Trente ans après la première attaque mondiale, les ransomwares sont plus puissants que jamais. Les cybercriminels continuent de faire évoluer leurs tactiques et techniques, profitant des changements technologiques et sociétaux pour affiner leur approche.

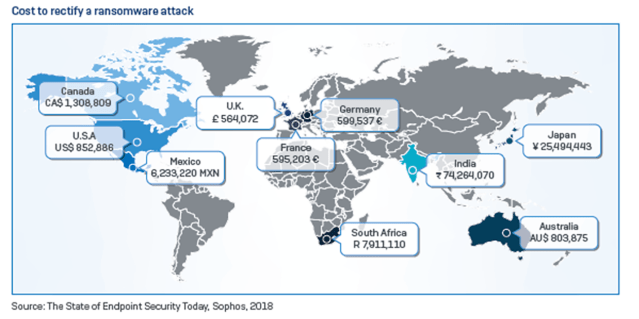

Le résultat : des menaces très avancées et très complexes qui peuvent mettre les entreprises littéralement à genoux. Lorsque vous additionnez le coût total de la remédiation, en incluant les temps d’arrêt, le temps passé par les employés, le coût des équipements, le coût du réseau, la perte d’opportunités et enfin la rançon payée, les sommes finales obtenues par victime sont à couper le souffle !

Quelle est la prochaine étape pour les ransomwares ?

La seule chose que nous savons avec certitude, c’est que les ransomwares vont continuer à évoluer. Voici trois nouveaux domaines que les ransomwares et leurs nombreuses ramifications commencent à cibler.

Les ransomwares visant le Cloud public ciblent et chiffrent les données stockées dans des services Cloud comme Amazon Web Services (AWS), Microsoft Azure (Azure) et Google Cloud Platform (GCP).

Alors que le Cloud public offre de nombreux avantages, la confusion au niveau des responsabilités en matière de sécurité crée des failles dans la protection que les pirates exploitent rapidement.

De plus, une configuration faible et un accès public ouvert aux ressources du Cloud (qu’il s’agisse de compartiments de stockage, de bases de données, de comptes utilisateur, etc.) facilitent la violation du stockage de données par les cybercriminels.

Les attaques des fournisseurs de services. Alors que la technologie et les menaces deviennent de plus en plus complexes, les entreprises sous-traitent de plus en plus la gestion de leurs systèmes informatiques à des MSP (Managed Service Providers) spécialisés.

Les cybercriminels ont réalisé que le ciblage des MSP leur permettait de prendre plusieurs entreprises en otage grâce à une seule et même attaque. Donc au final : une attaque, et plusieurs rançons !

Les MSP offrent un niveau d’expertise en sécurité difficile à obtenir dans de nombreuses entreprises. Si vous utilisez un MSP, faites de la sécurité l’un de vos critères de sélection. Un MSP digne de ce nom se fera un plaisir de vous expliquer en détail comment il sécurise sa propre organisation et celle de ses clients.

Les attaques sans chiffrement (encryption-free). La capacité de chiffrer des fichiers était l’une des principales armes de base nécessaire pour faire du ransomware une cybermenace viable.

Aujourd’hui, les cybercriminels n’ont plus besoin de chiffrer vos fichiers pour vous prendre en otage. Pourquoi ? Parce qu’ils partent à présent du principe que vous paierez pour empêcher, tout simplement, que vos données ne deviennent publiques.

Comment se défendre contre les ransomwares ?

Adoptez une approche en trois phases pour minimiser le risque d’être la prochaine victime d’une attaque de ransomware.

1. Une protection contre les menaces qui perturbe toute la chaîne d’attaque

Comme nous l’avons vu récemment avec Ryuk, les attaques de ransomware actuelles utilisent plusieurs techniques et tactiques, ainsi, axer votre défense sur une seule technologie vous rendra très vulnérable.

Au lieu de cela, préférez plutôt la mise en œuvre d’une gamme de technologies permettant de stopper le plus d’étapes possible lors du déroulement d’une attaque. Et enfin intégrez le Cloud public dans votre stratégie de sécurité.

2. De solides pratiques en matière de sécurité

Ces dernières doivent inclure :

- L’utilisation de l’authentification multifacteur (MFA).

- L’utilisation de mots de passe complexes, gérés via un gestionnaire de mots de passe.

- La limitation des droits d’accès : n’accordez aux comptes utilisateur et aux administrateurs que les droits d’accès dont ils ont véritablement besoin.

- La mise en place de sauvegardes régulières, conservées hors site et hors ligne, à un endroit où les attaquants ne pourront pas les trouver.

- Patchez tôt, patchez souvent. Un ransomware comme WannaCry s’appuie sur des vulnérabilités non corrigées pour se propager.

- Verrouillez le RDP. Désactivez-le si vous n’en avez pas besoin, utilisez le limiteur de débit, le 2FA ou un VPN si vous en avez la possibilité.

- Assurez-vous que la protection contre les falsifications (Tamper Protection) soit bien activée : Ryuk et d’autres variantes de ransomwares tentent de désactiver votre protection endpoint, et la protection contre les falsifications est conçue justement pour empêcher qu’une telle action ne puisse être entreprise.

3. Formation continue du personnel

Les utilisateurs sont invariablement le maillon le plus faible de la cybersécurité, et les cybercriminels sont des experts dans l’exploitation des comportements humains normaux à des fins malveillantes. Investissez, et continuez d’investir, dans la formation et la sensibilisation du personnel.

Pour en savoir plus

Découvrez notre nouveau livre blanc intitulé : Ransomware: The Cyberthreat that Just Won’t Die pour en savoir plus sur ce qui se cache derrière l’incroyable longévité des ransomwares, comprendre où ils vont et comment mieux se défendre contre eux.

Comment Sophos peut vous aider ?

Sophos propose toute une gamme de produits et de services pour vous aider à vous protéger contre les ransomwares :

- Sophos Managed Threat Response (MTR). De nombreuses entreprises ne disposent pas de l’expertise, des ressources ou de la motivation nécessaire pour surveiller leur réseau 24h/24 et 7j/7. Le service Sophos MTR met à votre disposition une équipe dédiée, 24h/24, de traqueurs de menaces et d’experts en réponse qui analysent et agissent en continu pour contrer les activités suspectes.

- Sophos Intercept X inclut des technologies de protection avancées qui stoppent les ransomwares présents au niveau de vos systèmes endpoint et de vos serveurs à plusieurs étapes de la chaîne d’attaque, comprenant également une protection contre les menaces basée sur l’IA, une protection contre les exploits et le vol d’identifiants, la technologie deep learning et la solution CryptoGuard.

- Sophos XG Firewall est doté d’une protection avancée pour détecter et bloquer les attaques de ransomware et empêcher les pirates de se déplacer latéralement sur votre réseau pour élever leurs privilèges.

- Cloud Optix analyse en continu les ressources du Cloud public pour détecter, répondre et prévenir les failles de sécurité dans les environnements Cloud public tels que AWS, Azure et GCP, qui peuvent être exploités dans une attaque de ransomware.

- Synchronized Security (Sécurité Synchronisée). Intercept X et XG Firewall sont d’excellentes solutions, à part entière, mais elles sont encore plus efficaces lorsqu’elles fonctionnent ensemble. Si un évènement quelconque devait générer une détection, XG Firewall et Intercept X fonctionneraient alors ensemble pour isoler automatiquement les appareils concernés, empêchant ainsi la propagation de la menace.

Billet inspiré de Ransomware: the cyberthreat that just won’t die, sur le Blog Sophos.