Hoy tuve una charla muy interesante con un cliente. Hablamos sobre la complejidad que conlleva detener las amenazas actuales y como los ciberatacantes se están volviendo mas sofisticados a la hora de perpetrar un ataque.

Le conté sobre las técnicas que los cibercriminales están utilizando y sobre las tendencias en materias de ciberseguridad que nuestros especialistas de SophosLabs predicen para 2019 .

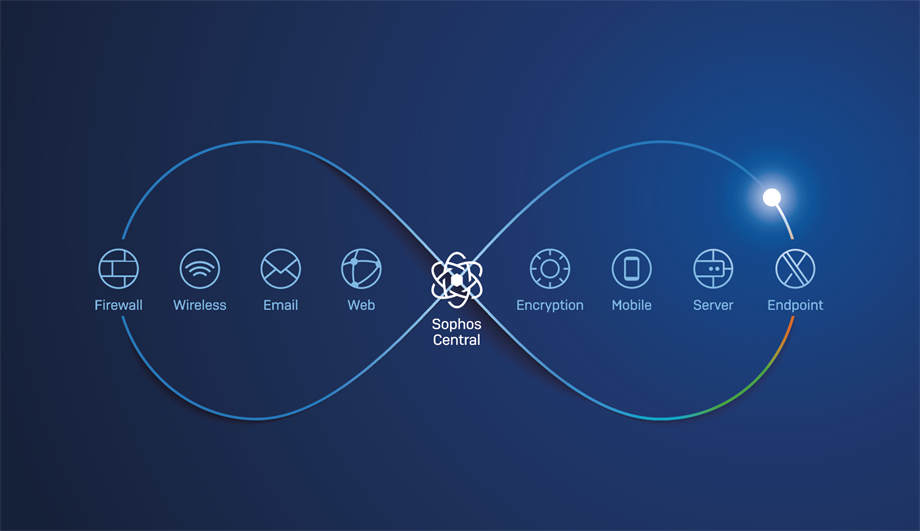

Pero el punto crucial de la conversación llego cuando le comente sobre nuestras características de integración entre todas nuestras soluciones y de como brindamos una “seguridad sincronizada”, donde el cliente percibe una respuesta automática ante un incidente, simplificando la administración de TI y dando mayor profundidad en el análisis de las amenazas no conocidas. De esta manera, acortando la superficie de ataques.

Yo sentía que le había contando todas las características fundamentales de nuestro modelo de Seguridad Sincronizada, pero acto siguiente me dijo ….a si mira que interesante, he visto otras plataformas que hacen lo mismo.

Ahí fue cuando pensé, como le explico que no todos los modelos son iguales y que muchas veces solo utilizan un nombre o logo de mercado que resulto exitoso (como paso con la magia del Machine Learning) pero que realmente hay diferenciales importantes.

Esto me llevo a escribir el siguiente articulo, con el fin de dar una visión rapida del potencial de Sophos en interconexión y no solo porque hicimos punta de lanza en este tema. Sino también porque seguimos demostrando liderazgo en esta materia.

Veamos algunos casos de uso

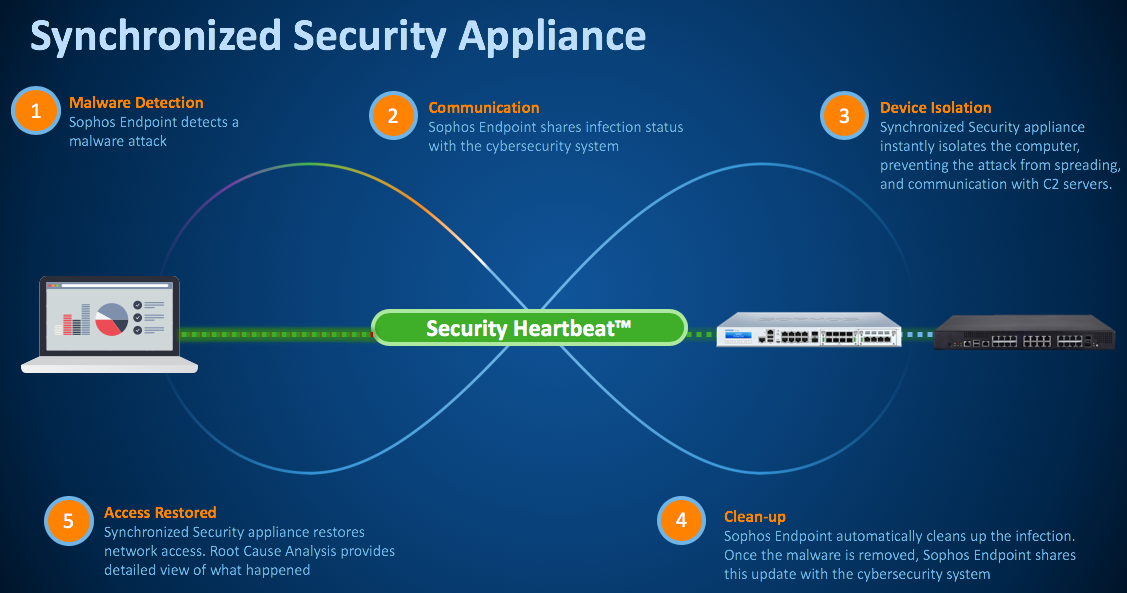

Ejemplo 1. Endpoint y/o Server avisan al Firewall que se encuentran comprometidos para evitar que la amenaza se propague por la red.

En este escenario el atacante se ve imposibilitado de hacer un movimiento lateral del ataque, ya que cuando se detecta la amenaza, el firewall automáticamente actúa modificando sus reglas para evitar la propagación.

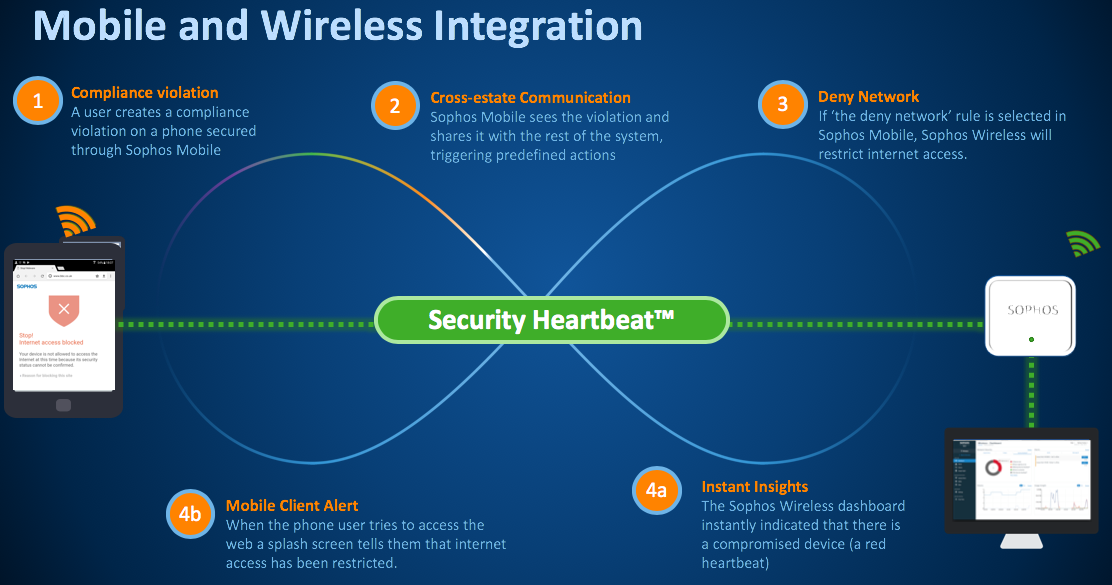

Ejemplo 2. Un dispositivo móvil de la compañía no cumple con las normas de seguridad y automáticamente el Access Point bloquea el acceso a la red hasta que se restablezcan los niveles de seguridad adecuados. Pueden ver un video explicativo de como funciona nuestra tecnología en tiempo real.

En este ejemplo podemos ver la integración entre un dispositivo móvil y un AP de Sophos, pero también podria integrarse un Endpoint (windows) con un AP para ofrecer el mismo beneficio.

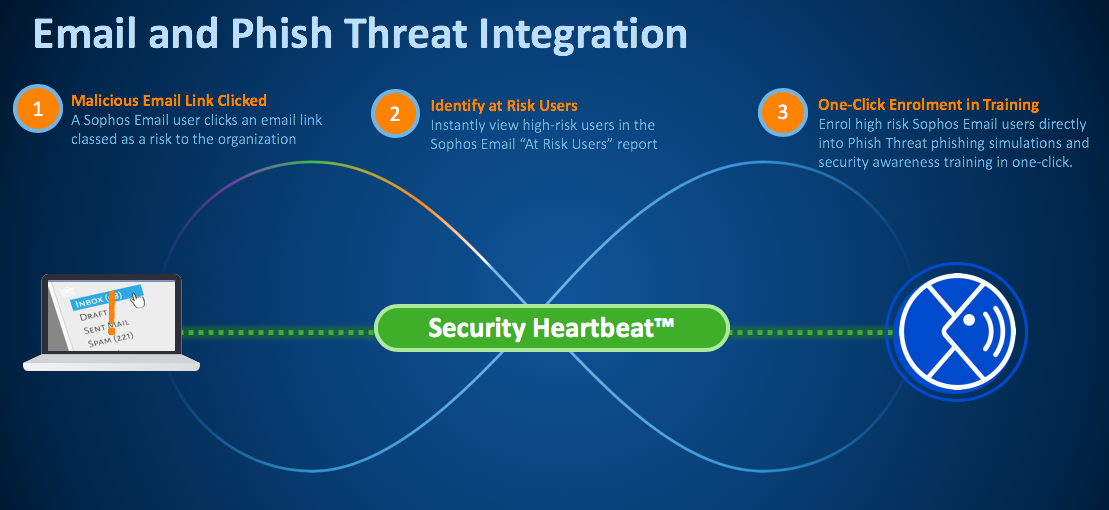

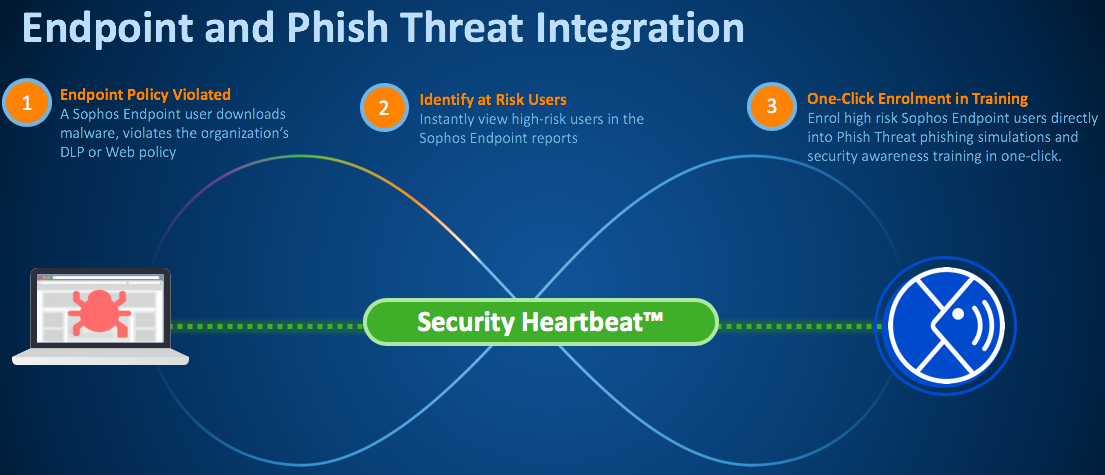

Ejemplo 3. Cuando se detecta en la organización usuarios de “alto riesgo” que reciben constantemente spam o phishing, es posible enviarles campañas de phishing ético para evaluar su nivel de concientización en seguridad. Al final del día, el eslabón mas débil de la cadena es el usuario final :)

Ejemplo 4. Cuando un usuario descarga malware o viola políticas de DLP o Web dentro de la organización, los mismos, quedan dentro de un marco de alto riesgo y son enrolados para que reciban campañas de phishing ético donde se evalua su nivel de concientización en cuestiones de seguridad.

Ejemplo 5. Integración entre el Endpoint y el Cifrado.

En esta oportunidad, vemos como una maquina que se encuentra comprometida se le revocan las llaves de cifrado previniedo el robo de informació sensible de la organización.

Luego, cuando la amenaza es eliminada de la maquina, Safeguard restaura las llaves de cifrado y el usuario regresa el acceso normal a la información.

Les dejo un video donde se explica el proceso técnicamente de la integración entre ambas soluciones: https://www.youtube.com/watch?v=GHkwHDxkX2Y

Hay varios ejemplos donde contarles nuestras capacidades de seguridad sincronizada entre las diferentes soluciones, como el de reconocimiento de aplicaciones (sync app control) o el de integración entre nuestra solución de email protection y endpoint protection. Pero voy a dejarlo por aca para no aburrirlos.

Conclusión.

Podemos ver como las amenazas evolucionaron para aumentar la superficie de ataque, pero si tenemos una plataforma única de gestión que hace que todas las soluciones hablen entre si, les haremos mas dificil la vida a los ciberdelincuentes ;)

Leave a Reply