** 本記事は、Bengal cat lovers in Australia get psspsspss’d in Google-driven Gootloader campaign の翻訳です。最新の情報は英語記事をご覧ください。**

かつてランサムウェア「REvil」やバンキング型トロイの木馬「Gootkit」を操るサイバー犯罪者が独占的に使用していた GootLoader とその主なペイロードが進化し、情報窃取機能や攻撃後ツールやランサムウェアを展開する機能が Gootkit によって提供される Initial-Access-as-a-Service (IAaaS: サービスとしての初期アクセス) プラットフォームとして登場しました。

GootLoader は、初期アクセスに SEO (検索エンジン最適化) ポイズニングを使用することで知られています。被害者は、マーケティングを装った悪意のあるアドウェアやリンクをクリックするように誘導されることが多く、このケースでは正規の Google 検索を使用したユーザーが、目的のファイルを装った悪意のあるペイロードをホストする Web サイトに誘導されます。このマルウェアがマシン上で検出されずに残っている場合、第 2 段階のペイロード「GootKit」が実行されます。GootKit は、被害者のネットワーク環境に永続的な足場を確立するために使用される、高度な回避機能を備えた情報窃取ツールおよびリモートアクセス型トロイの木馬 (RAT) です。 GootKit は、ランサムウェアや、その後の攻撃を目的とした Cobalt Strike などのツールの展開に使用されることがあります。

今年初め、攻撃に使用されている新しい GootLoader の亜種が検出されたことを受け、Sophos X-Ops MDR はお客様の環境全体で GootLoader のインスタンスを対象とした広範な脅威ハンティングキャンペーンを実施しました。Gootloader のこれまでの特徴と同様に、この新しい亜種は、SEO ポイズニングを使用していることが判明しました。これは、GootLoader のオペレーターが管理する悪意のある Web サイトを、特定の検索用語で上位に表示させるために、検索エンジン最適化の戦術を使用するものです。これにより、JavaScript ベースの新しい Gootloader パッケージが配信されます。 このケースでは、GootLoader の攻撃者が特定の猫種と特定の地域に関する情報を検索結果から取得し、ペイロードの配信に使用していることが分かりました。それが「Are Bengal Cats legal in Australia? (オーストラリアではベンガル猫は合法ですか?)」です。

MDR は脅威ハンティングの最中、影響を受けたユーザーのブラウザ履歴を調査し、GootLoader の第 1 段階のペイロードを配信するために使用された .zip アーカイブを発見しました。これにより、MDR は悪意のあるペイロードをホストしていた Web サイトを特定することができました。本レポートでは、MDR の調査プロセスと、発見された GootLoader キャンペーンの技術的詳細を解説します。

技術的分析と特定

第 1 段階のペイロード

2024年 3月 27日、MDR チームは、最近報告された GootLoader の新しい亜種が実際に悪用されていることを受け、複数のお客様の環境全体でプロアクティブな脅威ハンティングキャンペーンを実施しました。

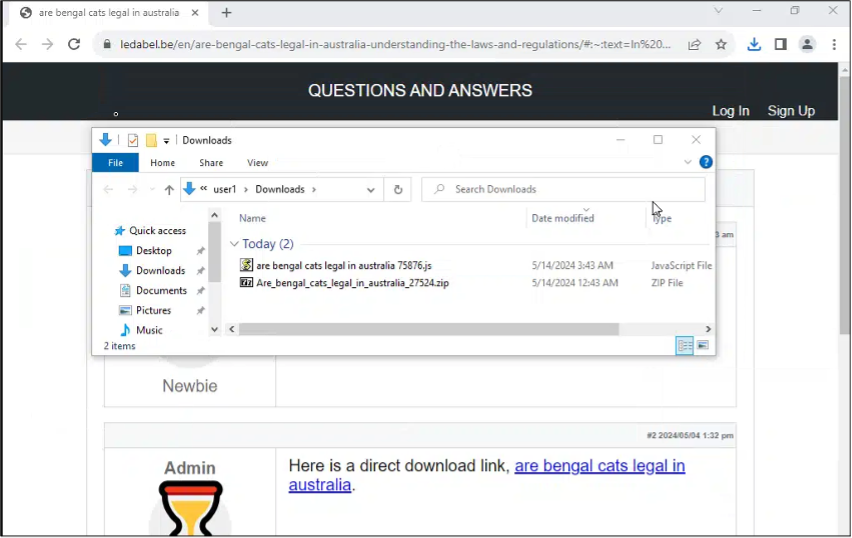

調査の結果、攻撃者は、「オーストラリアでベンガル猫を飼うのに許可証は必要か」とユーザーが Google 検索すると簡単にアクセスできるオンラインフォーラムを通じて、SEO ポイズニングを使用していたことが判明しました。最初の検索で、次の URL にたどり着きました。

hxxps[://]ledabel[.]be/en/are-bengal-cats-legal-in-australia-understanding-the-laws-and-regulations/#:~:text=Each%20state%20and%20territory%20in,to%20keep%20them%20as%20pets.

ユーザーがリンクをクリックするとすぐに、不審な .zip ファイルが被害者のコンピューターの C:\Users\<ユーザー名>\Downloads\Are_bengal_cats_legal_in_australia_33924.zip にダウンロードされ、ユーザーのブラウザが hxxps:[//]www[.]chanderbhushan[.]com/doc[.]php という URL にリダイレクトされました。

第 2 段階のペイロード

実行中のプロセスを調査した結果、小さな JavaScript ファイルによってユーザーのマシン上の C:\Users\<ユーザー名>\AppData\RoamingMicrosoft\ に大きな JavaScript ファイルがドロップされていることが判明しました。テスト中、悪意のあるサイトによって生成されたこの大きな JavaScript ファイルとその名前は、ユーザーの %temp% ディレクトリにダウンロードされていましたが、最初の JavaScript が実行されるたびに異なっていました。今回確認されたファイルの名前は、Temp1_Are_bengal_cats_legal_in_australia_33924.zip\are_bengal_cats_legal_in_australia_80872.js でした。

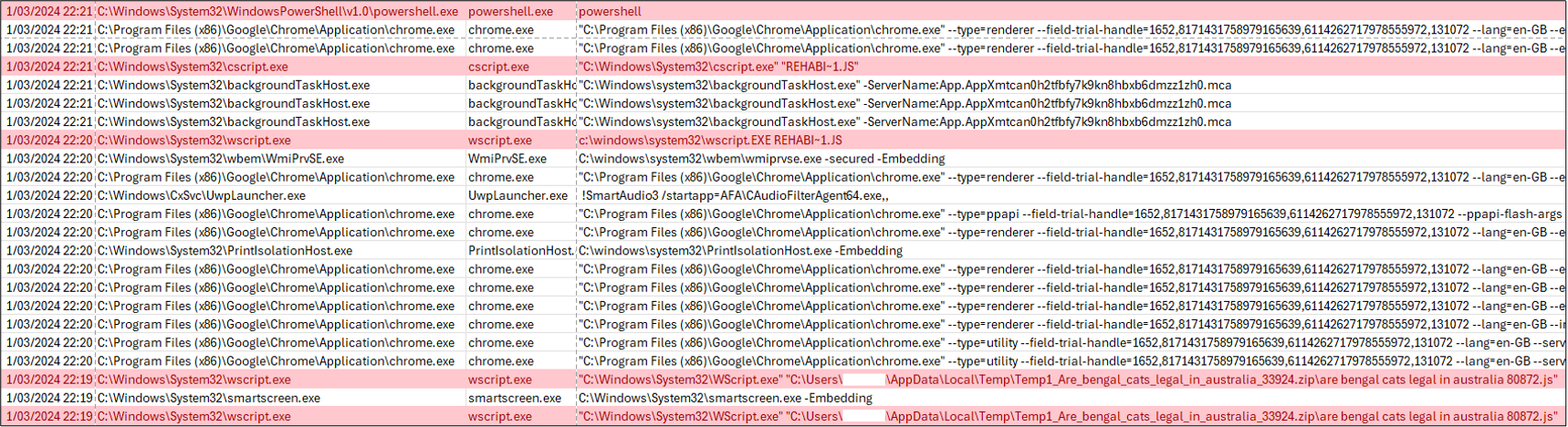

さらに、「Business Aviation」という名前のスケジュールタスクが作成され、コマンドラインに「wscript REHABI~1.JS」と表示されているのを確認しました (図 3 参照)。これは、攻撃者が WScript.exe を利用して GootKit の第 2 段階のペイロードを実行する永続的な手法である可能性が疑われました。

また、PowerShell.exe を生成するコマンド C:\Windows\System32\cscript.exe REHABI~1.JS も使用されていることが確認されました (図 4 参照)。

cscript.exe コマンドラインツールは Windows Server に特有のものです。このケースでは、PowerShell に渡されたコマンドは取得されていません。

しかし、URL 履歴を調査したところ、PowerShell.exe が以下のドメインにアクセスしていることが確認されました (図 5 参照)。

第 3 段階のペイロード

MDR チームが調査したケースでは、第 3 段階が GootKit の完全展開に成功し、追加の悪意あるツールのダウンロードを阻止している様子は観察できませんでした。第 3 段階では通常、Cobalt Strike などの追加ツールが展開されたり、ランサムウェアが被害者のマシンに追加されたりします。

マルウェアのトリアージ

静的分析

MDRは、悪意のある URL (hxxps[://]ledabel[.]be/en/are-bengal-cats-legal-in-australia-understanding-the-laws-and-regulations/#:~:text=In%20most%20cases%2C%20you%20do,a%20Bengal%20cat%20in%20Australia) から取得した .zip サンプルの静的分析を実施しました。この ZIP ファイル内には、「are bengal cats legal in australia 72495.js」という名前の JavaScript が含まれていました。

前述したように、この JavaScript のファイル名は、ファイルがダウンロードされるたびに異なる数値のシーケンスで変更されます。これは、ZIP ファイルから小さな JavaScript を抽出する際にも確認されています (図 6 参照)。たとえば、悪意のある URL からサンプルを取得しようとした場合、代わりに「are bengal cats legal in australia 75876.zip」というファイル名が表示されることがあります。

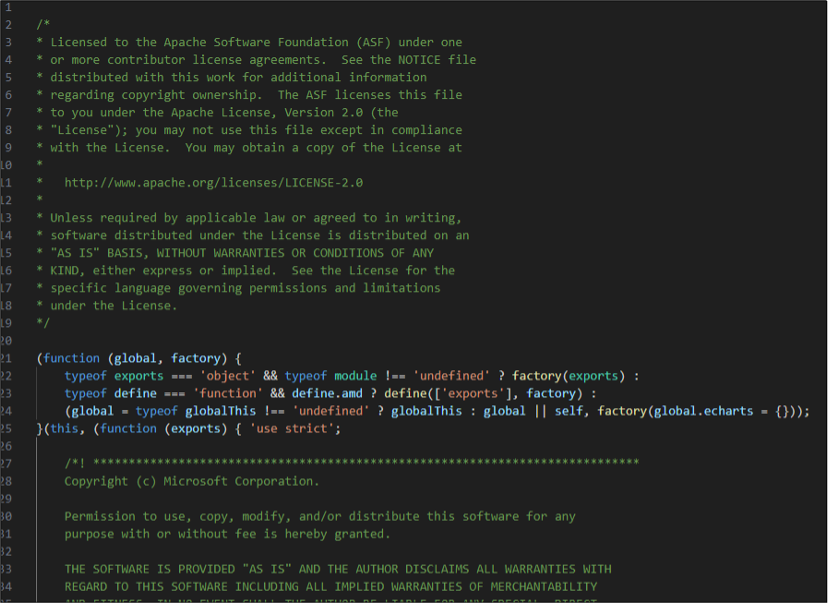

ドロップされたファイルの文字列を分析しましたが、Gootloader のサンプルでよく見られるように JavaScript が大幅に難読化されていたため、何を意図しているかを特定することはできませんでした。また、このスクリプトには、正規の JavaScript であるかのように見せるための許可証に関するコメントも含まれていました (図 7 参照)。

しかし、C:\Users\<ユーザー名>\AppData\Roaming\Notepad++\Small Unit Tactics.js にダウンロードされた第 2 の大きな JavaScript の文字列分析では、高度に難読化されたスクリプトが明らかになりました (図 8 参照)。

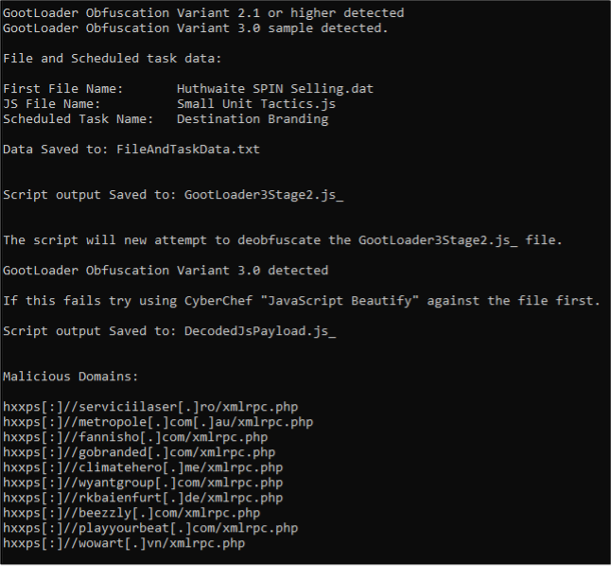

MDR は、最初にダウンロードされた Are_bengal_cats_legal_in_australia_72495.js を静的分析するために、Mandiant が作成した、GootLoaderJavaScript の自動デコード用 Python スクリプトを使用しました。難読化手法により、このファイルは Gootloader の亜種 3.0 であることが確認されました。最初に作成されたファイルは Huthwaite SPIN selling.dat という名前で、その後に Small Units Tactics.js と「Destination Branding」という名前のスケジュールタスクが続きます (図 9 参照)。デコーダーはまた、難読化された文字列内でさまざまな悪意のあるドメイン名も特定しました。

動的分析

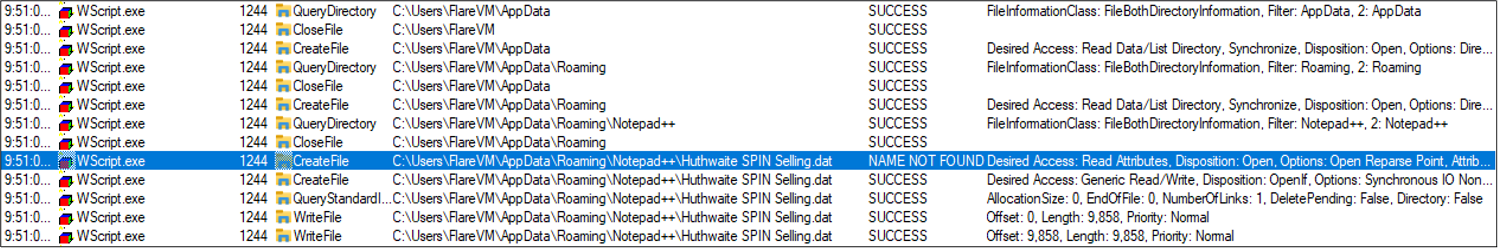

悪意のある JavaScript の挙動を調査するために、さまざまな動的分析ツールが用いられました。実行時に、WScript.exe が C:¥Users¥¥AppData¥Roaming¥Notepad++¥ 内にある最初のファイルを作成していることが確認されました (図 10 参照)。Windows Sysinternals の Process Monitor で CreateFile イベントが確認されたにもかかわらず、これはディスクに書き込まれず、削除イベントも確認されませんでした。

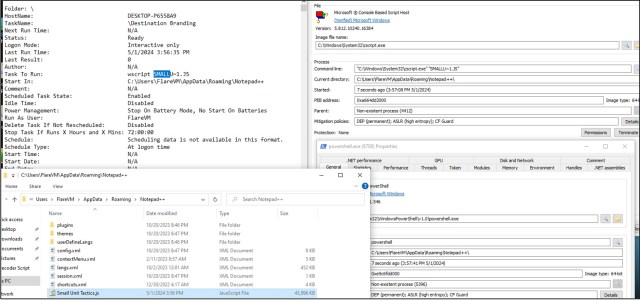

Wscript.exe が Are_bengal_cats_legal_in_australia_72495.js を実行した直後、conhost.exe の生成と同時に CScript.exe と Powershell.exe が作成されたことが Process Hacker によって分かりました (図 11 参照)。MDR は、Wscript.exe が終了し、その直後に Cscript.exe も終了し、その後 Powershell.exe が作成されたことを確認しました。

Destination Branding という名前のスケジュールタスク (コマンドライン wscript SMALLU ~1.js) を介して、CScript.exe がファイル SMALLU~1.js を実行することで常駐化が達成されました (図 12参照)。ラボでの分析では、第 2 の JavaScript は C:\Users\<ユーザー名>\AppData\Roaming\<任意の既存のフォルダ> 内の任意のフォルダにドロップすることができました。

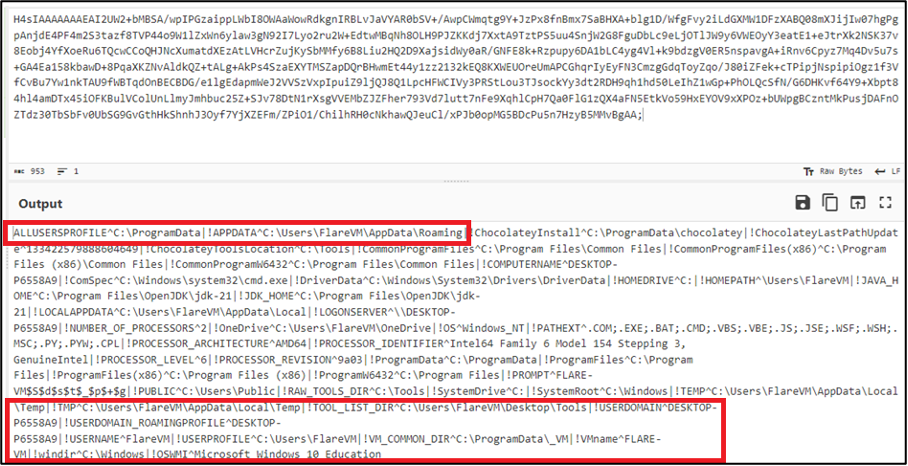

MDR は、Are_bengal_cats_legal_in_australia_72495.js の実行中にネットワークキャプチャを行う目的で、Wireshark と FakeNet を使用してネットワークと C2 の検査を実施しました。FakeNet は、Powershell.exe 経由で、さまざまなドメイン名が GET /xmlrpc.php HTTP/1.1 リクエストでアクセスされていることを示しました。このリクエストには Base64 エンコードされた Cookie が含まれており、これをデコードすると、C:\Users\<ユーザー名>\AppData\Roaming\ などのフォルダパスといったデバイスディレクトリやホスト情報に関する列挙情報が表示されます (図 13 参照)。以下に示すように、このプロセスはユーザー名とユーザードメインの情報を読み取り、そのデータを URI に送信します。

PCAP キャプチャの調査では、静的分析でも確認されたさまざまなドメイン名が検出されました (図 14 参照)。これらのドメイン名と IOC は、Sophos Labs によってマルウェア/コールホームに分類されています。最初の、および第 2 の JavaScript ファイルは、それぞれ JS/Drop-DIJ および JS/Gootkit-AW として分類されています。

MITRE マッピング

以下の図は、観測された戦術を ATT&CK® フレームワークにマッピングしたものです。

| 戦術 | 手法 | サブ手法 | ID |

| 偵察 | |||

| リソース開発 | 機能のステージング | マルウェアのアップロード

SEO ポイズニング |

T1608.001

T1608.006 |

| 初期アクセス | ドライブバイ攻撃 | T1189 | |

| 実行 | コマンドとスクリプトインタープリタ | JavaScript | T1059.007 |

| 永続化 | 定期的に実行されるタスク/ジョブ | 定期的に実行されるタスク | T1053.005 |

| 権限昇格 | |||

| 防御回避 | 難読化されたファイルまたは情報 | ペイロードの埋め込み | T1027.009 |

| 認証情報アクセス | |||

| 探索 | システム情報の探索 | T1082 | |

| ラテラルムーブメント | |||

| 収集 | |||

| コマンド&コントロール | |||

| 持ち出し | Web サービス経由での持ち出し | T1567 | |

| 影響 |

結論

GootLoader は、被害者にアプローチする手段として検索結果を悪用している、数ある Malware-as-a-Service (MaaS: サービスとしてのマルウェア) オペレーションの 1 つです。検索エンジン最適化を使用したり、検索エンジン広告を悪用したりして、マルウェアのローダーやドロッパーをダウンロードするようにユーザーを誘導する手法は、今に始まったことではありません。GootLoader は少なくとも 2020 年からこの手法を用いており、Raccoon Stealer やその他の MaaS オペレーションも同様の手法を同期間使用しています。しかし、この手法による最初の侵入は、過去 1 年間に複数の大規模キャンペーンで用いられたことで、増加し続けています。

ソフォスのエンドポイントプロテクションは、さまざまな動作検出機能とマルウェア検出機能により、GootLoader をブロックします。とは言え、ユーザーの皆様は、(ベンガル猫を入手しようとしているかどうかにかかわらず) 馴染みのないドメインでの検索結果や広告の誘い文句には注意する必要があります。

侵害の痕跡 (IOC)

IOC の一覧は、Sophos GitHub リポジトリのこちらから CSV ファイルとして入手可能です。