** 本記事は、From QR to compromise: The growing “quishing” threat の翻訳です。最新の情報は英語記事をご覧ください。**

セキュリティの専門家は、常に進化する攻撃手法に目を光らせています。Sophos X-Ops チームは最近、ソフォスの従業員数名を標的としたフィッシング攻撃を調査しました。そのうちの 1 名は騙され、情報を提供していました。

攻撃者が使用した手法は「クイッシング」 ( 「QR コード」と「フィッシング」の合成語) と呼ばれるものです。QR コードは、テキストからバイナリデータまでさまざまな情報をカプセル化できる、機械判読可能なエンコード方式ですが、その最も一般的な用途が URL の迅速な共有であることはよく知られています。

セキュリティ業界は普段から、フィッシングを警戒し、クリックする前に URL を注意深く見るように指導しています。しかし、平文の URL とは異なり、QR コードを同じように確認することはできません。

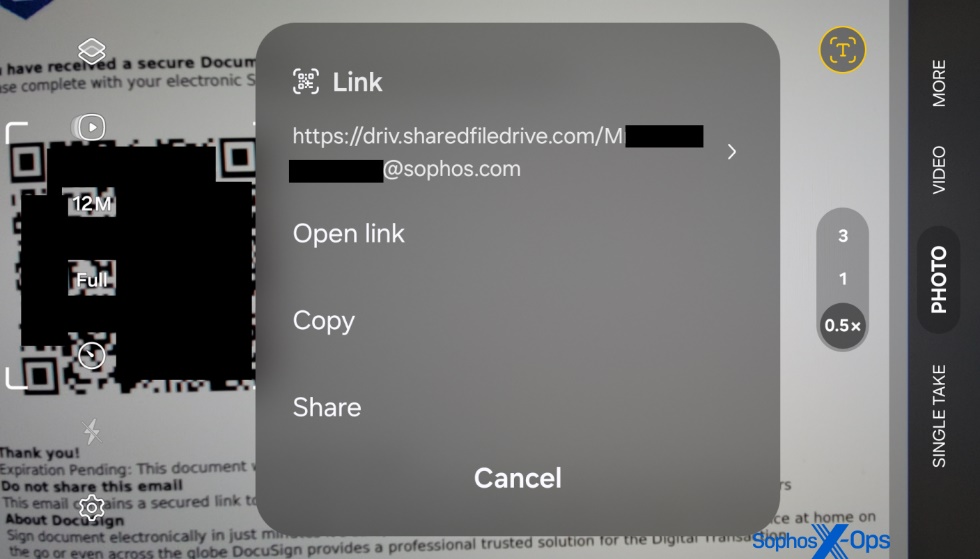

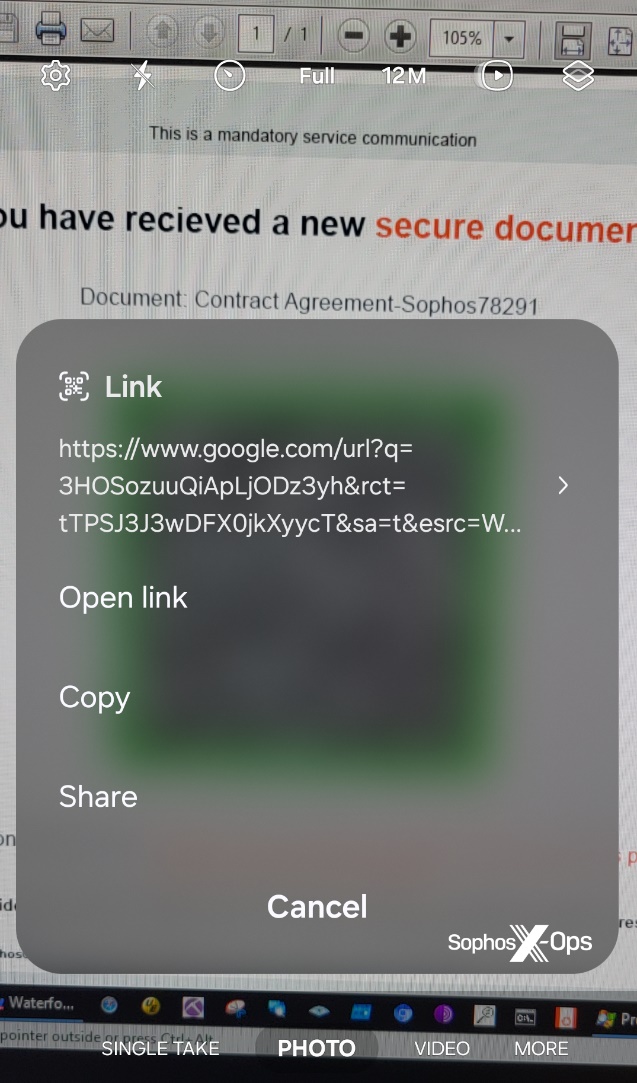

また、ほとんどの人はコンピュータではなく携帯電話のカメラを使用して QR コードを読み取るため、携帯電話のカメラアプリに一瞬表示される URL を確認するのは困難です。なぜなら、アプリが URL を非表示にするまでの数秒間しか表示されない場合や、カメラアプリに表示されるリンクの最終的な宛先を攻撃者が隠蔽/難読化するために多様な URL リダイレクト技術やサービスを使用する場合があるからです。

クイッシング攻撃の仕組み

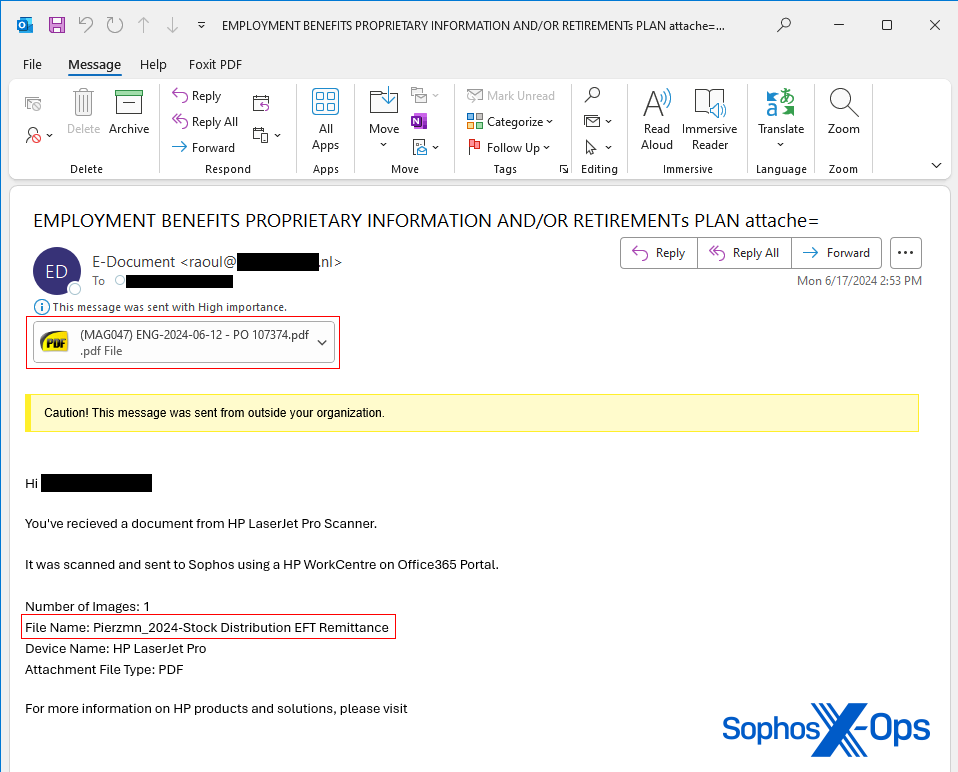

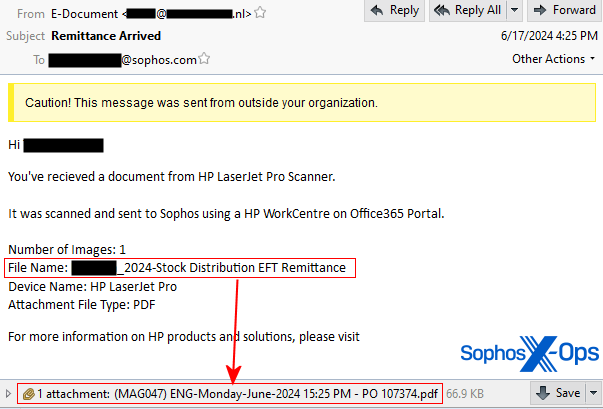

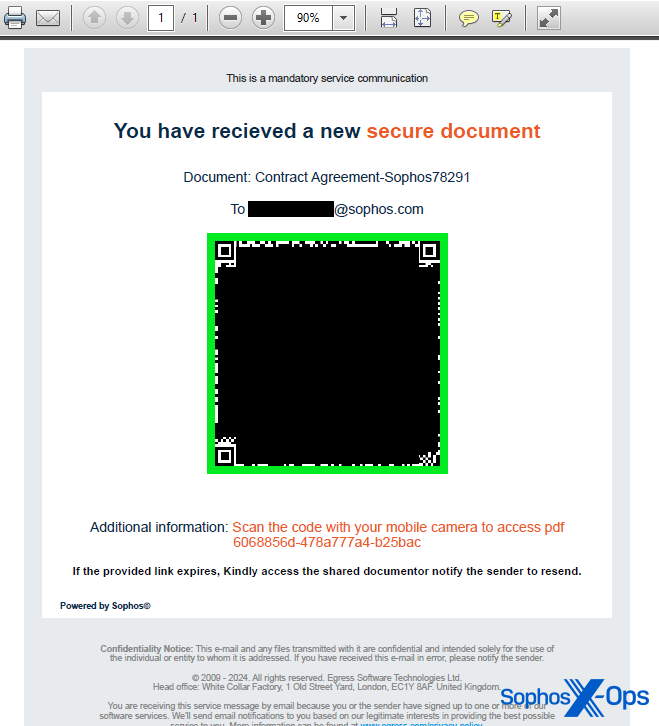

2024 年 6 月、ソフォス社内の複数の従業員に対して、QR コードを含む PDF 文書が電子メールの添付ファイルとして送信されました。このスピアフィッシングメールは正規のメールに見えるように細工されており、流出した正規の、ソフォスではないメールアカウントを使用して送信されました。

(なお、クイッシングメールが確認されたのはこれが初めてではありません。 2 月と 5 月にも同様のメールがソフォスの従業員に送信されていました。ソフォスのお客様も少なくとも 1 年前から同様のキャンペーンに狙われていました。X-Ops が今回、ソフォスを標的とした攻撃に焦点を当てることにしたのは、攻撃の全容を調査し、共有できるためです。)

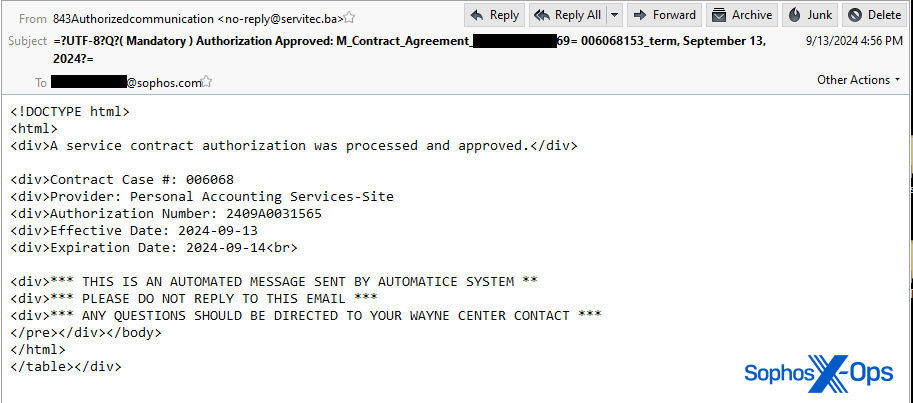

メッセージの件名は、オフィス内のネットワーク接続されたスキャナから直接電子メールで送信された文書を模しており、社内で作成されたメールを装っていました。

注目すべき不審点の 1 つは、スキャナから発信されたと称する電子メールの本文に文書のファイル名が記載されていたにもかかわらず、受け取ったどのメッセージも本文中のファイル名が電子メールの添付文書のファイル名と一致していなかったことです。

さらに、メッセージの 1 つの件名は「Remittance Arrived (送金到着)」でしたが、この件名は添付文書の内容を反映したものであるため、オフィスのスキャナによる自動生成の件名ではあり得ません。もう 1 通のメッセージの件名は「Employment benefits proprietary information and/or retirements plan attache=” (雇用手当専有情報および/または退職プラン 添付=)」となっており、末尾が途切れているようです。

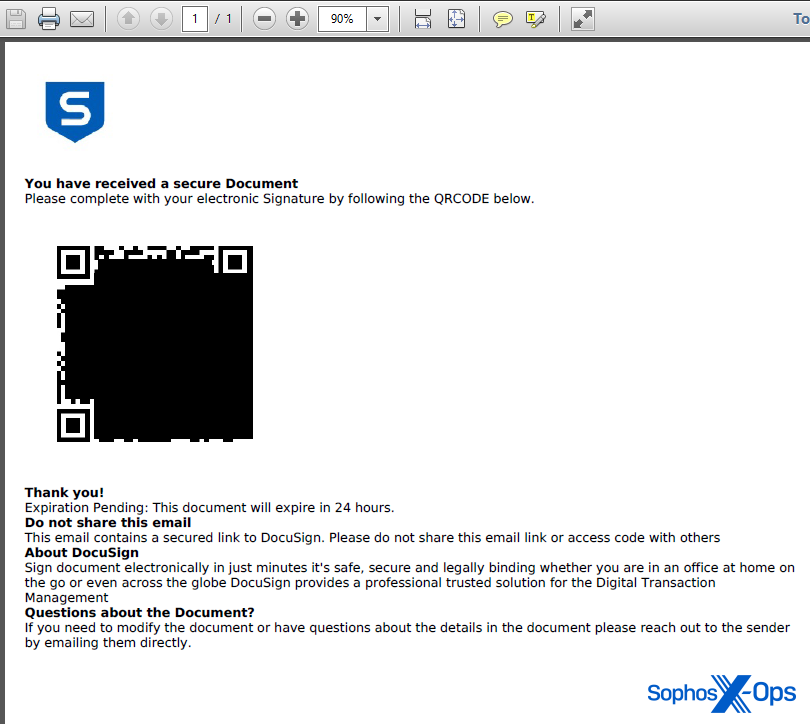

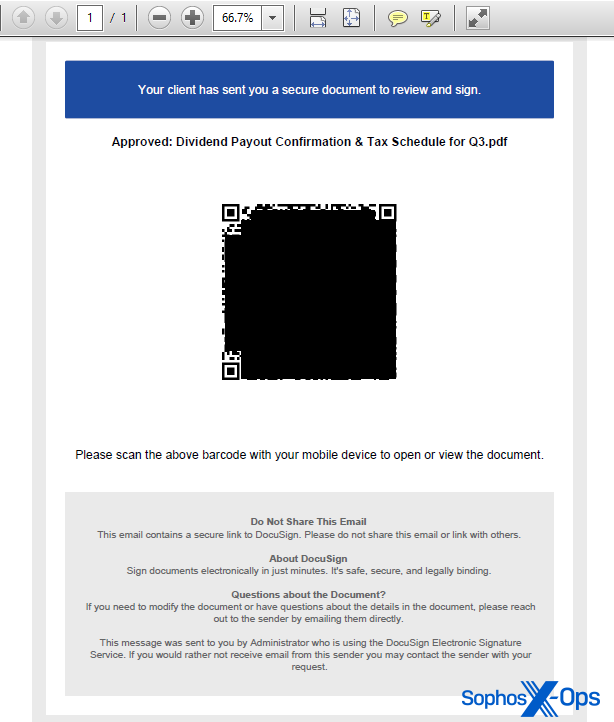

PDF ドキュメントにはソフォスのロゴが含まれていましたが、それ以外は非常に簡素でした。QR コードの下に表示されるテキストには、「本文書の有効期限は 24 時間です」と記載されています。また、QR コードが電子契約署名プラットフォームである Docusign にリンクされたものだとも記されています。こうした特徴は、このメッセージが緊急性の高いものだと誤解させます。

標的が携帯電話で QR コードをスキャンすると、一見 Microsoft365 のログインダイアログボックスに見える、攻撃者の管理下にあるフィッシングページに誘導されます。URL の末尾には、標的の完全なメールアドレスを含むクエリ文字列が含まれていましたが、不思議なことに、その電子メールアドレスにはランダムな別の大文字 1 文字が先頭に付加されていました。

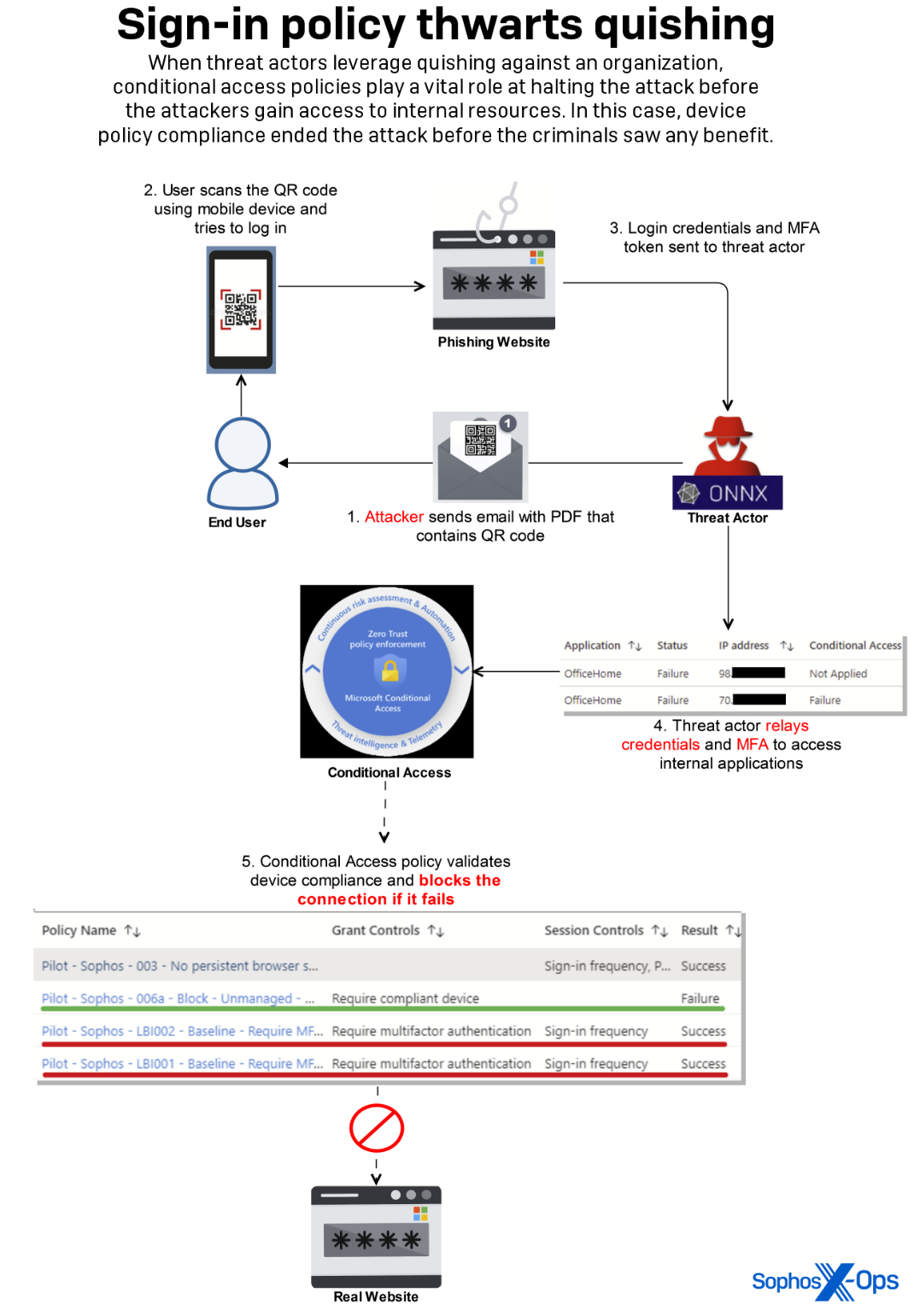

このページは、中間者攻撃 (AiTM) と呼ばれる手法を使って、ログイン認証情報と MFA レスポンスの両方を窃取するように設計されています。

攻撃に使用された URL は、メールが届いた時点ではソフォスにとって未知のものでした。いずれにせよ、標的の携帯電話には、既知の悪意のある Web サイトへのアクセスをフィルタリングできるような機能はインストールされておらず、さらにこの Web サイトは、その時点では何のレピュテーションも関連付けられていませんでした。

この手法により、ある従業員の認証情報と MFA トークンが侵害されました。攻撃者はその後、入力された情報を使って窃取した MFA トークンをほぼリアルタイムで中継することに成功し、内部アプリケーションへのアクセスを試みました。この方法は、ソフォスが課している MFA 要件を回避する新しい方法です。

ネットワークログインプロセスの他の仕組みを制御する内部機能によって、攻撃者がソフォスの内部情報や資産にアクセスするのは阻止されました。

前述のように、この種の攻撃はソフォスのお客様の間でも一般的になりつつあります。ソフォスには毎日、組織の特定の従業員を標的にした新たなクイッシング PDF のサンプルが届けられています。

サービスとしてのクイッシング

サービスとしてのクイッシング

標的となった人々は、サービスとしてのフィッシング (PhaaS) プラットフォーム「ONNX Store」を使用して送信されるメッセージに酷似した電子メールを受信しました。ONNX Store は Caffeine フィッシングキットをリブランディングしたものだと考えられています。ONNX Store はフィッシングキャンペーンの実行に必要なツールやインフラを提供し、Telegram ボットを介してアクセスできます。

ONNX Store は、Cloudflare のボット対策 CAPTCHA 機能と IP アドレスプロキシ機能を悪用し、研究者が悪意のある Web サイトを特定するのをより困難にし、自動スキャンツールの有効性を低下させ、基盤となるホスティングプロバイダーを難読化します。

また、ONNX Store は暗号化された JavaScript コードを使用しており、Web ページのロード中に暗号化が解除されるため、フィッシングスキャナ対策に対抗するための難読化層を追加できます。

増大するクイッシングの脅威

QR コードを使用したフィッシングを行う攻撃者は、コンピュータ上で実行されるエンドポイントセキュリティソフトウェアのネットワーク保護機能を回避したいはずです。潜在的な標的がコンピュータでフィッシングメッセージを受け取る可能性もありますが、より可能性が高いのは保護が脆弱な携帯電話でフィッシングページにアクセスすることです。

QR コードは通常、補助的なモバイル機器でスキャンされるため、エンドポイント保護ソフトウェアをインストールしたデスクトップ/ノート PCでの URL ブロッキングや、既知の悪意のある Web アドレスをブロックするファイアウォール経由の接続といった、従来の防御策を回避できます。

ソフォスは、クイッシング攻撃の他のサンプルを発見すべく、スパムサンプルの調査にかなりの時間を費やしました。その結果、この特定の手法を用いた攻撃が量的にも、また PDF 文書の見た目の巧妙さにおいても進歩していることを確認しました。

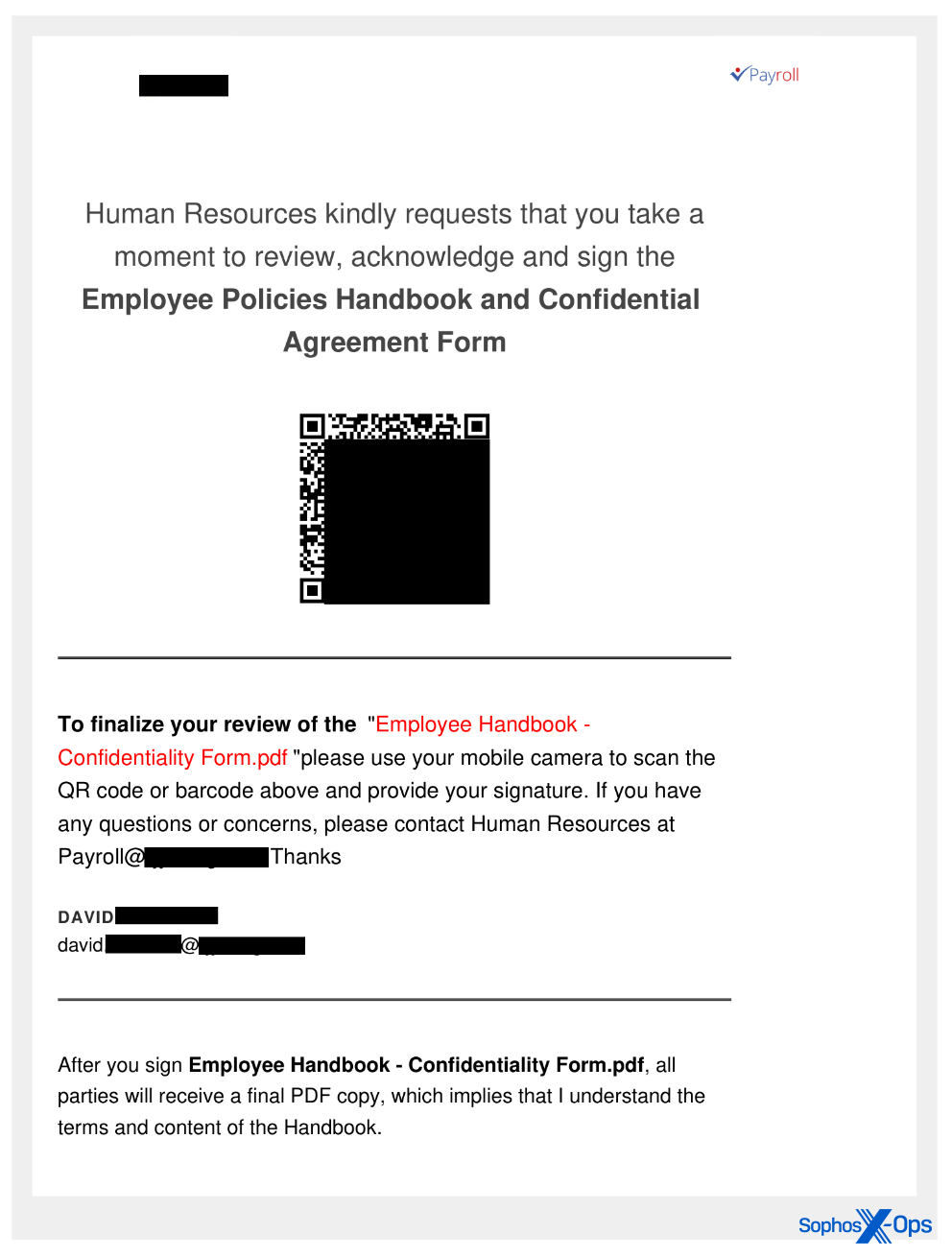

6 月に確認された初期のクイッシング攻撃の添付ファイルは比較的単純な文書で、上部にロゴがあり、QR コード、および QR ブロックにエンコードされた URL へのアクセスを促すための短いテキストが記載されているだけでした。

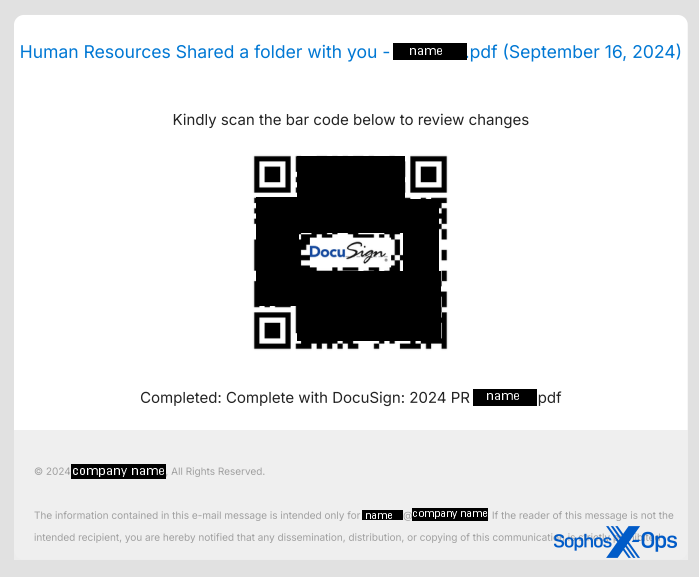

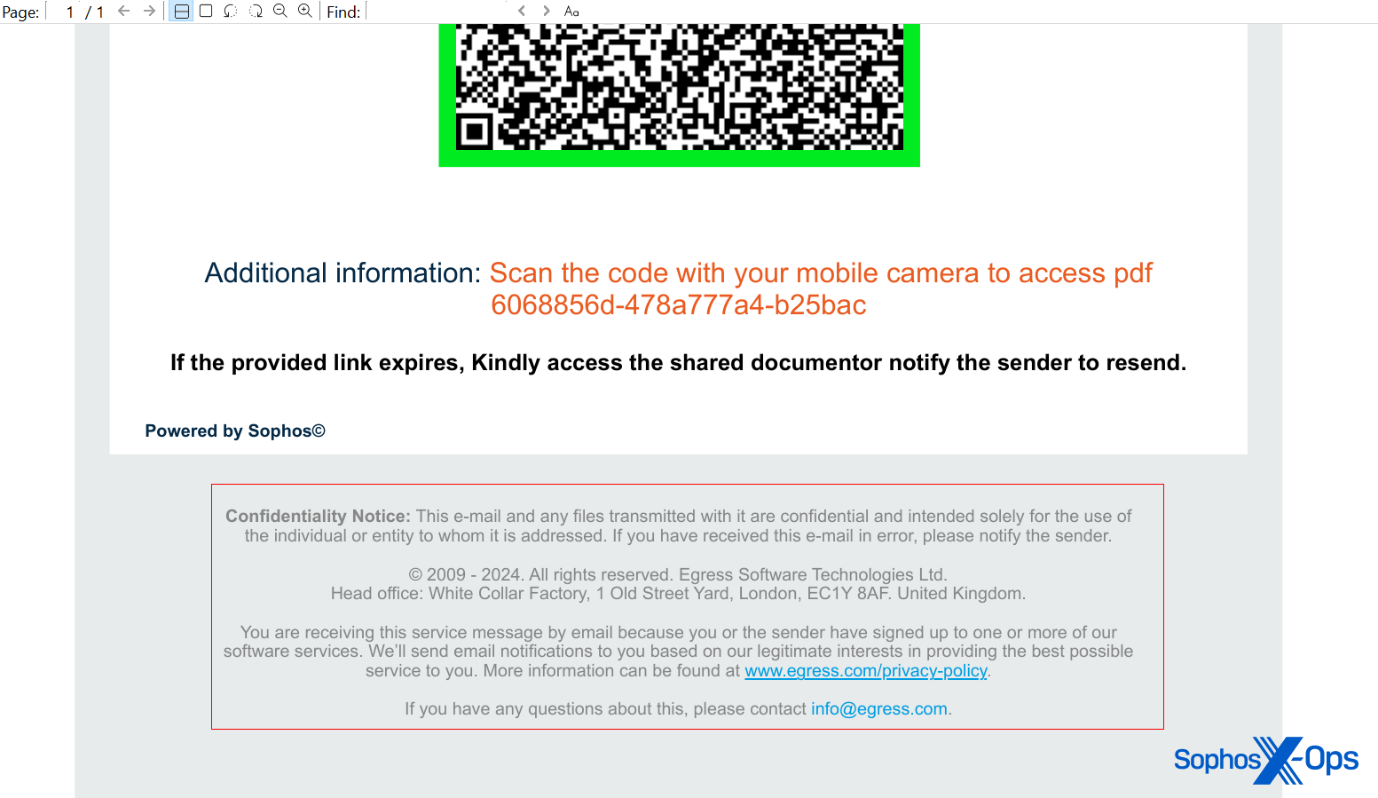

しかし、夏を通じてサンプルはより洗練され、PDF 内に表示されるコンテンツのグラフィックデザインと外観がより強調されるようになりました。クイッシング文書は初期のものよりも洗練され、ヘッダーとフッターのテキストがカスタマイズされ、標的となった個人の名前 (少なくとも、電子メールアカウントのユーザー名) や所属組織の名前が PDF の中に記載されるようになりました。

より洗練されたクイッシング文書の 1 つ

QR コードは非常に柔軟性が高く、QR コードブロックの中央にグラフィックを埋め込める仕様になっています。

最近のクイッシング文書に含まれる QR コードの中には、QR コードブロック内のグラフィック要素として Docusign のブランディングを悪用し、同社の知名度を不正利用してユーザーにソーシャルエンジニアリングを仕掛けるものがあります。

実際には、Docusign が文書に署名する顧客やクライアントにメールで QR コードのリンクを送信することはありません。DocuSign のフィッシング対策ホワイトペーパー (PDF) によると、同社のブランディングは頻繁に悪用されているため、通知メールにセキュリティ対策を施しているとのことです。

知っておくべきなのは、QR コード内にこのロゴがあったとしても、それが指し示すリンクに正当性を示すものでもなく、信頼性を与えるものでもないということです。このロゴは、QR コードの中央にグラフィックを表示できるという、QR コードの仕様が持つデザイン上の特徴に過ぎません。

QR コードが指し示すリンクのフォーマットも進化しています。URL の多くは、悪意のある目的に使用される従来のドメインを指しているように見えますが、攻撃者はさらに、接続先の URL を難読化するさまざまなリダイレクト手法を活用しています。

たとえば、最近 1 か月の間に別のソフォス従業員に送られたあるクイッシングメールは、巧妙にフォーマットされた Google のリンクにリンクしており、クリックするとフィッシングサイトにリダイレクトされるようになっていました。この例では、URL のルックアップを実行すると、QR コードから直接リンクされたサイト (google.com) は安全なサイトとして分類されます。また、他のさまざまな正規サイトで使用されているショートリンクサービスを指すリンクも確認されています。

最近、ソフォスの従業員に送られたクイッシングメールには皮肉なことに、フィッシング対策のトレーニングやサービスを主な事業とする会社から送られたように見える PDF が添付されていました。

ソフォスを狙ったクイッシングメールに添付されていた PDF には、フィッシング対策トレーニング会社 KnowBe4 の子会社 Egress の法的通知を模倣したフッター情報が記載されていました。しかし、QR コードが指し示すドメインは、KnowBe4 とは無関係のブラジルのコンサルティング会社のものでした。同社のコンサルタントの Web サイトが侵害され、フィッシングページのホスティングに使用されていたようです。

メッセージには、自動生成メッセージに見せかけたテキストも含まれていましたが、非常に奇妙なスペルミスや文法ミスを含んでいました。以前のメッセージと同様、本文には添付ファイルのファイル名が記載されていましたが、メールに添付されていたものとは一致しませんでした。

観測された MITRE ATT&CK 戦術

| ATT&CK 戦術 | ATT&CK 手法 |

| 初期アクセス | フィッシング:スピアフィッシング添付ファイル [T1566.001] |

| 実行 | ユーザーによる実行:悪意のあるリンク [T1204.001] |

| 認証情報へのアクセス | Web セッション Cookie の窃取 [T1539] |

| 中間者攻撃 [T1557]</a | |

| 入力のキャプチャ:Web ポータルのキャプチャ [T1056.003] | |

| 防御回避 | なりすまし [T1656] |

| 難読化されたファイルまたは情報 [T1027] | |

| コマンドアンドコントロール | データのエンコード: 標準的なエンコード [T1132.001] |

| プロキシ: ドメインフローティング [T1090.004] |

IT 管理者への推奨事項とガイダンス

同様の QR コードを使用したフィッシング攻撃に組織で対処する場合に役立つ提案をいくつかご紹介します。

- 人事、給与、または福利厚生に焦点を当てた件名:ソフォスを狙ったクイッシングメールのほとんどは、ソーシャルエンジニアリングの戦略として従業員の事務的手続きを利用しています。メッセージの件名には、「2024 年の財務計画」、「福利厚生の申し込み期間」、「配当金の支払い」、「納税通知」、「契約合意」のようなフレーズが含まれていました。しかし、どのメッセージもソフォスのメールアドレスからのものではありませんでした。類似した件名のメッセージには特に注意し、これらの件名に関連するすべての正規メッセージが、サードパーティのメッセージングツールではなく、組織内部のメールアドレスから送信されていることを確認してください。

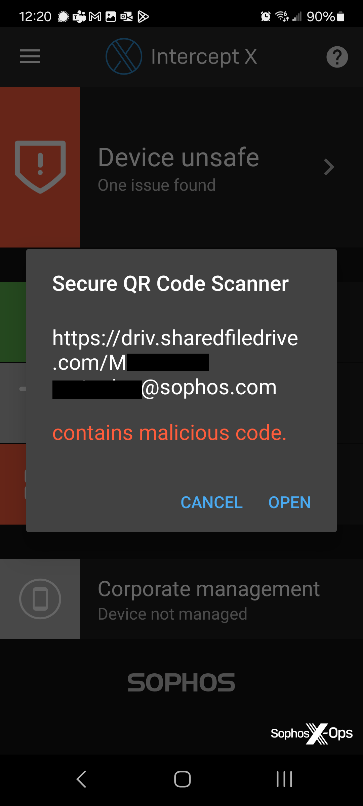

- モバイル用 Intercept X:Intercept X for Mobile (Android/iOS)では、アプリの左上にある 3 本線メニューから Secure QR Code Scanner が利用できます。Secure QR Code Scanner は、QR コードのリンクを既知の脅威データベースと照合してユーザーを保護し、ソフォスの URL レピュテーションサービスが悪意のある Web サイトと認識した場合に警告を表示します。しかし、このスキャナにはリダイレクトチェーンを通じてリンクを追跡しないという制限があります。

- 危険なサインインアラートの監視:Microsoft の Entra ID Protection、または同様のエンタープライズレベルの ID 管理ツールを活用して、ID ベースのリスクを検出して対応してください。これらの機能は、フィッシングなどの悪意のある活動を示す可能性のある、通常とは異なるサインイン活動を特定するのに役立ちます。

- 条件付きアクセスの実装: Microsoft Entra ID の条件付きアクセス (Conditional Access) を利用することで、組織はユーザーの場所、デバイスの状態、リスクレベルなどの条件に基づいて特定のアクセスコントロールを実施でき、許可されたユーザーのみがリソースにアクセスできるようにセキュリティを強化できます。漏洩する可能性のある MFA トークンのバックアップとして、同様の多層防御の導入を可能な限り考慮すべきです。

- 効果的なアクセスログを有効にする:Microsoft がこちらで説明しているすべてのロギングを有効化することを推奨しますが、特に監査、サインイン、ID 保護、およびグラフアクティビティログを有効化することを推奨します。

- 高度なメールフィルタリングの導入:ソフォスは、メールに直接埋め込まれた QR コードを検出する Central Email QR フィッシング保護のフェーズ 1 をすでにリリースしています。しかし、今回のインシデントでは QR コードがメールの添付 PDF ファイルに埋め込まれていたため、検出が困難でした。2025 年の第 1 四半期中にリリース予定の Central Email QR コード保護フェーズ 2 には、添付ファイルの QR コードスキャン機能が搭載されています。

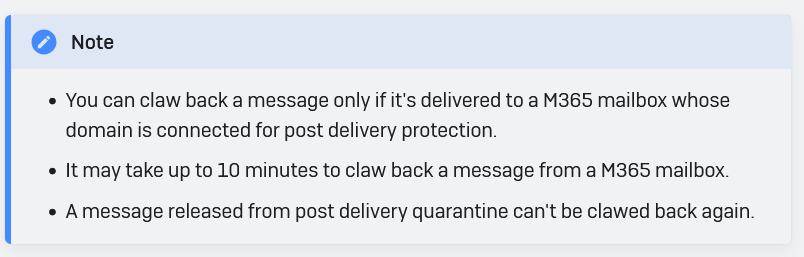

- オンデマンドのクローバック:メールプロバイダーとして Microsoft365 を使用している Sophos Central Email のお客様は、オンデマンドクローバックと呼ばれる機能を使用して、すでに悪意があると識別されたメッセージと類似するスパムやフィッシングメールを組織内の他の受信トレイから検出 (および削除) できます。

- 従業員による警戒と報告:フィッシングインシデントに対処するには、従業員の警戒心を高め、迅速に報告することが必要です。フィッシング攻撃を認識するための定期的なトレーニングセッションを実施し、不審なメールがあれば直ちにインシデント対応チームに報告するよう従業員に促すことをお勧めします。

- 疑わしいアクティブユーザーセッションの取り消し:侵害の兆候を示す可能性のあるユーザーセッションをいつ、どのように失効させるかについて、明確なプレイブックを用意します。O365 アプリについては、Microsoft によるこちらのガイダンスが参考になります。

良好な人間関係の構築

ソフォスの従業員のように十分な訓練を受けた従業員がいて、環境が最善の状態にあったとしても、さまざまな形態のフィッシング攻撃が依然として行われ、ますます危険な脅威となっています。しかし幸いにも、適切なレベルの多層保護を導入することで、フィッシング攻撃が成功した場合のような深刻な被害を軽減できるようになりました。

しかし、上記の技術的な予防策と同様に重要なのは、人です。従業員が不審なアクティビティの報告に関して権限を付与され、奨励され、感謝されるような、そして情報セキュリティ担当者が迅速に調査できるような組織文化や職場環境を形成することが、フィッシングが単なる試みに終わるか、成功するかの違いを生みだします。

詳細情報

Sophos X-Ops は、今回の攻撃手法についての調査文書やその他の IoCを SophosLabs Github にて共有しています。