Presentamos el Informe de adversario activo de mitad de año para líderes tecnológicos, que analiza los datos recopilados por el equipo de respuesta a incidentes de Sophos y que cubre la primera mitad del año calendario 2023. Este es el segundo Informe de adversario activo del año.

El anterior Informe Adversario Activo, publicado en abril, estaba dirigido a líderes empresariales. En el contexto de la infoseguridad, los líderes empresariales son quienes establecen la estrategia y supervisan las finanzas de sus respectivas organizaciones. Cuando se trata de ciberseguridad, los líderes empresariales deben ser ampliamente conscientes de las amenazas actuales y los riesgos que esas amenazas representan para la organización. También deben comprender ampliamente las mitigaciones que reducen ese riesgo, aunque no necesariamente todos los detalles. Con este conocimiento, es de esperar que puedan establecer prioridades y presupuestos adecuados. A cambio, esperan métricas confiables que puedan ayudarlos a evaluar el desempeño del departamento en comparación con la estrategia que proponen.

Los líderes tecnológicos (la audiencia para la que está escrito este segundo informe) son quienes ponen en práctica la estrategia. Despliegan los recursos necesarios, tanto monetarios como humanos, que logran de manera más eficiente los objetivos establecidos en la estrategia. Estos líderes deben equilibrar cuidadosamente las prioridades de quienes establecen la política fiduciaria para la empresa y quienes realizan el trabajo práctico de caza de amenazas (el grupo que abordaremos en el próximo Informe del Adversario Activo). Francamente, son el pegamento de la seguridad de la información en la empresa.

Este informe de mitad de año busca ayudar a estos líderes a tomar mejores decisiones sobre cómo implementar sus recursos para satisfacer mejor la estrategia corporativa y proteger mejor a la organización. Lo que sigue son algunos de los hallazgos que creemos que son más pertinentes para ese proceso, y muestran los “cuellos de botella” en los que una acción sensata puede generar el mayor impacto. El informe también esboza cómo los adversarios que utilizan el teclado ven a sus objetivos: como una cuestión de programación, como un conjunto de enigmas que deben resolverse y como un lugar de acciones discretas destinadas a producir resultados específicos y rentables.

El informe presenta lo que el equipo de Respuesta a Incidentes (IR) de X-Ops ha aprendido sobre el panorama actual de adversarios al abordar crisis de seguridad en todo el mundo. Este informe se basa en datos de 80 casos seleccionados de la primera mitad de 2023. También compararemos este conjunto de datos con un vistazo a datos anteriores de Active Adversary para ver cómo han cambiado las cosas con el tiempo. Proporcionamos más detalles sobre los datos demográficos representados en este análisis al final del informe.

Conclusiones clave

- Las credenciales comprometidas son un regalo que sigue regalándose (tus cosas)

- MFA es tu amigo maduro y sensato

- El tiempo de permanencia se está hundiendo más rápido que el RMS Titanic

- Los delincuentes no se toman tiempo libre; tú tampoco puedes*

- Servidores Active Directory: la herramienta de ataque definitiva

- RDP: Ya es hora de reducir el riesgo

- La falta de telemetría solo complica las cosas

* Por supuesto, sabemos que los delincuentes individuales se toman tiempo libre para descansar y recargar energías, pero no todos los delincuentes a la vez. Tampoco estamos sugiriendo que los defensores nunca deban tomarse un descanso del trabajo: esa es una receta para el desastre. Más bien, su organización necesita tener la capacidad de detectar y responder las 24 horas del día, los 7 días de la semana, los 365 días del año. Para ver los datos que respaldan esta afirmación, siga leyendo.

De dónde provienen los datos

Informes anteriores se han centrado en análisis retrospectivos de datos de respuesta a incidentes de todo el año. Para brindar una mejor visibilidad de los comportamientos actuales de los atacantes, hemos decidido centrar este informe en los primeros seis meses de 2023, comparándolo con datos anteriores cuando sea relevante. Esto nos permite ofrecer a los lectores datos y conocimientos nuevos, al tiempo que nos brinda la oportunidad de detectar evoluciones a partir de datos de informes anteriores. El Apéndice A, a continuación, incluye información detallada sobre los casos seleccionados para esta edición del informe.

Siempre que sea posible, incluimos la designación MITRE ATT&CK para cada técnica que analizamos. Hemos ampliado todas las referencias de ATT&CK en este informe en un apéndice al final, con notas sobre posibles mitigaciones para cada una.

Los resultados

Credenciales: Consecuentes, diferenciales y con potencial de amenaza influyente

Un aspecto de las investigaciones de respuesta a incidentes es descubrir cómo comenzaron los ataques. Al clasificar los datos, no sólo tomamos nota del método de acceso inicial (es decir, cómo los atacantes ingresaron a la red), sino que intentamos atribuir su éxito a una causa raíz (por qué funcionó).

En este período de informe, los servicios remotos externos (T1133) encabezaron la lista de técnicas de acceso inicial, seguidos por Exploit Public-Facing Application (T1190). En el 70% de los casos, el abuso de Cuentas Válidas (T1078) se combinó con el abuso de Servicios Remotos Externos. Esto tiene sentido, ya que a menudo se requieren cuentas válidas para el acceso inicial a través de un servicio remoto. Sin embargo, en muchos casos, explotar una vulnerabilidad permite a los atacantes utilizar un servicio remoto para el acceso inicial, como cuando los atacantes explotan firewalls o puertas de enlace VPN.

En datos de casos anteriores, la explotación de vulnerabilidades ha aparecido de manera más destacada entre las causas fundamentales de los ataques, seguida de cerca por las credenciales comprometidas. Los datos de casos más recientes revierten enfáticamente esa tendencia y, por primera vez, las credenciales comprometidas ocuparon el primer lugar entre las causas fundamentales. En los primeros seis meses de 2023, las credenciales comprometidas representaron el 50 % de las causas fundamentales, mientras que la explotación de una vulnerabilidad representó el 23 %. No podemos decir de manera concluyente que los atacantes prefieren las credenciales comprometidas a las vulnerabilidades, pero no se puede negar que adquirir cuentas válidas (T1078) facilita mucho el trabajo a los atacantes. (Y aplicar parches diligentes lo hace más difícil, como comentamos en el informe de abril y volveremos a mencionar a continuación).

Lo que hace que el compromiso de credenciales sea aún más fácil es la falta de autenticación multifactor (MFA) que persiste en muchas organizaciones. Por ejemplo, pudimos identificar que MFA no estaba configurada en el 39% de los casos que hemos investigado hasta ahora en 2023. Lo más desalentador de esta estadística es que nosotros, como industria, sabemos cómo resolver este problema, pero muy pocas organizaciones. están priorizando esto. Implementar y hacer cumplir la autenticación resistente al phishing debería ser una prioridad para cualquier organización que desee protegerse contra todos los atacantes, desde script kiddies hasta bandas criminales con buenos recursos. ¿Qué tan perjudicial es la MFA para el logro de los objetivos del atacante? Mientras analizábamos los datos para este informe, descubrimos que una de las últimas tácticas de ingeniería social que se han visto en la actualidad es enviar mensajes de texto para animar al destinatario a desactivar su Yubikey.

La autenticación de hardware como la que ofrece Yubikey no es el único juego disponible; La madurez de MFA garantiza que haya una variedad de opciones disponibles, y Microsoft está haciendo un trabajo posiblemente decente al facilitar el proceso. Para decirlo sin rodeos, la MFA resistente al phishing, junto con la capacitación de los usuarios sobre cómo utilizarla, es en este momento lo que está en juego para no meterse en problemas.

Además, muchos sistemas de autenticación se pueden configurar para acceso adaptativo. El acceso adaptativo cambia el nivel de acceso o confianza en función de los datos contextuales sobre el usuario o dispositivo que solicita el acceso. También limita el acceso sólo a los usuarios que realmente lo necesitan. Con los sistemas de autenticación de acceso adaptable, puede personalizar las políticas de acceso para aplicaciones o grupos de usuarios específicos y responder dinámicamente a señales sospechosas.

Al analizar los datos, a menudo buscamos validar nuestros hallazgos con lo que otros ven. En una publicación reciente, la Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) descubrió que más de la mitad (54 %) del acceso inicial se debió a credenciales comprometidas, mientras que los exploits fueron responsables de solo el 1 % de todos los ataques estudiados durante el año fiscal del gobierno federal. 2022.

Parches: Cansado de esperarte

Si bien reconocemos que CISA trata con un conjunto único de integrantes y atacantes, sus datos aún brindan una visión general informativa sobre cómo operan los atacantes. Una razón por la que la métrica de credenciales comprometidas podría ser alta en el conjunto de datos de CISA podría deberse a la Directiva Operativa Vinculante 19-02, que establece:

- Las vulnerabilidades críticas deben remediarse dentro de los 15 días calendario posteriores a la detección inicial.

- Las vulnerabilidades altas deben remediarse dentro de los 30 días calendario posteriores a la detección inicial.

Lo cual, de ser cierto, significa que podemos obligar a los atacantes a utilizar un conjunto más limitado de técnicas cuando quitamos algunos de los frutos más fáciles. Dicho de otra manera: los parches son importantes.

En nuestro informe anterior que cubre 2022, vimos que más de la mitad (55 %) de todas las vulnerabilidades explotadas en nuestras investigaciones fueron causadas por dos vulnerabilidades: ProxyShell y Log4Shell, dos vulnerabilidades con parches existentes en el momento del compromiso. Afortunadamente, esta vez no se observaron exploits de Log4Shell, pero ProxyShell aún persiste en nuestros datos de 2023. En los datos también vimos cinco casos con vulnerabilidades de 2021 (esto incluye los casos de ProxyShell antes mencionados), tres incidentes relacionados con la vulnerabilidad ZeroLogon de 2020 y dos casos de vulnerabilidades de 2019. Estas no eran vulnerabilidades de bajo perfil ni de nicho; no estaban sin parches (aunque, hay que reconocerlo, fueron necesarios algunos intentos para conseguir ciertos parches correctamente); Los defensores no ignoraban el potencial que tenían estas vulnerabilidades específicas. Es difícil ver cómo no abordar vulnerabilidades de n días como estas no es simplemente negligencia.

Un par de ejemplos ilustran el problema. De los CVE asignados en 2022, vimos dos exploits de una falla de Zoho ManageEngine (CVE-2022-47966) y una muestra de ProxyNotShell (CVE-2022-41080, -41082). A primera vista, esto puede no parecer gran cosa. Sin embargo, para las vulnerabilidades de Zoho, el aviso se publicó el 10 de enero de 2023, aunque el parche estuvo disponible desde el 28 de octubre de 2022 (74 días). El 17 de enero se publicó una prueba de concepto (POC) pública y vimos los ataques el 18 y 20 de enero. Por lo tanto, el parche había estado disponible 82 días antes de que se produjera el primer ataque. En el caso de ProxyNotShell, el aviso se publicó el 30 de septiembre de 2022, se puso a disposición un parche el 8 de noviembre y el ataque comenzó el 19 de mayo de 2023. Eso deja un intervalo de parcheo de 192 días. No es que el público no haya sido advertido, incluso en este mismo sitio.

Para celebrar las mejores prácticas, de las diversas vulnerabilidades de alto perfil en 2023, detectamos tres ataques que abusaban de la vulnerabilidad 3CX y dos que aprovechaban la vulnerabilidad PaperCut. Todos los ataques a 3CX ocurrieron en marzo, en la misma región, y todos fueron descubiertos el mismo día (30 de marzo), que coincide con la alerta de seguridad de la compañía. Actuando rápidamente sobre la base de esta información, las organizaciones afectadas pudieron limitar los ataques a violaciones de red de corta duración. En ambos casos, las vulnerabilidades de PaperCut fueron utilizadas por bandas de ransomware que reaccionaron rápidamente a las noticias (10 y 11 días respectivamente) antes de lanzar sus ataques.

Pasando a otras técnicas observadas, una tendencia alcista preocupante para 2023 es el uso cada vez mayor de la técnica Bring Your Own Vulnerable Driver (BYOVD) por parte de los atacantes. Esta técnica se utilizó en el 39 % de los casos en los que una vulnerabilidad fue la causa principal, en comparación con solo el 12,5 % en todo 2022. Fue implementada por al menos cuatro atacantes diferentes y con el objetivo de lograr una variedad de objetivos finales distintos: extorsión de datos. (1), violación de la red (1) y ransomware (5).

A pesar de que esta vez las estadísticas de exploits son más bajas, no podemos ignorar el papel que aún desempeñan las vulnerabilidades a la hora de permitir ataques y por qué la aplicación rápida y eficaz de parches siempre será la piedra angular de la defensa proactiva. Después de todo, explotar una vulnerabilidad puede proporcionar una vía rápida y altamente privilegiada hacia la red de una organización.

Los tiempos de residencia, están cambiando

El tiempo de permanencia es una métrica que hemos estado siguiendo desde el primer informe de Active Adversary. Lo que esta métrica nos ayuda a comprender es cuánto tiempo (o la falta de él) tienen los equipos de seguridad para detectar y responder a los incidentes. En el período de este informe, vimos una disminución continua en el tiempo medio de permanencia general, de 10 días en 2022 a 8 días en la primera mitad de 2023. Como indicamos en el informe anterior, esto puede verse como una buena y una mala noticia. . Creemos que el aumento de las capacidades de detección está contribuyendo a esta disminución, lo cual es realmente una buena noticia. En otras palabras, el tiempo para detectar (TTD) está disminuyendo a medida que más organizaciones se “desvían hacia la izquierda” (también conocido como “empujando hacia la izquierda“) y se dan más tiempo para responder (TTR). La mala noticia es que algunos actores de amenazas han respondido acelerando.

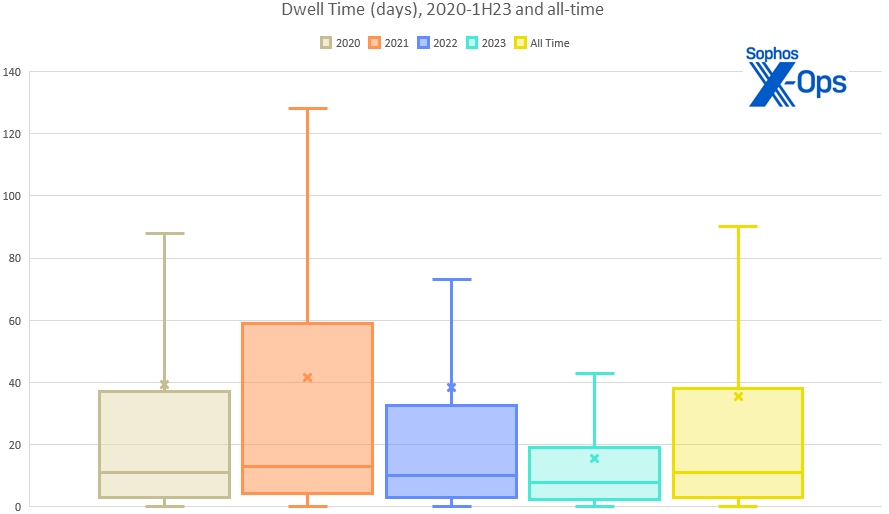

Figura 1: Tiempo de permanencia (en días) 2020-1S2023, más las cifras históricas. (¿Es nuevo en los diagramas de caja? El valor mediano de los datos de cada año se muestra mediante la línea horizontal que atraviesa cada cuadro sombreado. El cuadro muestra la “mitad media” de los números [por lo tanto, todos los valores que no se encuentran en el 25 % inferior o superior para ese año ], mientras que las X son la media (promedio) de todos los números de ese año. Los bigotes verticales muestran el mínimo (Q1 – 1,5*IQR [rango intercuartílico, la “mitad media” mencionada anteriormente]) y el máximo (Q3 + 1,5 *IQR) en los datos: en este caso, el valor mínimo para los cinco conjuntos de datos es cero. Ciertos casos atípicos se excluyeron a favor de la legibilidad del gráfico).

Si analizamos más de cerca los detalles, podemos ver dónde se está produciendo este cambio: en particular, son los delincuentes de ransomware quienes están sesgando el promedio. En la primera mitad de 2023, el tiempo medio de permanencia de los incidentes de ransomware se redujo drásticamente de 9 a 5 días. Por el contrario, el tiempo medio de permanencia para todos los incidentes que no son de ransomware ha aumentado ligeramente de 11 a 13 días. Por lo tanto, las bandas de ransomware se están moviendo más rápido que nunca, pero todas las demás intrusiones en la red, donde las motivaciones y los objetivos finales no siempre son claros, tienden a persistir.

| Dwell Time 1H2023: A Closer Look | |||

| All cases | Ransomware cases | All other cases | |

| Minimum dwell time (days) | 0 | 0 | 0 |

| Maximum dwell time (days) | 112 | 112 | 71 |

| Mean (average) dwell time | 15.57 | 15.35 | 16.04 |

| Median dwell time | 8.00 | 5.00 | 13.00 |

Figura 2: Una mirada más cercana a los tiempos de permanencia en 2023

En el informe anterior, también analizamos cuándo comenzaron estos ataques y cuándo fueron detectados. En un esfuerzo por mejorar ese análisis, para esta edición del informe tradujimos el último conjunto de datos a la hora local. (Anteriormente, todos nuestros datos se habían presentado en UTC estándar logarítmico). Curiosamente, cuando miramos los datos desde esta nueva perspectiva, vimos que surgían nuevos patrones.

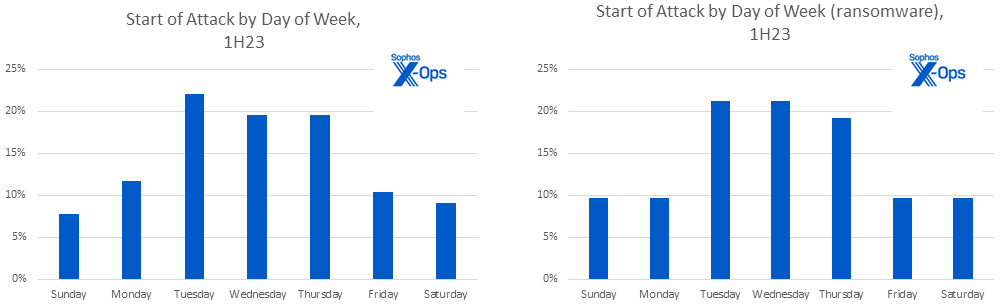

En primer lugar, los datos sugieren que el 61% de los ataques se concentran a mitad de la semana laboral. Este patrón se mantuvo al aislar los ataques de ransomware, donde el 62% ocurrió a mitad de semana.

Figura 3: ¿Un caso de los lunes? No: los datos indican que la mayoría de los ataques comienzan a mitad de semana.

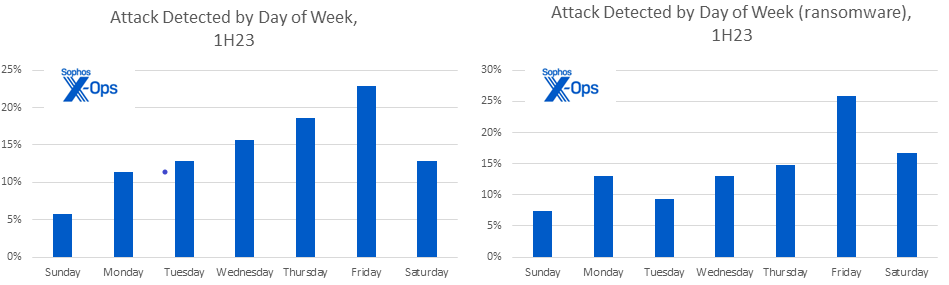

También vimos un aumento constante en el número de ataques detectados a medida que avanzaba la semana. Los ataques de ransomware mostraron un aumento notable los viernes y casi la mitad (43%) de los ataques de ransomware se lanzaron el viernes o el sábado.

Figura 4: Las bandas de rescate pueden mostrar preferencia por atacar al final de la semana, lo que a menudo complica los esfuerzos necesarios para llegar no solo a los equipos tecnológicos sino también a los líderes empresariales. Calificamos esto como un hallazgo de confianza media, ya que también es probable que una parte de los casos que vimos se detectaran internamente a principios de semana y solo se revelaran a los servicios de respuesta a incidentes de X-Ops más tarde.

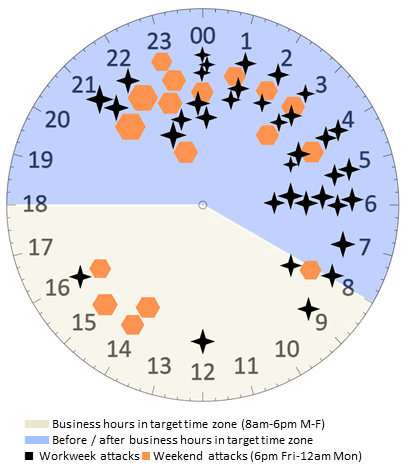

A continuación, los datos revelaron algo nuevo y desagradable cuando analizamos la hora del día en la que se implementaban estos ataques de ransomware. (Nos centramos en los ataques de ransomware porque tienen los indicadores más fiables y objetivos).

Figura 5: Son las 11 de la noche de un viernes. ¿Dónde están los socorristas? La última hora del final de la semana fue la más favorecida para lanzar ataques de ransomware. Tenga en cuenta que solo 5 de los 52 ataques representados en este gráfico ocurrieron entre las 8 a.m. y las 6 p.m. en un día laborable, y tres de esos cinco ocurrieron entre las 8 a.m. y las 9 a.m.

La mayoría (81%) de las cargas útiles de ransomware se implementan fuera del horario comercial tradicional. Profundizando un poco más, también observamos que de los ataques que ocurrieron durante el horario comercial local, solo cinco ocurrieron en un día laborable.

Adversario activo, conozca Active Directory

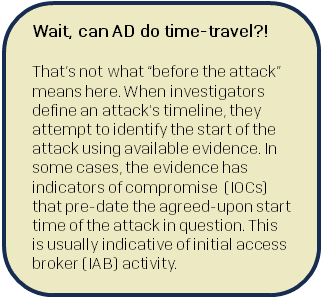

Otro dato que recopilamos (cuando fue posible) para este informe fue el tiempo que les tomó a los actores de amenazas moverse lateralmente a la infraestructura de Active Directory (AD) de una organización. En un par de casos, se observó que los atacantes accedían a la infraestructura de AD antes de que el ataque hubiera comenzado “oficialmente”. En otros casos, vimos que el ataque comenzaba con un compromiso de un servidor AD, como cuando una víctima había expuesto su servidor AD a Internet.

Lo que encontramos es que el tiempo medio hasta el ataque para todos los ataques fue de 0,68 días, aproximadamente 16 horas. Parecería que los atacantes están haciendo un esfuerzo concertado para moverse lateralmente a los servidores AD lo más rápido posible, y con razón. A lo largo de nuestras investigaciones, descubrimos que la mayoría de los servidores AD solo están protegidos con Microsoft Defender o, a veces, ni siquiera están protegidos. Desafortunadamente, los adversarios se han vuelto muy hábiles a la hora de desactivar Defender. De hecho, hemos visto un aumento constante del uso de esta técnica (T1562, Impair Defenses) en los últimos tres informes de adversario activo. En 2021, esta técnica se observó en el 24% de los casos, aumentando al 36% en 2022 y continuando aumentando hasta el 43% en el primer semestre de 2023.

Lo que encontramos es que el tiempo medio hasta el ataque para todos los ataques fue de 0,68 días, aproximadamente 16 horas. Parecería que los atacantes están haciendo un esfuerzo concertado para moverse lateralmente a los servidores AD lo más rápido posible, y con razón. A lo largo de nuestras investigaciones, descubrimos que la mayoría de los servidores AD solo están protegidos con Microsoft Defender o, a veces, ni siquiera están protegidos. Desafortunadamente, los adversarios se han vuelto muy hábiles a la hora de desactivar Defender. De hecho, hemos visto un aumento constante del uso de esta técnica (T1562, Impair Defenses) en los últimos tres informes de adversario activo. En 2021, esta técnica se observó en el 24% de los casos, aumentando al 36% en 2022 y continuando aumentando hasta el 43% en el primer semestre de 2023.

Establecer un punto de apoyo en un servidor Active Directory mejora enormemente las capacidades de un atacante. Un servidor AD suele ser el activo más poderoso y privilegiado dentro de una red, uno que es capaz de controlar la identidad y las políticas en toda una organización. Los atacantes pueden desviar cuentas con privilegios elevados, crear otras nuevas o desactivar las legítimas. También pueden utilizar el servidor AD para implementar su malware desde una fuente confiable. Finalmente, al desactivar la protección, los atacantes tienen un buen lugar donde esconderse mientras llevan a cabo el resto de su ataque.

RDP: protocolo remoto para desastres

En nuestro informe anterior abordamos brevemente el Protocolo de escritorio remoto (RDP) y algunos de los impactos que tiene en la capacidad de facilitar ataques. Si bien ha habido algunas mejoras a lo largo de los años, RDP sigue siendo una de las herramientas de las que más se abusa, y con razón. RDP viene preinstalado en la mayoría de los sistemas operativos Windows. Combinado con el hecho de que el uso de credenciales comprometidas es rampante y que la autenticación de un solo factor es la norma, no es ningún misterio por qué a los atacantes les encanta.

RDP jugó un papel en un sorprendente 95% de los ataques, un aumento con respecto a 2022 (cuando aparecía en un máximo histórico anterior del 88% de los ataques). El uso interno se presentó en el 93% de los casos y el uso externo en el 18% de los casos. Esto contrasta con el 86% y el 22% respectivamente para 2022.

Cabe destacar la forma en que los atacantes utilizaron RDP. En más de las tres cuartas partes (77%) de los incidentes relacionados con RDP, la herramienta se utilizó solo para acceso interno y movimiento lateral, un aumento significativo desde el 65% en 2022.

En lo que va de 2023, el RDP se utilizó para acceso externo solo en solo el 1% de los casos; y solo el 16% de los ataques mostraron que los atacantes usaban RDP tanto para el acceso externo como para el movimiento interno, cinco puntos menos que en 2022 (cuando era el 21%).

Si bien el uso externo de RDP ha fluctuado en el pasado, y las cifras son actualmente bajas, la mera presencia de un puerto RDP abierto a Internet en general, una ruta que puede permitir a un atacante atravesar el firewall y avanzar hacia el servidor interno. red) es simplemente una mala gestión de riesgos y ningún endurecimiento del sistema podrá mitigarlo. (Introdujimos la Protección Activa contra Adversarios en nuestro propio proyecto Intercept X esta primavera, y ese tipo de protección basada en el comportamiento ayuda junto con otros eventos de protección, pero simplemente abrir RDP y esperar que funcione no es un plan de acción). No son nuevas tecnologías. Existen soluciones modernas de acceso remoto. Incluso si se puede crear un caso de uso en la organización para usar RDP internamente, y ese no es un pequeño problema de configuración de host que manejar, no hay una buena razón para que ninguna organización permita el acceso de RDP a su sistema desde Internet abierto en 2023.

Impacto: Robar la red

Ahora que hemos examinado cómo comenzaron los ataques y algunos de los plazos involucrados, centramos nuestra atención en el impacto que estos ataques tuvieron en las organizaciones. Como hemos señalado en informes anteriores, los ataques de ransomware siempre estarán muy representados en los conjuntos de datos de IR, ya que esos ataques son los más visibles y destructivos y, a menudo, requieren la ayuda más experta. Esto es especialmente cierto para las organizaciones que carecen de los recursos necesarios para responder a ataques complejos.

Los datos de impacto de este informe no son diferentes. La técnica MITRE llamada Data Encrypted for Impact (T1486) lideró el camino con un 68%, seguida de “sin impacto” con un 30%. Advertimos que, como se discutió en el Informe de Adversario Activo anterior, la lista de técnicas de MITRE en la categoría Impacto solo cubre acciones utilizadas para interrumpir la disponibilidad o comprometer la integridad. Los impactos empresariales, o los impactos más allá del ataque específico que se examina (robo de datos, malware existente (por ejemplo, troyanos cuentagotas), web shells, drama regulatorio o simplemente tener un adversario deambulando dentro de la red, por nombrar sólo algunos) están más allá del alcance. alcance de ATT&CK.

En muchos casos también vemos impactos secundarios. Por ejemplo, la técnica Inhibit System Recovery (T1490) estuvo presente en el 18% de los casos, en su mayoría junto con ataques de ransomware. Las tácticas de inhibir la recuperación del sistema pueden incluir la corrupción de las copias de seguridad; deshabilitar las opciones del Entorno de recuperación de Windows (WinRE) u otras funciones de recuperación de Windows; o eliminación de herramientas de recuperación cruciales, como copias de seguridad de firmware, políticas de versiones o copias de seguridad, o instantáneas de volumen. Todo esto complica la recuperación, aumenta el caos y la confusión de una exfiltración y fortalece las manos de los atacantes cuando comienzan las negociaciones de rescate (u otras).

Nuestros datos de 2023 indican que en el 43,4 por ciento de los casos que vimos, los datos definitivamente fueron extraídos. A partir de ahí el panorama se vuelve un poco más confuso, pero sólo en el 9,2 por ciento de los datos podemos decir que definitivamente no fueron extraídos. Eso es más que el 1,3 por ciento en 2022, pero las probabilidades aún no están a su favor.

| Data Exfiltration Detected | ||

| 2022 | 1H23 | |

| Yes | 42.76% | 43.42% |

| No evidence | 42.76% | 31.58% |

| No | 1.32% | 9.21% |

| Unknown | 3.29% | 5.26% |

| Staging | 3.29% | 5.26% |

| Possible | 5.26% | 5.26% |

Figura 6: Incluso cuando se comparan los resultados semestrales de 2023 con los resultados del año completo de 2022, los porcentajes de exfiltración demostrables siguen siendo demasiado altos

Además de presentar un argumento más para mejorar el mantenimiento y la protección de los registros, esto significa que casi el 90 por ciento de los datos fueron tomados, en el proceso de tomarse, posiblemente tomados o tomados y quién sabe qué pasó después. Este nivel de incertidumbre incomoda a los ejecutivos y reguladores. Con la tan esperada norma final de la SEC sobre gestión de riesgos, estrategia, gobernanza y divulgación de incidentes de ciberseguridad que entrará en vigor para las empresas estadounidenses que cotizan en bolsa a principios de septiembre, se recuerda a los líderes tecnológicos que los líderes empresariales tienden a ser extremadamente sensibles a los plazos obligatorios de presentación de informes. para incidentes que podrían considerarse “materiales”. Active Adversary Report no es un abogado, pero como regla general, si bien las violaciones de la red son importantes y deben informarse (o al menos registrarse), los datos robados suelen ser lo que hace que un ataque sea “material“.

¿Qué sucede con los datos después de la exfiltración? Una vez que un atacante tiene los datos en la mano, se mueve rápidamente y marca el ritmo de lo que sigue. Los datos de Sophos en lo que va de 2023 indican que el tiempo medio entre la exfiltración y la implementación del ransomware es de solo 0,88 días, un poco más de 21 horas. El período desde la exfiltración hasta la publicación pública de los datos exfiltrados fue más largo pero no menos deprimente, con un plazo medio de 28,5 días. Esto sigue la tendencia general hacia plazos cada vez más cortos.

Lo mejor del resto

En aras de la exhaustividad, a continuación se presenta un resumen de los datos restantes de este período de informe. Como era de esperar, un intervalo de seis meses no necesariamente genera cambios radicales, incluso en un panorama de 2023 que se mueve a una velocidad casi ridícula.

Tipos de ataque

Liderando el camino con un 69% constante, los ataques de ransomware siguen siendo el tipo de ataque más frecuente en nuestro conjunto de datos, lo cual no sorprende, dado que estamos trabajando con un conjunto de datos IR. Las violaciones de red no específicas ocuparon el segundo lugar con un 16% de todos los ataques. La extorsión de datos completó los tres primeros con un 9%, casi triplicando su participación desde 2022 hasta ahora. A medida que más grupos experimenten con ataques exclusivamente de extorsión, deberíamos esperar que este número siga creciendo. Por ejemplo, en enero de 2023 se informó que el grupo BianLian había cambiado exclusivamente a un modelo de extorsión basado en la exfiltración; ese grupo representa el 86% de todos los ataques de extorsión de datos en nuestro conjunto de datos.

| Attack Types Detected | ||

| 2022 | 1H2023 | |

| Ransomware | 68.42% | 68.75% |

| Network Breach | 18.42% | 16.25% |

| Data Extortion | 3.29% | 8.75% |

| Data Exfiltration | 3.29% | 2.50% |

| Web Shell | 2.63% | 1.25% |

| DDoS | — | 1.25% |

| Loader | 3.29% | 1.25% |

Figura 7: Las categorías de ataques cambian un poco en los tramos inferiores del gráfico, pero el ransomware continúa dominando el tipo de ataque

Atribución

Como hemos hecho en todos los informes anteriores, publicamos una tabla de clasificación de los grupos de ransomware más activos en nuestro conjunto de datos. En los primeros seis meses de 2023, de los 55 casos de ransomware investigados, LockBit mantuvo el primer puesto con el 15% de los casos manejados, seguido de cerca por BlackCat (13%); Real (11%); y un empate a tres bandas entre Play, Black Basta y CryTOX (7%) completa el top 5. Al observar grupos activos únicos, encontramos 24 bandas de ransomware activas hasta ahora en 2023, frente a las 33 de 2022.

A pesar de la prolífica presencia de LockBit, Conti aún conserva el primer lugar en nuestra lista de grupos de ransomware de todos los tiempos. Sin embargo, es probable que eso cambie una vez que contabilicemos los resultados de todo el año 2023, ya que LockBit sigue siendo sólido. Pero el legado de Conti es seguro, con grupos relacionados/descendientes como Royal, Black Basta, BlackByte y Karakurt colectivamente responsables del 21% de los ataques de ransomware y extorsión de datos en lo que va de 2023.

Curiosamente, los casos relacionados con el famoso grupo Clop de 2023 (GoAnywhere, PaperCut, MOVEit) no influyen en gran medida en los datos de respuesta a incidentes de Sophos en lo que va de 2023, posiblemente debido a la baja superposición entre los objetivos preferidos de Clop y la base de clientes de Sophos. También MIA de su top cinco en 2022: Hive, Phobos y Conti.

| Most Active Ransomware Groups | ||

| 2022 | 1H2023 | |

| LockBit | 15.38% | 14.55% |

| AlphaVM/BlackCat | 12.50% | 12.73% |

| Royal | 3.85% | 10.91% |

| Play | 2.88% | 7.27% |

| CryTOX | .96% | 7.27% |

| Black Basta | .96% | 7.27% |

| Akira | (did not chart) | 5.45% |

Figura 8: Como lo hicieron el año pasado, LockBit y AlphaVM/BlackCat lideran las infecciones en lo que va de 2023, pero aparecen nuevos nombres justo debajo. Detrás del triple empate por el cuarto lugar se encuentra Akira, que no apareció en absoluto en las listas de 2022.

Herramientas, LOLBins, TTP

Dividimos los artefactos (herramientas y técnicas) que rastreamos en tres categorías. Las primeras son las herramientas, que pueden ser paquetes legítimos pero de los que se ha abusado, kits de seguridad ofensivos o herramientas de piratería personalizadas. El segundo son los binarios que viven de la tierra (LOLBins) que se encuentran en la mayoría de los sistemas operativos Windows. La tercera categoría es un conjunto de técnicas, malware, proveedores de almacenamiento en la nube y otros artefactos difíciles de categorizar que identificamos en nuestras investigaciones. En lo que va de 2023, hemos visto 382 herramientas y técnicas únicas utilizadas por los atacantes: 139 herramientas de software; 93 contenedores LOLB; y otros 150 artefactos únicos, que incluyen varias tácticas reconocidas en la taxonomía ATT&CK de MITRE.

Por primera vez, Netscan (31,25%) superó por poco a Cobalt Strike (30%) como la herramienta de la que más se abusa. Le siguieron mimikatz (28,75%) y AnyDesk (25%). De acuerdo con su predominio en informes anteriores, las herramientas de acceso remoto representaron un tercio de las 15 herramientas principales.

| Most Frequently Observed Tools | ||

| 2022 | 1H2023 | |

| Netscan | (did not chart) | 31.25% |

| Cobalt Strike | 42.76% | 30.00% |

| Mimikatz | 28.29% | 28.75% |

| AnyDesk | 30.26% | 25.00% |

| Python | 7.24% | 18.75% |

Figura 9: Netscan, que apenas fue un punto en los hallazgos de años anteriores, es la herramienta observada con más frecuencia en los hallazgos de 2023. Dado que se puede utilizar más de una herramienta, los totales suman más del 100 por ciento

En cuanto a LOLBins, Powershell (78,75%) y cmd.exe (51,25%) mantuvieron sus posiciones de liderazgo, pero net.exe (41,25%) y Task Scheduler (40%) intercambiaron lugares mientras subían de rango, y PsExec (32,50%). cayó al quinto lugar en la general.

| Most Frequently Observed LOLBins | ||

| 2022 | 1H2023 | |

| PowerShell | 74.34% | 78.75% |

| cmd.exe | 50.00% | 51.25% |

| net.exe | 27.63% | 41.25% |

| Task Scheduler | 28.29% | 40.00% |

| PsExec | 44.08% | 32.50% |

Figura 10: El orden cambia, pero los cinco LOLBins principales hasta ahora siguen siendo los mismos de 2022 a 2023. Dado que se puede usar más de un LOLBin, los totales suman más del 100 por ciento.

Dado que las causas fundamentales están dominadas por credenciales comprometidas, no sorprende que la técnica de Cuentas Válidas (T1078, 85%) domine la categoría general “otros”. En segundo lugar quedó Servicios del sistema: Ejecución de servicios (también conocido como instalación de un servicio, T1569.002, 56,25%); Intérprete de comandos y secuencias de comandos (también conocido como ejecutar un script malicioso, T1059, 50,00%), Descubrimiento de archivos y directorios (también conocido como navegar por la red, T1083, 47,50%) e Impair Defenses (también conocido como Desactivar protecciones, T1562, 32,50%) completan la parte superior cinco.

| Most Frequently Observed “Other” | ||

| 2022 | 1H2023 | |

| Valid accounts | 71.05% | 85.00% |

| Install service | 63.82% | 56.25% |

| Malicious scripts | 53.29% | 50.00% |

| Browse networks | 43.42% | 47.50% |

| Disable protection | 36.18% | 42.50% |

Figura 11: Las clasificaciones para la categoría general “otros” permanecen sin cambios entre 2022 y 2023. (Más allá de los porcentajes mostrados, hemos notado que “MFA no disponible” ocupa un notable séptimo lugar, superando incluso maniobras populares como “modificar registro ”, pero queda por ver cómo se desarrolla eso durante el resto de 2023). Dado que se puede encontrar más de un hallazgo, los totales suman más del 100 por ciento.

Conclusión

Como se suele decir, en esencia, la seguridad de la información consiste en gestionar el riesgo. La información presentada en este informe pone al descubierto algunas de las formas en que los atacantes introducen riesgos a las organizaciones. Los líderes tecnológicos reciben dirección estratégica y un presupuesto con el que poner en práctica la estrategia y gestionar esos riesgos. Para muchos líderes tecnológicos, el presupuesto nunca será suficiente y la priorización de los recursos inevitablemente determinará cómo se implementan esos recursos. La buena noticia es que es posible reducir los riesgos que plantean los atacantes. No sólo es posible, sino que algunas mitigaciones tendrán un enorme impacto positivo en las organizaciones que decidan implementarlas.

Algunas mitigaciones requerirán un cambio en la política corporativa, como garantizar que la aplicación de parches integrales sea una prioridad o exigir que el uso de RDP sea necesario, limitado y auditado. Otros pueden requerir nuevas herramientas, como invertir e implementar MFA resistente al phishing en todas partes o garantizar que la telemetría adecuada esté disponible cuando sea necesario.

Proteger RDP, aunque no es trivial, debería ser una prioridad para los equipos de seguridad y probablemente tendrá un impacto notable. Si, por ejemplo, los atacantes se ven obligados a romper MFA o importar sus propias herramientas de acceso remoto al entorno (dos actividades que deberían hacer saltar las alarmas en el SOC), el simple hecho de lanzar un bloqueo de acceso sin RDP causará una atacante dedique tiempo y esfuerzo. Y, como muestran nuestros números, cualquier cosa que los defensores puedan hacer para tener el tiempo de su lado es una buena elección.

Tener telemetría completa ya no es algo agradable de tener. El mandato corporativo de almacenar los datos durante un período de tiempo razonable y de examinarlos periódicamente es crucial, tanto para hacer frente a los adversarios activos antes de que las cosas caigan en su control (y fuera del suyo) como, cuando llega la crisis, para reaccionar rápida y Brinde de manera confiable a los defensores, ya sean propios o externos a su organización, las herramientas que necesitan para evaluar, identificar y responder rápidamente a los casos. Las mejores prácticas significan tanto recopilar los datos como tenerlos vigilados, ya sea dentro de su organización o en un proveedor de servicios confiable. Si su primer indicio de problema es la recepción de una nota de rescate, lo está haciendo mal.

Es posible obtener mejores resultados en materia de ciberseguridad y los líderes tecnológicos son quienes pueden convertir una posibilidad en realidad. Tiene que empezar en alguna parte, tiene que empezar en algún momento. ¿Qué mejor lugar que aquí, qué mejor momento que ahora?

Apéndice A: Demografía y Metodología

Para este informe, el 88% del conjunto de datos provino de organizaciones con menos de 1000 empleados. Como en años anteriores, más del 50% de las organizaciones que requieren nuestra ayuda tienen 250 empleados o menos. Para obtener una visión detallada de nuestra demografía de los años anteriores a 2023, consulte el Informe de adversarios activos de 2023 para líderes empresariales, publicado a principios de este año.

Mientras elaboramos este informe, analizamos hasta 80 casos que podrían analizarse de manera significativa para obtener información útil sobre el estado del panorama adversario a finales de junio de 2023. Proteger la relación confidencial entre Sophos y nuestros clientes es, por supuesto, nuestro primer objetivo. prioridad, y los datos que ve aquí han sido examinados en múltiples etapas durante este proceso para garantizar que ningún cliente sea identificable a través de estos datos y que los datos de ningún cliente sesguen el agregado de manera inapropiada. En caso de duda sobre un caso específico, excluimos los datos de ese cliente del conjunto de datos.

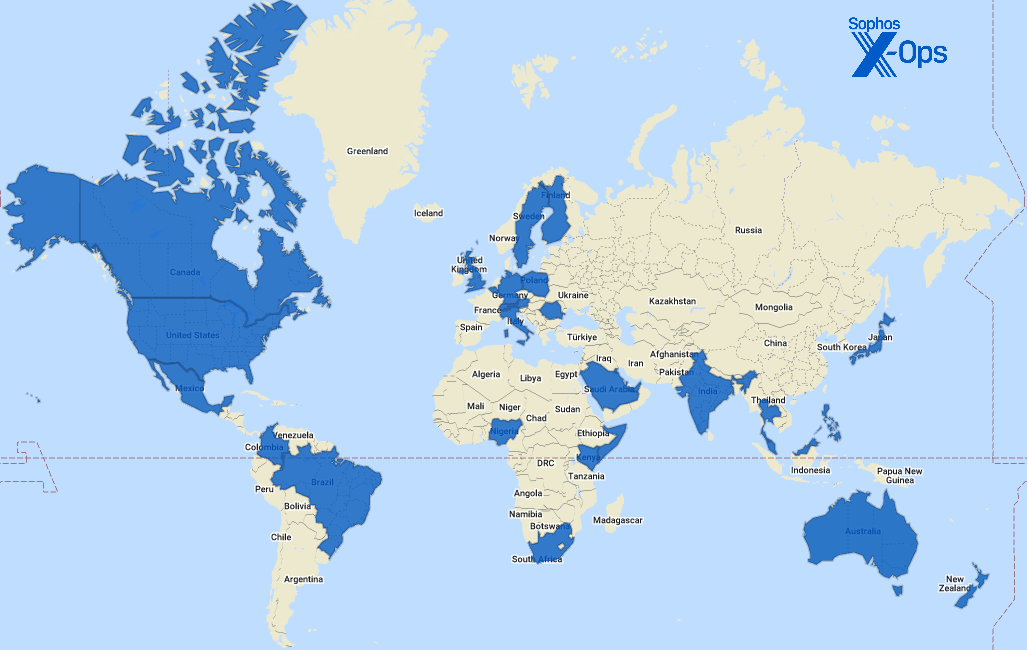

Naciones representadas (solo datos de 2023)

Figura 12: Los treinta y cuatro países que hemos visitado (virtualmente o no) en lo que va de 2023

| Australia | Japan | Singapore |

| Austria | Kenya | Somalia |

| Bahrain | Kuwait | South Africa |

| Belgium | Malaysia | Spain |

| Brazil | Mexico | Sweden |

| Canada | New Zealand | Switzerland |

| Colombia | Nigeria | Thailand |

| Finland | Philippines | United Arab Emirates |

| Germany | Poland | United Kingdom of Great Britain and Northern Ireland |

| Hong Kong | Qatar | |

| India | Romania | United States of America |

| Italy | Saudi Arabia |

Industrias representadas (solo datos de 2023)

| Architecture | Government | News Media |

| Communication | Healthcare | Non-profit |

| Construction | Hospitality | Pharmaceutical |

| Education | Information Technology | Real estate |

| Electronics | Legal | Retail |

| Energy | Logistics | Services |

| Entertainment | Manufacturing | Transportation |

| Financial | Mining | |

| Food | MSP/Hosting |

Metodología

Los datos de este informe se capturaron durante el transcurso de investigaciones individuales realizadas por el equipo de respuesta a incidentes X-Ops de Sophos.

Al analizar los ataques por hora del día, para cada caso tratamos la “hora local” como la zona horaria en la sede funcional del cliente. En el caso de empresas que operan en múltiples ubicaciones, de manera que no se pudo identificar de manera concluyente una única zona horaria “local” (por ejemplo, empresas con múltiples ubicaciones importantes en los Estados Unidos), asignamos una zona horaria según la ubicación del país y la densidad de población. En Estados Unidos, por ejemplo, tratamos la hora central de EE. UU. (UTC -6) como la zona “local” para los casos en los que no se pudo determinar adecuadamente una zona horaria local específica.

Cuando los datos no estaban claros o no estaban disponibles, el autor trabajó con casos individuales de RI para aclarar preguntas o confusión. Se dejaron de lado los incidentes que no pudieron aclararse lo suficiente para los fines del informe, o sobre los cuales concluimos que su inclusión corría el riesgo de exposición u otro daño potencial a la relación Sophos-cliente. Luego examinamos el cronograma de cada caso restante para obtener mayor claridad sobre cuestiones como el acceso inicial, el tiempo de permanencia, la exfiltración, etc. Mantuvimos 80 casos y esos son la base del informe.

Appendix B: MITRE ATT&CK Techniques Listed in This Report

Este apéndice enumera las técnicas y subtécnicas de ATT&CK mencionadas en este informe, con información sobre posibles mitigaciones para cada una.

| Leading MITRE ATT&CK findings in Active Adversary data, 1H2023 | ||

| Technique | Name | Notes |

| T1059 | Command and Scripting Interpreter | Abuse of command or script interpreters, part of the Execution stage of the ATT&CK chain, comes in a variety of forms; MITRE lists nine subtechniques under this umbrella. Potential mitigations include M1021 (Restrict Web-Based Content), M1026 (Privileged Account Management), M1038 (Execution Prevention), M1040 (Behavior Prevention on Endpoint), M1042 (Disable or Remove Program or Feature), M1045 (Code Signing), and M1049 (Antivirus/Antimalware). |

| T1078 | Valid Accounts | With four subtechniques and an equal number of appearances in ATT&CK chain stages (Initial Access, Defense Evasion, Persistence, Privilege Escalation), traces of this technique can be a defender’s first indication of trouble. Potential mitigations include M1013 (Application Developer Guidance), M1015 (Active Directory Configuration), M1017 (User Training), M1018 (User Account Management), M1026 (Privileged Account Management), M1027 (Password Policies), and M1036 (Account Use Policies). |

| T1083 | File and Directory Discovery | This tactic, part of the larger Discovery step in the ATT&Ck chain, has no subtechniques; whether adversaries enumerate files and directories search in specific host or network-share locations, it’s all the same. MITRE lists no mitigative controls at all for this technique, since it relies on the abuse of legitimate system features by illegitimate entities. |

| T1133 | External Remote Services | This technique, part of both initial-access and persistence maneuvers, has no subtechniques but a long list of threat actors who rely on it. Potential mitigations include M1030 (Network Segmentation), M1032 (Multifactor Authentication), M1035 (Limit Access to Resources over Network), and M1042 (Disable or Remove Feature or Program). |

| T1190 | Exploit Public-Facing Application | This is when an attack exploits a vulnerability in an external-facing application. (If little Bobby Tables grew up and got a car with a vanity license plate, it would say T1190.) Potential mitigations include M1016 (Vulnerability Scanning), M1026 (Privileged Account Management), M1030 (Network Segmentation), M1048 (Application Isolation and Sandboxing), M1050 (Network Segmentation), and M1051 (Update Software) |

| T1486 | Data Encrypted for Impact | This availability-impairing technique, which covers adversaries encrypting data on target systems or simply systems on the network, has no sub-techniques. Potential mitigations include M1040 (Behavior Prevention on Endpoint) and M1053 (Data Backup). |

| T1490 | Inhibit System Recovery | There are no sub-techniques to this, which describes attackers’ choices to delete system features or turn off services designed to aid in recovery. (Not to be confused with T1562, below). Potential mitigations include M1018 (User Account Management), M1028 (Operating System Configuration), and M1053 (Data Backup). |

| T1562 | Impair Defenses | A defense-evasion tactic with ten listed sub-techniques, that can include anything from disabling antimalware protections to blowing away logs. Potential mitigations include M1018 (User Account Management), M1022 (Restrict File and Directory Permissions), M1024 (Restrict Registry permissions), M1038 (Execution Prevention), and M1047 (Audit). |

| T1569.002 | System Services: Service Execution | One of two sub-techniques of System Services (T1569), this is an execution technique abusing the Windows service control manager (SCM); Cobalt Strike can also use PsExec to do this. Potential mitigations include M1022 (Restrict File and Directory Permissions), M1026 (Privileges Account Management), and M1040 (Behavior Prevention on Endpoint). |