El Informe de adversarios activos de 2023 para líderes empresariales presenta lo que el equipo de respuesta a incidentes (IR) de Sophos X-Ops ha aprendido sobre el panorama actual de adversarios al abordar las crisis de seguridad en todo el mundo. Nuestro informe se basa en datos de más de 150 casos seleccionados de la carga de trabajo de 2022 del equipo de RI. Proporcionamos más detalles sobre los datos demográficos representados en este análisis al final del informe.

Además de los datos de 2022, el informe de este año incorpora datos de los dos años anteriores de nuestros informes Active Adversary (datos de 2021, datos de 2020). A medida que nuestro programa de IR continúa expandiéndose, hemos encontrado varias tendencias interesantes año tras año en esos datos, algunas esperadas, otras menos.

A medida que nuestro conjunto de datos continúa expandiéndose, también lo hace nuestra capacidad para obtener información útil para varios grupos: jefes de negocios, líderes de seguridad de la información y profesionales de seguridad prácticos. En el transcurso de 2023, publicaremos informes basados en nuestros datos (e incorporando los hallazgos de 2023 según corresponda) para cada uno de esos grupos. Este, nuestro primer informe del año, se enfoca en información útil para los jefes de negocios que buscan una comprensión completa de lo que enfrentan sus empresas.

Conclusiones clave

- El ransomware sigue siendo una amenaza omnipresente

- La tecnología y los servicios de detección y respuesta están logrando avances medibles contra los atacantes

- Parche, parche, parche

- Las empresas corren el riesgo de sufrir ataques repetidos cuando no tienen o no conservan datos de registro.

- El tiempo de permanencia del atacante se está reduciendo, para bien o para mal

- Una vez que un atacante está dentro de su red, las probabilidades de que sus datos sean exfiltrados son peligrosamente altas.

De dónde provienen los datos

Para este informe, el 81 % del conjunto de datos provino de organizaciones con menos de 1000 empleados. Como en años anteriores, el 50% de las organizaciones que requieren nuestra asistencia tienen 250 empleados o menos.

Sin embargo, las empresas más grandes siguen siendo una parte importante de nuestra ecuación: si bien la mayoría de las organizaciones empresariales ya cuentan con los recursos necesarios para emprender alguna respuesta a incidentes internamente, una quinta parte de las organizaciones con las que IR trabajó en 2023 eran empresas con más de 1000 empleados. (A veces, incluso los equipos de IR internos con mejor personal pueden necesitar la ayuda de expertos con habilidades y conocimientos especializados).

¿Y qué hacen estas organizaciones? Por tercer año consecutivo, el sector de fabricación (20 %) fue el más propenso a solicitar los servicios de Sophos IR, seguido del cuidado de la salud (12 %), la educación (9 %) y el comercio minorista (8 %). En total, 22 sectores diferentes están representados en este conjunto de datos. En general, las cifras no deben tomarse como una declaración exhaustiva sobre este aspecto del panorama general de amenazas (desafortunadamente, ninguna industria está a salvo de los ataques), pero dicho esto, hemos sido testigos de numerosos ataques sostenidos contra instituciones educativas y de atención médica en los últimos años. pocos años, y no sorprende encontrar estos sectores cerca de la parte superior de nuestra lista una vez más.

Tipos de ataque: ransomware ejecuta el juego

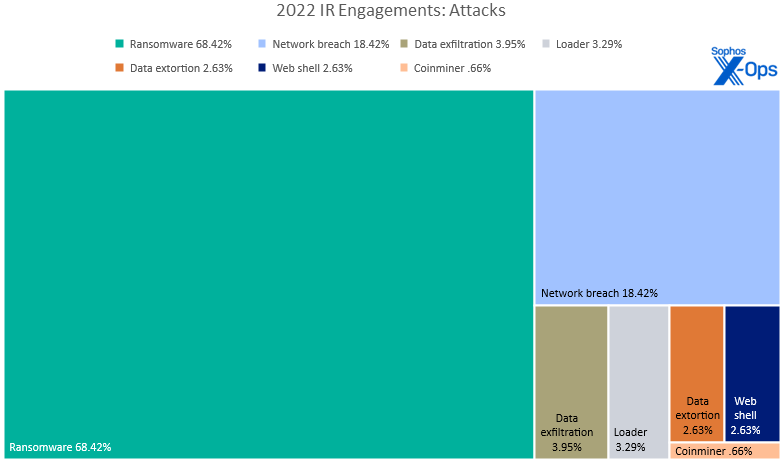

Las organizaciones de todos los grupos demográficos experimentaron una avalancha sostenida de ataques de ransomware el año pasado. Si bien ha habido afirmaciones en las noticias sobre ataques de ransomware que se estancaron o incluso disminuyeron en 2022, más de dos tercios (68 %) de los incidentes registrados en los datos de Active Adversary de este año fueron ataques de ransomware, seguidos de violaciones de red que no son de ransomware (18 %). ) como el segundo hallazgo más común.

Figura 1: dos tercios de los ataques cubiertos en el conjunto de datos de Active Adversary de este año fueron ataques de ransomware

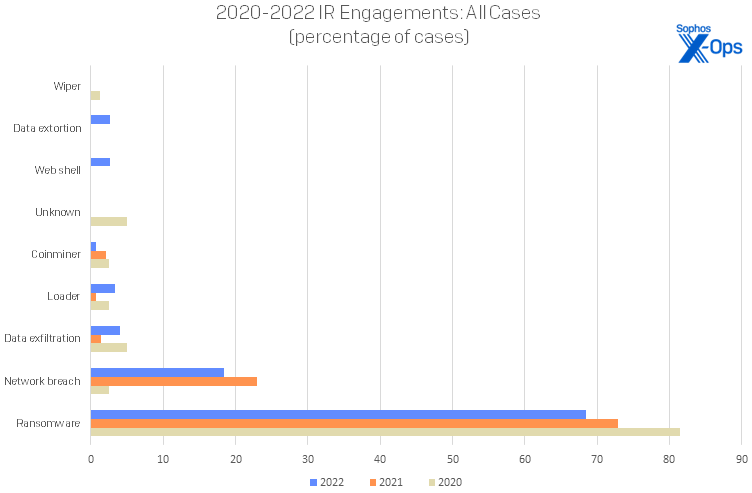

Aunque el ransomware puede haber detenido su crecimiento exponencial a medida que los atacantes diversifican sus objetivos, aún era mucho más común que todas las demás formas de ataques en 2022. A más largo plazo, vemos que el ransomware ocupa el primer lugar durante los tres años de Active Adversary. informes, con casi las tres cuartas partes (73%) de las investigaciones de IR que involucran ataques de ransomware en ese período de tiempo.

Figura 2: El ransomware ha dominado sistemáticamente los casos de RI durante los tres años del Informe de Adversario Activo

Profundizaremos en los detalles de las familias de ransomware detectadas más adelante en este informe. Por ahora, lo más importante es tener en cuenta que los nombres cambian, pero el problema no. Los ataques de ransomware siempre estarán muy representados en los conjuntos de datos de IR, ya que esos ataques son los más visibles y destructivos y, a menudo, requieren la ayuda de los expertos.

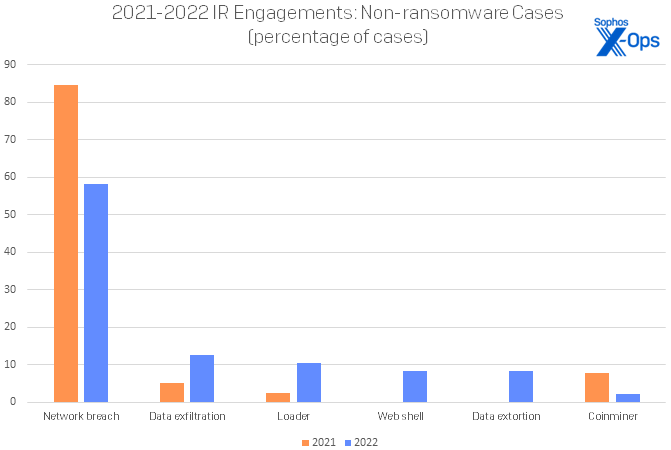

Cuando dejamos de lado el ransomware en los resultados, las brechas en la red dominan el resto del campo con el 58 % de los casos. En otras palabras, más de la mitad de todos los ataques que no son de ransomware consistieron en una intrusión, pero no se identificó un motivo claro; la exfiltración de datos no puede confirmarse ni excluirse como motivo en estos casos. Esto plantea la pregunta: ¿cuántos de estos fueron simplemente ataques de ransomware frustrados? De hecho, pudimos identificar varios ataques perpetrados por Cuba y Vice Society, ambos infames proveedores de ransomware, pero lo más importante es que esos ataques nunca llegaron a la etapa de ransomware. La lección aquí para el liderazgo empresarial es que una acción rápida puede romper incluso una cadena de ataque probada y verdadera como la que usa el ransomware; en el caso de varios de estos incidentes, eso es probablemente lo que sucedió.

Figura 3: Más allá del ransomware, las filtraciones de red han sido la causa principal de las llamadas a IR en los últimos dos años. (Hemos excluido 2020 de este gráfico; en ese año, solo el 18,52 % de todos los casos manejados involucraron algo distinto al ransomware).

Observamos un número creciente de ataques de exfiltración de datos (13 %) y extorsión de datos (8 %) en el conjunto de datos. Estos tipos de ataques se definen por el robo de datos (exfiltración) en el que también se puede exigir el pago (extorsión), también características de ciertas variedades de ransomware, pero las otras características de un ataque de ransomware (por ejemplo, cifrado de datos in situ) fueron no está presente en estos casos.

Más allá de las infracciones y la exfiltración, la variedad de diferentes tipos de ataques en los datos de este año aumentó ligeramente. Puede ser que esta diversidad se deba a que los atacantes no logran sus objetivos finales. Más empresas están adoptando tecnologías como EDR (Detección y respuesta de punto final), NDR (Detección y respuesta de red) y XDR (Detección y respuesta extendida) o servicios como MDR (Detección y respuesta administrada), que les permiten detectar problemas antes. Esto, a su vez, significa que pueden detener un ataque en curso y expulsar a los intrusos antes de que se logre el objetivo principal, o antes de que otro intruso más maligno encuentre una brecha de protección ubicada primero por un adversario menor. Si bien un minero de monedas o un caparazón web en su red aún no es aceptable, es mucho mejor detectar y remediar amenazas como estas antes de que se conviertan en ataques de ransomware en toda regla, exfiltración, extorsión o una infracción denunciable.

Causas principales: están ingresando o iniciando sesión

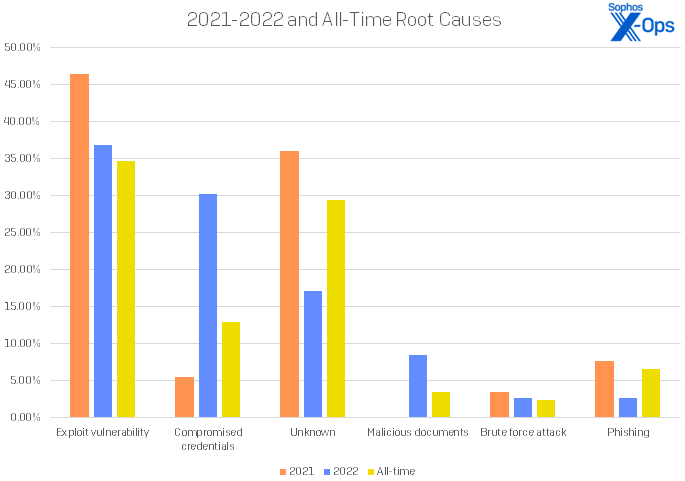

En nuestras investigaciones, no solo identificamos el método de acceso inicial (es decir, cómo ingresaron los atacantes a la red), sino que intentamos atribuir su éxito a una causa raíz. Por segundo año consecutivo, las vulnerabilidades explotadas (37 %) fueron las que más contribuyeron a las causas fundamentales de los ataques. Esto es más bajo que el total del año pasado (47 %) pero consistente con nuestra cuenta de tres años (35 %).

Figura 4: un aumento de 2022 en las credenciales comprometidas puede estar relacionado con el aumento de la actividad del agente de acceso inicial (IAB), pero incluso ese aumento se ve eclipsado por el problema actual de las vulnerabilidades que permanecen sin parches y disponibles para los atacantes. (Debido a un cambio en la forma en que se registraron los incidentes después de 2020, los datos de causa raíz de esa era no se traducen fácilmente en esta estructura y no se representan en estos números).

Muchos de estos ataques podrían haberse evitado si solo se hubieran implementado los parches disponibles. Para ponerle números, en el 55 % de todas las investigaciones en las que la explotación de la vulnerabilidad fue la causa principal, la explotación de la vulnerabilidad ProxyShell o Log4Shell fue la culpable. Los parches para estas vulnerabilidades estuvieron disponibles en abril/mayo de 2021 y diciembre de 2021, respectivamente. Hubo precisamente un incidente de un verdadero ataque de día cero en nuestro conjunto de datos, donde vimos la vulnerabilidad Log4Shell utilizada en julio de 2022, cinco meses antes de que se lanzara el parche. Los descubrimientos de “día cero” siempre han causado un gran revuelo en la conciencia pública y, sin duda, su junta directiva deseará saber que la empresa está al tanto de esas amenazas de alto perfil y las está abordando, pero es la ingrata rutina mensual y trimestral de parches que realmente marcan la diferencia en el perfil de riesgo de su empresa.

La segunda causa principal más frecuente fueron las credenciales comprometidas (30 %). Por lo general, no se conoce la procedencia de estas credenciales, pero esta causa raíz a menudo puede indicar la presencia de intermediarios de acceso inicial (IAB) en la red. Cuando se trata de servicios remotos externos, la primera señal de un ataque suele ser un inicio de sesión exitoso con una cuenta válida. Si sus servicios no están protegidos con autenticación multifactor (MFA), deberían estarlo. Si MFA no está disponible para el servicio, debe estar protegido por algo capaz. Saber dónde trazar la línea entre la actividad de las IAB y la de otros delincuentes puede ser más un arte que una ciencia, pero hemos tratado de aislar e identificar las tendencias asociadas con las IAB en la sección Tiempo de permanencia que sigue a continuación.

Si hay una causa raíz que nos encantaría ver desaparecer del próximo informe, es “Desconocido”, que es nuestra notación para incidentes en los que la pérdida de pruebas forenses en la red fue tan significativa que hizo imposible asignar un causa raíz con un grado suficientemente alto de confianza. En tercer lugar este año, “Desconocido” representa el 17 % de todas las causas fundamentales, pero sigue siendo la segunda causa raíz más común de todos los tiempos con un 29 %. El problema con “Desconocido” es que impide la remediación completa. Si la organización no sabe cómo entran los atacantes, ¿cómo solucionará el problema para evitar futuros ataques?

Para ser claros, la pérdida de evidencia forense ocurre de muchas maneras, algunas de ellas no se deben a las acciones de los atacantes. A veces, los atacantes borran los datos para borrar sus huellas, sin duda, pero otras veces los defensores volverán a crear imágenes de los sistemas antes de iniciar una investigación. Algunos sistemas están configurados para sobrescribir sus registros demasiado rápido o con demasiada frecuencia. Lo peor de todo es que, en primer lugar, algunas organizaciones no recopilan las pruebas. Ya sea que la evidencia haya sido borrada por los atacantes o por los defensores, esta pérdida de datos forenses elimina información valiosa que podría haberse obtenido con su presencia. Al igual que las copias de seguridad de datos, las copias de seguridad de registros son invaluables cuando se enfrentan a una investigación de respuesta a incidentes.

Mientras analizábamos los casos de 2022 para conocer las causas fundamentales, un trío de ataques relacionados llamó nuestra atención en los datos. Los tres objetivos eran organizaciones de atención médica atacadas por el grupo de ransomware Hive, que fue cerrado por la policía en enero de 2023. El primer ataque aprovechó las credenciales comprometidas para autenticarse en la VPN (red privada virtual) de la organización víctima, que no tenía MFA habilitado. . Desde este primer punto de apoyo, los atacantes utilizaron relaciones de confianza para acceder a dos objetivos adicionales utilizando las credenciales del primero. Esta desafortunada cadena de eventos ilustra cómo el compromiso de una organización puede conducir a múltiples ataques, todos utilizando los mismos métodos o métodos similares.

En un caso coincidentemente inverso, en un momento detectamos tres actores de amenazas diferentes atacando un objetivo. Los tres atacantes utilizaron el mismo método de acceso inicial, un servidor RDP (Protocolo de escritorio remoto) expuesto, y aprovecharon las credenciales comprometidas. Los dos primeros ataques estuvieron separados por solo unas pocas horas, mientras que el tercero ocurrió dos semanas después. Este ejemplo muestra cómo los atacantes oportunistas pueden aprovechar la misma causa raíz y el mismo método de acceso inicial para victimizar repetidamente a una organización. (En cuanto a RDP, un “actor estrella” en nuestros dos últimos informes Active Adversary, lamentablemente es tan frecuente en la combinación de herramientas como siempre. Hablaremos de RDP más adelante en este informe).

Tiempo de permanencia: las buenas noticias, las malas noticias

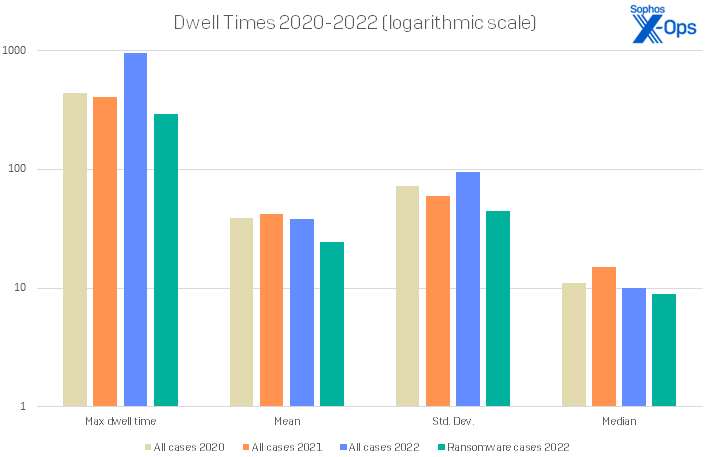

El tiempo medio de permanencia disminuyó este año, lo que podría indicar tanto buenas como malas noticias, según cómo elija interpretar los datos. La buena noticia es que podría indicar una mejora en la detección de ataques activos, una mejora real para los defensores y sus capacidades. El tiempo medio de permanencia de todos los ataques en 2022 fue de 10 días, frente a los 15 días de nuestro último informe. Vimos la mayor mejora en los tiempos de permanencia sin ransomware, más de 23 días de 34 días a 11 días. (Sin embargo, hubo algunos valores atípicos, con una víctima que alojó atacantes en su red durante más de 2,5 años). Los tiempos de permanencia del ransomware también se redujeron en 2022, de 11 días a 9 días.

La mala noticia es que los atacantes podrían estar acelerando sus esfuerzos en respuesta a las mejoras en las capacidades de detección. Estaremos observando las estadísticas de tiempo de permanencia en particular a lo largo de 2023 para ver si estamos observando un cambio radical en el ir y venir en curso entre defensores y atacantes. Figura 5: incluso teniendo en cuenta un solo valor atípico que duplicó el número máximo de tiempo de permanencia no solo para 2022 sino para todo el historial del Informe de adversario activo, los números para 2022 mostraron que la mediana de los tiempos de permanencia está disminuyendo significativamente, hasta 10 días. por primera vez, y un día menos por casos de ransomware

Figura 5: incluso teniendo en cuenta un solo valor atípico que duplicó el número máximo de tiempo de permanencia no solo para 2022 sino para todo el historial del Informe de adversario activo, los números para 2022 mostraron que la mediana de los tiempos de permanencia está disminuyendo significativamente, hasta 10 días. por primera vez, y un día menos por casos de ransomware

Es posible que las eliminaciones de IAB por parte de las fuerzas del orden, e incluso de mercados para IAB como Genesis, reduzcan aún más los tiempos de permanencia; por ahora, sin embargo, es demasiado pronto para estar seguro. En nuestro anterior informe Active Adversary y Sophos Threat Reports, analizamos el papel que desempeñan las IAB en el panorama de las amenazas. Este año intentamos desentrañar este factor observando los primeros signos de ataque; en toda investigación se intenta identificar cuándo comenzó el ataque. A veces esto es bastante sencillo, ya que la primera señal de ataque es el comienzo del ataque. Sin embargo, hay muchos casos en los que la actividad sospechosa o maliciosa adicional es anterior a la fecha de inicio aceptada. Esta es la zona gris en la que operan los IAB. Sabemos que esta información es más subjetiva, pero la ofrecemos como información adicional sobre el comportamiento del atacante.

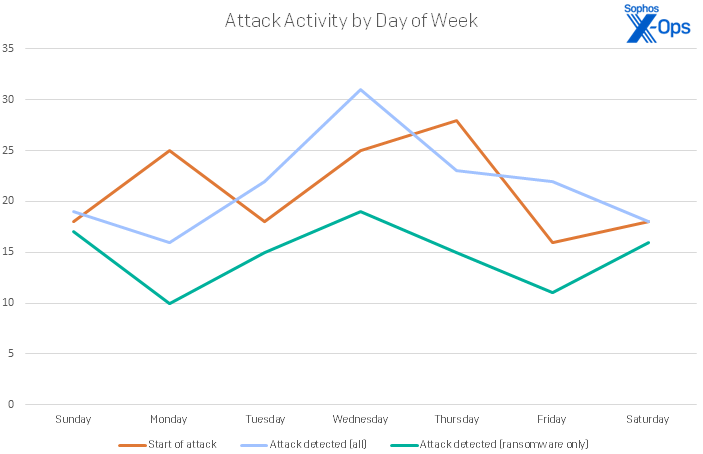

Este año no hubo diferencias significativas en el tiempo de permanencia entre organizaciones de diferentes tamaños o sectores. Sin embargo, observamos cuándo ocurrían estos ataques para comprender si los atacantes mostraban una preferencia por un día particular de la semana para iniciar el ataque o lanzar su carga útil. Los datos no mostraron resultados significativos para ninguno de los dos, ya que sus desviaciones estándar fueron bastante bajas. Esto refuerza la idea de que la mayoría de las organizaciones son víctimas de ataques oportunistas, que pueden comenzar o terminar cualquier día de la semana. Con este tipo de propagación, tener un equipo de analistas capacitados que monitoree constantemente el entorno es de suma importancia.

Figura 6: los atacantes trabajan siete días a la semana, aunque es discutible que a todos les guste tomarse las cosas con más calma los viernes

Hubo algunas revelaciones deslumbrantes en lo que llamamos tiempo de permanencia previo al ataque. El primero fue el tiempo máximo de permanencia. En un caso, vimos evidencia de actividad de atacantes y malware no detectado previamente desde hace casi nueve años. La inmensa advertencia de esto es que no podemos probar que no hubo ningún problema de tiempo involucrado u otros factores exacerbantes que contribuyeron a este largo tiempo de permanencia. Como tal, decidimos centrarnos en los tiempos de permanencia previos al ataque donde el máximo fue de menos de dos años. En este conjunto de datos, encontramos 75 casos en los que el tiempo medio de permanencia fue de 91 días, mejor que los 4000 días, por supuesto, pero no el nivel esperado de autoconciencia empresarial con respecto a sus propias redes.

Atribución: Cuanto más cambian las cosas…

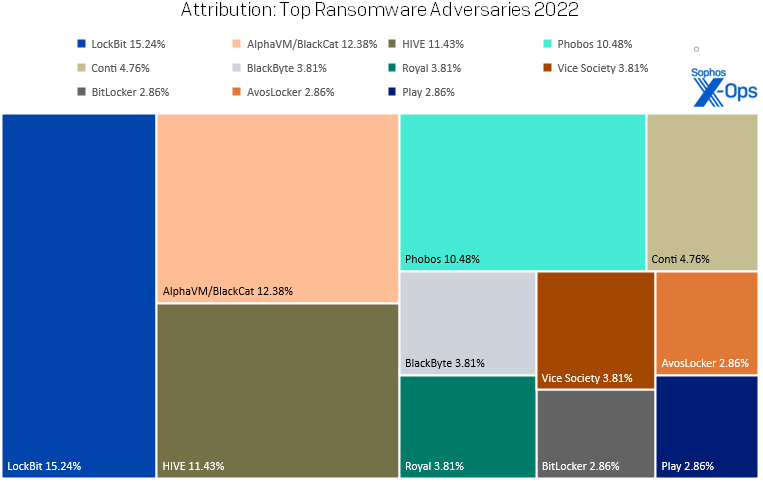

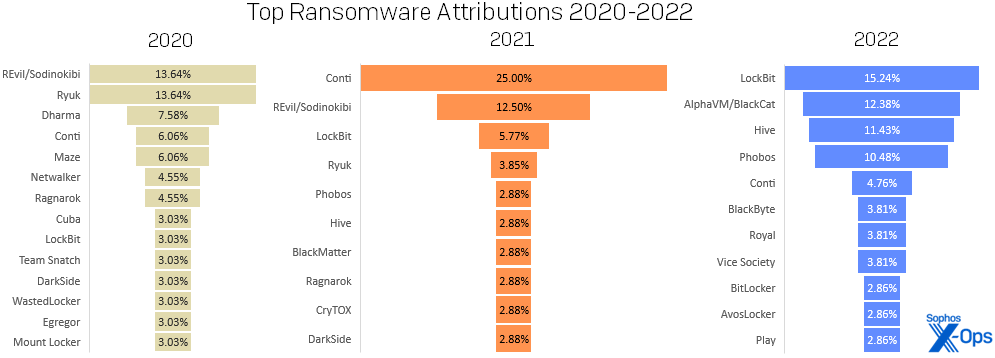

Todos los años publicamos una tabla de clasificación de los grupos de ransomware más activos en nuestro conjunto de datos. Este año, de los 104 casos de ransomware investigados, LockBit ocupó el primer lugar con el 15,24 % de los casos manejados, seguido de cerca por BlackCat (13 %), Hive (12 %) y Phobos (11 %). Al observar grupos activos únicos, encontramos 34 bandas de ransomware activas en 2022, frente a las 38 de 2021. Al comparar los grupos activos de los últimos dos años, 13 permanecieron activos durante 2021 y 2022, mientras que los dos años difirieron en 25 y 21 grupos únicos, respectivamente. – reforzando la observación anterior de que los jugadores cambian, pero el juego sigue siendo el mismo.

Figura 7: La tabla de clasificación Top Ten de 2022 es un Top Eleven, con tres familias diferentes en dos empates separados de tres vías por posición

Un patrón que ha surgido con el tiempo es que ninguna lista de grupos es permanente y que cualquier grupo del pasado puede ascender a la cima en un año determinado; todo lo que se necesita es una oportunidad (ya sea que provenga de conflictos dentro del grupo o de esfuerzos de interrupción externos por ley). ejecución u otros medios) y algo de espacio en la parte superior. Dado que estos grupos son casi todas operaciones de ransomware como servicio (RaaS), no sorprende que los afiliados se agrupen en torno a ciertos grupos conocidos. El éxito y la notoriedad engendran más de lo mismo.

Algunos grupos persisten silenciosamente año tras año; por ejemplo, grupos como Cl0p, Cuba y LockBit han estado presentes en el panorama del ransomware durante muchos años y continúan atacando a las organizaciones hasta bien entrado 2023. Y, aunque LockBit ha estado escalando constantemente nuestra tabla de clasificación, solo encontró su camino hacia la cima. por volumen y la desaparición del líder del año pasado, Conti. Conti, que cerró a principios de 2022 a raíz de la invasión terrestre rusa de Ucrania, todavía representó el 5% de los casos de ransomware en 2022. Vimos una situación similar en el informe del año pasado, donde REvil operó a toda potencia solo por primera vez. seis meses de 2021 antes de ser desconectado pero, sin embargo, alcanzó el puesto número dos.

Figura 8: En 2021, Conti eclipsó literalmente a las familias de ransomware que también se ejecutaron. Un año después, Conti desapareció, lo que dejó a otras familias de ransomware para expandir su participación en la tabla de 2022 y el número total de incidentes prácticamente sin cambios. (El número variado de las “diez familias principales” año tras año representa una serie de vínculos para la prevalencia de infecciones, especialmente en 2020).

De los 70 grupos de ransomware diferentes que hemos investigado en los primeros tres años de este informe, Conti es el número uno en general, seguido de LockBit y REvil. Tal fue la ubicuidad de Conti en 2021 que mantuvieron su primer puesto a pesar de su desaparición en 2022.

A pesar del atractivo de tener un nombre para ponerle un nombre al caos, se advierte a los líderes empresariales que no piensen demasiado en el auge o la caída de un solo grupo de ransomware. Sabemos que, aparte de Royal, que opera como un grupo cerrado, los afiliados suelen formar parte de varios programas de ransomware como servicio (RaaS) y, como quedará claro cuando analicemos las herramientas y técnicas, todos tienden a verse igual al final.

Artefactos: armamento ofensivo, LOLbins y objetos aleatorios

Dividimos los artefactos (herramientas y técnicas) que rastreamos en tres categorías. Las primeras son herramientas que pueden ser un kit legítimo de seguridad ofensiva o herramientas de piratería personalizadas. El segundo son los binarios living-off-the-land (LOLBins) que se encuentran en la mayoría de los sistemas operativos Windows. La tercera categoría es un conjunto de técnicas, malware, proveedores de almacenamiento en la nube y otros artefactos difíciles de categorizar que identificamos en nuestras investigaciones.

Este año vimos 524 herramientas y técnicas únicas utilizadas por los atacantes: 204 herramientas ofensivas/piratería; 118 contenedores LOLB; y otros 202 artefactos únicos, que incluyen varias tácticas reconocidas en la taxonomía ATT&CK de MITRE. Con una diversidad tan amplia de opciones en juego, centrar los esfuerzos de detección en una sola herramienta o técnica es un esfuerzo inútil. En su lugar, las organizaciones deben limitar las herramientas que pueden estar presentes en los sistemas, limitar el alcance de lo que pueden hacer estas herramientas y auditar todo el uso de las herramientas aprobadas.

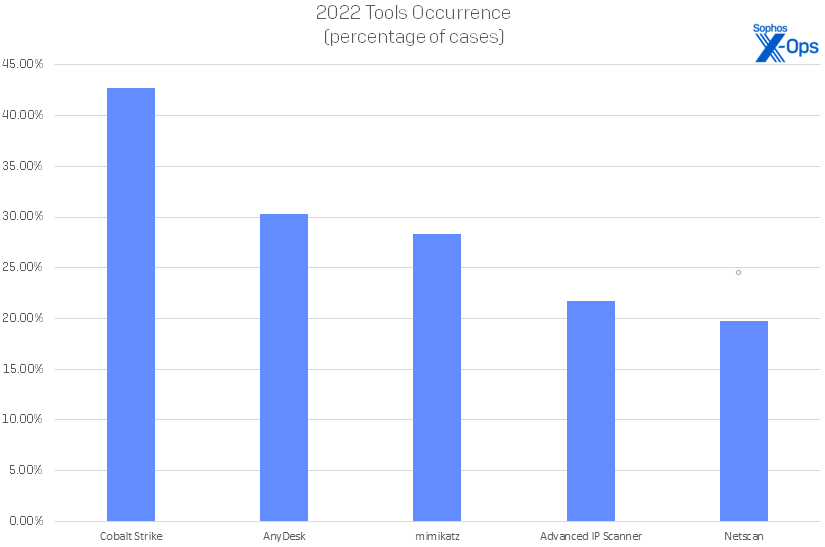

Como se ha convertido en la norma para las herramientas ofensivas/piratería, Cobalt Strike (42,76 %) lideró el camino en 2022, seguido de AnyDesk (30,26 %), mimikatz (28,29 %), Advanced IP Scanner (21,71 %) y Netscan (19,74 %). ). (Un no factor notable: el conjunto de herramientas Brute Ratel sobre el cual se hizo tanto alboroto el verano pasado. Nuestros investigadores vieron evidencia de él solo dos veces). Ciertas categorías de herramientas también son prominentes; en particular, las herramientas que permiten el control remoto de las computadoras constituyen 7 de las 15 herramientas principales. Algunos de los elementos de esta categoría, como Cobalt Strike, siempre deben bloquearse, mientras que otros, como TeamViewer (14,47 %), deben controlarse estrictamente y (potencialmente) auditarse su uso.

Figura 9: En 2022, vimos cinco herramientas utilizadas con mayor frecuencia en los ataques; estos cinco ocurrieron en al menos 30 casos cada uno. Sin embargo, esto es literalmente la punta de un iceberg para las empresas; se detectaron 200 herramientas adicionales al menos una vez en el curso de nuestras investigaciones durante el año.

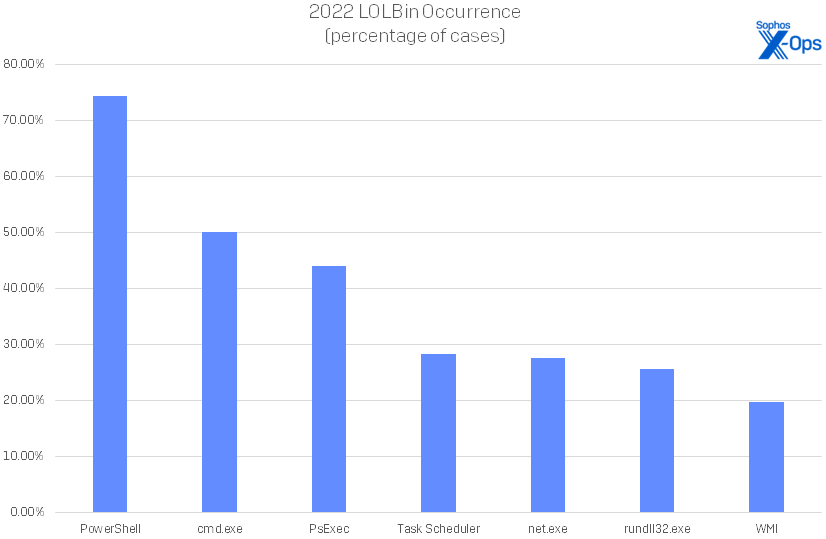

De manera similar, PowerShell (74,34%) lidera los LOLBins en 2022, más o menos. (Tradicionalmente, excluimos el Protocolo de escritorio remoto (RDP) de estos resultados debido a su absoluta ubicuidad en los ataques; nuestro próximo informe Active Adversary, que se publicará en agosto, profundizará en cómo los profesionales de seguridad de la información pueden abordar de manera útil los riesgos relacionados con RDP). PowerShell está seguido por cmd.exe (50,00%), PsExec (44,08%), Programador de tareas (28,29%) y net.exe (27,63%) para completar los cinco primeros. Le siguieron rundll32.exe (25,66%) y WMI (19,74%) con una presencia menor pero aún destacable.

Figura 10: Siete binarios de Windows (sin incluir RDP) fueron abusados significativamente en el número de casos de 2022, lo que significa que los vimos en al menos 30 casos. Sin embargo, se debe tener en cuenta que se vieron en uso 111 LOLBins adicionales al menos una vez durante el transcurso del año, lo que demuestra que los atacantes usarán lo que sea útil en el curso de un ataque.

La reacción instintiva de bloquear o desmantelar estos LOLBins no es una gestión de riesgos útil. Las herramientas como net.exe y rundll32.exe son versátiles (ya veces esenciales) y se pueden usar para muchos propósitos diferentes; si bien no se pueden bloquear en términos prácticos, es una buena práctica que su liderazgo tecnológico desarrolle disparadores para que sus herramientas XDR detecten actividad que involucre estos binarios legítimos pero de los que se abusa con frecuencia. Otros binarios menos comunes, como whoami.exe (16 %), siempre deberían generar una alerta, incluso en casos benignos.

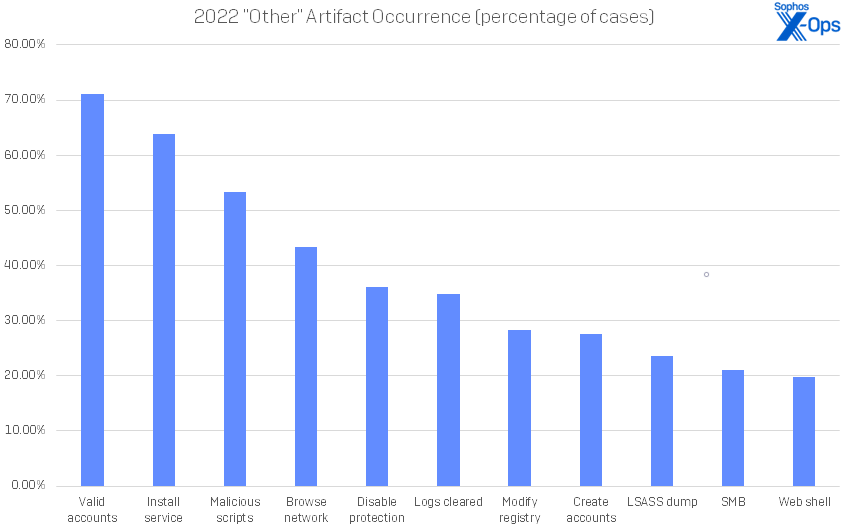

Finalmente, la categoría catchall “otros” fue encabezada por la técnica de Cuentas Válidas (71.05%), categorizada por MITRE como T1078. En segundo lugar estuvo Servicios del sistema: ejecución del servicio (también conocido como instalación de un servicio, T1569.002, 63,82 %); Intérprete de comandos y secuencias de comandos (también conocido como ejecución de un script malicioso, T1059, 53,29 %), descubrimiento de archivos y directorios (también conocido como navegación por la red, T1083, 43,42 %) y defensas contra daños (también conocido como desactivación de protecciones, T1562, 36,18 %) completan la parte superior cinco. Técnicas como Eliminación de indicadores (también conocido como borrado de registros, T1070, 34,87 %), Modificar registro (T1112, 28,29 %) y Crear cuenta (T1136, 27,63 %) a menudo van de la mano con la desactivación de protecciones para evadir defensas. Los shells web (19,74 %) se utilizaron como mecanismo de persistencia, mientras que el RDP expuesto (19,74 %) permitió un fácil acceso a las redes de las víctimas.

Figura 11: Once “otros” artefactos ocurrieron en 30 o más casos en 2022. Nuevamente, sin embargo, hay una cola muy larga de “otros” artefactos menos comunes, con 191 elementos únicos registrados en casos a lo largo del año.

Ofrecemos una descripción general de los principales artefactos detectados en cada etapa de la secuencia MITRE ATT&CK en la Figura 12.

| Stage of Attack | Presence of Artifact in Investigations | |||||

| Initial Access | External remote service | 44.74% | Exploit public-facing application | 33.55% | Valid accounts | 32.89% |

| Execution | PowerShell | 69.74% | cmd.exe | 48.03% | PsExec | 25.66% |

| Persistence | Valid accounts | 64.47% | Install service | 57.24% | Cobalt Strike | 30.26% |

| Privilege Escalation | Valid accounts | 68.42% | Modify local groups | 10.53% | Create accounts | 5.92% |

| Defense Evasion | Valid accounts | 71.05% | Disable protection | 34.87% | Logs cleared | 33.55% |

| Credential Access | mimikatz | 24.34% | LSASS dump | 23.03% | Brute force attack | 7.24% |

| Discovery | Browse network | 41.45% | net.exe | 21.05% | Netscan | 18.42% |

| Lateral Movement | RDP | 82.24% | SMB | 11.18% | PsExec | 7.24% |

| Collection | Browse Network | 21.71% | Rclone | 11.18% | WinRAR | 8.55% |

| Command and Control | Cobalt Strike | 37.50% | PowerShell | 19.74% | AnyDesk | 7.24% |

| Exfiltration | Mega (all TLDs) | 12.50% | Rclone | 11.84% | Megasync | 6.58% |

| Impact | Data encrypted for impact | 67.76% | “No impact” * | 32.89% | Resource hijacking / inhibit system recovery (tie) | 9.13% |

Figura 12: Los tres principales artefactos de investigación observados en cada uno de los 12 de los 14 campos de MITRE ATT&CK Matrix. Los primeros dos campos de esa matriz, Reconocimiento y Desarrollo de recursos, están fuera del alcance de las investigaciones de respuesta a incidentes de este tipo y, por lo tanto, no están representados en nuestros datos. Dado que los casos pueden exhibir más de uno de ciertos tipos de artefactos (p. ej., Ejecución), los porcentajes pueden sumar más del 100 por ciento.

* “Sin impacto” indica que el impacto del incidente, que va desde la violación de la red hasta la extorsión de datos, los shells web, el robo de datos y más, no encajaba en las 13 subcategorías de impacto reconocido de MITRE. MITRE tampoco cubre preocupaciones no relacionadas con TI, como el tiempo dedicado a remediar, el daño a la reputación, la pérdida de productividad, los costos legales y de cumplimiento, etc.

Exfiltración, fuga y robo: Adiós, datos

Si bien puede ser que los ataques de exfiltración y extorsión solo estén aumentando ligeramente, la cantidad de robo y fuga de datos de todas las fuentes, incluidos los ataques de ransomware, sigue siendo asombrosa. Hubo 65 eventos de exfiltración de datos confirmados en nuestro conjunto de datos en 2022. En casi la mitad (42,76 %) de los casos investigados, esta estadística sugiere que sus datos tienen casi las mismas posibilidades de ser robados durante un ataque, como se muestra en la Figura 13.

| Exfiltration occurrence, 2022 cases | |

|---|---|

| No conclusive evidence | 47.37% |

| Yes | 42.76% |

| Possible | 5.26% |

| Staging detected | 3.29% |

| No exfiltration | 1.32% |

Figura 13: Ocurrencias de exfiltración de datos en el conjunto de datos de 2022. Tenga en cuenta que la exfiltración podría refutar de manera concluyente en menos del 2% de todos los casos

En los ataques solo de ransomware, más de la mitad (55 %) involucró una filtración confirmada, mientras que otro 12 % de los casos mostró signos de una posible filtración o almacenamiento de datos. De los casos en los que se exfiltraron datos, la mitad (49 %) probablemente resultó en fugas confirmadas, lo que significa que pudimos ubicar evidencia de los datos exfiltrados en uno de los sitios de fugas.

A veces, cuando los datos son robados y retenidos por rescate, también podemos identificar el tiempo entre el evento de exfiltración y la notificación de rescate. Esta es una ventana importante, porque proporciona otra señal clara de que estás bajo ataque, pero debes estar atento. La mediana de tiempo entre el comienzo de la exfiltración y el evento de rescate fue de 2,14 días. Esto es un poco más largo que la medida del año pasado de 1,84 días.

Por el contrario, notamos que poco más del 47% de todos los ataques no mostraron evidencia concluyente de exfiltración de datos. Sin embargo, esa no es la buena noticia que parece a primera vista. Lo más preocupante es que, en muchos casos, no es que los registros simplemente no mostraran evidencia, sino que estaban incompletos o faltaban. Por lo tanto, es seguro concluir que se pueden haber robado muchos más datos, ya que se sabe que muchos de los grupos de ransomware involucrados en estos ataques extraen datos. Esto constituye un caso convincente para el registro y análisis completo y continuo del tráfico de red.

Desafortunadamente, no es posible saber en estos casos si se filtraron más datos, incluso si no se recibe una solicitud de rescate. Queda la desafortunada posibilidad de que los datos robados se hayan vendido de forma privada a otro delincuente. Además, varios grupos de ransomware brindan la opción a los postores, no solo a la víctima, de pagar por el acceso a los datos robados. La conclusión es que la mitad de las veces no sabemos si sus datos fueron robados o si esos datos robados se filtraron y, lo que es más importante, usted tampoco.

Conclusión

Cualquiera que sea el tamaño de la organización, el país o la industria, nadie está completamente a salvo de un ataque, incluso si años de exposición han insensibilizado a muchas empresas a los aspectos básicos de la aplicación de parches, el mantenimiento de datos de registro útiles y la planificación del ransomware. Los avances de la industria en tecnología y servicios de detección y respuesta son prometedores como una forma de repeler a los atacantes y frustrar sus propósitos si logran evadir las capas iniciales de defensa. Como resultado, el tiempo de permanencia del atacante ha disminuido significativamente en el último año. Sin embargo, la complacencia es peligrosa: una vez que los atacantes han establecido un punto de apoyo en su red, es muy probable que sus datos sean exfiltrados, ya sea para vendérselos a usted o al mejor postor. Se recomienda a los líderes empresariales que tengan en cuenta estos posibles resultados al planificar cómo asignar sus esfuerzos continuos para proteger sus redes en 2023 y más allá.

Apéndice: Demografía y metodología

Mientras elaboramos este informe, decidimos limitar nuestro enfoque a 152 casos que podrían analizarse de manera significativa para obtener información útil sobre el estado del panorama adversario a fines de 2022. Proteger la relación confidencial entre Sophos y nuestros clientes es, por supuesto, nuestra primera prioridad, y los datos que ve aquí han sido examinados en varias etapas durante este proceso para garantizar que ningún cliente individual sea identificable a través de estos datos, y que los datos de ningún cliente individual distorsionen el agregado de manera inapropiada. En caso de duda sobre un caso específico, excluimos los datos de ese cliente del conjunto de datos.

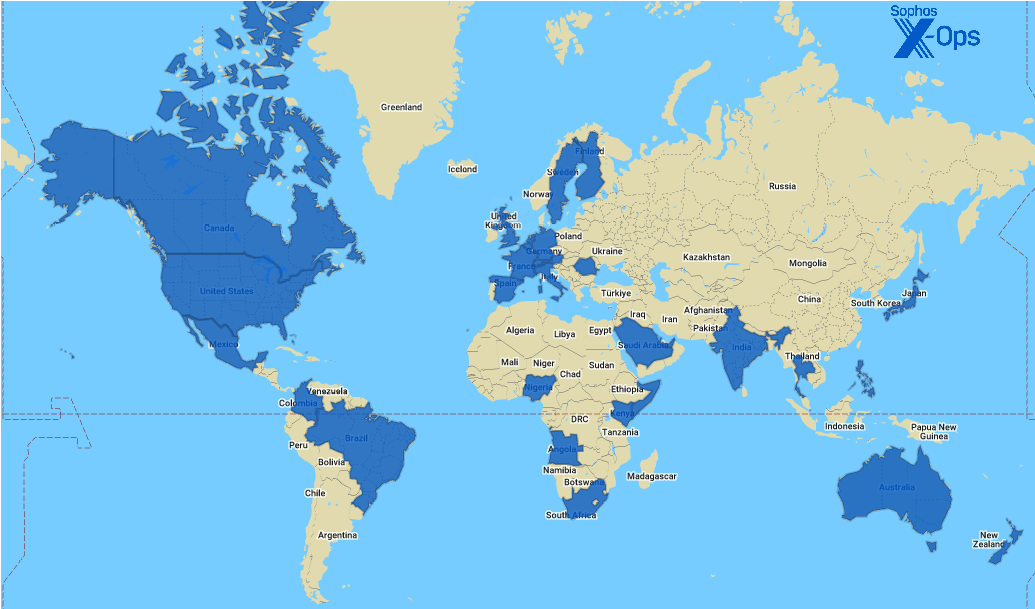

Naciones

Figura 14: Viajes de respuesta a incidentes de Sophos

La lista completa de naciones representadas en este informe es la siguiente:

|

|

|

Industrias

La lista completa de industrias representadas en este informe es la siguiente:

|

|

|

Metodología

Los datos de este informe se capturaron en el transcurso de investigaciones individuales realizadas por el equipo de respuesta a incidentes X-Ops de Sophos. Para este informe inicial de 2023, recopilamos información de casos sobre todas las investigaciones realizadas por el equipo en 2022 y la normalizamos en 37 campos, examinando cada caso para garantizar que los datos disponibles fueran apropiados en detalle y alcance para informes agregados según lo definido por el enfoque del informe propuesto.

Cuando los datos no estaban claros o no estaban disponibles, el autor trabajó con casos individuales de IR para aclarar dudas o confusiones. Se descartaron los incidentes que no pudieron aclararse lo suficiente para el propósito del informe, o sobre los cuales concluimos que la inclusión implicaba riesgo de exposición u otro daño potencial a la relación Sophos-cliente. Luego examinamos la línea de tiempo de cada caso restante para obtener más claridad sobre asuntos como el ingreso inicial, el tiempo de permanencia, la exfiltración, etc. Retuvimos 152 casos, y esos son la base del informe.

Leave a Reply