** 本記事は、The Active Adversary Playbook 2021 の翻訳です。最新の情報は英語記事をご覧ください。**

はじめに

サイバー脅威から組織を守ることは非常に困難です。敵対者は、新たな機会を捉え、検知を回避し、セキュリティチームの一歩先を行くために、そのツールセットや活動を継続的に適応・進化させています。特に、人間のオペレーターが指揮を執る標的型の能動的な攻撃に関しては、敵対者が使用する最新のアプローチに組織が追いつくのは困難な場合があります。

Active Adversary Playbook 2021 は、攻撃者の行動や影響、ソフォスの最前線の脅威ハンティング担当者やインシデントレス担当者が実際に目にした戦術、技術、手順 (TTP) などを詳細に説明しています。

私たちの目的は、攻撃時に敵対者が何をするかを理解し、ネットワーク上のそのような活動を発見してセキュリティチームが防御する方法を支援することです。

今回の調査結果は、ソフォスのテレメトリのデータに加え、2020年から2021年初頭にかけてのソフォスのマネージド・スレット・レスポンス(MTR)チームとソフォスのラピッド・レスポンスチームによるインシデント・レポートと観察結果に基づいています。データはMITRE ATT&CK フレームワークに基づいて分類されています。

敵の戦術とテクニック

出発点:セキュリティ製品の信号を最大限に活用する方法

セキュリティ製品の検知結果は、潜在的な警告サインの貴重な情報源です。何かがブロックされたからといって、脅威が完全に無力化されたわけではありません。例えば、ドメインコントローラ上の Mimikatz による認証情報窃取の検出はブロックされているかもしれませんが、それが存在するということは、脅威主体がすでにサーバを侵害しており、検出されない他の手法を試す可能性があることを意味します。疑わしいアラートは、たとえブロックされた脅威のアラートであっても、常に調査する価値があります。

セキュリティ製品の遠隔測定を最大限に活用するには、組織の運用環境を理解する必要があります。この記事で後述するように、敵対者はIT管理者やセキュリティ専門家が一般的に使用しているツールに目を向けているため、疑わしい行動を特定することが難しくなっています。

これは特に、Advanced Port Scanner や ADRecon などの正規のツールを敵対者が使用している場合に見られます。これらのツールの多くは、セキュリティ製品によって「望ましくない可能性のあるアプリケーション (PUA)」として検出されることもありますが、ITチームが日常的に使用するために必要なものです。

防御側は2つの重要な質問を考える必要があります。(1)すべてのユーザーがこれらのユーティリティを使用する必要があるのか?(2) これらのユーティリティは、すべてのデバイス上で使用できる必要があるか?

これらの質問に対する答えによって、そのようなツールの使用に対する適切な例外ポリシーを設定することができます。また、疑わしい使用を発見することも容易になります。これらのツールを実行しようとしている人やデバイスは、実行するための権限を持っていますか? 答えがノーであれば、直ちに調査します。

戦術

初期段階の戦術は、防御側にとって最も価値の高い検知です。もしブロックされれば、最終的な攻撃を起こす前に、攻撃を無力化して封じ込めることができるからです。

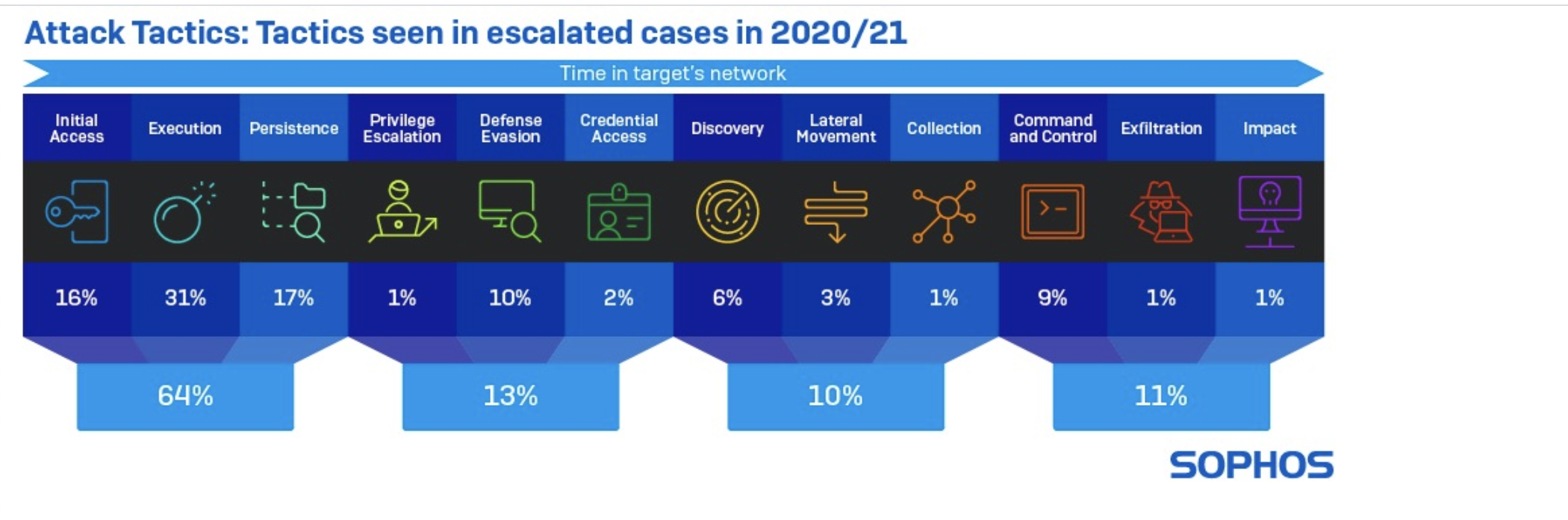

そのための調査のきっかけとなる可能性が最も高い攻撃者の手口が、攻撃チェーンの初期に発生する活動に大きく依存していることは驚くに値しません。たとえば、Sophos MTR によって調査のためにエスカレーションされたすべての攻撃手法のうち、31% が疑わしい「実行」の検出、17% が「持続」の検出、16% が「初期アクセス」の検出でした。

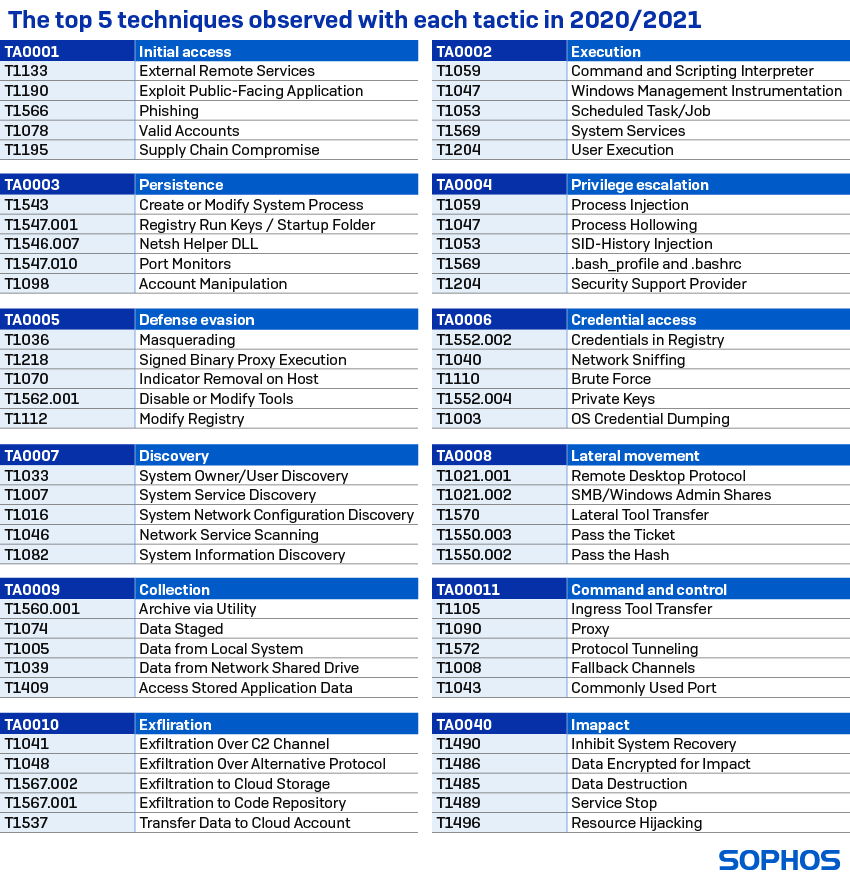

戦術は一般的に、攻撃を達成するために使用される技術によって特定されます。下の表は、2020/2021年の間に、各攻撃の戦術に関連する上位の敵対的技術を示しています。

テクニック

以下の表は、詳細な調査のきっかけとなる活発な脅威を示す可能性の高い技術を示しています。

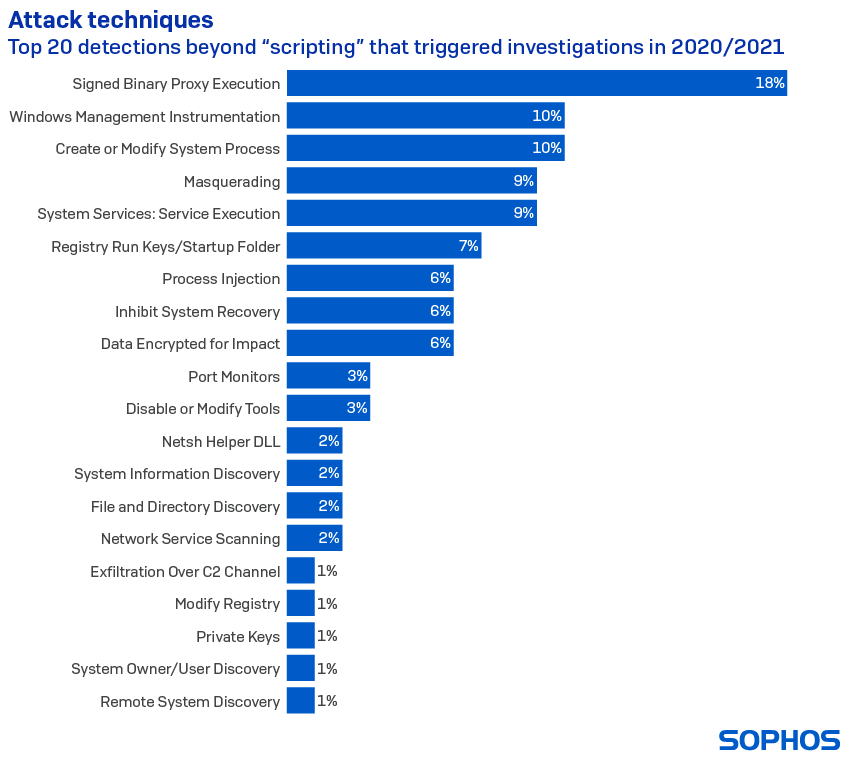

全体の中心である “Command and Scripting Interpreter” には PowerShell や Cmd などが含まれますが、その優位性が他の重要な技術を覆い隠してしまうため、リストから除外しました。スクリプトはMITREのすべてのカテゴリで最も使用されている技術であり、MITREのほとんどの技術はスクリプトによって実現可能です。

スクリプトに次に多かったのが、署名付きバイナリで悪意のあるコンテンツの実行をプロキシする手法(署名付きバイナリプロキシ検出)で、調査のきっかけとなった検出の6分の1(18%)がこの手法によるものでした。次いで Windows Management Instrumentation (WMI) 検出で、調査の10%を占めています。

敵の行動と影響

このセクションのデータと見解は、米国、カナダ、英国、オーストラリア、スイス、ドイツ、ベルギー、香港、オーストリアの幅広い産業分野のあらゆる規模の組織(最大の組織は従業員数13,500人)を対象とした81件のインシデントに基づいています。

最も攻撃を受けたのは製造業(攻撃の16%)で、次いで医療、小売、IT(それぞれ9%)、さらに金融サービス、ビジネスサービス(それぞれ5%)となっています。

アクティブな攻撃の構造

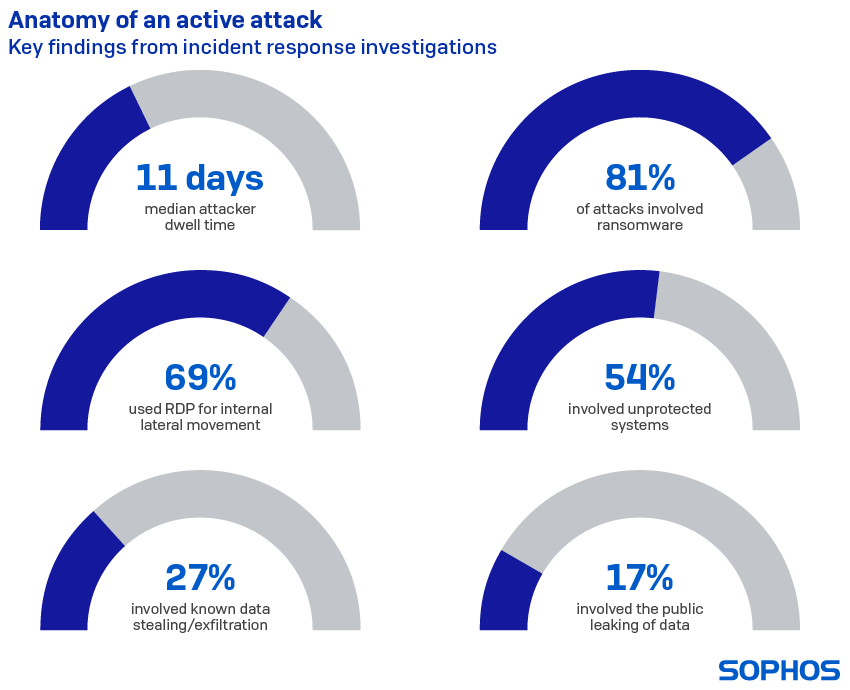

攻撃者が検知される前にターゲットネットワークに留まることができた時間(滞留時間)の中央値は11日でした。また、Rapid Response の担当者が観測した侵入者の滞留時間の最長記録は439日(15カ月以上)でした。

これを踏まえて考えると、11日という期間は、攻撃者が横移動(ラテラルムーブメント)、偵察、クレデンシャルダンピング、データ流出などの悪意ある活動を行うための時間として、約264時間を確保できる可能性があります。これらの活動の中には、数分から数時間で実行できるものもあることを考えると、11日間は攻撃者が損害を与えるのに十分な時間であると言えます。

攻撃者によるランサムウェアの展開は、多くの場合、IT セキュリティチームが攻撃を目にするきっかけとなります。そのため、ソフォスが対応したインシデントの 81% がランサムウェアを使用していたことは驚くべきことではありません。ランサムウェアによる攻撃は、破壊を目的としているため、「ステルス」攻撃よりも滞留時間が短い傾向にあります。

その他の攻撃タイプには、流出のみのもの、クリプトマイナー、バンキングトロイの木馬、ワイパー、ドロッパー、ペネトレーション用テスト/攻撃ツールなどがありました。

最も早く観測された攻撃ベクトル

RDP(Remote Desktop Protocol)などのリモートアクセスサービスは、ほぼ 3社中 1社(30%)の攻撃のきっかけになっていました。また、約 8社中 1社(12%)がフィッシング攻撃を受けており、約 10社中 1社が脆弱なシステムを悪用した攻撃を受けています。

Cobalt Strikeは、約5%のケースで最も早く確認されましたが、アクティブな攻撃の様々な段階でその存在が確認されていることから、Cobalt Strike の存在は、悪意ある活動の最も価値のある指標の一つであると考えられます。

なぜ “unknown” なのか

脅威調査担当者は、侵入者が攻撃の際にとったすべての行動を常に追跡できるわけではありません。攻撃者が意図的に自分たちの活動の証拠を削除したり、調査対応者の到着時にはすでに IT チームにより侵害されたマシンが消去や再インストールされていることもあります。 その結果、ターゲットのIT環境におけるセキュリティギャップを明らかになり、攻撃者の行動に関する貴重な情報を提供する重要なフォレンジック情報が失われてしまうことがあります。

RDPについての注意点

90%の攻撃にRDPが関与していた。しかし注目すべきは、攻撃者がRDPをどのように使用したかという点です。RDPが使用された事件のうち、外部からのアクセスに使用されたケースはわずか4%でした。約4分の1(28%)の攻撃では、攻撃者は外部アクセスと内部移動の両方にRDPを使用していましたが、41%のケースでは、RDPはネットワーク内の横方向の移動(ラテラルムーブメント)にのみ使用されていました。

Top attack droppers

ドロッパーは、ターゲットシステムに他のマルウェアをロードまたはインストールするために設計された配信マルウェア(またはトロイの木馬)の一種です。ペイロードは、ドロッパー内に搭載されるか、ドロッパーが起動時にダウンロードされます。ドロッパーは、バックドアやランサムウェアなどの悪意のあるモジュールを追加するためのプラットフォームを提供し、攻撃を展開するための実行者です。

悪意のあるスクリプトは、インシデント対応者が目にする最も一般的なドロッパーであり、全攻撃の3分の1に関与していました。次いで、攻撃者と侵入テスト者の両方が使用する幅広いカテゴリーのツールが挙げられます(以下のアーティファクトの表に見られるような ”グレーハット” (グレーゾーンな)ツールは、攻撃の9%を占めています)。Trickbot(インシデントの3.7%に見られる)とQBot(1.2%に見られる)は、ランサムウェア攻撃でよく見られる「二次マルウェア」の2つのタイプとして広く使われています。また、より高度な多段式モジュール型マルウェアに進化していると考えられるマルウェアドロッパー「Valak」と「Cobalt Strike」は、それぞれ1.2%のケースで確認されています。47%の調査では、使用されたドロッパーが不明でした。

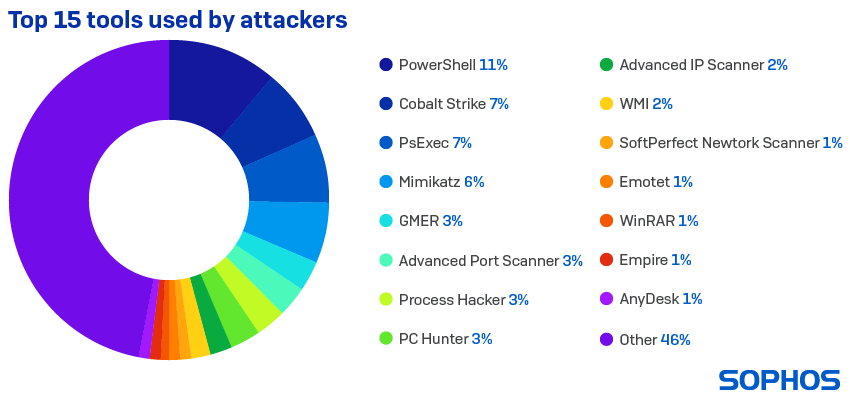

攻撃に使われるツール

円グラフは、攻撃者のツールボックスに入っている可能性の高いアイテムを示しています。攻撃で使用されたツールのリストは全部で405個。これらのツールの多くは、識別可能なツールであり、IT担当者が良識ある目的で使用しているものも多くあります。これらのツールは、日常の無害なIT活動に溶け込みながら、認証情報の窃取、発見、横移動、マルウェアの実行などの活動を実行できるため、攻撃者にとって魅力的なものとなっています。

このようなツールの数や性質は、ネットワーク上の悪意のある活動と正当な活動を区別という、防御側が直面する課題を浮き彫りにしています。

例えば、Process Hacker、PCHunter、GMERなどは、カーネルドライバを含む正規のツールです。攻撃者が適切なカーネルドライバをインストールすれば、多くの場合、セキュリティ製品を無効にすることができます。攻撃者が日常的にこのようなことをしようとしているという事実は、セキュリティ製品が攻撃者が行うキルチェーンを破壊する能力にどれだけ優れているかを物語っています。言い換えれば、攻撃者は「勝てない(検出を回避できない)なら、壊して(無効にして)しまえ」ということです。

特定の状況を除いて、これらのツールの使用を確実にブロックし、それ以外の時に使用されていることが判明した場合には、何が起こっているのかを調査するのが良いセキュリティ対策です。

レッドフラッグツールとのコンビネーション

被害者のネットワークで見つかった上位5つのツールには、興味深い相関関係が見られます。

たとえば、PowerShell が攻撃に使用された場合、Cobalt Strike が 58%、PsExec が 49%、Mimikatz が 33%、GMER が 19% となっています。Cobalt StrikeとPsExecの併用は27%、MimikatzとPsExecの併用は31%です。最後に、Cobalt Strike、PowerShell、PsExecの組み合わせは、全攻撃の12%で発生しています。

このような相関関係は、それを検出することで、差し迫った攻撃を早期に警告したり、アクティブな攻撃の存在を確認したりすることができるため、重要です。

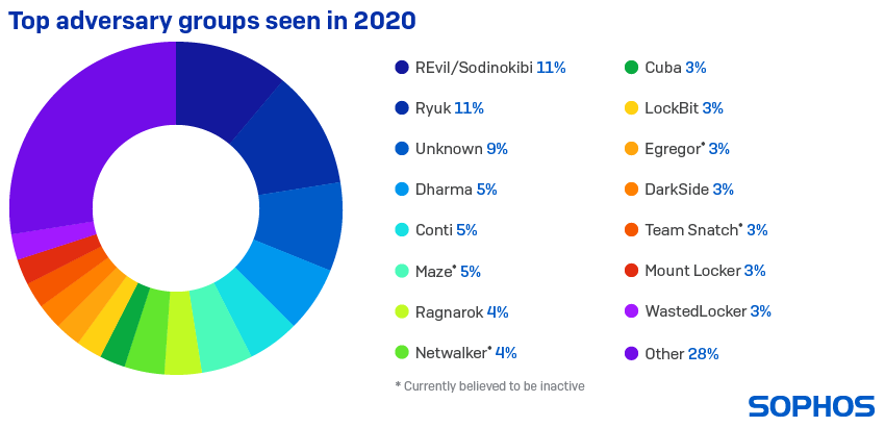

主な攻撃グループ

攻撃グループのリストには、ランサムウェアのファミリーが多く含まれていますが、クリプトマイナーや国家の攻撃者と思われるものなども含まれています。また、最終的なペイロードが公開される前に攻撃が検知されて封じ込められたため、関係する攻撃グループが不明なケースもあります。全部で37の異なる攻撃グループが確認されており、サイバー脅威の状況が非常に混雑して複雑になっていること、そしてそれが防御者の活動をいかに困難にしているかを明確に示しています。

結論

すべての組織は誰かの標的になる可能性があります。ビジネスメールの漏洩、クリプトマイナー、データの流出、企業スパイ、あるいはニュースになるような大規模なランサムウェア攻撃などが考えられます。サイバー犯罪は儲かるビジネスです。

セキュリティチームは、不審な活動を監視・調査することで、組織を守ることができます。良性と悪性の違いを見極めるのは必ずしも容易ではありません。サイバー空間、現実を問わず、どのような環境においても、テクノロジーは非常に大きな力を発揮しますが、それだけでは十分ではありません。人間の経験と対応能力は、あらゆるセキュリティソリューションに不可欠な要素です。

Sophos Managed Threat Response と Rapid Response

The Sophos Managed Threat Response (MTR) チームは、24時間365日、世界中の脅威のハンティング、検知、対応の機能を、専門家チームがフルマネージドサービスとして提供します。ソフォスのMTRサービスの詳細については、ソフォスのウェブサイトをご覧ください。自社で脅威調査をする場合、Sophos XDR 高度な脅威調査や IT セキュリティ運用に必要なツールを提供します。

Sophos Rapid Response は、活発な脅威に直面している組織がインシデントを封じ込め、無力化し、調査することを支援します。 緊急の支援が必要な場合は、Sophos Rapid Response に連絡して、24時間365日のサポートを受けることができます。