A veces, tratar de ser una buena persona solo provoca dolores de cabeza. Recientemente, me contactó Oliver, un desarrollador de software que trabaja en el equipo de seguridad de TYPO3, un sistema de gestión de contenido web de código abierto que es popular en Europa.

Oliver, como la mayoría de los desarrolladores de código abierto, trabaja a tiempo parcial en el proyecto. Junto con otros cinco integra el equipo de seguridad de TYPO3. Por lo general, reciben unos cinco informes de seguridad a la semana. Teniendo en cuenta que TYPO3 es una aplicación PHP de cierta complejidad, esto es lo que podríamos esperar.

Alrededor de julio de 2020, notaron que estaban recibiendo un mayor volumen de presentaciones similares a las que he escrito en otro articulo. En ese punto, el número de entradas semanales había aumentado a entre 10 y 15. En febrero de 2021 hubo un crecimiento explosivo en los informes, pero llegaremos a eso en un momento.

Como precursor de la aceleración de febrero, uno de los colegas de Oliver envió un informe de error en el que se indicaba que se podía obtener una cadena de versión de un servidor Apache Tomcat, que alojaba su instancia de Jira. Esto no se trata de una vulnerabilidad, pero es una buena práctica no revelar versiones exactas, ya que puede hacer que un atacante sepa que estás desactualizado y eres susceptible a un exploit conocido.

Como un gesto de buena voluntad, TYPO3 envió al remitente algunos productos de publicidad como agradecimiento por señalar la debilidad. El equipo no se había dado cuenta de que esta persona había acumulado más de 13.000 seguidores en Twitter que lo buscaban como mentor sobre cómo ganar dinero con la búsqueda de errores.

Al recibir los obsequios, inmediatamente tuiteó a sus seguidores: “Recibí un hermoso obsequio de @ typo3 Instant response”. Más tarde, ese mismo día, también tuiteó: “¿Cómo desarrollé mi carrera en la caza de recompensas? Desafío de solo 2 meses 1er mes: informe diario de 20 errores, sin importar la gravedad. Lo que sea que encuentre. El segundo mes: informo de 5 errores diarios de calidad”.

Inmediatamente, algunas de las personas a las que les había “gustado” el tuit enviaron informes de errores afirmando haber encontrado más cadenas de versiones de servidor en varios servidores web y activos de Internet. Curiosamente, algunas personas incluso enviaron informes de vulnerabilidad señalando que el código fuente de TYPO3 se podía descargar desde su sitio web. Por supuesto, el código fuente se puede descargar, ¡es un proyecto de código abierto!

Después del tuit dándoles las gracias, el número de envíos al equipo de seguridad de TYPO3 pasó de 5 por semana a más de 10 a 15 por día.

Otra táctica que sospechamos que usó esta oleada de informantes, pero que no podemos probar, es reportar el mismo problema varias veces, pero usando diferentes identidades falsas en un intento de obtener múltiples recompensas.

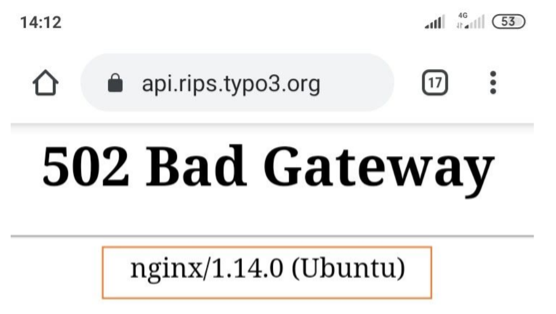

El primer ejemplo parece ser alguien que lanzó scripts de prueba de penetración agresivos contra una infraestructura antigua sin mantenimiento que provocó un ataque de denegación de servicio. Como resultado, el servidor web Nginx en ese host informó un mensaje de error que contenía la cadena de la versión. Esta persona envió un informe que contenía una captura de pantalla de un teléfono Android, no de un ordenador de escritorio, lo cual es inusual para los cazadores de errores.

La dirección de correo electrónico de este reportero parecía llevar el nombre de una película popular de Bangladesh (“দেয়র কথা”). La zona horaria y la dirección IP confirmaron que parecía provenir de Bangladesh.

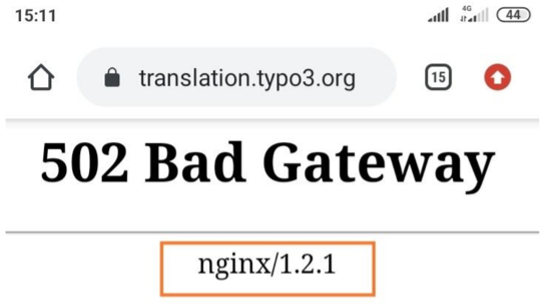

Aproximadamente 60 minutos después, se envió otro informe casi idéntico, que también contenía una captura de pantalla de la misma versión de Android. El nombre de esta persona afirmaba ser Royel, tenía la zona horaria establecida en BDT y contenía una frase extraña idéntica a la primera, “La versión está revelando 😊”.

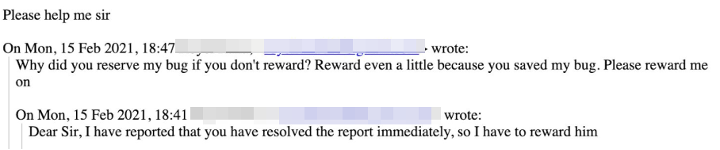

El equipo de TYPO3 respondió resolviendo algunos de los problemas que provocaban que se mostrara la información de la versión y solicitó más información al informante para descubrir cómo habían bloqueado la aplicación que causaba los errores. Estaban interesados en las afirmaciones de “cuestiones críticas” y querían saber más. ¿La respuesta del “beg hunter”? “Dame recompensa por mi error”.

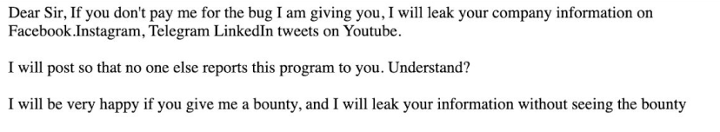

Oliver respondió explicando cómo el equipo evalúa la gravedad de las amenazas, principalmente sobre los hechos presentados sobre el riesgo para la plataforma y una vez más pidió más detalles. Esto pareció enfurecer al “mendigo” que comenzó con las amenazas. Esto ya no es una molestia, sino un delito en la mayoría de los países.

“Estimado señor, si no me paga por el error que le estoy dando, filtraré la información de su empresa en Facebook.Instagram, Telegram, LinkedIn tweets en Youtube.

Publicaré para que nadie más te informe sobre este programa. ¿Entender?

Seré muy feliz si me das una recompensa, y filtraré tu información sin ver la recompensa”.

Eso es extorsión. Después de que quedara claro que no iba a funcionar, volvieron a mendigar.

Lamentablemente, la única conclusión que puedo sacar de la experiencia de Oliver es que ninguna buena acción queda impune. Lo que comenzó como un gesto amable hacia un cazador de errores que realmente no había seguido ninguna guía y reportó una inquietud descartable, se convirtió en un aumento de 5 a 10 veces en los informes de errores de poco o ningún valor.

Hay grupos de personas que fomentan activamente este tipo de comportamiento y parece que están fuera de control. Recomiendo solo pagar o recompensar los informes de seguridad presentados a través de programas autorizados oficialmente.

Servicios como Bugcrowd y HackerOne también pueden ayudar a formular pautas y ofrecer servicios por los que puedes pagar para ayudar a clasificar los informes. Esto puede ser una excelente opción si deseas ayuda para establecer una recompensa por errores y deseas recompensar a aquellos que realmente están motivados en mejorar la seguridad de tu producto o servicio.