Dans le monde de la cybersécurité, beaucoup de temps et d’efforts sont consacrés aux cas extrêmes. D’un côté nous avons la simplicité, avec l’éternel dilemme consistant à savoir comment faire appliquer les fondamentaux tels que “ne cliquez pas sur cette pièce jointe”. De l’autre, nous avons un autre casse-tête qui est celui d’éviter d’être les dommages collatéraux de menaces complexes, organisées, hautement évoluées et sponsorisées par l’État.

Comme dans bien des cas, même si les extrêmes sont intéressants, ils représentent néanmoins une infime partie et sont séparés par une vaste et importante zone dans laquelle se déroule l’essentiel, et à vrai dire, le cœur de l’action, et dont une grande partie n’est d’ailleurs pas reconnue !

Votre protection 2019 de dernière génération ne doit pas simplement arrêter les menaces les plus dangereuses et inédites qui verront le jour cette année. Elle doit également arrêter les plus assidues, les plus médiocres et enfin les plus stupides de cette même année. Sans oublier le catalogue complet des menaces de l’année dernière. Et celles de toutes les années précédentes situées entre le début de l’histoire des malwares et aujourd’hui.

Dans cette zone intermédiaire, les malwares représente une énorme armée de logiciels malveillants tous très variés et différents. Ils ne sont peut-être pas aussi avancés qu’Emotet ou aussi explosifs que WannaCry, mais ils pourront vous faire très mal si vous les laissez faire.

Le ransomware Matrix est l’un d’entre eux, à savoir une forme de ransomware qui pourrait se cacher dans l’ombre de BitPaymer, Ryuk et GandCrab. Vous ne le rencontrerez probablement pas, mais si cela se produisait, votre vie pourrait vraiment devenir un enfer et vous serez heureux que des experts, comme Luca Nagy des SophosLabs, s’y soient déjà intéressés.

En 2018, Luca a présenté une analyse approfondie du ransomware Matrix lors de l’événement Blackhoodie du mois de novembre.

Convergence

Comme BitPaymer et Ryuk, Matrix est un ransomware ciblé. Au lieu d’arriver par email, comme Locky ou GandCrab, il se diffuse gentiment avec l’aide d’un pirate, qui pénètre dans votre réseau et installe le ransomware Matrix sur autant d’ordinateurs vulnérables que possible.

Pourquoi ? Parce que c’est rentable tout simplement. Une attaque Ryuk ciblée peut rapporter plus de 100 000$ (environ 87 000€) avec une seule victime.

Dans une attaque ciblée, un cybercriminel :

- Parvient à avoir accès au réseau de la victime.

- Élève ses privilèges jusqu’à ce qu’à devenir administrateur.

- Utilise ses puissants droits d’accès pour contourner les logiciels de sécurité.

- Diffuse et lance un ransomware qui chiffre les fichiers d’une victime.

- Laisse un message exigeant le paiement d’une rançon en échange du déchiffrement des fichiers.

- Attend que la victime communique avec lui par email ou via un site sur le Dark Web.

L’une des particularités des ransomwares ciblés est la convergence vers un ensemble standard d’outils et de tactiques.

Le ransomware Matrix est apparu en 2016, au tout début de la tendance des ransomwares ciblés. Il a été amélioré régulièrement depuis et les méthodes utilisées par ses utilisateurs ont également évolué. Des tactiques inhabituelles, ou qui rendaient le ransomware Matrix un peu différent, ont été peu à peu abandonnées au profit d’un modèle partagé par presque tous les ransomwares ciblés.

Par exemple, le malware a abandonné l’utilisation d’un kit d’exploit pour pénétrer dans le réseau d’une victime au profit d’une tactique quasi universelle consistant à exploiter des identifiants RDP faibles.

Jusqu’à récemment, les victimes étaient invitées à contacter les utilisateurs du malware en question par le biais d’un service de messagerie instantanée. Depuis la disparition du service de messagerie en décembre 2018, les pirates ont utilisé, tout comme de nombreux autres types de ransomware ciblés, le courrier électronique, tout simplement !

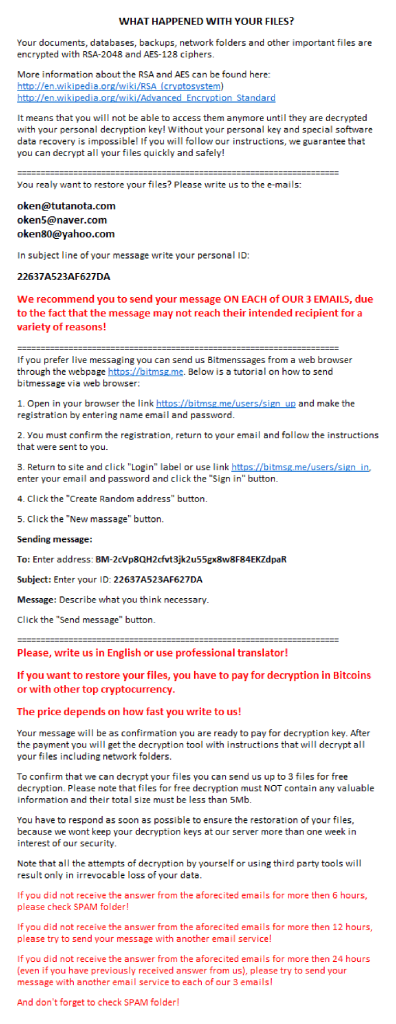

Les versions précédentes du malware contenaient également une demande de rançon qui tentait de tromper les victimes en leur faisant croire que leurs fichiers avaient été verrouillés par le FBI. Cette ingénierie sociale assez grossière a depuis cédé la place à une longue demande de rançon plus factuelle, qui se trouve être à mi-chemin entre la menace et le fichier d’aide, et qui aurait tout aussi bien pu provenir de SamSam ou de BitPaymer.

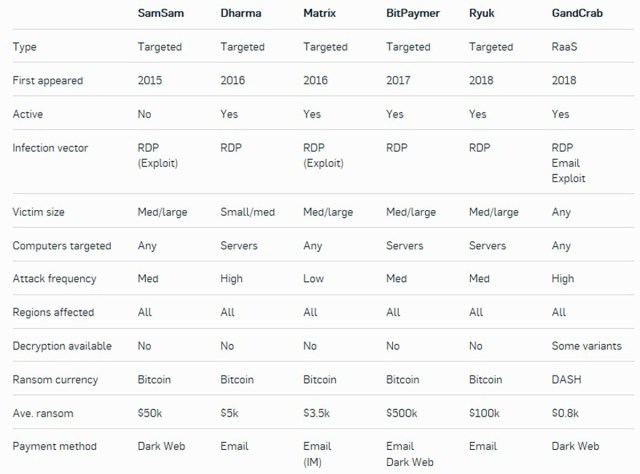

La convergence des tactiques utilisées par les ransomwares ciblées est mise en évidence par le Playbook des Ransomwares Ciblés des SophosLabs, reproduit ci-dessous, et qui compare cinq types de ransomwares ciblés bien connus avec GandCrab, l’une des variétés les plus populaires de Ransomware‑as‑a‑Service (Raas).

Le playbook des ransomwares ciblés

Vous pouvez en savoir plus sur les ransomwares mentionnés dans ce tableau dans nos articles sur SamSam, Ryuk, BitPaymer et la montée en puissance des ransomwares ciblés.

Au cœur du ransomware Matrix !

Les cybercriminels qui se cachent derrière les ransomwares ciblés ont pour objectif de faire en sorte que l’effort supplémentaire consacré à la diffusion de leurs malwares soit rentabilisé par des demandes de rançon plus élevées. En pilotant leur logiciel dans des parties sensibles (voire même dans toutes les parties) du réseau d’une victime, ils espèrent causer des dommages pouvant paralyser une entreprise dans sa globalité.

Alors qu’un ransomware de type “fire-and-forget” comme Locky ou WannaCry vous demandera une somme forfaitaire en guise de rançon, alors que le ransomware ciblé offre de nouvelles opportunités aux cybercriminels qui peuvent à présent faire varier leurs demandes de rançon et proposer des “offres” à leurs victimes. Certains attaquants proposent de déchiffrer gratuitement quelques ordinateurs pour prouver qu’ils en sont capables. D’autres proposent des gammes de prix différentes pour déchiffrer un nombre d’ordinateurs variable : ces prix peuvent fluctuer en fonction de ce que les attaquants pensent pouvoir récupérer, du délai de paiement des victimes, etc.

De manière inhabituelle, la demande de rançon du ransomware Matrix ne dit pas aux victimes combien elles devront payer. Pour le savoir, les victimes doivent entrer en contact avec les cybercriminels en utilisant plusieurs adresses électroniques.

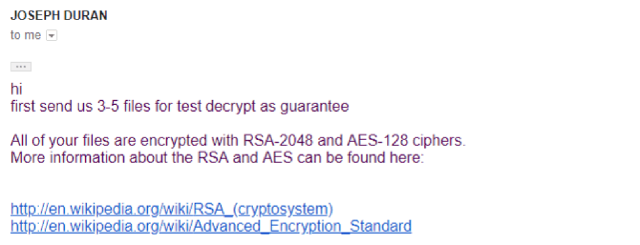

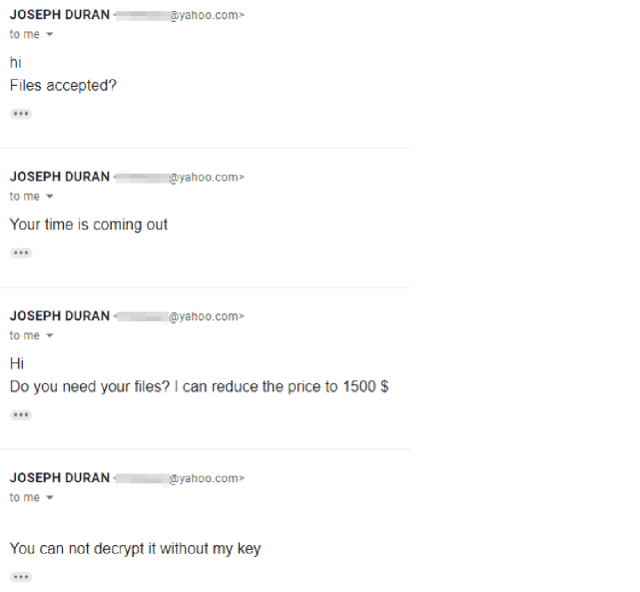

Dans le cadre de ses recherches, Luca s’est fait passer pour une victime du ransomware et a communiqué brièvement avec les cybercriminels. Le premier email tente de réduire à néant tout espoir chez la victime en confirmant la réelle force du chiffrement utilisé lors de l’attaque :

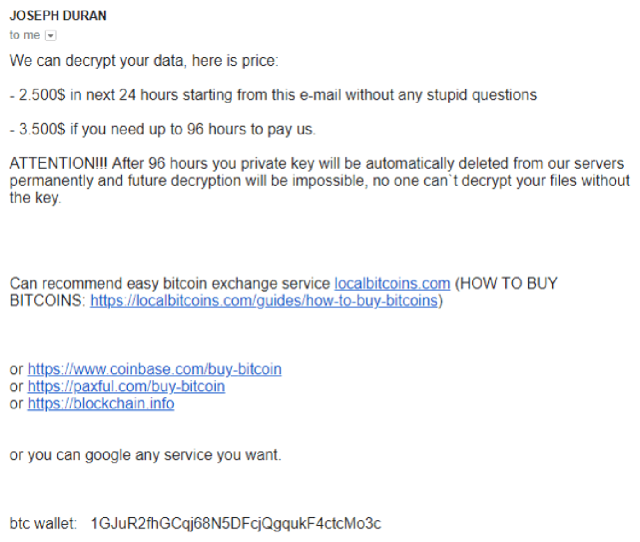

Le prochain email inclut le prix. Les cybercriminels utilisent des techniques d’ingénierie sociale avec une grille tarifaire spécifique en cas de paiement rapide, en fonction des menaces, des délais et des “questions stupides” posées. De manière inhabituelle, le prix est indiqué en dollars américains plutôt qu’en Bitcoin, peut-être pour protéger les cybercriminels vis à vis des fluctuations du prix de Bitcoin.

Bien sûr, Luca ne pensait à aucun moment payer la rançon ! Ainsi, les cybercriminels doivent se demander quoi faire face à une victime qui n’est pas intimidée par leurs menaces et qui ne semble pas se soucier de la restauration de ses fichiers !

La suite des événements vous montre ce que tout bon vendeur sait déjà : à savoir que si vous pouvez convaincre votre interlocuteur que vous ne voulez pas acheter ce qu’il vend, le prix baisse !

Quoi faire ?

Les similitudes entre les attaques de ransomware ciblé offrent aux défenseurs un avantage : à savoir, la même prudence et les mêmes précautions, requises pour empêcher une attaque lancée par un ransomware ciblé, restent de rigueur pour arrêter une toute autre menace. Vous pouvez en savoir plus sur ces précautions dans l’article Ransomware SamSam : Comment se protéger ?

Sophos Endpoint et Intercept X peuvent bloquer le ransomware Matrix et le détectera, ainsi que ses composants, en tant que Troj/Matrix-*.

Découvrez-en davantage sur l’analyse exhaustive du ransomware Matrix par Luca dans son article de recherche Matrix: a low-key targeted ransomware.

Billet inspiré de Matrix under the microscope: what a niche ransomware can teach us, sur Sophos nakedsecurity.