Microsoft publicó el martes 117 parches que afectan a 15 familias de productos. Tres de los problemas abordados, que afectan a Configuration Manager, Visual Studio y Windows, son considerados por Microsoft de gravedad crítica. En el momento de la publicación, se sabe que dos de los problemas abordados están siendo explotados activamente, con ocho CVE adicionales con más probabilidades de ser explotados en los próximos 30 días según la estimación de la empresa. Tres de los problemas de este mes son susceptibles de ser detectados por las protecciones de Sophos, e incluimos información sobre ellos en una tabla más abajo.

Además de estos parches, la publicación incluye un aviso sobre cuatro CVE relacionados con Edge y uno relacionado con Curl (que afecta a CBL Mariner y Windows), junto con las habituales actualizaciones de la pila de servicios.

En cifras

-

CVE totales: 117

-

Divulgados públicamente: 4

-

Explotación detectada: 2

-

Gravedad

-

Crítica: 3

-

Importante: 110

-

Moderada 3

-

Baja: 1

-

-

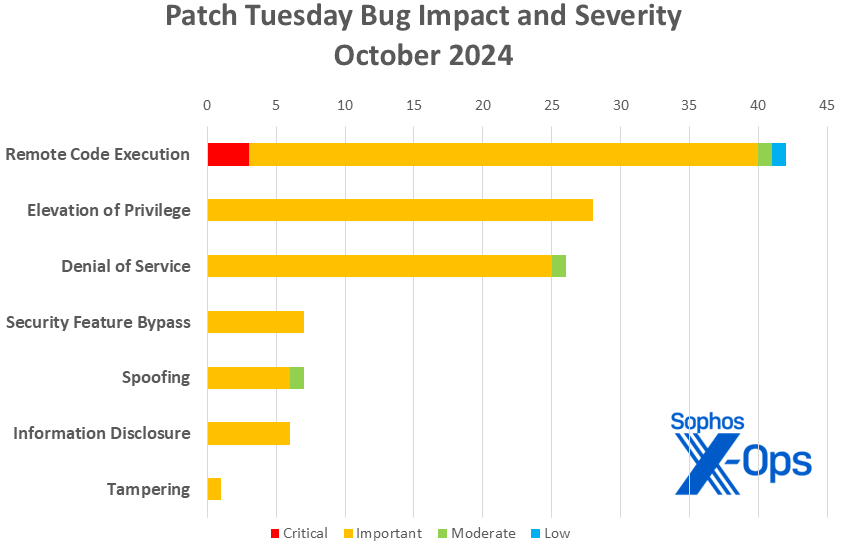

Impacto

-

Ejecución remota de código: 42

-

Elevación de privilegios: 28

-

-

-

Denegación de servicio: 26

-

Anulación de funciones de seguridad: 7

-

Suplantación de identidad: 7

-

Revelación de información: 6

-

Manipulación: 1

-

-

Puntuación base CVSS 9,0 o superior: 2

-

Puntuación base CVSS 8,0 o superior: 25

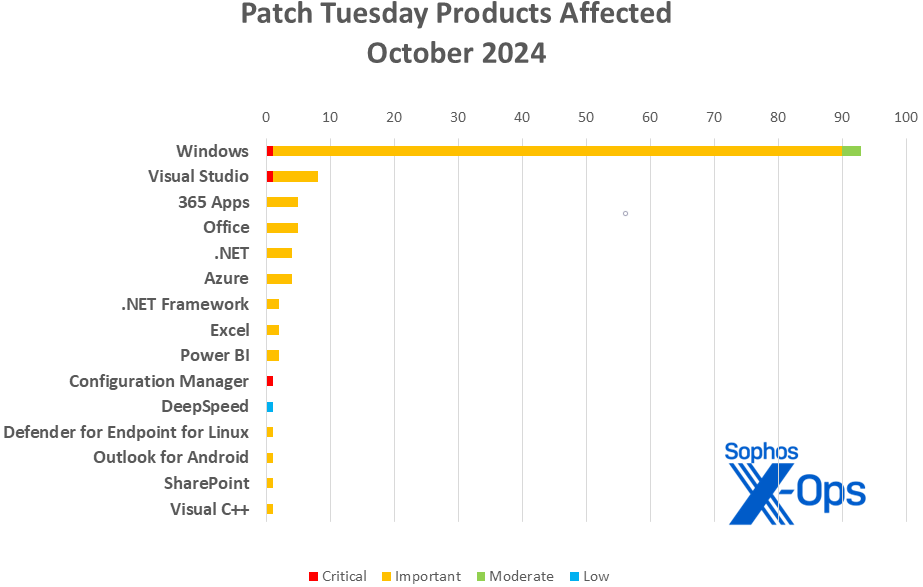

Productos

-

Windows: 93

-

Visual Studio: 8

-

Aplicaciones 365: 5

-

Office: 5

-

.NET: 4

-

Azure: 4

-

.NET Framework: 2

-

Excel: 2

-

Power BI: 2

-

Gestor de configuración: 1

-

DeepSpeed: 1

-

Defender for Endpoint para Linux: 1

-

Outlook para Android: 1

-

SharePoint: 1

-

Visual C++: 1

Como es nuestra costumbre en esta lista, los CVE que se aplican a más de una familia de productos se cuentan una vez por cada familia a la que afectan.

Actualizaciones destacadas de octubre

Además de los problemas comentados anteriormente, hay una serie de problemas específicos que merecen atención.

CVE-2024-38124 – Vulnerabilidad de Elevación de Privilegios en Netlogon de Windows

CVE-2024-43468 – Vulnerabilidad de ejecución remota de código de Microsoft Configuration Manager

Las dos CVE de este mes con puntuaciones base CVSS de 9,0 o superiores vienen con consejos de mitigación. El problema Config Manager (CVE-2024-43468), el más grave de los dos con un CVSS de 9,8, también tiene instrucciones especiales. Para el problema de Netlogon (CVE-2024-38124), se ofrecen las siguientes mitigaciones (texto cortesía de Microsoft):

-

Convenciones de nomenclatura predecibles: evita utilizar convenciones de nomenclatura predecibles para los controladores de dominio, a fin de impedir que los atacantes cambien el nombre de sus máquinas para que coincida con el siguiente nombre que se asigne a un nuevo controlador de dominio.

-

Validación del Canal Seguro: asegúrate de que el canal seguro se valida con algo más que el nombre del ordenador de la máquina a la que se envió. Esto puede ayudar a evitar que los atacantes se hagan pasar por el controlador de dominio obteniendo el identificador y esperando a que se produzca la cita.

-

Vigila las Actividades de Renombramiento: implementa la supervisión de cualquier actividad sospechosa de cambio de nombre de ordenadores dentro de la red. Esto puede ayudar a la detección temprana y a la prevención de posibles ataques.

-

Mecanismos de autenticación mejorados: considera la posibilidad de utilizar mecanismos de autenticación mejorados que vayan más allá de los métodos de validación actuales para garantizar la autenticidad del controlador de dominio y del canal seguro.

En cuanto al problema de Configuration Manager, se requieren pasos adicionales (texto, de nuevo, cortesía de Microsoft):

-

Los clientes que utilicen una versión de Configuration Manager especificada en la tabla Actualizaciones de seguridad de este CVE deben instalar una actualización en la consola para estar protegidos. Aquí encontrarás información sobre cómo instalar las actualizaciones de Configuration Manager en la consola: Instalar actualizaciones de Configuration Manager en la consola.

La guía de mitigación para el problema de Configuration Manager también recomienda que los administradores especifiquen una cuenta de servicio alternativa, en lugar de la cuenta Equipo; hay más información disponible aquí.

[15 CVE] – Problemas de DoS y RCE del controlador de banda ancha de Windows Mobile

Ninguno de estos problemas es tan preocupante como el de gravedad crítica CVE-2024-38161 del controlador de banda ancha móvil, parcheado en julio, pero su volumen es notable, así como el hecho de que todos ellos requieren acceso físico (para conectar una unidad USB) o proximidad (suficiente para la transmisión por radio).

CVE-2024-43485 – Vulnerabilidad de denegación de servicio en .NET y Visual Studio

Este problema de Denegación de Servicio de gravedad importante afecta a .net de forma bastante amplia, afectando a la plataforma no solo en Windows, sino también en Linux y macOS.

CVE-2024-43497 – Vulnerabilidad de Ejecución Remota de Código en DeepSpeed

No es habitual que se mencione un problema de baja gravedad en la publicación del martes de parches, pero este es interesante por otra razón: afecta a DeepSpeed, el potenciador de optimización de velocidad y escala de Microsoft para el entrenamiento de aprendizaje profundo. Creemos que es el primer fallo del Martes de Parches que afecta a DeepSpeed, así como el primer hallazgo de Microsoft atribuido a un programa de recompensas por fallos específicos de la IA.

CVE-2024-43527 – Vulnerabilidad de Elevación de Privilegios en el Kernel de Windows

CVE-2024-43571 – Vulnerabilidad de suplantación de identidad de Sudo para Windows

Estos dos parches son menos notables por lo que son (aunque algunos observadores pueden sobresaltarse al ver hablar de Sudo en un post del Martes de Parches) que por la versión de Windows a la que afectan. Ambos parches, de gravedad importante, afectan solo a Windows 11 24H2, la versión del sistema operativo que sale a la venta esta semana.

CVE-2024-43573 – Vulnerabilidad de suplantación de plataforma MSHTML de Windows

Una de las dos vulnerabilidades que se sabe que están siendo explotadas activamente, este problema de Spoofing de gravedad moderada se adentra en el espíritu de Halloween invocando al fantasma de Internet Explorer. Se recomienda a los clientes que reciben actualizaciones de Solo Seguridad que apliquen las actualizaciones Acumulativas de IE para exorcizar esta vulnerabilidad.

Protecciones de Sophos

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2024-43502 | Exp/2443502-A | Exp/2443502-A |

| CVE-2024-43572 | SID: 2310213; Troj/XML-AA, Troj/PastaLdr-A | SID: 2310213 |

| CVE-2024-43573 | SID: 2310220, 2310222; Exp/2443573-A | SID: 2310220, 2310221 |

Como todos los meses, si no quieres esperar a que tu sistema descargue por sí mismo las actualizaciones de Microsoft, puedes descargarlas manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para la arquitectura y el número de compilación específicos de tu sistema.