La nouvelle édition de ce Patch Tuesday du mois d’août 2024 publié par Microsoft nous offre, d’une certaine manière, une pause par rapport au torrent de correctifs du mois de juillet (138 CVE), avec seulement 85 CVE traitées dans cette version. Cependant, avec plus de deux douzaines d’avis, un certain nombre d’avis “informatifs” concernant les éléments publiés en juin et juillet, deux problèmes très médiatisés pour lesquels les correctifs sont toujours en cours de développement, et plus de 85 CVE liées à Linux couverts dans cette version, les administrateurs pourraient trouver la priorisation des correctifs particulièrement complexe ce mois-ci.

Au moment de la publication de ce Patch Tuesday, cinq des problèmes traités ce mois-ci sont connus pour être exploités sur le terrain. Trois autres problèmes ont été divulgués publiquement. Microsoft estime que 11 CVE, toutes sous Windows, sont, selon les estimations de l’entreprise, plus susceptibles d’être exploitées au cours des 30 prochains jours. Neuf des problèmes de ce mois-ci peuvent être détectés par les protections Sophos : nous inclurons des informations sur ces derniers dans le tableau ci-dessous.

En plus de ces correctifs, la version comprend des informations consultatives sur 12 correctifs d’Adobe, neuf pour Edge via Chrome (en plus de trois correctifs Edge/Microsoft) et la mise à jour régulière de la pile de maintenance (ADV990001). L’entreprise a également fourni des informations sur cinq CVE abordées plus tôt cet été mais non annoncées au cours de leurs mois respectifs (une en juin et quatre en juillet). Nous les listerons dans l’Annexe D ci-dessous ; ceux qui ont déjà installé les correctifs les mois précédents sont protégés et n’ont pas besoin de les installer de nouveau (il convient de noter qu’un problème corrigé en juin, CVE-2024-38213, fait l’objet d’attaques actives sur le terrain : une bonne raison donc pour installer les correctifs dès que possible après leur publication). Microsoft a également pris soin ce mois-ci de signaler trois autres CVE pour lesquelles des correctifs ont déjà été publiés, mais qui sont inclus dans les informations du Patch Tuesday de ce mois-ci par souci de transparence ; nous les listerons également à l’annexe D. Comme toujours, nous incluons à la fin de cet article des annexes supplémentaires répertoriant tous les correctifs de Microsoft, triés par gravité, par exploitation potentielle et par famille de produits.

Enfin, la version de ce mois-ci inclut une large cohorte de CVE liées à CBL-Mariner, ou dans certains cas à Mariner et Azure Linux (Mariner a été renommé Azure Linux plus tôt cette année, mais les informations fournies par Microsoft sur ces CVE font la différence entre les deux appellations). Les CVE couvrent une période allant de 2007 à 2024 ; les scores de base CVSS vont de 3,2 à 10. Ces CVE ne sont pas incluses dans les données de la partie principale de cet article, mais nous avons répertorié les 84 CVE dans l’annexe E ci-dessous pour référence. Deux CVE Mariner/Azure Linux supplémentaires touchent également Windows, et ces deux-là sont incluses dans les chiffres mentionnés dans le corps de l’article ainsi que dans la liste de l’annexe E.

Les données mentionnées dans le corps de l’article reflètent uniquement les 85 CVE de la partie non-Mariner et non consultative de cette nouvelle édition.

Quelques chiffres

- Nombre total de CVE : 85

- Total des avis/problèmes Edge/Chrome traités dans la mise à jour : 9 (plus 3 problèmes Edge sans avis).

- Total des avis/problèmes Microsoft non-Edge traités dans la mise à jour : 9

- Nombre total des problèmes Adobe traités dans la mise à jour : 12

- Divulgation(s) publique(s) : 3

- Exploitation(s) : 5

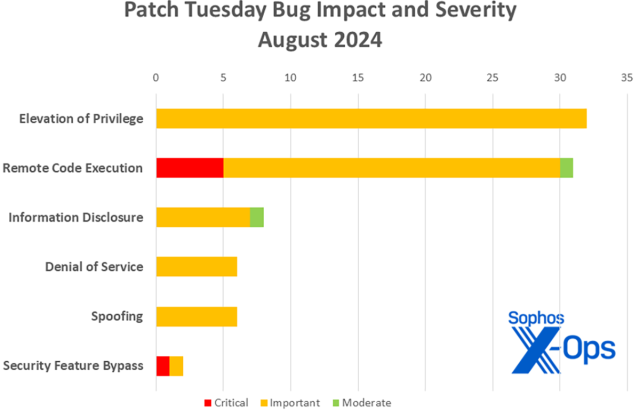

- Gravité :

- Critique : 6

- Importante : 77

- Modérée : 2

- Impact :

- Élévation de privilèges : 32

- Exécution de code à distance (RCE) : 31

- Divulgation d’informations : 8

- Déni de service : 6

- Usurpation : 6

- Contournement des fonctionnalités de sécurité : 2

Figure 1 : Les six vulnérabilités de gravité critique corrigées dans le Patch Tuesday de ce mois d’août comprennent la deuxième de cette année impliquant un contournement des fonctionnalités de sécurité (ce graphique ne traite pas les problèmes liés à Mariner abordés plus loin dans cet article).

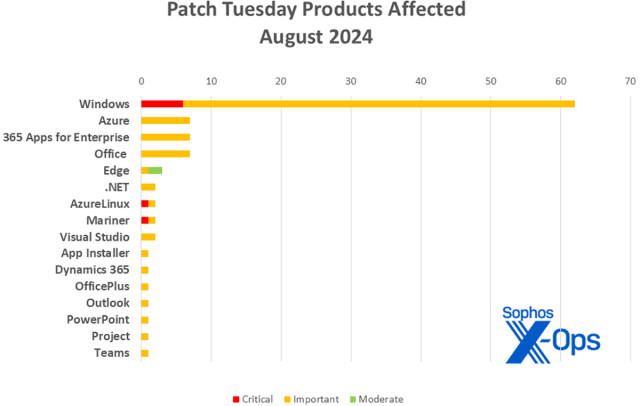

Produits

- Windows : 62

- Azure : 7

- 365 Apps for Enterprise : 7

- Office : 7

- Edge : 3 (plus 9 avis via Chrome)

- .NET : 2

- Azure Linux : 2

- CBL-Mariner : 2

- Visual Studio : 2

- App Installer : 1

- Dynamics 365 : 1

- OfficePlus : 1

- Outlook : 1

- PowerPoint : 1

- Project : 1

- Teams : 1

Comme c’est notre habitude pour cette liste, les CVE qui s’appliquent à plusieurs familles de produit sont comptées une fois pour chaque famille concernée.

Figure 2 : De nombreuses familles de produit sont concernées par les correctifs de ce mois d’août ; au moins une, App Installer, est tellement compliquée à traiter que Microsoft a inclus un lien vers des informations à son sujet dans la version elle-même, notamment des conseils sur sa mise à jour via Winget.

Mises à jour majeures du mois d’août

Outre les questions évoquées ci-dessus, quelques éléments spécifiques méritent une attention particulière.

CVE-2024-21302 : Vulnérabilité d’élévation de privilèges dans Windows Secure Kernel Mode

CVE-2024-38202 : Vulnérabilité d’élévation de privilèges dans Windows Update Stack

Ces deux CVE de gravité importante ont été initiées par le chercheur Alon Leviev lors du dernier Black Hat après un long processus de divulgation responsable. Microsoft travaille sur une solution depuis six mois, mais il lui faut encore un peu plus de temps pour traiter ce problème complexe avec le VBS (Virtualization-Based Security). Pour l’instant, Microsoft publie des informations de mitigation pour CVE-2024-21302 et CVE-2024-38202 sur son site.

CVE-2024-38063 : Vulnérabilité d’exécution de code à distance dans Windows TCP/ IP

Il existe trois CVE dans cette version avec un score de base CVSS de 9,8, mais seule celle-ci a la particularité d’être également, selon Microsoft, plus susceptible d’être exploitée dans les 30 prochains jours. C’est regrettable, car ce bug RCE de gravité critique ne nécessite ni privilèges, ni interaction de l’utilisateur. Un attaquant pourrait exploiter ce problème en envoyant de manière répétée des paquets IPv6, dont certains d’entre eux auront été spécialement conçus, à une machine Windows sur laquelle IPv6 est activé (les machines sur lesquelles IPv6 est désactivé ne seront pas affectées par cette attaque). Sophos a publié des protections (Exp/2438063-A) pour ce problème, comme indiqué dans le tableau ci-dessous.

CVE-2024-38213 : Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Mark of the Web

Ce problème est un des cinq mentionnés ci-dessus et corrigés il y a des mois déjà (dans ce cas, juin 2024). Ceux qui ont installé les correctifs sortis en juin sont protégés ; ceux qui n’ont pas installé les correctifs devraient le faire, car le problème est activement exploité lors d’attaques sur le terrain.

Déjà des correctifs [42 CVE] pour Windows 11 24H2

Même si Windows 11 24H2 n’est pas encore disponible dans sa version générale, un peu moins de la moitié des problèmes résolus ce mois-ci s’appliquent à ce système d’exploitation. Les utilisateurs des nouveaux PC Copilot+ qui n’ingèrent pas automatiquement leurs correctifs doivent s’assurer de bien mettre à jour leurs appareils ; dans ce cas ils doivent prendre tous les correctifs pertinents de la dernière mise à jour cumulative, qui permettront ainsi de mettre à niveau les appareils avec la version 26100.1457.

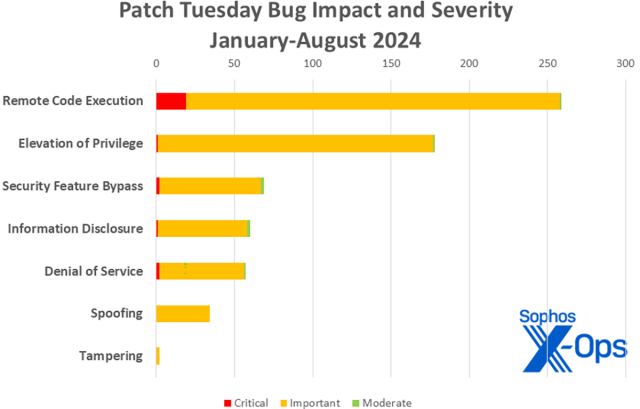

Figure 3 : Avec un total de 659 CVE traitées dans les différents Patch Tuesday jusqu’à présent en 2024, Microsoft est confronté à un volume beaucoup plus important qu’en 2023 à la même date (491 correctifs), mais un peu moins qu’en 2022 (690 correctifs). Notons que ce tableau n’inclut pas les 84 CVE publiées par Mariner et traitées plus loin dans cet article.

Les protections de Sophos

| CVE | Sophos Intercept X / Endpoint IPS | Sophos XGS Firewall |

| CVE-2024-38063 | Exp/2438063-A | |

| CVE-2024-38106 | Exp/2438106-A | |

| CVE-2024-38141 | Exp/2438141-A | |

| CVE-2024-38144 | Exp/2438144-A | |

| CVE-2024-38147 | Exp/2438147-A | |

| CVE-2024-38150 | Exp/2438150-A | |

| CVE-2024-38178 | 2309977 | |

| CVE-2024-38193 | Exp/2438193-A | |

| CVE-2024-38196 | Exp/2438196-A |

Comme c’est le cas tous les mois, si vous ne voulez pas attendre que votre système installe lui-même les mises à jour, vous pouvez les télécharger manuellement à partir du site Web Windows Update Catalog. Lancez l’outil winver.exe pour connaître la version de Windows 10 ou 11 que vous utilisez, puis téléchargez le package de mise à jour cumulative pour l’architecture et le numéro de build correspondant à votre système.

Annexe A : Impact et gravité des vulnérabilités

Il s’agit d’une liste des correctifs du mois d’août triés en fonction de l’impact, puis de la gravité. Chaque liste est ensuite organisée par CVE.

Élévation de privilèges (32 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-21302 | Vulnérabilité d’élévation de privilèges dans Windows Secure Kernel Mode |

| CVE-2024-29995 | Vulnérabilité d’élévation de privilèges dans Windows Kerberos |

| CVE-2024-38084 | Vulnérabilité d’élévation de privilèges dans Microsoft OfficePlus |

| CVE-2024-38098 | Vulnérabilité d’élévation de privilèges dans Azure Connected Machine Agent |

| CVE-2024-38106 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-38107 | Vulnérabilité d’élévation de privilèges dans Windows Power Dependency Coordinator |

| CVE-2024-38117 | Vulnérabilité d’élévation de privilèges dans Windows Named Pipe Filesystem |

| CVE-2024-38125 | Vulnérabilité d’élévation de privilèges dans Kernel Streaming WOW Thunk Service Driver |

| CVE-2024-38127 | Vulnérabilité d’élévation de privilèges dans Windows Hyper-V |

| CVE-2024-38133 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-38134 | Vulnérabilité d’élévation de privilèges dans Kernel Streaming WOW Thunk Service Driver |

| CVE-2024-38135 | Vulnérabilité d’élévation de privilèges dans Windows Resilient File System (ReFS) |

| CVE-2024-38136 | Vulnérabilité d’élévation des privilèges dans Windows Resource Manager PSM Service Extension |

| CVE-2024-38137 | Vulnérabilité d’élévation des privilèges dans Windows Resource Manager PSM Service Extension |

| CVE-2024-38141 | Vulnérabilité d’élévation de privilèges dans Windows Ancillary Function Driver for WinSock |

| CVE-2024-38142 | Vulnérabilité d’élévation de privilèges dans Windows Secure Kernel Mode |

| CVE-2024-38143 | Vulnérabilité d’élévation des privilèges dans Windows WLAN AutoConfig Service |

| CVE-2024-38144 | Vulnérabilité d’élévation de privilèges dans Kernel Streaming WOW Thunk Service Driver |

| CVE-2024-38147 | Vulnérabilité d’élévation de privilèges dans Microsoft DWM Core Library |

| CVE-2024-38150 | Vulnérabilité d’élévation de privilèges dans Windows DWM Core Library |

| CVE-2024-38153 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-38162 | Vulnérabilité d’élévation de privilèges dans Azure Connected Machine Agent |

| CVE-2024-38163 | Vulnérabilité d’élévation de privilèges dans Windows Update Stack |

| CVE-2024-38184 | Vulnérabilité d’élévation de privilèges dans Windows Kernel-Mode Driver |

| CVE-2024-38191 | Vulnérabilité d’élévation de privilèges dans Kernel Streaming Service Driver |

| CVE-2024-38193 | Vulnérabilité d’élévation de privilèges dans Windows Ancillary Function Driver for WinSock |

| CVE-2024-38196 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2024-38198 | Vulnérabilité d’élévation de privilèges dans Windows Print Spooler |

| CVE-2024-38201 | Vulnérabilité d’élévation de privilèges dans Azure Stack Hub |

| CVE-2024-38202 | Vulnérabilité d’élévation de privilèges dans Windows Update Stack |

| CVE-2024-38215 | Vulnérabilité d’élévation de privilèges dans Windows Cloud Files Mini Filter Driver |

| CVE-2024-38223 | Vulnérabilité d’élévation de privilèges dans Windows Initial Machine Configuration |

Exécution de code à distance (31 CVE)

| Gravité ‘Critique’ | |

| CVE-2022-3775 | Redhat : CVE-2022-3775 grub2 : Écriture hors limites basée sur le heap lors du rendu de certaines séquences Unicode. |

| CVE-2024-38063 | Vulnérabilité d’exécution de code à distance dans Windows TCP/ IP |

| CVE-2024-38140 | Vulnérabilité d’exécution de code à distance dans Windows Reliable Multicast Transport Driver (RMCAST) |

| CVE-2024-38159 | Vulnérabilité d’exécution de code à distance dans Windows Network Virtualization |

| CVE-2024-38160 | Vulnérabilité d’exécution de code à distance dans Windows Network Virtualization |

| Gravité ‘Importante’ | |

| CVE-2024-38114 | Vulnérabilité d’exécution de code à distance dans Windows IP Routing Management Snapin |

| CVE-2024-38115 | Vulnérabilité d’exécution de code à distance dans Windows IP Routing Management Snapin |

| CVE-2024-38116 | Vulnérabilité d’exécution de code à distance dans Windows IP Routing Management Snapin |

| CVE-2024-38120 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-38121 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-38128 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-38130 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-38131 | Vulnérabilité d’exécution de code à distance dans Clipboard Virtual Channel Extension |

| CVE-2024-38138 | Vulnérabilité d’exécution de code à distance dans Windows Deployment Services |

| CVE-2024-38152 | Vulnérabilité d’exécution de code à distance dans Windows OLE |

| CVE-2024-38154 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-38157 | Vulnérabilité d’exécution de code à distance dans Azure IoT SDK |

| CVE-2024-38158 | Vulnérabilité d’exécution de code à distance dans Azure IoT SDK |

| CVE-2024-38161 | Vulnérabilité d’exécution de code à distance dans Windows Mobile Broadband Driver |

| CVE-2024-38169 | Vulnérabilité d’exécution de code à distance dans Microsoft Office Visio |

| CVE-2024-38170 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

| CVE-2024-38171 | Vulnérabilité d’exécution de code à distance dans Microsoft PowerPoint |

| CVE-2024-38172 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

| CVE-2024-38173 | Vulnérabilité d’exécution de code à distance dans Microsoft Outlook |

| CVE-2024-38178 | Vulnérabilité de corruption de mémoire dans Scripting Engine |

| CVE-2024-38180 | Vulnérabilité d’exécution de code à distance dans SmartScreen Prompt |

| CVE-2024-38189 | Vulnérabilité d’exécution de code à distance dans Microsoft Project |

| CVE-2024-38195 | Vulnérabilité d’exécution de code à distance dans Azure CycleCloud |

| CVE-2024-38199 | Vulnérabilité d’exécution de code à distance dans Windows Line Printer Daemon (LPD) Service |

| CVE-2024-38218 | Vulnérabilité de corruption de mémoire dans Microsoft Edge (HTML-based) |

| Gravité ‘Modérée’ | |

| CVE-2024-38219 | Vulnérabilité d’exécution de code à distance dans Microsoft Edge (Chromium-based) |

Divulgation d’informations (8 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-38118 | Vulnérabilité de divulgation d’informations dans Microsoft Local Security Authority (LSA) Server |

| CVE-2024-38122 | Vulnérabilité de divulgation d’informations dans Microsoft Local Security Authority (LSA) Server |

| CVE-2024-38123 | Vulnérabilité de divulgation d’information dans Windows Bluetooth Driver |

| CVE-2024-38151 | Vulnérabilité de divulgation d’informations dans Windows Kernel |

| CVE-2024-38155 | Vulnérabilité de divulgation d’informations dans Security Center Broker |

| CVE-2024-38167 | Vulnérabilité de divulgation d’information dans .NET and Visual Studio |

| CVE-2024-38214 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| Gravité ‘Modérée’ | |

| CVE-2024-38222 | Vulnérabilité de divulgation d’informations dans Microsoft Edge (Chromium-based) |

Déni de service (6 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-38126 | Vulnérabilité de déni de service dans Windows Network Address Translation (NAT) |

| CVE-2024-38132 | Vulnérabilité de déni de service dans Windows Network Address Translation (NAT) |

| CVE-2024-38145 | Vulnérabilité de déni de service dans Windows Layer-2 Bridge Network Driver |

| CVE-2024-38146 | Vulnérabilité de déni de service dans Windows Layer-2 Bridge Network Driver |

| CVE-2024-38148 | Vulnérabilité de déni de service dans Windows Security Channel |

| CVE-2024-38168 | Vulnérabilité de déni de service dans .NET et Visual Studio |

Usurpation (6 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-37968 | Vulnérabilité d’usurpation dans Windows DNS |

| CVE-2024-38108 | Vulnérabilité d’usurpation dans Azure Stack |

| CVE-2024-38177 | Vulnérabilité d’usurpation dans Windows App Installer |

| CVE-2024-38197 | Vulnérabilité d’usurpation dans Microsoft Teams for iOS |

| CVE-2024-38200 | Vulnérabilité d’usurpation dans Microsoft Office |

| CVE-2024-38211 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (on-premises) |

Contournement des fonctionnalités de sécurité (2 CVE)

| Gravité ‘Critique’ | |

| CVE-2023-40547 | Redhat : CVE-2023-40547 Shim : une RCE dans la prise en charge du démarrage HTTP peut conduire à un contournement du secure boot |

| Gravité ‘Importante’ | |

| CVE-2022-2601 | Redhat : CVE-2022-2601 grub2 : Un débordement de tampon dans grub_font_construct_glyph() peut entraîner une écriture hors limite et un éventuel contournement du secure boot |

Annexe B : Exploitation potentielle

Il s’agit d’une liste des CVE du mois d’août, établie par Microsoft, qui regroupe les vulnérabilités étant plus susceptibles d’être exploitées sur le terrain dans les 30 premiers jours suivant la publication du Patch Tuesday. Chaque liste est ensuite organisée par CVE. Ce tableau n’inclut pas CVE-2024-38213, publiée en juin.

| Exploitation(s) détectée(s) : | |

| CVE-2024-38106 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-38107 | Vulnérabilité d’élévation de privilèges dans Windows Power Dependency Coordinator |

| CVE-2024-38178 | Vulnérabilité de corruption de mémoire dans Scripting Engine |

| CVE-2024-38189 | Vulnérabilité d’exécution de code à distance dans Microsoft Project |

| CVE-2024-38193 | Vulnérabilité d’élévation de privilèges dans Windows Ancillary Function Driver for WinSock |

| Exploitation plus probable dans les 30 prochains jours | |

| CVE-2024-38063 | Vulnérabilité d’exécution de code à distance dans Windows TCP/ IP |

| CVE-2024-38125 | Vulnérabilité d’élévation de privilèges dans Kernel Streaming WOW Thunk Service Driver |

| CVE-2024-38133 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-38141 | Vulnérabilité d’élévation de privilèges dans Windows Ancillary Function Driver for WinSock |

| CVE-2024-38144 | Vulnérabilité d’élévation de privilèges dans Kernel Streaming WOW Thunk Service Driver |

| CVE-2024-38147 | Vulnérabilité d’élévation de privilèges dans Microsoft DWM Core Library |

| CVE-2024-38148 | Vulnérabilité de déni de service dans Windows Security Channel |

| CVE-2024-38150 | Vulnérabilité d’élévation de privilèges dans Windows DWM Core Library |

| CVE-2024-38163 | Vulnérabilité d’élévation de privilèges dans Windows Update Stack |

| CVE-2024-38196 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2024-38198 | Vulnérabilité d’élévation de privilèges dans Windows Print Spooler |

Annexe C : Produits affectés

Il s’agit d’une liste des correctifs du mois d’août triés par famille de produits, puis ensuite par gravité. Chaque liste est ensuite organisée par CVE. Les correctifs partagés entre plusieurs familles de produit sont répertoriés plusieurs fois, une fois pour chaque famille.

Windows (62 CVE)

| Gravité ‘Critique’ | |

| CVE-2022-3775 | Redhat : CVE-2022-3775 grub2 : Écriture hors limites basée sur le heap lors du rendu de certaines séquences Unicode. |

| CVE-2023-40547 | Redhat : CVE-2023-40547 Shim : une RCE dans la prise en charge du démarrage HTTP peut conduire à un contournement du secure boot |

| CVE-2024-38063 | Vulnérabilité d’exécution de code à distance dans Windows TCP/ IP |

| CVE-2024-38140 | Vulnérabilité d’exécution de code à distance dans Windows Reliable Multicast Transport Driver (RMCAST) |

| CVE-2024-38159 | Vulnérabilité d’exécution de code à distance dans Windows Network Virtualization |

| CVE-2024-38160 | Vulnérabilité d’exécution de code à distance dans Windows Network Virtualization |

| Gravité ‘Importante’ | |

| CVE-2022-2601 | Redhat : CVE-2022-2601 grub2 : Un débordement de tampon dans grub_font_construct_glyph() peut entraîner une écriture hors limite et un éventuel contournement du secure boot |

| CVE-2024-21302 | Vulnérabilité d’élévation de privilèges dans Windows Secure Kernel Mode |

| CVE-2024-29995 | Vulnérabilité d’élévation de privilèges dans Windows Kerberos |

| CVE-2024-37968 | Vulnérabilité d’usurpation dans Windows DNS |

| CVE-2024-38106 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-38107 | Vulnérabilité d’élévation de privilèges dans Windows Power Dependency Coordinator |

| CVE-2024-38114 | Vulnérabilité d’exécution de code à distance dans Windows IP Routing Management Snapin |

| CVE-2024-38115 | Vulnérabilité d’exécution de code à distance dans Windows IP Routing Management Snapin |

| CVE-2024-38116 | Vulnérabilité d’exécution de code à distance dans Windows IP Routing Management Snapin |

| CVE-2024-38117 | Vulnérabilité d’élévation de privilèges dans Windows Named Pipe Filesystem |

| CVE-2024-38118 | Vulnérabilité de divulgation d’informations dans Microsoft Local Security Authority (LSA) Server |

| CVE-2024-38120 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-38121 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-38122 | Vulnérabilité de divulgation d’informations dans Microsoft Local Security Authority (LSA) Server |

| CVE-2024-38123 | Vulnérabilité de divulgation d’information dans le pilote Bluetooth de Windows |

| CVE-2024-38125 | Vulnérabilité d’élévation de privilèges dans Kernel Streaming WOW Thunk Service Driver |

| CVE-2024-38126 | Vulnérabilité de déni de service dans Windows Network Address Translation (NAT) |

| CVE-2024-38127 | Vulnérabilité d’élévation de privilèges dans Windows Hyper-V |

| CVE-2024-38128 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-38130 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-38131 | Vulnérabilité d’exécution de code à distance dans Clipboard Virtual Channel Extension |

| CVE-2024-38132 | Vulnérabilité de déni de service dans Windows Network Address Translation (NAT) |

| CVE-2024-38133 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-38134 | Vulnérabilité d’élévation de privilèges dans Kernel Streaming WOW Thunk Service Driver |

| CVE-2024-38135 | Vulnérabilité d’élévation de privilèges dans Windows Resilient File System (ReFS) |

| CVE-2024-38136 | Vulnérabilité d’élévation des privilèges dans Windows Resource Manager PSM Service Extension |

| CVE-2024-38137 | Vulnérabilité d’élévation des privilèges dans Windows Resource Manager PSM Service Extension |

| CVE-2024-38138 | Vulnérabilité d’exécution de code à distance dans Windows Deployment Services |

| CVE-2024-38141 | Vulnérabilité d’élévation de privilèges dans Windows Ancillary Function Driver for WinSock |

| CVE-2024-38142 | Vulnérabilité d’élévation de privilèges dans Windows Secure Kernel Mode |

| CVE-2024-38143 | Vulnérabilité d’élévation des privilèges dans Windows WLAN AutoConfig Service |

| CVE-2024-38144 | Vulnérabilité d’élévation de privilèges dans Kernel Streaming WOW Thunk Service Driver |

| CVE-2024-38145 | Vulnérabilité de déni de service dans Windows Layer-2 Bridge Network Driver |

| CVE-2024-38146 | Vulnérabilité de déni de service dans Windows Layer-2 Bridge Network Driver |

| CVE-2024-38147 | Vulnérabilité d’élévation de privilèges dans Microsoft DWM Core Library |

| CVE-2024-38148 | Vulnérabilité de déni de service dans Windows Security Channel |

| CVE-2024-38150 | Vulnérabilité d’élévation de privilèges dans Windows DWM Core Library |

| CVE-2024-38151 | Vulnérabilité de divulgation d’informations dans Windows Kernel |

| CVE-2024-38152 | Vulnérabilité d’exécution de code à distance dans Windows OLE |

| CVE-2024-38153 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2024-38154 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-38155 | Vulnérabilité de divulgation d’informations dans Security Center Broker |

| CVE-2024-38161 | Vulnérabilité d’exécution de code à distance dans Windows Mobile Broadband Driver |

| CVE-2024-38163 | Vulnérabilité d’élévation de privilèges dans Windows Update Stack |

| CVE-2024-38178 | Vulnérabilité de corruption de mémoire dans Scripting Engine |

| CVE-2024-38180 | Vulnérabilité d’exécution de code à distance dans SmartScreen Prompt |

| CVE-2024-38184 | Vulnérabilité d’élévation de privilèges dans Windows Kernel-Mode Driver |

| CVE-2024-38191 | Vulnérabilité d’élévation de privilèges dans Kernel Streaming Service Driver |

| CVE-2024-38193 | Vulnérabilité d’élévation de privilèges dans Windows Ancillary Function Driver for WinSock |

| CVE-2024-38196 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2024-38198 | Vulnérabilité d’élévation de privilèges dans Windows Print Spooler |

| CVE-2024-38199 | Vulnérabilité d’exécution de code à distance dans Windows Line Printer Daemon (LPD) Service |

| CVE-2024-38202 | Vulnérabilité d’élévation de privilèges dans Windows Update Stack |

| CVE-2024-38214 | Vulnérabilité d’exécution de code à distance dans Windows Routing and Remote Access Service (RRAS) |

| CVE-2024-38215 | Vulnérabilité d’élévation de privilèges dans Windows Cloud Files Mini Filter Driver |

| CVE-2024-38223 | Vulnérabilité d’élévation de privilèges dans la configuration initiale de la machine Windows |

Azure (7 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-38098 | Vulnérabilité d’élévation de privilèges dans Azure Connected Machine Agent |

| CVE-2024-38108 | Vulnérabilité d’usurpation dans Azure Stack |

| CVE-2024-38157 | Vulnérabilité d’exécution de code à distance dans Azure IoT SDK |

| CVE-2024-38158 | Vulnérabilité d’exécution de code à distance dans Azure IoT SDK |

| CVE-2024-38162 | Vulnérabilité d’élévation de privilèges dans Azure Connected Machine Agent |

| CVE-2024-38195 | Vulnérabilité d’exécution de code à distance dans Azure CycleCloud |

| CVE-2024-38201 | Vulnérabilité d’élévation de privilèges dans Azure Stack Hub |

365 Apps for Enterprise (7 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-38169 | Vulnérabilité d’exécution de code à distance dans Microsoft Office Visio |

| CVE-2024-38170 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

| CVE-2024-38171 | Vulnérabilité d’exécution de code à distance dans Microsoft PowerPoint |

| CVE-2024-38172 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

| CVE-2024-38173 | Vulnérabilité d’exécution de code à distance dans Microsoft Outlook |

| CVE-2024-38189 | Vulnérabilité d’exécution de code à distance dans Microsoft Project |

| CVE-2024-38200 | Vulnérabilité d’usurpation dans Microsoft Office |

Office (7 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-38169 | Vulnérabilité d’exécution de code à distance dans Microsoft Office Visio |

| CVE-2024-38170 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

| CVE-2024-38171 | Vulnérabilité d’exécution de code à distance dans Microsoft PowerPoint |

| CVE-2024-38172 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

| CVE-2024-38173 | Vulnérabilité d’exécution de code à distance dans Microsoft Outlook |

| CVE-2024-38189 | Vulnérabilité d’exécution de code à distance dans Microsoft Project |

| CVE-2024-38200 | Vulnérabilité d’usurpation dans Microsoft Office |

Edge (3 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-38218 | Vulnérabilité de corruption de mémoire dans Microsoft Edge (HTML-based) |

| Gravité ‘Modérée’ | |

| CVE-2024-38219 | Vulnérabilité d’exécution de code à distance dans Microsoft Edge (Chromium-based) |

| CVE-2024-38222 | Vulnérabilité de divulgation d’informations dans Microsoft Edge (Chromium-based) |

.NET (2 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-38167 | Vulnérabilité de divulgation d’information dans .NET and Visual Studio |

| CVE-2024-38168 | Vulnérabilité de déni de service dans .NET et Visual Studio |

Azure Linux (2 CVE)

| Gravité ‘Critique’ | |

| CVE-2022-3775 | Redhat : CVE-2022-3775 grub2 : Écriture hors limites basée sur le heap lors du rendu de certaines séquences Unicode. |

| Gravité ‘Importante’ | |

| CVE-2022-2601 | Redhat : CVE-2022-2601 grub2 : Un débordement de tampon dans grub_font_construct_glyph() peut entraîner une écriture hors limite et un éventuel contournement du secure boot |

CBL-Mariner (2 CVE)

| Gravité ‘Critique’ | |

| CVE-2022-3775 | Redhat : CVE-2022-3775 grub2 : Écriture hors limites basée sur le heap lors du rendu de certaines séquences Unicode. |

| Gravité ‘Importante’ | |

| CVE-2022-2601 | Redhat : CVE-2022-2601 grub2 : Un débordement de tampon dans grub_font_construct_glyph() peut entraîner une écriture hors limite et un éventuel contournement du secure boot |

Visual Studio (2 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-38167 | Vulnérabilité de divulgation d’information dans .NET and Visual Studio |

| CVE-2024-38168 | Vulnérabilité de déni de service dans .NET et Visual Studio |

App Installer (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-38177 | Vulnérabilité d’usurpation dans Windows App Installer |

Dynamics 365 (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-38211 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 (on-premises) |

OfficePlus (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-38084 | Vulnérabilité d’élévation de privilèges dans Microsoft OfficePlus |

Outlook (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-38173 | Vulnérabilité d’exécution de code à distance dans Microsoft Outlook |

PowerPoint (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-38171 | Vulnérabilité d’exécution de code à distance dans Microsoft PowerPoint |

Project (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-38189 | Vulnérabilité d’exécution de code à distance dans Microsoft Project |

Teams (1 CVE)

| Gravité ‘Importante’ | |

| CVE-2024-38197 | Vulnérabilité d’usurpation dans Microsoft Teams for iOS |

Annexe D : Avis et autres produits

Il s’agit d’une liste d’avis et d’informations concernant d’autres CVE pertinentes dans le Patch Tuesday du mois d’août de Microsoft, triés par produits.

Publications pertinentes pour Edge / Chromium (9 CVE)

| CVE-2024-6990 | Chromium : CVE-2024-6990 Uninitialized Use in Dawn |

| CVE-2024-7255 | Chromium : CVE-2024-7255 (Out of bounds read in WebGL) |

| CVE-2024-7256 | Chromium : CVE-2024-7256 Insufficient data validation in Dawn |

| CVE-2024-7532 | Chromium : CVE-2024-7532 (Out of bounds memory access in ANGLE) |

| CVE-2024-7533 | Chromium : CVE-2024-7533 Use after free in Sharing |

| CVE-2024-7534 | Chromium : CVE-2024-7534 Heap buffer overflow in Layout |

| CVE-2024-7535 | Chromium : CVE-2024-7535 : (Inappropriate implementation in V8) |

| CVE-2024-7536 | Chromium : CVE-2024-7536 : Use after free dans WebAudio |

| CVE-2024-7550 | Chromium : CVE-2024-7550 Type Confusion in V8 |

Mises à jour de la pile de maintenance/Servicing Stack (1 élément)

| ADV990001 | Dernières mises à jour de la pile de maintenance (Servicing Stack) |

Publication précédente ; Informations manquantes dans les données du dernier Patch Tuesday (5 CVE)

| Publication de juin 2024 | |

| CVE-2024-38213 | Vulnérabilité de contournement des fonctionnalités de sécurité dans Windows Mark of the Web |

| Publication de juillet 2024 | |

| CVE-2024-38165 | Vulnérabilité d’altération dans Windows Compressed Folder |

| CVE-2024-38185 | Vulnérabilité d’élévation de privilèges dans Windows Kernel-Mode Driver |

| CVE-2024-38186 | Vulnérabilité d’élévation de privilèges dans Windows Kernel-Mode Driver |

| CVE-2024-38187 | Vulnérabilité d’élévation de privilèges dans Windows Kernel-Mode Driver |

Publication précédente (Cloud); Informations fournies à titre consultatif uniquement (3 éléments)

| CVE-2024-38109 | Vulnérabilité d’élévation de privilèges dans Azure Health Bot |

| CVE-2024-38166 | Vulnérabilité Cross-site Scripting dans Microsoft Dynamics 365 |

| CVE-2024-38206 | Vulnérabilité de divulgation d’informations dans Microsoft Copilot Studio |

Publications pertinentes pour Adobe (publication non-Microsoft) (12 CVE)

| APSB24-57 | CVE-2024-39383 | Use After Free (CWE-416) |

| APSB24-57 | CVE-2024-39422 | Use After Free (CWE-416) |

| APSB24-57 | CVE-2024-39423 | Out-of-bounds Write (CWE-787) |

| APSB24-57 | CVE-2024-39424 | Use After Free (CWE-416) |

| APSB24-57 | CVE-2024-39425 | Time-of-check Time-of-use (TOCTOU) Race Condition (CWE-367) |

| APSB24-57 | CVE-2024-39426 | Access of Memory Location After End of Buffer (CWE-788) |

| APSB24-57 | CVE-2024-41830 | Use After Free (CWE-416) |

| APSB24-57 | CVE-2024-41831 | Use After Free (CWE-416) |

| APSB24-57 | CVE-2024-41832 | Out-of-bounds Read (CWE-125) |

| APSB24-57 | CVE-2024-41833 | Out-of-bounds Read (CWE-125) |

| APSB24-57 | CVE-2024-41834 | Out-of-bounds Read (CWE-125) |

| APSB24-57 | CVE-2024-41835 | Out-of-bounds Read (CWE-125) |

Annexe E : CVE pertinentes pour CBL-Mariner / Azure Linux

Les informations sur ces CVE, qui proviennent d’un assortiment de CNA, sont souvent de nature assez différente de celles fournies pour les CVE traitées dans le processus Patch Tuesday de Microsoft. Souvent, ces CVE n’ont pas de titre ou aucun score CVSS disponible. Pour ce tableau, nous avons choisi de simplement répertorier les CVE comme indiqué dans les informations récapitulatives de Microsoft.

| CVE-2007-4559 | CVE-2022-36648 | CVE-2024-37370 | CVE-2024-40898 |

| CVE-2017-17522 | CVE-2022-3775 | CVE-2024-37371 | CVE-2024-40902 |

| CVE-2017-18207 | CVE-2022-3872 | CVE-2024-38428 | CVE-2024-41110 |

| CVE-2019-20907 | CVE-2022-4144 | CVE-2024-38571 | CVE-2024-42068 |

| CVE-2019-3816 | CVE-2022-41722 | CVE-2024-38583 | CVE-2024-42070 |

| CVE-2019-3833 | CVE-2022-48788 | CVE-2024-38662 | CVE-2024-42071 |

| CVE-2019-9674 | CVE-2022-48841 | CVE-2024-38780 | CVE-2024-42072 |

| CVE-2021-23336 | CVE-2023-29402 | CVE-2024-39277 | CVE-2024-42073 |

| CVE-2021-3750 | CVE-2023-29404 | CVE-2024-39292 | CVE-2024-42074 |

| CVE-2021-3929 | CVE-2023-3354 | CVE-2024-39331 | CVE-2024-42075 |

| CVE-2021-4158 | CVE-2023-45288 | CVE-2024-39473 | CVE-2024-42076 |

| CVE-2021-4206 | CVE-2023-52340 | CVE-2024-39474 | CVE-2024-42077 |

| CVE-2021-4207 | CVE-2024-0397 | CVE-2024-39475 | CVE-2024-42078 |

| CVE-2021-43565 | CVE-2024-0853 | CVE-2024-39476 | CVE-2024-42080 |

| CVE-2022-0358 | CVE-2024-2004 | CVE-2024-39480 | CVE-2024-42082 |

| CVE-2022-2601 | CVE-2024-23722 | CVE-2024-39482 | CVE-2024-42083 |

| CVE-2022-26353 | CVE-2024-2398 | CVE-2024-39483 | CVE-2024-42237 |

| CVE-2022-26354 | CVE-2024-2466 | CVE-2024-39484 | CVE-2024-6104 |

| CVE-2022-29526 | CVE-2024-26461 | CVE-2024-39485 | CVE-2024-6257 |

| CVE-2022-2962 | CVE-2024-26900 | CVE-2024-39489 | CVE-2024-6655 |

| CVE-2022-3165 | CVE-2024-36288 | CVE-2024-39493 | |

| CVE-2022-35414 | CVE-2024-37298 | CVE-2024-39495 |

Billet inspiré de August Patch Tuesday goes big, sur le Blog Sophos.