Ein Kommentar von Chet Wisniewski, Global Field CTO bei Sophos.

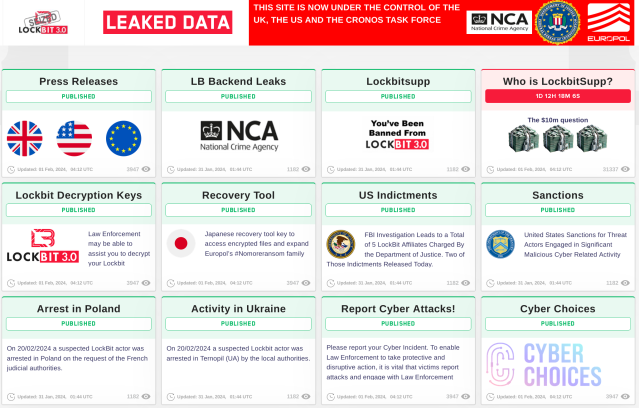

Am 19. Februar 2024 wurde die Hauptwebsite von LockBit, der produktivsten Ransomware-Gruppe der letzten Zeit, von internationalen Strafverfolgungspartnern beschlagnahmt. Neben der Beschlagnahme der physischen Server verhafteten die Behörden zwei Männer in Polen sowie der Ukraine und darüber hinaus kündigten die USA am selben Tag Sanktionen gegen zwei russische Staatsangehörige wegen ihrer Rolle im Verbrechersyndikat an. Diese Art koordinierter, multinationaler Strafverfolgungsmaßnahmen gibt uns wertvolle Einblicke in die Funktionsweise organisierter Kriminalitätsgruppen, zeigt aber gleichzeitig auch Grenzen der Möglichkeiten auf, die uns aktuell zur Verfügung stehen, um diese Art von Aktivitäten einzudämmen.

Beginnen wir mit den Grundlagen: Was genau macht ein „Ransomware-Syndikat“ aus? Meistens scheinen sie die Form einer anarchosyndikalistischen Kommune anzunehmen. Normalerweise umfasst dies eine Kerngruppe von Softwareentwicklern, die die Websites, Malware und Zahlungsseiten erstellen, ein Geldwäsche-Team und eine Person, die mit den Opfern über die Bezahlung verhandelt. Die eigentlichen Angriffe werden meistens von sogenannten „Affiliates“ durchgeführt. Diese Partner melden sich beim Syndikat an und nutzen dessen Plattform und den „Markennamen“, um Opfer zu erpressen und den Erlös zu teilen.

In der kriminellen Unterwelt ist die Identität fließend

Das erste Problem einer effektiven Strafverfolgung liegt in dieser Struktur: Diese „Gruppen“ sind meist nur lose verbunden und operieren unter einer „Dachmarke“. Die Schließung einer solchen Marke hat allerdings nicht unbedingt Auswirkungen auf die Mitglieder der Kerngruppe selbst. Durch die Sanktionen gegen einige ihrer Mitglieder ist die Marke „LockBit“ so gut wie tot, aber wenn die Kriminellen morgen unter CryptoMegaUnicornBit oder anderem Namen wieder aktiv werden, beginnt der Zyklus von vorne.

Es ist sehr schwierig, diesen Personen unter einem neuen Namen das Einkommen zu entziehen. Die heute gegen Ivan Kondratyev und Artur Sungatov (die sanktionierten russischen Staatsangehörigen) verhängten Sanktionen haben LockBit ruiniert, aber wenn sie als DatasLaYeR001 und Crypt0Keeper69 zurückkehren, woher sollen die Opfer dann wissen, dass es sich um sanktionierte Unternehmen handelt? Bei den Sanktionen handelt es sich lediglich um Stolpersteine, nicht um wirkliche langfristige Lösungen für das Ransomware-Problem.

Sicherheit ist schwierig

Wie gelang es den Strafverfolgungsbehörden, LockBit zur Strecke zu bringen? Wenn man den Kriminellen selbst glaubt, deuten alle Anzeichen darauf hin, dass es möglicherweise mit der ungepatchten Sicherheitslücke CVE 2023-3824 begonnen hat. Ein professioneller krimineller Hacker zu sein bedeutet nicht, dass man auf magische Weise gut darin ist, die eigene Infrastruktur zu sichern, und Beobachter hatten sich zu LockBits Schwierigkeiten bei der Verwaltung seiner IT-Infrastruktur Mitte 2023 geäußert – ironischerweise, kurz bevor CVE-2023-3824 öffentlich gemeldet wurde.

Nachdem der Webserver, auf dem die Leak-Site läuft, per Exploit zugänglich war, konnten die Beamten vermutlich die Server, auf denen die Operation läuft, physisch beschlagnahmen und damit beginnen, immer mehr Teile der unterstützenden Infrastruktur zu entschlüsseln. Die Presse berichtete, dass es sich um eine mehrjährige Operation handelte. (Zur Erinnerung: LockBit ist eine relativ langlebige Marke; die erste Sichtung geht auf das Jahr 2019 zurück).

Diese Strategie ist keine neue Idee oder Herangehensweise. Wir haben auch in früheren Fällen gesehen, wie Strafverfolgungsbehörden kriminelle Infrastrukturen „hackten“, wobei sie manchmal Zero-Day-Schwachstellen in Browsern und Tools nutzten, ein anderes Mal, indem sie die Kriminellen dabei erwischten, wie sie einen Fehler machten, indem sie vergaßen, ein VPN oder einen Tor-Browser zu verwenden, was zu ihrer Identifizierung führte. Diese Betriebssicherheitsfehler (OpSec) werden letztendlich selbst den raffiniertesten Kriminellen zum Verhängnis.

Wenn wir den Druck auf diese Gruppen weiter erhöhen wollen, müssen wir die Fähigkeit der Strafverfolgungsbehörden zur Durchführung dieser Operationen verbessern. Sie sind nicht nur für die Zerstörung der bei diesen Angriffen genutzten Infrastruktur von wesentlicher Bedeutung, sondern auch für die Untergrabung des Vertrauens der Mitverschwörer in die Sicherheit ihrer kriminellen Beteiligung. Wir brauchen qualifiziertere, wettbewerbsfähig entlohnte Cyber-Polizisten und eine besser informierte Justiz, um diese Operationen weiter erfolgreich durchzuführen.

Prahlerei, Gepolter und Haltung

In den sozialen Medien äußerten sich viele Nutzer erstaunt Menschen zu dem „epischen Trolling“ der NCA bei der Beschlagnahmung und Wiederbelebung der LockBit-Leak-Site. War das nur ein Akt der Prahlerei oder gibt es ein tieferes Motiv seitens der Polizei und der politischen Entscheidungsträger? Ich habe keine finale Antwort darauf, aber ich hoffe und vermute, dass dies mit Absicht geschieht.

Die Erfahrung zeigt, dass viele, aber nicht alle, der kriminellen Marionettenspieler, die diese Aktivitäten inszenieren, in Ländern leben, die nicht in der Lage oder willens sind, die Rechtsstaatlichkeit gegenüber Gruppen durchzusetzen, die es auf westliche Opfer abgesehen haben. Darüber hinaus wissen viele ihrer Mitglieder sehr gut, dass sie nicht so gut geschützt sind wie die Gruppenleiter.

Indem die Strafverfolger der gesamten Szene Angst machen und Unsicherheit sowie Zweifel darüber schüren, ob ihre Werkzeuge, Kommunikationen und Identitäten überwacht werden oder bereits kompromittiert wurden, könnten die Nebendarsteller von weiteren Aktivitäten abgehalten werden. Unter kriminellen Banden herrscht seit einiger Zeit eine berechtigte Angst davor, dass sie von Forschern und Strafverfolgungsbehörden kompromittiert werden. Sie haben recht. Wir sind unter ihnen und beobachten sie. Das Trolling und die Bloßstellung, die die NCA inszeniert hat, machen deutlich: Wie sind unter euch.

Auf Kriminelle vertrauen wir?

Viele Opfer argumentieren, dass sie das Lösegeld gezahlt haben, um ihre Kunden, Mitarbeiter und Aktionäre vor der Offenlegung ihrer Daten zu bewahren. Die Idee, dass die Bezahlung von Erpressern für die Löschung gestohlener Daten ein gangbarer Weg sei, wird von Experten schon seit den Anfängen des Verbrechens selbst kritisiert. Die NCA bestätigte unsere Vermutung: Die Kriminellen haben Kopien der von den Opfern gestohlenen Daten aufbewahrt und möglicherweise beabsichtigt, diese Informationen weiter auszunutzen oder zu Geld zu machen. Es gibt keine Ehre unter Dieben. Was in diesem Fall wahrscheinlich wichtiger ist, ist nicht unser Vertrauen, dass die Kriminellen ihr Wort halten, sondern vielmehr die Frage, wie wir dieses Misstrauen in ihren eigenen Reihen verbreiten können. Können wir eine Atmosphäre schaffen, in der die Kriminellen selbst unsicher sind, wem sie vertrauen sollen?

Ich denke, das könnte unsere beste Abschreckung sein. Nicht nur die NCA, das FBI, Europol und andere sollten nach einer Abschaltung stolz sein und die Kriminellen bloßstellen, sondern Forscher und andere sollten auch kontinuierlich Chats, Foren und andere Zugriffe offenlegen, um zu zeigen: Was scheinbar im Dunkeln geschieht, ist wahrscheinlich auf dem Radar vieler.

Abschließende Gedanken

Wir werden das Ransomware-Problem nicht allein durch Verhaftungen und Server-Shut-Downs lösen, schon gar nicht, wenn sich die Welt auf einen zunehmend zersplitterten Zustand zubewegt. Ich habe das Gefühl, dass wir mit der aktuellen Aktion eine neue Reife und damit auch Wende in der erfolgreichen Strafverfolgung von Cyberkriminellen erreicht haben. Wir betätigen endlich die richtigen Hebel, um dort Druck auszuüben, wo es darauf ankommt, und wenden schließlich an allen Fronten einen multidisziplinären Ansatz an, um aktiv zu werden.

So begrüßenswert die aktuelle LockBit-Niederschlagung ist, das Ereignis wird Ransomware kein Ende bereiten und möglicherweise nicht einmal die aktive Teilnahme vieler am LockBit-Kartell beteiligter Personen beenden. Was allerdings zählt, ist die ständige Störung der kriminellen Aktivitäten. Jeder Ansatz zur Zerschlagung einer Gruppe erhöht deren Geschäftskosten und erhöhen das Misstrauen unter den Kriminellen selbst – und macht das Geschäft damit wieder ein wenig unattraktiver.

In ihren Rekrutierungsbemühungen betonen die Cyberkriminellen gerne, dass Teamwork den Traum vom schnellen Geld wahr werden lässt. Lasst uns also dafür sorgen, dass sie keine zusammenhängenden Teams bilden können, dann werden sie entweder im Sonnenuntergang verschwinden oder sich gegenseitig angreifen. In jedem Fall eine Win-Win-Situation für die Verteidiger.

Antwort hinterlassen