È stata pubblicata la quinta serie di MITRE Engenuity ATT&CK® Evaluations, che ha valutato la capacità di 30 soluzioni EDR (endpoint detection and response) di rilevare, analizzare e descrivere le tattiche, le tecniche e le procedure (TTP) utilizzate da uno dei gruppi di minacce più sofisticati: Turla.

Dedicheremo la maggior parte di questo articolo a spiegare come Sophos ha ottenuto una copertura di rilevamento del 99%, quali informazioni contestuali Sophos Intercept X ha presentato all’utente (in questo caso, il team di valutazione del MITRE) e come ATT&CK Evals può essere utilizzato per aiutare a selezionare una soluzione di sicurezza degli endpoint che si allinei alle vostre specifiche esigenze.

Questo per dire che non valuteremo tutto ciò che questa sessione di ATT&CK Evals copre perché, in tutta franchezza, sarebbe impossibile. Non solo gli ATT&CK Evals producono una tonnellata di informazioni, ma non esiste un modo univoco di interpretare i risultati; non ci sono punteggi, classifiche o giudizi e nessun fornitore viene dichiarato “vincitore”.

Ci sono sfumature nei modi in cui funziona lo strumento di ciascun fornitore e nell’efficacia con cui presenta le informazioni all’analista che lo utilizza, ma le esigenze e le preferenze individuali giocano un ruolo importante nel determinare quale strumento di sicurezza degli endpoint sia il migliore per voi e per il vostro team, come qualsiasi altro fattore. Se avete mai ascoltato i videogiocatori discutere su quale console regni sovrana tra PlayStation e Xbox, allora sapete cosa intendiamo (suggerimento: la risposta corretta è Nintendo).

Come si è comportata Sophos nel 5° round di MITRE Engenuity ATT&CK Evaluations?

Questo ciclo di valutazioni ATT&CK si è concentrato sull’emulazione del comportamento dell’avversario associato al gruppo di minacce Turla, basato in Russia.

Come nelle precedenti sessioni, MITRE Engenuity ha eseguito diversi scenari di attacco nel corso della valutazione.

Scenario di attacco 1: “Carbon”

Il primo giorno di test, intitolato “Carbon”, ha visto rappresentata una campagna di attacco multilivello che ha preso di mira sia l’infrastruttura Windows che quella Linux attraverso la distribuzione di malware specifico di Turla, tra cui Epic, una backdoor comunemente usata durante le fasi iniziali degli attacchi di Turla, Carbon, una backdoor di secondo livello e un framework usato per rubare informazioni sensibili alle vittime, e Penquin, un trojan di accesso remoto (RAT).

Scenario di attacco 2: “Snake”

Lo scenario del secondo giorno, intitolato “Snake”, ha emulato un attacco a un’ipotetica organizzazione incentrato sullo sfruttamento del kernel e di Microsoft Exchange che ha sfruttato ancora una volta Epic, nonché Snake, uno strumento utilizzato per la raccolta di informazioni a lungo termine su obiettivi sensibili e considerato uno dei più sofisticati strumenti di cyberspionaggio attualmente in uso, e LightNeuron, una sofisticata backdoor utilizzata per colpire i server Microsoft Exchange.

Risultati della valutazione Sophos

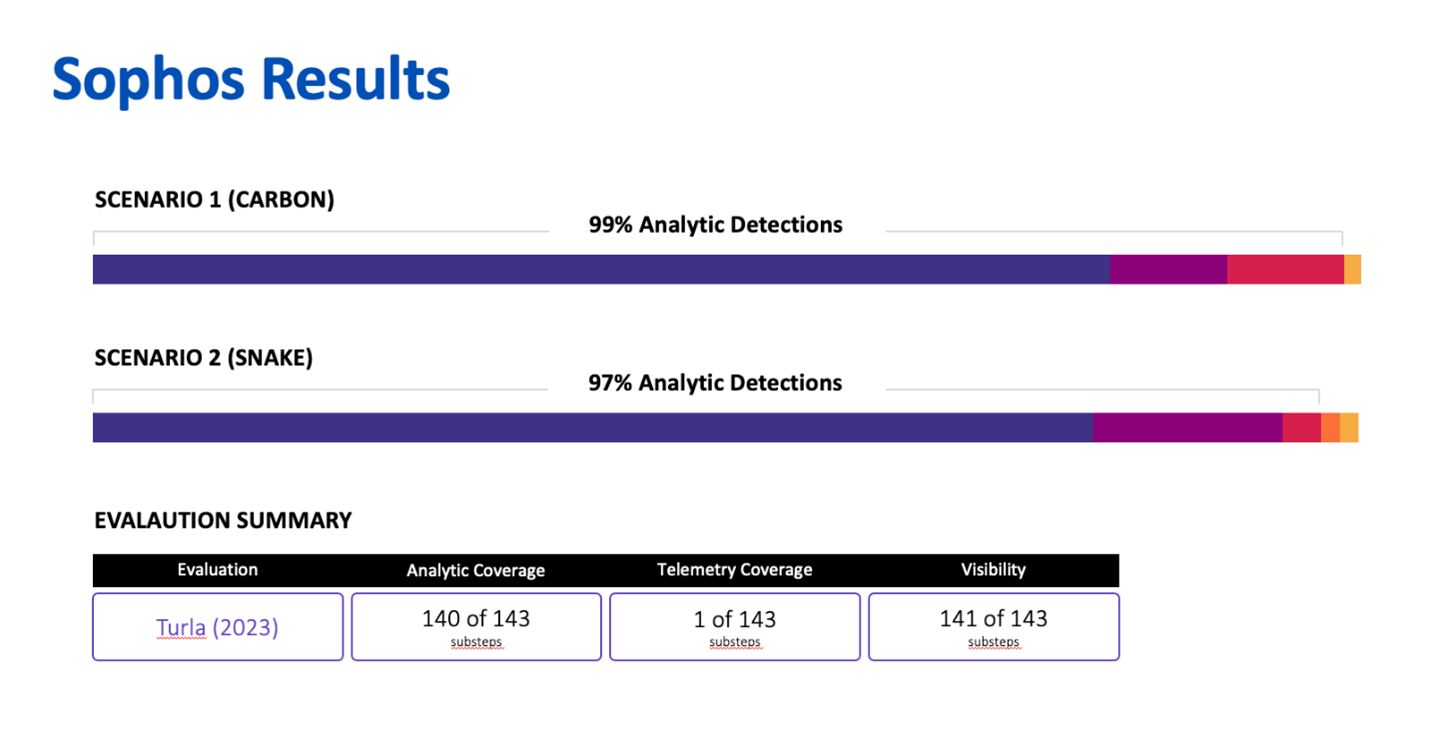

Con lo scenario di attacco “Carbon” composto da 76 sottofasi e “Snake” da 67, il team ATT&CK Evals ha eseguito un totale di 143 sottofasi di attacco durante la valutazione.

Risultati di Sophos Intercept X:

- 99% di copertura totale del rilevamento (141 dei 143 sottofasi di attacco)

- 98% Copertura analitica totale (140 su 143 sottofasi di attacco)

- 99% Copertura analitica per “Carbon” (75 su 76 sottofasi)

- 97% Copertura analitica per “Snake” (65 su 67 sottofasi)

Potete vedere una panoramica completa dei nostri risultati nella pagina dei risultati di MITRE Engenuity per Sophos.

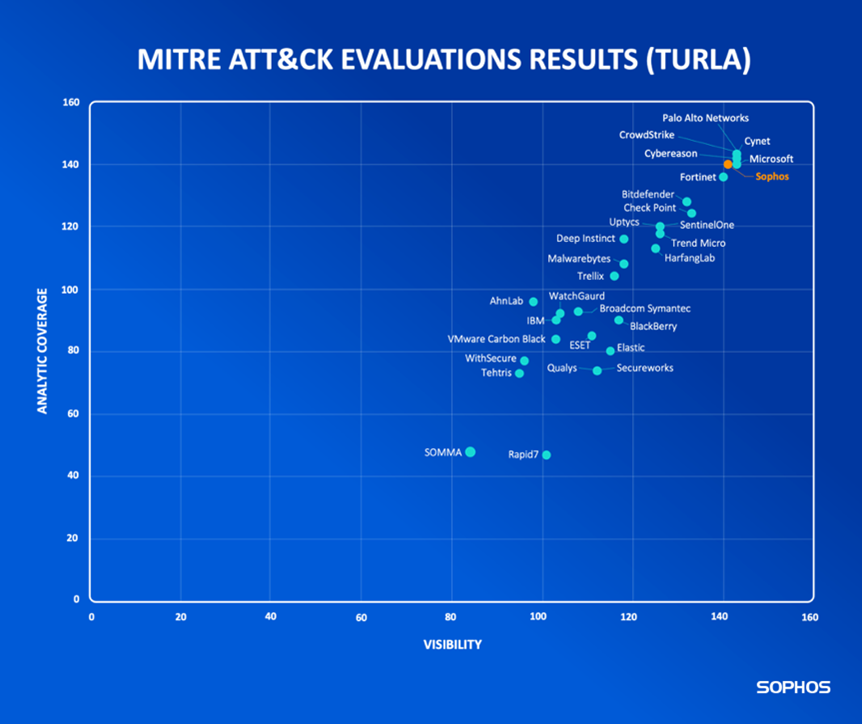

Come si collocano i risultati di Sophos rispetto agli altri partecipanti?

Ribadiamo ancora una volta che non esiste un modo univoco di interpretare i risultati delle valutazioni MITRE Engenuity ATT&CK. Nei prossimi giorni e settimane vedrete innumerevoli tabelle, grafici e altre presentazioni create dai fornitori che inquadrano i risultati in modi diversi (alcuni più credibili di altri).

Detto questo, uno dei modi più comuni per analizzare i risultati della valutazione ATT&CK a livello macro è il confronto tra Visibilità (il numero totale di sottofasi che hanno generato un rilevamento) e Copertura analitica (il numero totale di rilevamenti che hanno fornito dettagli sui comportamenti dell’avversario):

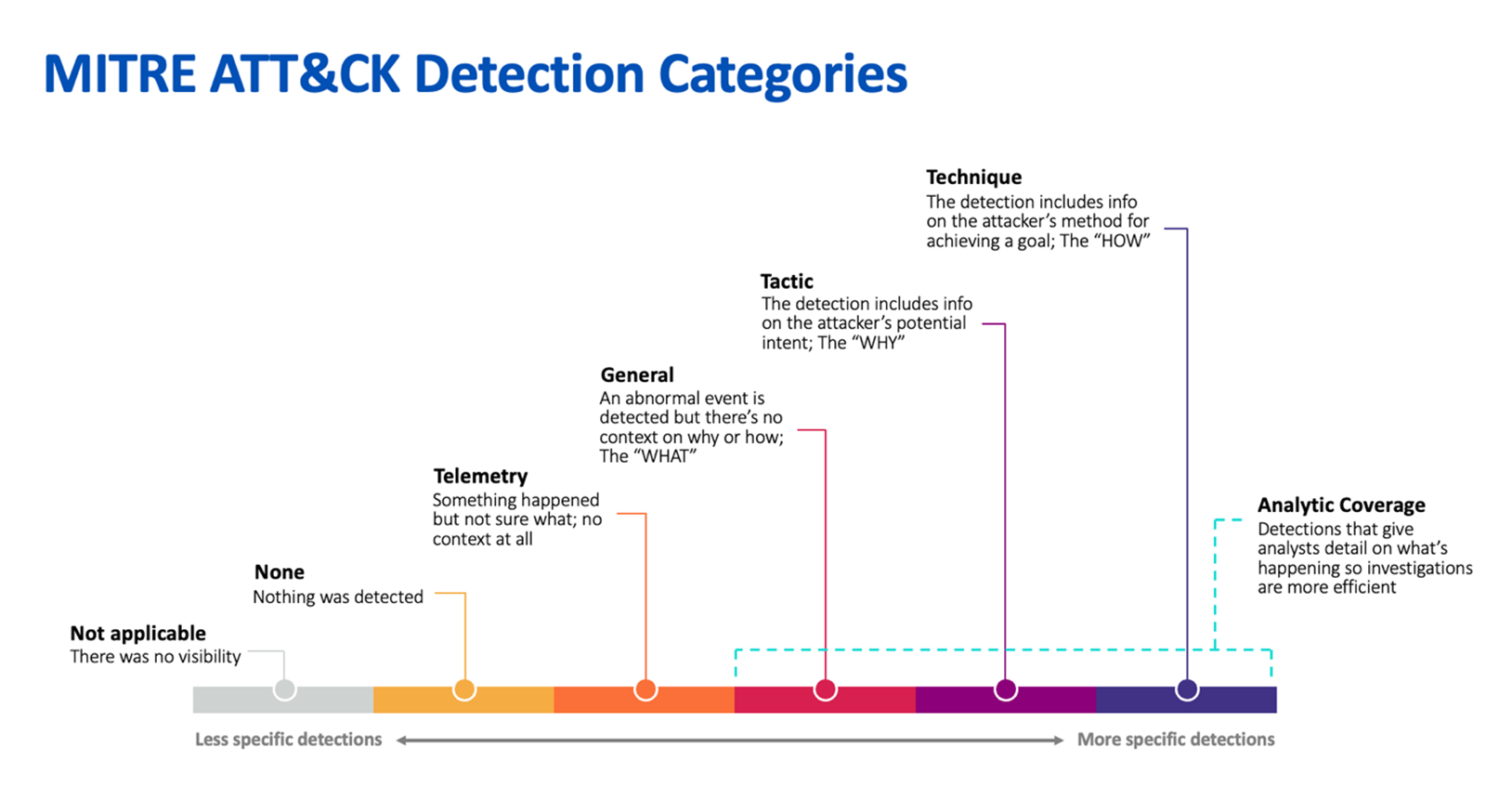

Le categorie di rilevamento di MITRE ATT&CK spiegate

Quest’anno il team di ATT&CK Evals ha completamente rinnovato il modo in cui i risultati dei partecipanti vengono visualizzati nel portale di valutazione, rendendo più facile che mai vedere le categorie di rilevamento per ogni fase e sottofase dello scenario di attacco.

La qualità del rilevamento è fondamentale per fornire agli analisti dettagli sul comportamento dell’avversario, in modo che le indagini e le azioni di risposta possano essere eseguite in modo rapido ed efficiente.

Le categorie di rilevamento comprendono:

- Non applicabile – non c’è stata visibilità (tipicamente usato in situazioni in cui il partecipante ha rinunciato o non ha potuto completare quella parte della valutazione)

- Nessuno – Non è stato rilevato nulla; un “errore”.

- Telemetria – È successo qualcosa, ma non si sa bene cosa; non è stato fornito alcun contesto.

- Generale – È stato rilevato un evento anomalo, ma non c’è un contesto sul perché o sul come; il “COSA”.

- Tattica – Il rilevamento include informazioni sul potenziale intento dell’attaccante; il “PERCHE'”.

- Tecnica – Il rilevamento include informazioni sul metodo dell’attaccante per raggiungere un obiettivo; il “COME”.

I rilevamenti classificati come generali, tattici o tecnici sono raggruppati sotto la definizione di “copertura analitica”, che misura la capacità dello strumento EDR di convertire la telemetria in rilevamenti di minacce utilizzabili.

Come utilizzare i risultati della valutazione ATT&CK di MITRE Engenuity

Le valutazioni ATT&CK sono tra i test di sicurezza indipendenti più autorevoli al mondo, grazie soprattutto all’accurata costruzione di scenari di attacco reali, alla trasparenza dei risultati e alla ricchezza di informazioni dei partecipanti. Quando si prende in considerazione una soluzione EDR o di Extended Detection and Response (XDR), i risultati della valutazione ATT&CK devono senza dubbio essere presi in considerazione insieme ad altri elementi di prova di terze parti, tra cui le recensioni verificate dei clienti e le valutazioni degli analisti.

Mentre esaminate i dati disponibili nel portale di valutazione di MITRE Engenuity, guardate oltre i numeri e considerate quanto segue in relazione a voi, al vostro team e alla vostra organizzazione. Tenete presente che ci sono domande a cui la valutazione ATT&CK non può aiutarvi a rispondere.

- Lo strumento vi aiuta a identificare le minacce?

- Presenta le informazioni nel modo desiderato?

- Chi utilizzerà lo strumento? Analisti di livello 3? Specialisti IT o Sysadmin?

- In che modo lo strumento consente di condurre una caccia alle minacce?

- Vengono messi in relazione eventi diversi? Ciò avviene automaticamente o è necessario farlo da soli?

- Lo strumento EDR/XDR è in grado di integrarsi con le altre tecnologie presenti nell’ambiente (ad esempio, firewall, e-mail, cloud, identità, rete, ecc.)

- Avete intenzione di utilizzare lo strumento da soli o vi avvarrete del supporto di un partner di Managed Detection and Response (MDR)?

Perché partecipiamo

Come nota conclusiva, volevamo dire quanto siamo orgogliosi di partecipare a questa MITRE Engenuity ATT&CK Evaluation insieme ad alcuni dei migliori fornitori di sicurezza del settore. Certo, siamo in concorrenza tra di noi sul lato commerciale della nostra attività, ma siamo soprattutto una comunità unita contro un nemico comune. Partecipiamo a queste valutazioni perché ci rendono migliori, individualmente e collettivamente. E questo è un vantaggio per l’intero settore e per le organizzazioni che difendiamo.