Die fünfte Runde der MITRE Engenuity ATT&CK® Evaluations wurde veröffentlicht, in der die Fähigkeit von 30 Endpoint Detection and Response (EDR)-Lösungen bewertet wird, die Taktiken, Techniken und Verfahren (TTPs) einer der berüchtigsten Bedrohungsgruppen zu erkennen, zu analysieren und zu beschreiben: Turla.

In diesem Artikel erklären wir hauptsächlich, wie Sophos eine 99%ige Erkennungsabdeckung erreicht hat, welche Kontextinformationen Sophos Intercept X dem Benutzer (in diesem Fall dem MITRE-Evaluation-Team) zur Verfügung gestellt hat, und wie Sie mithilfe von ATT&CK Evaluations eine Endpoint-Security-Lösung auswählen können, die auf die spezifischen Anforderungen Ihrer Kunden zugeschnitten ist.

Wir gehen also nicht auf alle Aspekte dieser Runde von ATT&CK Evaluations ein, da die Fülle an Informationen den Rahmen dieses Artikels sprengen würde. ATT&CK Evaluations liefern nicht nur eine Menge von Informationen. Die Ergebnisse lassen sich auch vielfältig interpretieren. Es gibt keine Punktzahlen, Ranglisten oder Platzierungen und kein Anbieter wird zum „Gewinner“ gekürt.

Die Tools der einzelnen Anbieter unterscheiden sich in ihrer Funktionsweise und ihrer Effizienz bei der Aufbereitung von Informationen für Analysten. Individuelle Bedürfnisse und persönliche Präferenzen spielen bei der Bewertung eines für Ihre Kunden und deren Teams geeigneten Endpoint-Security-Tools jedoch eine ebenso große Rolle wie alle anderen Faktoren. Wenn Sie schon mal gehört haben, wie Gamer darüber diskutieren, ob die PlayStation oder die Xbox besser ist, wissen Sie, was wir meinen (Hinweis: Die richtige Antwort ist Nintendo).

Wie hat Sophos in Runde 5 der MITRE Engenuity ATT&CK Evaluations abgeschnitten?

Diese Runde von ATT&CK Evaluations konzentrierte sich auf die Nachahmung von Angriffsverhaltensweisen, die der russischen Bedrohungsgruppe Turla zugeschrieben werden.

Ähnlich wie bei früheren Runden durchlief MITRE Engenuity im Verlauf der Bewertung mehrere Angriffsszenarien.

Angriffsszenario 1: „Carbon“

Der erste Testtag mit dem Titel „Carbon“ bestand aus einer mehrschichtigen Angriffskampagne, die sowohl auf Windows- als auch auf Linux-Infrastruktur abzielte. Hierbei wurde Turla-spezifische Malware bereitgestellt, u. a die Backdoor Epic, die häufig in der Anfangsphase von Turlas Angriffen verwendet wird, Carbon, eine Backdoor und ein Framework der zweiten Phase, mit der vertrauliche Informationen von Opfern gestohlen werden, und der Remote-Access-Trojaner (RAT) Penquin.

Angriffsszenario 2: „Snake“

Beim Szenario an Tag 2 mit dem Titel „Snake“ wurde ein Angriff auf eine hypothetische Organisation nachgeahmt, der sich auf Kernel- und Microsoft-Exchange-Ausnutzung konzentrierte. Dabei kamen erneut Epic sowie das Tool Snake zum Einsatz, welches für die langfristige Erfassung von Informationen über sensible Ziele verwendet wird und als eines der derzeit ausgefeiltesten Cyberspionage-Tools gilt. Außerdem wurde die intelligente Backdoor LightNeuron verwendet, die zum Angriff auf Microsoft-Exchange-Server genutzt wird.

Sophos-Testergebnisse

Mit dem aus 76 Unterschritten bestehenden „Carbon“-Angriffsszenario und den 67 Unterschritten von „Snake“ führte das ATT&CK-Evals-Team im Rahmen des Tests insgesamt 143 Unterschritte durch.

Ergebnisse von Sophos Intercept X:

- 99 % Total Detection Coverage (141 von 143 Angriffsunterschritten)

- 98 % Total Analytic Coverage (140 von 143 Angriffsunterschritten)

- 99 % Analytic Coverage for “Carbon” (75 von 76 Angriffsunterschritten)

- 97 % Analytic Coverage for “Snake” (65 von 67 Angriffsunterschritten)

Eine vollständige Übersicht über unserer Ergebnisse finden Sie auf der MITRE-Engenuity-Ergebnisseite für Sophos.

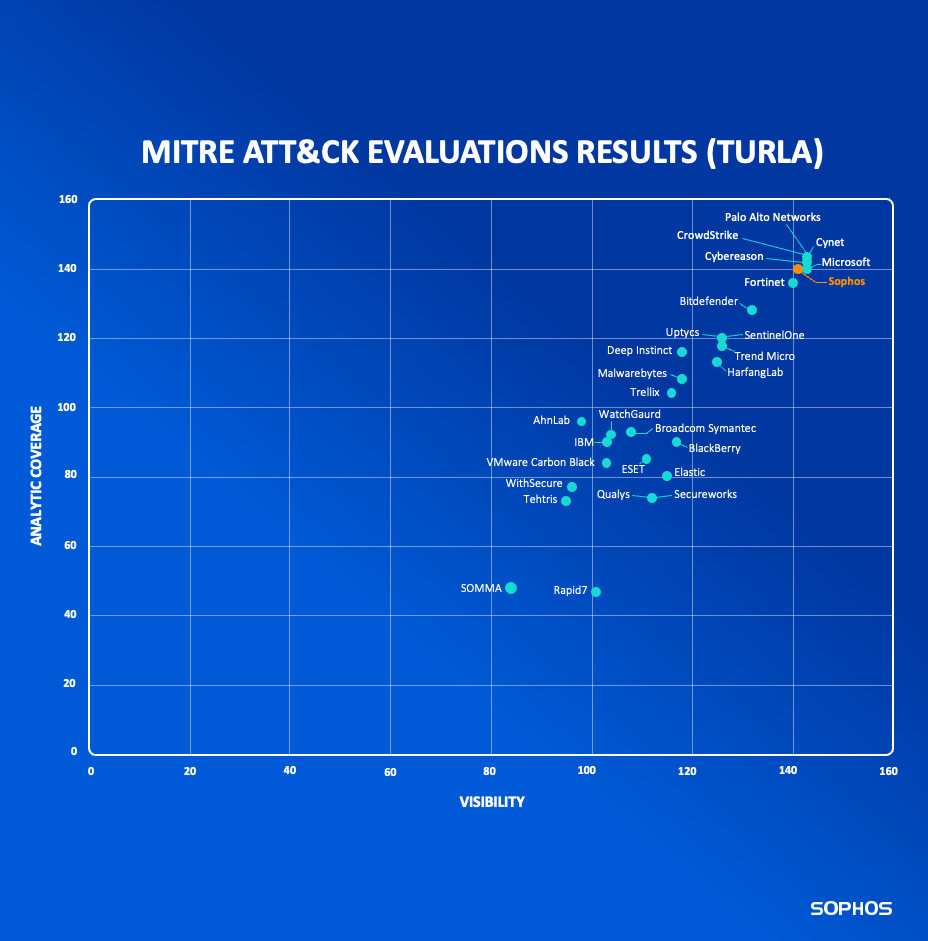

Wie hat Sophos im Vergleich zu anderen Teilnehmern abgeschnitten?

Wir möchten nochmals betonen, dass es diverse Interpretationsmöglichkeiten der „MITRE Engenuity ATT&CK Evaluations“-Ergebnisse gibt. In den kommenden Tagen und Wochen werden Sie vermutlich unzählige von verschiedenen Anbietern erstellte Diagramme, Grafiken und andere Visualisierungen sehen, in denen die Ergebnisse auf unterschiedliche Weise dargestellt werden (einige glaubwürdiger als andere).

Eine der gängigsten Methoden, die Ergebnisse der ATT&CK-Bewertung auf Makroebene anzuzeigen, besteht jedoch darin, die Visibility (die Gesamtzahl der Unterschritte, die eine Erkennung generiert haben) und die Analytic Coverage (die Gesamtzahl der Erkennungen, die umfassende Details über das Verhalten des Angreifers geliefert haben) zu vergleichen:

Verwendung der „MITRE Engenuity ATT&CK Evaluation“-Ergebnisse

ATT&CK-Bewertungen gehören zu den weltweit angesehensten unabhängigen Sicherheitstests, was zum großen Teil auf die durchdachte Konstruktion realer Angriffsszenarien, die Transparenz der Ergebnisse und die Fülle der Teilnehmerinformationen zurückzuführen ist. Bei der Auswahl einer EDR- oder „Extended Detection and Response (XDR)“-Lösung sollten die „ATT&CK Evaluation“-Ergebnisse zweifellos zusammen mit anderen unabhängigen Nachweisen, einschließlich verifizierter Kundenrezensionen und Analystenbewertungen, berücksichtigt werden.

Bei Durchsicht der im Bewertungsportal von MITRE Engenuity verfügbaren Daten sollten Sie nicht nur die reinen Zahlen, sondern auch die folgenden Aspekte in Bezug auf Ihre Kunden berücksichtigen. Und beachten Sie, dass die ATT&CK Evaluation nicht alle Fragen für Sie beantworten kann.

- Hilft das Tool beim Erkennen von Bedrohungen?

- Werden Ihnen Informationen wie gewünscht präsentiert?

- Wer soll das Tool nutzen? Tier-3-Analysten? IT-Spezialisten oder Systemadministratoren?

- Wie ermöglicht das Tool Threat Hunts?

- Werden unterschiedliche Ereignisse korreliert? Erfolgt dies automatisch oder müssen Sie selbst aktiv werden?

- Kann das EDR/XDR-Tool mit anderen Technologien in Ihrer Umgebung verknüpft werden (z. B. Firewall, E-Mail, Cloud, Identity, Netzwerk usw.)?

- Planen Sie, das Tool selbst zu bedienen, oder wollen Sie die Unterstützung eines Managed Detection and Response (MDR)-Partners in Anspruch nehmen?

Warum wir teilnehmen

Abschließend möchten wir zum Ausdruck bringen, wie stolz wir darauf sind, dass wir gemeinsam mit einigen der branchenweit besten Sicherheitsanbieter an der MITRE Engenuity ATT&CK Evaluation teilnehmen durften. Ja, wir konkurrieren auf kommerzieller Ebene miteinander, aber wir sind zuallererst auch eine Gemeinschaft, die in vereinter Front gegen einen gemeinsamen Feind kämpft. Wir nehmen an diesen Bewertungen teil, weil sie uns selbst und die gesamte Gemeinschaft verbessern. Und das ist ein Gewinn für die gesamte Branche und die Unternehmen und Organisationen, die wir schützen.

Antwort hinterlassen