Microsoft vient de publier des correctifs pour 73 vulnérabilités dont 3 problèmes de gravité ‘Critique’, 2 dans Teams et un dans Office. Comme d’habitude, le plus grand nombre de vulnérabilités traitées concerne Windows, avec 35 CVE. Office vient ensuite avec 9 problèmes dont un partagé avec Visual Studio, suivi d’Azure (7) ; Exchange (6); .NET (6, dont trois partagés avec Visual Studio et .ASP) ; SharePoint (4); Dynamics 365 et Teams (2 chacun) ; Defender, Extensions Video HEVC et SQL Server (un chacun). Il y a trois avis dans le Patch Tuesday de ce mois-ci, et il inclut également des informations sur 30 correctifs pour Adobe Acrobat Reader, 12 failles dans Edge/Chromium et une dans GitHub. De plus, des informations sur CVE-2023-20569 sont disponibles, à savoir un problème de canal latéral qui vient d’être annoncé par AMD et qui affecte plusieurs processeurs de ce fabricant.

Au moment de la sortie de ce Patch Tuesday, deux problèmes sont connus pour être exploités sur le terrain. Le premier, CVE-2023-38180, concerne une vulnérabilité de déni de service affectant .NET, Visual Studio et .ASP ; elle ne nécessite ni privilèges ni interaction avec l’utilisateur. L’autre est abordé dans un avis de type Defense in Depth (défense en profondeur), ADV230003 ; cette mise à jour bloque la chaîne d’attaque menant à la vulnérabilité CVE-2023-36884 corrigée le mois dernier. Selon l’entreprise, 8 vulnérabilités supplémentaires dans Windows, .NET, Visual Studio et Exchange sont plus susceptibles d’être exploitées dans les 30 jours suivant la publication de ce Patch Tuesday. Quatre de ces 8 problèmes concernent des vulnérabilités au niveau du noyau (kernel).

Microsoft, une fois de plus ce mois-ci, n’a proposé aucune vue d’ensemble sur la probabilité d’exploitation dans les versions antérieures par rapport aux dernières versions, et ce pour l’ensemble de ses correctifs.

Le correctif AMD est intéressant, car bien que la faille concerne du matériel AMD, sa correction nécessite une mise à jour de Windows. Microsoft inclut des informations à ce sujet afin que les sysadmins sachent que les dernières versions de Windows permettent une mitigation. De plus, l’entreprise fournit des liens vers les propres articles KB de Microsoft concernant les utilisateurs du Client et du serveur/Azure Stack HCI, et vers des informations Microsoft pour ceux qui utilisent des machines virtuelles dans Azure. Les informations disponibles à ce jour indiquent que le problème ne fait pas l’objet d’attaques actives et qu’il est possible qu’il ne soit pas exploitable à distance.

Nous inclurons à la fin de cet article trois annexes répertoriant tous les correctifs Microsoft du mois, triés par gravité, exploitation potentielle et famille de produits. Conformément aux conseils de Microsoft, nous traiterons les correctifs et les avis pour Adobe Acrobat Reader, AMD, Chromium/Edge et GitHub uniquement comme des informations dans les tableaux et chiffres globaux qui vont suivre, bien que nous ayons ajouté un tableau à la fin de cet article qui fournit de informations basiques sur les 44 éléments concernés.

Quelques chiffres

- Nombre total de CVE Microsoft : 73

- Nombre total d’avis contenus dans la mise à jour : 3

- Divulgation(s) publique(s) : 2

- Exploitation(s) : 2

- Gravité :

- Critique : 6

- Importante : 67

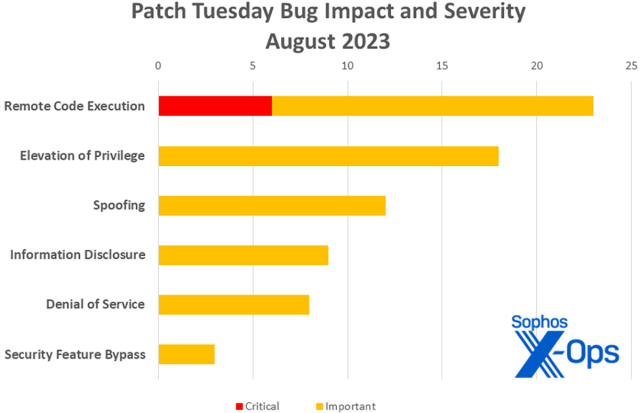

- Impact :

- Exécution de code à distance : 23

- Élévation de privilèges : 18

- Usurpation : 12

- Divulgation d’informations : 9

- Déni de service : 8

- Contournement de la fonctionnalité de sécurité : 3

Figure 1 : Les problèmes d’exécution de code à distance sont à nouveau en tête des classements en août, mais les problèmes d’usurpation dans Azure et d’autres produits ont un impact important au niveau des chiffres

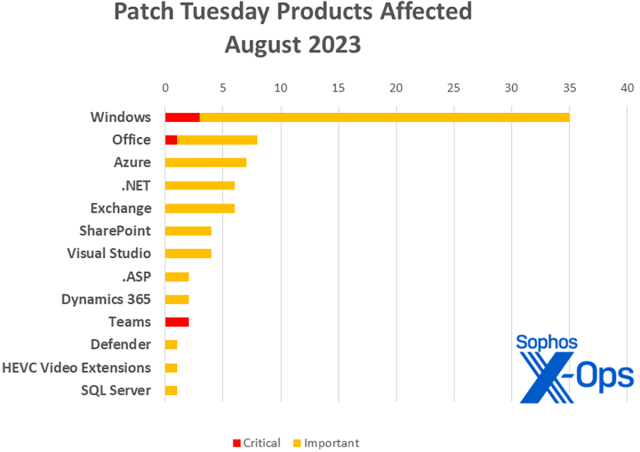

Produits

- Windows : 35

- Office : 8 (avec un correctif partagé avec Visual Studio)

- Azure : 7

- .NET : 6 (dont deux partagés avec .ASP et trois partagés avec Visual Studio)

- Exchange : 6

- SharePoint : 4

- Visual Studio : 4 (deux partagés avec .NET, un partagé avec .NET et .ASP, un partagé avec Office)

- .ASP: 2 (partagés avec .NET)

- Dynamics 365 : 2

- Teams: 2

- Defender : 1

- Extensions Video HEVC : 1

- Serveur SQL : 1

Figure 2 : Windows représente un peu moins de la moitié des correctifs de ce mois-ci, avec 13 familles représentées

Mises à jour majeures du mois d’août

En plus du patch AMD évoqué ci-dessus, quelques éléments sont intéressants à présenter.

ADV230003 : Microsoft Office Defense in Depth Update

ADV230004 : Memory Integrity System Readiness Scan Tool

ADV990001 : Latest Servicing Stack Updates

Il y a trois avis ce mois-ci, et Microsoft les décrit comme des problèmes de type ‘défense en profondeur’ (defense-in-depth) de gravité ‘Modérée‘, comme c’est la coutume. Cependant, les deux premiers de la liste (ADV230003, ADV230004) concernent des problèmes divulgués publiquement, avec ADV230003 sous exploitation active sur le terrain, comme indiqué ci-dessus. L’autre affecte l’outil ‘Memory Integrity System Readiness Scan’ de Microsoft, qui vérifie la compatibilité du code de l’hyperviseur pour les processeurs ARM64 et AMD64 et est également parfois appelé HVCI. Le troisième est bien sûr la pile de maintenance (servicing stack) régulièrement mise à jour, qui est toujours un bon choix pour une installation prioritaire.

CVE-2023-38180 : Vulnérabilité de déni de service dans .NET et Visual Studio

Plus d’informations concernant .NET/VS/.ASP : ce bug affecte les versions 17.2, 17.4 et 17.6 de VS 2022 ainsi que les versions 6.0 et 7.0 de .NET Core. Malgré l’intitulé de la CVE, .ASP.NET Core 2 est également affecté. Comme indiqué ci-dessus, il a récemment été découvert qu’elle était sous exploitation active.

CVE-2023-36895 : Vulnérabilité d’exécution de code à distance dans Microsoft Outlook

CVE-2023-36896 : Vulnérabilité d’exécution de code à distance dans Microsoft Excel

CVE-2023-35371 : Vulnérabilité d’exécution de code à distance dans Microsoft Office

Pour tous ces problèmes : le bug Outlook de classe ‘Critique’, le bug Office de classe ‘Importante’, affectent les utilisateurs Mac, mais les versions de ces correctifs n’ont pas été mises à disposition immédiatement. Les administrateurs des systèmes concernés sont fortement invités à surveiller les prochains messages de Microsoft concernant les mises à jour individuelles des CVE (CVE-2023-36895, CVE-2023-36896, CVE-2023-35371).

CVE-2023-36876 : Vulnérabilité d’élévation de privilèges dans Reliability Analysis Metrics Calculation (RacTask)

CVE-2023-35379 : Vulnérabilité d’élévation de privilèges dans Reliability Analysis Metrics Calculation Engine (RACEng)

Vous utilisez Windows Server 2008 R2 x64 pack 1, un package plutôt assez ancien ? Ces deux mises à jour sont spécifiquement pour vous (et pour aucune autre version de Windows). Les deux CVE sont identifiées comme des problèmes d’élévation de privilèges de classe ‘Importante’, bien que le libellé des informations sur le premier (“un attaquant qui exploite avec succès cette vulnérabilité ne peut pas accéder aux fichiers existants mais peut écrire ou écraser le contenu des fichiers, ce qui peut potentiellement rendre le système indisponible”) ressemble en quelque sorte à un DoS.

CVE-2023-35380 : Vulnérabilité d’élévation de privilèges dans le noyau Windows

CVE-2023-35382 : Vulnérabilité d’élévation de privilèges dans le noyau Windows

Ces deux problèmes d’élévation de privilèges partagent le même nom et le même avertissement indiquant qu’ils sont plus susceptibles d’être exploités dans les 30 jours suivant la publication de ce Patch Tuesday. Cependant, une lecture de ces informations fait apparaître un avantage plutôt modeste : les deux nécessitent un accès local à la machine ciblée (en utilisant le clavier, cependant, l’agresseur potentiel pourrait l’exploiter en créant des dossiers et en utilisant la fonction ‘Performance Trace’, 2 actions qui nécessitent des privilèges que les utilisateurs ont par défaut. Nous vous avions bien dit que l’avantage était modeste).

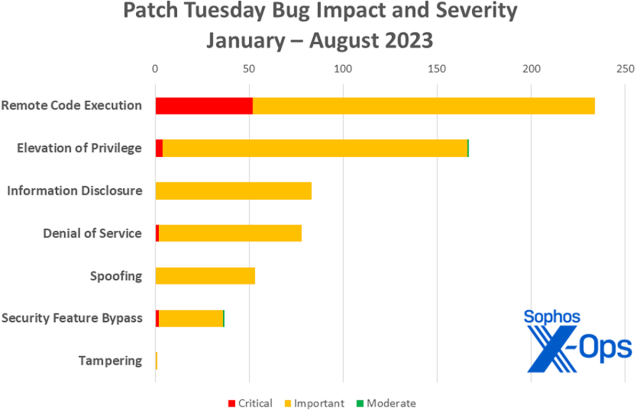

Figure 3 : Total cumulé de l’année 2023 jusqu’au Patch Tuesday de ce mois d’août. Vous avez peut-être l’impression du contraire, mais 2023 à ce jour est une année beaucoup plus légère que 2022 selon nos chiffres. À ce stade en 2022, Microsoft avait publié 690 correctifs, dont 52 correctifs de classe ‘Critique’. L’élévation de privilèges était en tête de liste avec 274 correctifs. En comparaison, le volume total de correctifs de cette année a été de 491 correctifs, dont 60 de classe ‘Critique’ ; Les problèmes d’exécution de contrôle à distance sont en tête du peloton avec 234 correctifs.

Les protections de Sophos

| CVE | Sophos Intercept X / Endpoint IPS | Sophos XGS Firewall |

| CVE-2023-35359 | Exp/2335359-A | |

| CVE-2023-35380 | Exp/2335380-A | |

| CVE-2023-35382 | Exp/2335382-A |

Comme c’est le cas tous les mois, si vous ne voulez pas attendre que votre système installe lui-même les mises à jour, vous pouvez les télécharger manuellement à partir du site Web Windows Update Catalog. Lancez l’outil winver.exe pour connaître la version de Windows 10 ou 11 que vous utilisez, puis téléchargez le package de mise à jour cumulative pour l’architecture et le numéro de build correspondant à votre système.

Annexe A : Impact et gravité des vulnérabilités

Il s’agit d’une liste des correctifs du mois d’août triés en fonction de l’impact, puis de la gravité. Chaque liste est ensuite organisée par CVE.

Exécution de code à distance (23 CVE)

| Gravité critique | |

| CVE-2023-29328 | Vulnérabilité d’exécution de code à distance dans Microsoft Teams |

| CVE-2023-29330 | Vulnérabilité d’exécution de code à distance dans Microsoft Teams |

| CVE-2023-35385 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36895 | Vulnérabilité d’exécution de code à distance dans Microsoft Outlook |

| CVE-2023-36910 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36911 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| Gravité importante | |

| CVE-2023-35368 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange |

| CVE-2023-35371 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

| CVE-2023-35372 | Vulnérabilité d’exécution de code à distance dans Microsoft Office Visio |

| CVE-2023-35381 | Vulnérabilité d’exécution de code à distance dans Windows Fax Service |

| CVE-2023-35388 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

| CVE-2023-35389 | Vulnérabilité d’exécution de code à distance dans Microsoft Dynamics 365 On-Premises |

| CVE-2023-35390 | Vulnérabilité d’exécution de code à distance dans .NET et Visual Studio |

| CVE-2023-36865 | Vulnérabilité d’exécution de code à distance dans Microsoft Office Visio |

| CVE-2023-36866 | Vulnérabilité d’exécution de code à distance dans Microsoft Office Visio |

| CVE-2023-36882 | Vulnérabilité d’exécution de code à distance dans le fournisseur Microsoft WDAC OLE DB pour SQL Server |

| CVE-2023-36896 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

| CVE-2023-36898 | Vulnérabilité d’exécution de code à distance dans Tablet Windows User Interface Application Core |

| CVE-2023-38169 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB |

| CVE-2023-38170 | Vulnérabilité d’exécution de code à distance dans les Extensions Video HEVC |

| CVE-2023-38182 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

| CVE-2023-38184 | Vulnérabilités d’exécution de code à distance dans Windows Lightweight Directory Access Protocol (LDAP) |

| CVE-2023-38185 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

Élévation de privilèges (18 CVE)

| Gravité importante | |

| CVE-2023-21709 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Microsoft Exchange Server |

| CVE-2023-35359 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35378 | Vulnérabilité d’élévation de privilèges dans Windows Projected File System |

| CVE-2023-35379 | Vulnérabilité d’élévation de privilèges dans Reliability Analysis Metrics Calculation Engine (RACEng) |

| CVE-2023-35380 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35382 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35386 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35387 | Vulnérabilité d’élévation de privilèges dans Windows Bluetooth A2DP driver |

| CVE-2023-36876 | Vulnérabilité d’élévation de privilèges dans Reliability Analysis Metrics Calculation (RacTask) |

| CVE-2023-36899 | Vulnérabilité d’élévation de privilèges dans ASP.NET |

| CVE-2023-36900 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2023-36903 | Vulnérabilité d’élévation de privilèges dans Windows System Assessment Tool |

| CVE-2023-36904 | Vulnérabilité d’élévation de privilèges dans Windows Cloud Files Mini Filter Driver |

| CVE-2023-38154 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-38167 | Vulnérabilité d’élévation de privilèges dans Microsoft Dynamics Business Central |

| CVE-2023-38175 | Vulnérabilité d’élévation de privilèges dans Microsoft Windows Defender |

| CVE-2023-38176 | Vulnérabilité d’élévation de privilèges dans Azure Arc-Enabled Servers |

| CVE-2023-38186 | Vulnérabilité d’élévation de privilèges dans Windows Mobile Device Management |

Usurpation (12 CVE)

| Gravité importante | |

| CVE-2023-35393 | Vulnérabilité d’usurpation dans Azure Apache Hive |

| CVE-2023-35394 | Vulnérabilité d’usurpation dans Azure HDInsight Jupyter Notebook |

| CVE-2023-36869 | Vulnérabilité d’usurpation dans Azure DevOps Server |

| CVE-2023-36873 | Vulnérabilité d’usurpation dans .NET Framework |

| CVE-2023-36877 | Vulnérabilité d’usurpation dans Azure Apache Oozie |

| CVE-2023-36881 | Vulnérabilité d’usurpation dans Azure Apache Ambari |

| CVE-2023-36891 | Vulnérabilité d’usurpation dans Microsoft SharePoint Server |

| CVE-2023-36892 | Vulnérabilité d’usurpation dans Microsoft SharePoint Server |

| CVE-2023-36893 | Vulnérabilité d’usurpation dans Microsoft Outlook |

| CVE-2023-36897 | Vulnérabilité d’usurpation d’identité dans Visual Studio Tools pour Office Runtime |

| CVE-2023-38181 | Vulnérabilité d’usurpation dans Microsoft Exchange Server |

| CVE-2023-38188 | Vulnérabilité d’usurpation dans Azure Apache Hadoop |

Divulgation d’informations (9 CVE)

| Gravité importante | |

| CVE-2023-35383 | Vulnérabilité de divulgation d’informations dans Microsoft Message Queuing |

| CVE-2023-35391 | Vulnérabilité de divulgation d’informations dans ASP.NET Core SignalR et Visual Studio |

| CVE-2023-36890 | Vulnérabilité de divulgation d’informations dans Microsoft SharePoint Server |

| CVE-2023-36894 | Vulnérabilité de divulgation d’informations dans Microsoft SharePoint Server |

| CVE-2023-36905 | Vulnérabilité de divulgation d’informations dans Windows Wireless Wide Area Network Service (WwanSvc) |

| CVE-2023-36906 | Vulnérabilité de divulgation d’informations dans Windows Cryptographic Services |

| CVE-2023-36907 | Vulnérabilité de divulgation d’informations dans Windows Cryptographic Services |

| CVE-2023-36908 | Vulnérabilité de divulgation d’informations dans Windows Hyper-V |

| CVE-2023-36913 | Vulnérabilité de divulgation d’informations dans Microsoft Message Queuing |

Déni de service (8 CVE)

| Gravité importante | |

| CVE-2023-35376 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

| CVE-2023-35377 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

| CVE-2023-36909 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

| CVE-2023-36912 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

| CVE-2023-38172 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

| CVE-2023-38178 | Vulnérabilité de déni de service dans .NET Core et Visual Studio |

| CVE-2023-38180 | Vulnérabilité de déni de service dans .NET et Visual Studio |

| CVE-2023-38254 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

Contournement de la fonctionnalité de sécurité (3 CVE)

| Gravité importante | |

| CVE-2023-35384 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows HTML Platforms |

| CVE-2023-36889 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows Group Policy |

| CVE-2023-36914 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows Smart Card Resource Management Server |

Annexe B : Exploitation potentielle

Il s’agit d’une liste des CVE du mois d’août, établie par Microsoft, qui regroupe les vulnérabilités étant plus susceptibles d’être exploitées sur le terrain dans les 30 premiers jours suivant la publication du Patch Tuesday, ainsi que celles connues pour être déjà exploitées. Chaque liste est ensuite organisée par CVE. Rappel : ADV230003, un avis, est également connu pour être exploité activement, comme indiqué ci-dessus.

| Exploitation(s) détectée(s) | |

| CVE-2023-38180 | Vulnérabilité de déni de service dans .NET et Visual Studio |

| Exploitation probable | |

| CVE-2023-35359 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35380 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35382 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35384 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows HTML Platforms |

| CVE-2023-35386 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35388 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

| CVE-2023-36900 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2023-38182 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

Annexe C : Produits affectés

Il s’agit d’une liste des correctifs du mois d’août triés par famille de produits, puis ensuite par gravité. Chaque liste est ensuite organisée par CVE.

Windows (35 CVE)

| Gravité critique | |

| CVE-2023-35385 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36910 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| CVE-2023-36911 | Vulnérabilité d’exécution de code à distance dans Microsoft Message Queuing |

| Gravité importante | |

| CVE-2023-35359 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35376 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

| CVE-2023-35377 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

| CVE-2023-35378 | Vulnérabilité d’élévation de privilèges dans Windows Projected File System |

| CVE-2023-35379 | Vulnérabilité d’élévation de privilèges dans Reliability Analysis Metrics Calculation Engine (RACEng) |

| CVE-2023-35380 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35381 | Vulnérabilité d’exécution de code à distance dans Windows Fax Service |

| CVE-2023-35382 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35383 | Vulnérabilité de divulgation d’informations dans Microsoft Message Queuing |

| CVE-2023-35384 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows HTML Platforms |

| CVE-2023-35386 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-35387 | Vulnérabilité d’élévation de privilèges dans Windows Bluetooth A2DP driver |

| CVE-2023-36876 | Vulnérabilité d’élévation de privilèges dans Reliability Analysis Metrics Calculation (RacTask) |

| CVE-2023-36882 | Vulnérabilité d’exécution de code à distance dans le fournisseur Microsoft WDAC OLE DB pour SQL Server |

| CVE-2023-36889 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows Group Policy |

| CVE-2023-36898 | Vulnérabilité d’exécution de code à distance dans Tablet Windows User Interface Application Core |

| CVE-2023-36900 | Vulnérabilité d’élévation de privilèges dans Windows Common Log File System Driver |

| CVE-2023-36903 | Vulnérabilité d’élévation de privilèges dans Windows System Assessment Tool |

| CVE-2023-36904 | Vulnérabilité d’élévation de privilèges dans Windows Cloud Files Mini Filter Driver |

| CVE-2023-36905 | Vulnérabilité de divulgation d’informations dans Windows Wireless Wide Area Network Service (WwanSvc) |

| CVE-2023-36906 | Vulnérabilité de divulgation d’informations dans Windows Cryptographic Services |

| CVE-2023-36907 | Vulnérabilité de divulgation d’informations dans Windows Cryptographic Services |

| CVE-2023-36908 | Vulnérabilité de divulgation d’informations dans Windows Hyper-V |

| CVE-2023-36909 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

| CVE-2023-36912 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

| CVE-2023-36913 | Vulnérabilité de divulgation d’informations dans Microsoft Message Queuing |

| CVE-2023-36914 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Windows Smart Card Resource Management Server |

| CVE-2023-38154 | Vulnérabilité d’élévation de privilèges dans Windows Kernel |

| CVE-2023-38172 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

| CVE-2023-38184 | Vulnérabilité d’exécution de code à distance dans Windows Lightweight Directory Access Protocol (LDAP) |

| CVE-2023-38186 | Vulnérabilité d’élévation de privilèges dans Windows Mobile Device Management |

| CVE-2023-38254 | Vulnérabilité de déni de service dans Microsoft Message Queuing |

Office (8 CVE)

| Gravité critique | |

| CVE-2023-36895 | Vulnérabilité d’exécution de code à distance dans Microsoft Outlook |

| Gravité importante | |

| CVE-2023-35371 | Vulnérabilité d’exécution de code à distance dans Microsoft Office |

| CVE-2023-35372 | Vulnérabilité d’exécution de code à distance dans Microsoft Office Visio |

| CVE-2023-36865 | Vulnérabilité d’exécution de code à distance dans Microsoft Office Visio |

| CVE-2023-36866 | Vulnérabilité d’exécution de code à distance dans Microsoft Office Visio |

| CVE-2023-36893 | Vulnérabilité d’usurpation dans Microsoft Outlook |

| CVE-2023-36896 | Vulnérabilité d’exécution de code à distance dans Microsoft Excel |

| CVE-2023-36897 | Vulnérabilité d’usurpation dans Visual Studio Tools pour Office Runtime |

Azure (7 CVE)

| Gravité importante | |

| CVE-2023-38176 | Vulnérabilité d’élévation de privilèges dans Azure Arc-Enabled Servers |

| CVE-2023-36869 | Vulnérabilité d’usurpation dans Azure DevOps Server |

| CVE-2023-35393 | Vulnérabilité d’usurpation dans Azure Apache Hive |

| CVE-2023-35394 | Vulnérabilité d’usurpation dans Azure HDInsight Jupyter Notebook |

| CVE-2023-36877 | Vulnérabilité d’usurpation dans Azure Apache Oozie |

| CVE-2023-36881 | Vulnérabilité d’usurpation dans Azure Apache Ambari |

| CVE-2023-38188 | Vulnérabilité d’usurpation dans Azure Apache Hadoop |

.NET (6 CVE)

| Gravité importante | |

| CVE-2023-35390 | Vulnérabilité d’exécution de code à distance dans .NET et Visual Studio |

| CVE-2023-36873 | Vulnérabilité d’usurpation dans .NET Framework |

| CVE-2023-36899 | Vulnérabilité d’élévation de privilèges dans ASP.NET |

| CVE-2023-38178 | Vulnérabilité de déni de service dans .NET Core et Visual Studio |

| CVE-2023-35391 | Vulnérabilité de divulgation d’informations dans ASP.NET Core SignalR et Visual Studio |

| CVE-2023-38180 | Vulnérabilité de déni de service dans .NET and Visual Studio |

Exchange (6 CVE)

| Gravité importante | |

| CVE-2023-21709 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Microsoft Exchange Server |

| CVE-2023-35368 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange |

| CVE-2023-35388 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

| CVE-2023-38181 | Vulnérabilité d’usurpation dans Microsoft Exchange Server |

| CVE-2023-38182 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

| CVE-2023-38185 | Vulnérabilité d’exécution de code à distance dans Microsoft Exchange Server |

SharePoint (4 CVE)

| Gravité importante | |

| CVE-2023-36890 | Vulnérabilité de divulgation d’informations dans Microsoft SharePoint Server |

| CVE-2023-36891 | Vulnérabilité d’usurpation dans Microsoft SharePoint Server |

| CVE-2023-36892 | Vulnérabilité d’usurpation dans Microsoft SharePoint Server |

| CVE-2023-36894 | Vulnérabilité de divulgation d’informations dans Microsoft SharePoint Server |

Visual Studio (.NET exclus) (4 CVE)

| Gravité importante | |

| CVE-2023-35391 | Vulnérabilité de divulgation d’informations dans ASP.NET Core SignalR et Visual Studio |

| CVE-2023-36897 | Vulnérabilité d’usurpation dans Visual Studio Tools pour Office Runtime |

| CVE-2023-38178 | Vulnérabilité de déni de service dans .NET Core et Visual Studio |

| CVE-2023-38180 | Vulnérabilité de déni de service dans .NET and Visual Studio |

.NET (2 CVE)

| Gravité importante | |

| CVE-2023-35391 | Vulnérabilité de divulgation d’informations dans ASP.NET Core SignalR et Visual Studio |

| CVE-2023-38180 | Vulnérabilité de déni de service dans .NET and Visual Studio |

Dynamics 365 (2 CVE)

| Gravité importante | |

| CVE-2023-35389 | Vulnérabilité d’exécution de code à distance dans Microsoft Dynamics 365 On-Premises |

| CVE-2023-38167 | Vulnérabilité d’élévation de privilèges dans Microsoft Dynamics Business Central |

Teams (2 CVE)

| Gravité critique | |

| CVE-2023-29328 | Vulnérabilité d’exécution de code à distance dans Microsoft Teams |

| CVE-2023-29330 | Vulnérabilité d’exécution de code à distance dans Microsoft Teams |

Defender (1 CVE)

| Gravité importante | |

| CVE-2023-38175 | Vulnérabilité d’élévation de privilèges dans Microsoft Windows Defender |

Extensions Vidéo HEVC (1 CVE)

| Gravité importante | |

| CVE-2023-38170 | Vulnérabilité d’exécution de code à distance dans les Extensions Video HEVC |

SQL Server (1 CVE)

| Gravité importante | |

| CVE-2023-38169 | Vulnérabilité d’exécution de code à distance dans Microsoft OLE DB |

Annexe D : Autres produits

Il s’agit d’une liste d’avis et de correctifs tiers couverts par les correctifs du mois d’août de Microsoft, triés par groupe de produits.

Adobe Acrobat Reader (30 vulnérabilités)

| CVE-2023-29303 | Use After Free (CWE-416) |

| CVE-2023-29299 | Improper Input Validation (CWE-20) |

| CVE-2023-29320 | Improper Access Control (CWE-284) |

| CVE-2023-38222 | Use After Free (CWE-416) |

| CVE-2023-38223 | Access of Uninitialized Pointer (CWE-824) |

| CVE-2023-38224 | Use After Free (CWE-416) |

| CVE-2023-38225 | Use After Free (CWE-416) |

| CVE-2023-38226 | Access of Uninitialized Pointer (CWE-824) |

| CVE-2023-38227 | Use After Free (CWE-416) |

| CVE-2023-38228 | Use After Free (CWE-416) |

| CVE-2023-38229 | Out-of-bounds Read (CWE-125) |

| CVE-2023-38230 | Use After Free (CWE-416) |

| CVE-2023-38231 | Out-of-bounds Write (CWE-787) |

| CVE-2023-38232 | Out-of-bounds Read (CWE-125) |

| CVE-2023-38233 | Out-of-bounds Write (CWE-787) |

| CVE-2023-38234 | Access of Uninitialized Pointer (CWE-824) |

| CVE-2023-38235 | Out-of-bounds Read (CWE-125) |

| CVE-2023-38236 | Out-of-bounds Read (CWE-125) |

| CVE-2023-38237 | Out-of-bounds Read (CWE-125) |

| CVE-2023-38238 | Use After Free (CWE-416) |

| CVE-2023-38239 | Out-of-bounds Read (CWE-125) |

| CVE-2023-38240 | Out-of-bounds Read (CWE-125) |

| CVE-2023-38241 | Out-of-bounds Read (CWE-125) |

| CVE-2023-38242 | Out-of-bounds Read (CWE-125) |

| CVE-2023-38243 | Use After Free (CWE-416) |

| CVE-2023-38244 | Out-of-bounds Read (CWE-125) |

| CVE-2023-38245 | Improper Input Validation (CWE-20) |

| CVE-2023-38246 | Access of Uninitialized Pointer (CWE-824) |

| CVE-2023-38247 | Out-of-bounds Read (CWE-125) |

| CVE-2023-38248 | Out-of-bounds Read (CWE-125) |

AMD (une vulnérabilité)

| CVE-2023-20569 | CVE-2023-20569 (Return Address Predictor) |

Chromium / Edge (12 vulnérabilités)

| CVE-2023-4068 | Chromium: CVE-2023-4068 (Type Confusion in V8) |

| CVE-2023-4069 | Chromium: CVE-2023-4069 (Type Confusion in V8) |

| CVE-2023-4070 | Chromium: CVE-2023-4070 (Type Confusion in V8) |

| CVE-2023-4071 | Chromium: CVE-2023-4071 (Heap buffer overflow in Visuals) |

| CVE-2023-4072 | Chromium: CVE-2023-4072 (Out of bounds read and write in WebGL) |

| CVE-2023-4073 | Chromium: CVE-2023-4073 (Out of bounds memory access in ANGLE) |

| CVE-2023-4074 | Chromium: CVE-2023-4074 (Use after free in Blink Task Scheduling) |

| CVE-2023-4075 | Chromium: CVE-2023-4075 (Use after free in Cast) |

| CVE-2023-4076 | Chromium: CVE-2023-4076 (Use after free in WebRTC) |

| CVE-2023-4077 | Chromium: CVE-2023-4077 (Insufficient data validation in Extensions) |

| CVE-2023-4078 | Chromium: CVE-2023-4078 (Inappropriate implementation in Extensions) |

| CVE-2023-38157 | Vulnérabilité de contournement de la fonctionnalité de sécurité dans Microsoft Edge (Chromium-based) |

GitHub (une vulnérabilité)

| CVE-2023-35945 | Github: CBL Mariner |

Billet inspiré de A piñata of patches for Microsoft in August, sur le Blog Sophos.