Der massive WannaCry-Ransomware-Angriff von Freitag war ein harter Schlag für viele Unternehmen und Organisationen. Aber nur wenige sollte die schnelle Verbreitung schockiert haben, insbesondere diejenigen, die sich noch an Attacken wie „Slammer“ und „Conficker“ erinnern. Damals wie heute übertrug sich die Schadsoftware über ungeschützte Microsoft-Schwachstellen. Für diese stand zwar ein Update zum Schließen der Lücke zur Verfügung, aber das Problem ist einmal mehr das zeitnahe Aufspielen dieser Patches. Denn trotz aller Schlagzeilen bleibt die wichtigste Lektion für viele unbemerkt: Unternehmen und Organisationen müssen ein wachsames Auge auf Patch-Updates haben und Korrekturen schnellstmöglich einpflegen.

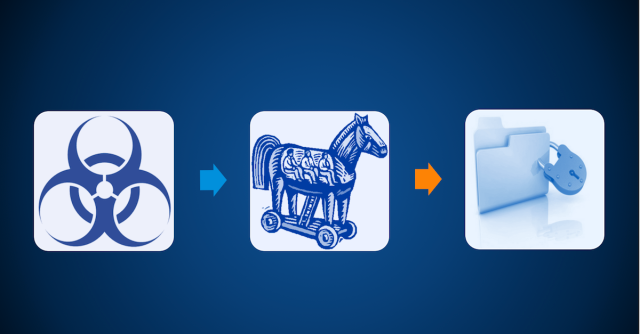

WanCry – auch bekannt unter Wanna Decrypter 2.0, WCry, WanaCrypt und WanaCrypt0r – nutzte eine Windows-Schwachstelle, die Microsoft im März mit einer Korrektur im Bulletin MS17-010 veröffentlicht hatte. Der Fehler lag im Windows Server Message Block Dienst (SMB), den Windows-Computer zur Freigabe von Dateien und Druckern über lokale Netzwerke nutzen. Unsere eigenen und externen Analysen scheinen die Vermutung zu bestätigen, dass der Angriff mit einem NSA-Code gestartet wurde, der von einer unter dem Namen Shadow Brokers bekannten Hackergruppe ausging. Vermutlich kam es zur Infektionen, weil der Patch vielfach nicht angewendet oder ältere, nicht mehr unterstützte Windows-Versionen verwendet wurden, die keine Sicherheitsupdates mehr erhalten. Dabei ist der Fall ist keine Premiere. 2008 verbreitete sich zum Beispiel der Netzwerk-Wurm Conficker auf Millionen ungepatchter PCs. Die Lücke, die Conficker Zugriff erlaubte, wurde 29 Tage vor dem Beginn des Angriffs per Patch geschlossen – was fehlte, waren die Updates auf Millionen von Rechnern. Die Liste lässt sich weiter fortsetzen: Anfang 2003 begann Slammer seinen Angriff über eine Sicherheitslücke in der Microsoft SQL Server-Datenbank-Software, die sechs Wochen zuvor korrigiert wurde.

Unabhängig von den Details des WannaCry-Angriffs verbleibt die Tatsache, dass es den Hackern immer wieder leicht gemacht wird, da vorhandene Patches oftmals nicht angewendet werden. Es muss aber auch erwähnt werden, dass das verzögerte Einspielen von Patches oder die Nutzung veralteter OS-Versionen nicht zwangsläufig Zeugnis von Blauäugigkeit oder Teilnahmslosigkeit ist. Teilweise müssen Systeme erst für eine Patch-Kompatibilität optimiert werden, oder es werden ältere Windows-Versionen genutzt, weil sowohl finanzielle als auch personelle Ressourcen zur Aktualisierung fehlen – um nur einmal zwei Gründe beispielhaft zu nennen. Trotz alldem ist und bleibt der beste Ratschlag für Unternehmen, Patches aktuell zu halten und aktuelle Windows-Versionen zu verwenden. Das sollte zumindest für systemkritische Geräte gelten. Wenn ein Fehler und sein zugehöriger Patch die Schnittstelle von gemeinsamen Komponenten wie SMB (vorhanden auf jedem Windows-System) und Remotecodeausführung beinhaltet, ist das eine Kombination, die sonstige Policies wie das Zurückhalten von Patches unbedingt außer Kraft setzen sollte. Nur so können momentan Angriffe wie WannaCry in ihre Schranken gewiesen werden. Und in eigener Sache gesprochen ist natürlich auch der Einsatz von Next-Gen-Lösugen ein effektiver Lösungsansatz. Kunden mit Sophos Intercept X, Endpoint eXploit Prevention und Central Server Protection Advanced waren zum Beispiel von Anfang an vor WannaCry geschützt.

Antwort hinterlassen