Sumário executivo

Há mais de cinco anos, a Sophos investiga vários grupos baseados na China que têm como alvo os firewalls da Sophos, com botnets, novas explorações e malware personalizado.

Com a assistência de outros fornecedores de segurança cibernética, governos e agências de aplicação da lei, conseguimos, com vários níveis de confiança, atribuir grupos específicos de atividades observadas ao Volt Typhoon, APT31 e APT41/Winnti.

O Sophos X-Ops identificou, com alta confiança, atividades de pesquisa e desenvolvimento de exploração sendo conduzidas na região de Sichuan. Consistente com a legislação de divulgação de vulnerabilidades da China, o X-Ops avalia com grande confiança que as explorações desenvolvidas foram então partilhadas com vários grupos distintos da linha da frente patrocinados pelo Estado, com diferentes objectivos, capacidades e ferramentas pós-exploração.

Durante o período monitorado, a Sophos identificou três principais comportamentos em evolução dos invasores:

- Uma mudança de foco de ataques generalizados e barulhentos indiscriminados (que o X-Ops concluiu serem tentativas fracassadas de construir caixas de retransmissão operacionais [ORBs] para ajudar futuros ataques direcionados) para operações mais furtivas contra alvos específicos de infraestrutura crítica e de alto valor localizados principalmente no Indo -Região do Pacífico. As organizações vítimas incluem fornecedores e reguladores de energia nuclear, militares, telecomunicações, agências de segurança do Estado e governo central.

- Evolução na capacidade furtiva e de persistência. TTPs recentes notáveis incluem o aumento do uso de viver fora da terra, inserção de classes Java backdoor, cavalos de Tróia somente de memória, um rootkit grande e anteriormente não divulgado (com opções de design e artefatos indicativos de capacidade multi-fornecedor de plataforma cruzada) e uma versão experimental inicial de um bootkit UEFI. X-Ops acredita que este é o primeiro caso observado de uso de bootkit especificamente em um firewall.

- Melhorias no OPSEC do ator ameaçador, incluindo sabotagem da coleta de telemetria do firewall, impactando a capacidade de detecção e resposta e dificultando a pesquisa OSINT por meio de uma pegada digital reduzida.

Em resposta aos apelos do NCSC-UK (conforme exposto pelo Diretor de Tecnologia do NCSC-UK, Ollie Whitehouse) e da CISA (no artigo de práticas recomendadas Secure-By-Design da agência), nosso objetivo é destacar de forma transparente a escala e a exploração generalizada de dispositivos de rede de ponta por adversários patrocinados pelo Estado.

No interesse da nossa resiliência coletiva, encorajamos outros fornecedores a seguir o nosso exemplo.

Índice

- Principais conclusões para os defensores

- Resumo da atividade adversária

- Intrusão inicial e reconhecimento

- Ataques em massa

- Mudando para furtividade

- Melhorias no OPSEC

- Conclusões

- Cronograma e apêndices técnicos

Principais conclusões para os defensores

Os dispositivos de rede de borda são alvos de alto valor que adversários com bons recursos usam para acesso inicial e persistência.

As estratégias de detecção e resposta do Defender precisam levar isso em consideração. Para ajudar os defensores, a Sophos tem:

- Forneceu TTPs e IOCs no apêndice do cronograma detalhado para ajudar os defensores a identificar oportunidades de detecção

- Descreveu as etapas necessárias para detectar e responder a ataques contra os firewalls de seus clientes

Os invasores patrocinados pelo Estado usam vulnerabilidades de dia zero e conhecidas para atacar dispositivos de ponta.

Essa segmentação não é exclusiva dos firewalls Sophos; conforme evidenciado pelos CVEs publicados, todos os dispositivos de ponta são um alvo.

- Siga atentamente o guia de proteção de dispositivos do seu fornecedor (o Sophos está aqui) para reduzir a superfície de ataque e limitar a exploração de vulnerabilidades de dia zero, prestando atenção especial às interfaces administrativas

- Habilite hotfixes, se houver suporte, e implemente processos para monitorar as comunicações de divulgação de vulnerabilidades de seus fornecedores — e responda rapidamente de acordo

- Certifique-se de estar executando hardware e software suportados para os quais seu fornecedor está comprometido em lançar atualizações de segurança

A segmentação patrocinada pelo Estado não se limita a alvos de espionagem de alto valor.

- Os atores de ameaças usam dispositivos de borda como caixas de retransmissão operacional (ORBs) para atacar alvos avançados e ofuscar a verdadeira origem dos ataques

- Num ecossistema digital estreitamente conectado, muitas organizações fazem parte de uma cadeia de abastecimento de infraestrutura crítica e podem ser alvo de atores que procuram perturbar serviços críticos

Cronograma de resumo

Um cronograma completo da atividade descrita neste relatório geral pode ser encontrado no adendo técnico deste artigo. Links para partes relevantes da linha do tempo são fornecidos para cada uma das seções abaixo para fornecer um contexto detalhado.

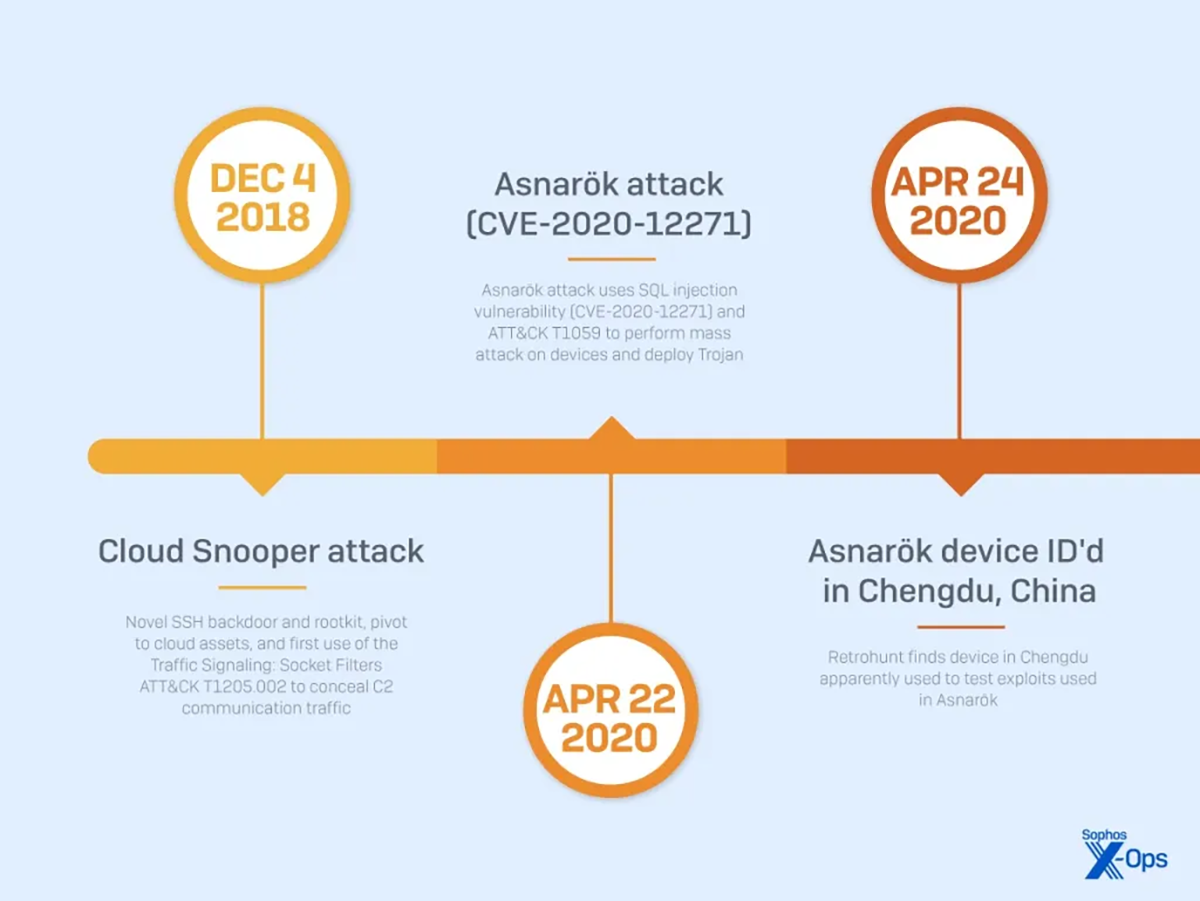

Figura 1: Um cronograma resumido da atividade da Orla do Pacífico, dezembro de 2018 a abril de 2020

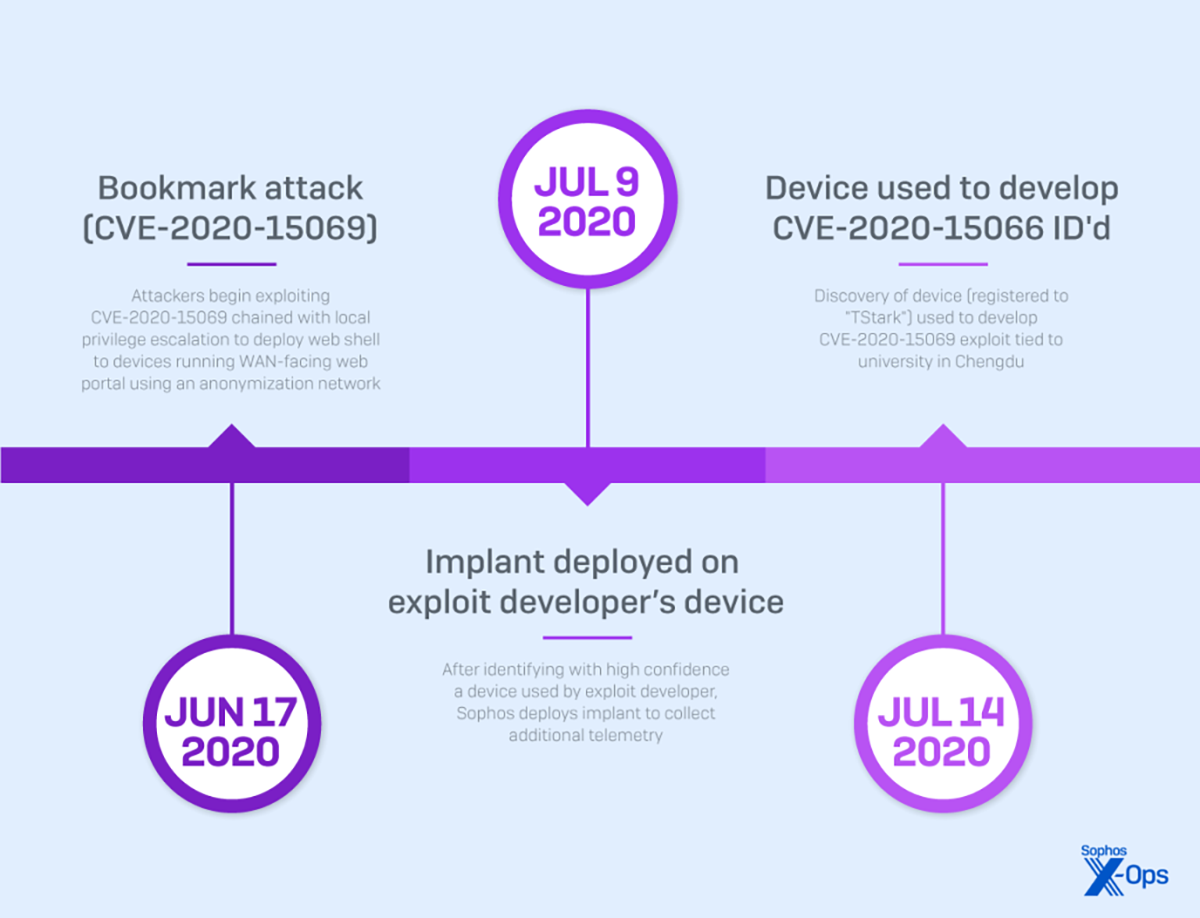

Figura 2: Junho a Julho 2020

Figura 2: Junho a Julho 2020

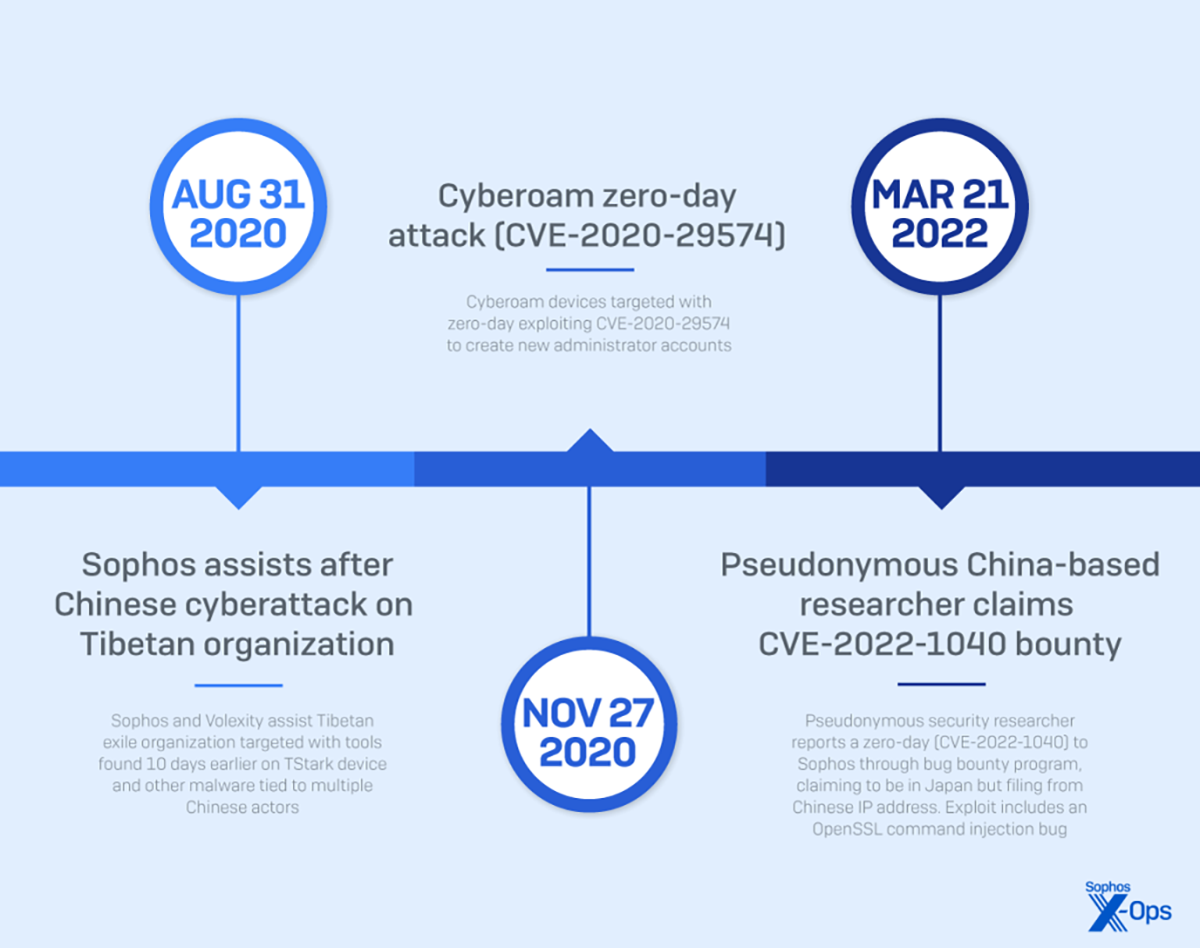

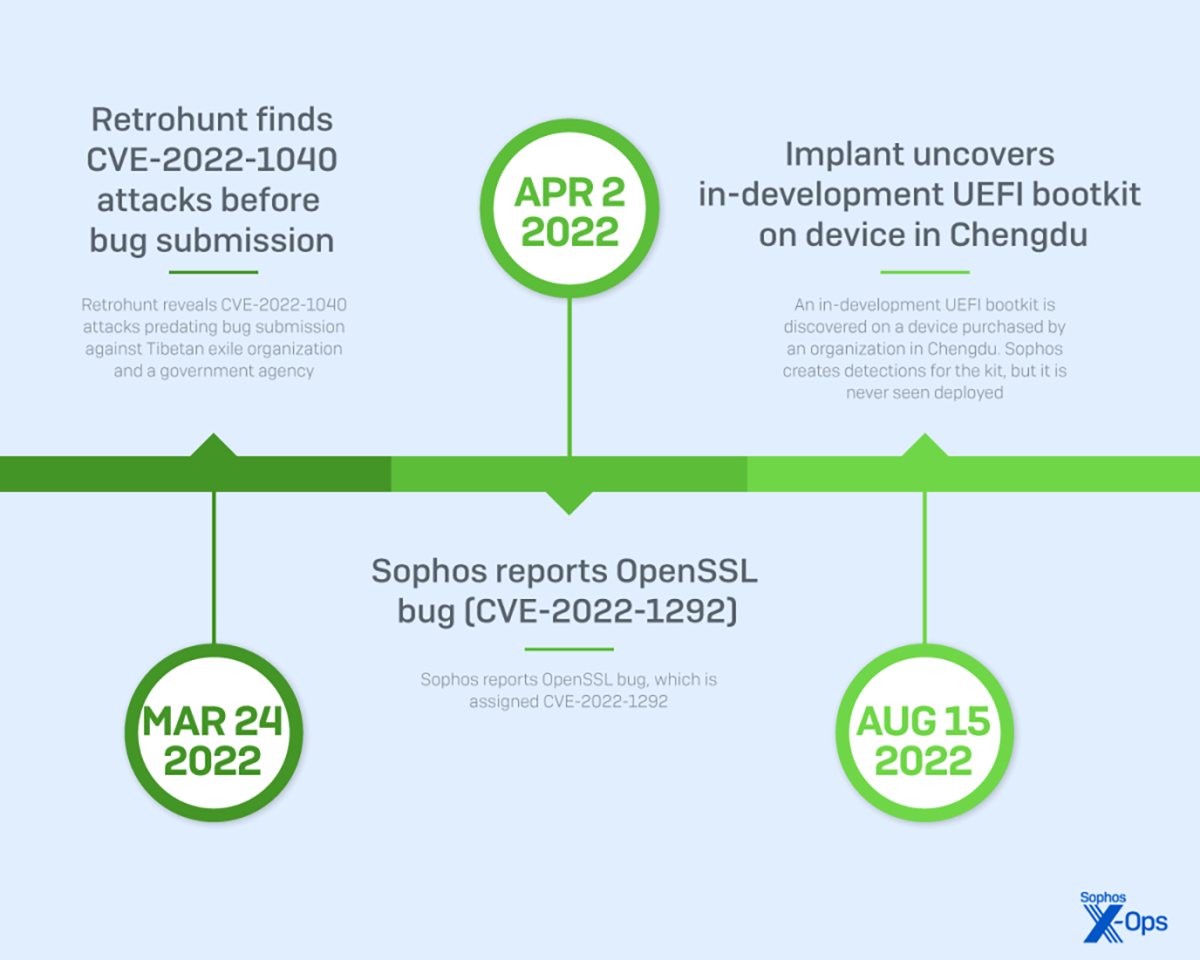

Figura 4: março de 2022 a agosto de 2022

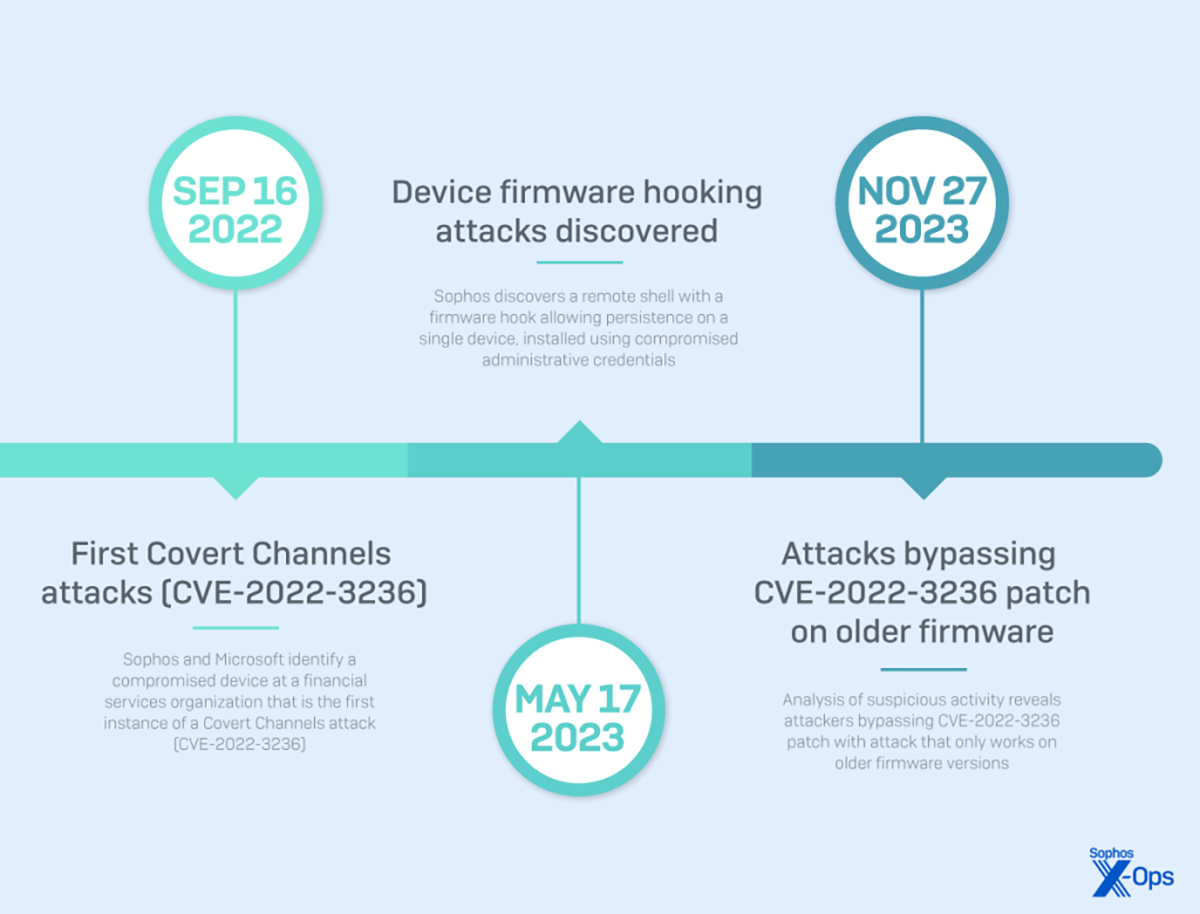

Figura 5: setembro de 2022 a novembro de 2023

Intrusión inicial y reconocimiento

El primer ataque no fue contra un dispositivo de red, sino el único ataque documentado contra una instalación de Sophos: la sede de Cyberoam, una filial de Sophos con sede en India. El 4 de diciembre de 2018, los analistas del equipo de Sophos SecOps detectaron que el dispositivo realizaba escaneos de red. Se identificó un troyano de acceso remoto (RAT) en una computadora con pocos privilegios utilizada para controlar una pantalla de video montada en la pared en las oficinas de Cyberoam.

Si bien una investigación inicial encontró malware que sugería un actor relativamente poco sofisticado, más detalles cambiaron esa evaluación. La intrusión incluyó un rootkit grande, complejo y nunca antes visto al que denominamos Cloud Snooper, así como una técnica novedosa para pivotar hacia la infraestructura de la nube aprovechando un Agente de Administrador de Sistemas de Servicios Web de Amazon (Agente SSM) mal configurado.

Si bien publicamos un análisis de la intrusión con algunos detalles en 2020, en ese momento no atribuimos el ataque.

Ahora evaluamos con gran confianza que este fue un esfuerzo inicial chino para recopilar inteligencia que ayudaría en el desarrollo de malware dirigido a dispositivos de red.

Ataques em massa

- Asnarök (CVE-2020-12271), abril de 2020

- Estouro de buffer do recurso de marcador (CVE-2020-15069), junho de 2020

- Ataque de criação de conta Cyberoam (CVE-2020-29574), novembro de 2020

Começando no início de 2020 e continuando durante grande parte de 2022, os adversários gastaram esforços e recursos consideráveis para se envolverem em múltiplas campanhas para descobrir e depois atingir dispositivos de rede acessíveis ao público. Numa rápida cadência de ataques, o adversário explorou uma série de vulnerabilidades anteriormente desconhecidas que tinha descoberto e depois operacionalizado, visando serviços voltados para WAN. Essas explorações levaram o adversário a ser capaz de recuperar informações armazenadas no dispositivo, bem como dar-lhes a capacidade de entregar cargas úteis dentro do firmware do dispositivo e, em alguns casos, para dispositivos no lado da LAN (interna à rede da organização). o dispositivo.

A Sophos tomou conhecimento desses tipos de ataques barulhentos logo após seu início. Quando foram descobertas, a Sophos optou por fazer uma divulgação tão ampla e pública quanto possível, conforme refletido pela série de postagens no blog X-Ops, apresentações em conferências e seminários com base em nossa análise e trabalho para combater cada uma das ameaças. Por exemplo, o relatório sobre a primeira onda de abril de 2020 (que apelidamos de Asnarök) foi publicado uma semana após o início dos ataques generalizados e foi atualizado à medida que o ator por trás deles mudava o fluxo de ataque.

A Sophos também realizou contactos com organizações que já não subscreviam atualizações, mas que ainda mantinham dispositivos operacionais (e vulneráveis) nas suas redes, para as alertar sobre os riscos de potenciais ataques automáticos de botnet nos seus dispositivos públicos.

Em dois dos ataques (Asnarök e um ataque posterior denominado “Panda Pessoal”), o X-Ops descobriu ligações entre pesquisadores de recompensas de bugs que revelam vulnerabilidades de forma responsável e os grupos adversários rastreados neste relatório. A X-Ops avaliou, com confiança média, a existência de uma comunidade de investigação centrada em estabelecimentos de ensino em Chengdu. Acredita-se que esta comunidade esteja colaborando na pesquisa de vulnerabilidades e compartilhando suas descobertas com fornecedores e entidades associadas ao governo chinês, incluindo empreiteiros que conduzem operações ofensivas em nome do Estado. Contudo, o âmbito e a natureza destas actividades não foram conclusivamente verificados.

Uma linha do tempo dos ataques em massa aos dispositivos pode ser encontrada na linha do tempo detalhada.

Mudando para furtividade

- Panda pessoal (CVE-2022-1040), março de 2022

- Canais secretos (CVE-2022-3236), setembro de 2022

- Ataques ocultos (dispositivos sem patch), julho de 2022 – presente

Em meados de 2022, o invasor mudou de tática para ataques altamente direcionados e com foco restrito contra entidades específicas: agências governamentais; grupos de gestão de infra-estruturas críticas; organizações de pesquisa e desenvolvimento; prestadores de cuidados de saúde; negócios de varejo, finanças e militares adjacentes; e organizações do setor público. Esses ataques, utilizando diversos TTPs, foram impulsionados menos pela automação e mais por um estilo de “adversário ativo”, no qual os atores executavam comandos manualmente e executavam malware nos dispositivos comprometidos.

Uma variedade de técnicas de persistência furtivas foram desenvolvidas e utilizadas durante esses ataques, principalmente:

- Um rootkit de usuário personalizado e completo

- Uso do conta-gotas na memória TERMITE

- Reempacotando arquivos Java legítimos com arquivos de classe trojanizados

- Um bootkit UEFI experimental (observado apenas em um dispositivo de teste controlado pelo invasor)

- Credenciais VPN válidas obtidas de malware no dispositivo e por meio de um Active Directory DCSYNC

- Conectando processos de atualização de firmware para sobreviver às atualizações de firmware

Embora a exploração de CVEs conhecidos (os listados acima) tenha sido o vetor de acesso inicial mais comum usado para implantar os itens acima, o X-Ops também observou casos de acesso inicial usando credenciais administrativas válidas do lado da LAN do dispositivo, sugerindo o uso de dispositivos de perímetro para persistência e acesso remoto após obter acesso inicial à rede por outros meios.

Melhorias no OPSEC

Ao longo das campanhas, os atores tornaram-se cada vez mais hábeis em ocultar as suas atividades da descoberta imediata, bloqueando o envio da telemetria do dispositivo para a Sophos.

Já em abril de 2020, os invasores fizeram esforços para sabotar o mecanismo de hotfix dos dispositivos que comprometeram. Mais tarde, eles adicionaram o direcionamento do sistema de telemetria dos dispositivos para evitar que a Sophos recebesse avisos antecipados de suas atividades.

Os atores também descobriram e bloquearam a coleta de telemetria em seus próprios dispositivos de teste depois que o Sophos X-Ops utilizou esse recurso para coletar dados sobre explorações enquanto elas estavam sendo desenvolvidas.

Além disso, as práticas de segurança operacional dos desenvolvedores de exploits melhoraram ao longo do tempo. O X-Ops viu o rastro de dados que poderíamos seguir com práticas de inteligência de código aberto diminuir consideravelmente em relação aos ataques anteriores.

Conclusões

Os atores da ameaça realizam esses ataques persistentes há mais de cinco anos. Esta espiada por trás da cortina em nossas investigações passadas e em andamento sobre esses ataques é o arco de uma história que pretendemos continuar a contar ao longo do tempo, desde que não interfira ou comprometa as investigações policiais em andamento.

Os adversários parecem ter bons recursos, serem pacientes, criativos e terem um conhecimento incomum sobre a arquitetura interna do firmware do dispositivo. Os ataques destacados nesta pesquisa demonstram um nível de comprometimento com atividades maliciosas que raramente vimos nos quase 40 anos de existência da Sophos como empresa.

O Sophos X-Ops tem prazer em colaborar com outras pessoas e compartilhar IOCs adicionais detalhados caso a caso. Contate-nos via pacific_rim[@]sophos.com.

Para a história completa, consulte nossa página de destino: Sophos Pacific Rim: operação defensiva e contra-ofensiva da Sophos com adversários de estados-nação na China.

Agradecimentos

A Sophos gostaria de agradecer as contribuições de ANSSI, Bugcrowd, CERT-In, CISA, Cisco Talos, Digital Shadows (agora parte do Reliaquest), FBI, Fortinet, JCDC, Mandiant, Microsoft, NCA, NHCTU, NCSC-NL, NCSC- Reino Unido, NSA, Palo Alto Networks, Recorded Future, Secureworks e Volexity a este relatório, ou às investigações abrangidas neste relatório.