Resumen ejecutivo

Durante más de cinco años, Sophos ha estado investigando múltiples grupos con sede en China que atacan los firewalls de Sophos, con botnets, exploits novedosos y malware personalizado.

Con la ayuda de otros proveedores de ciberseguridad, gobiernos y agencias de aplicación de la ley, hemos podido, con distintos niveles de confianza, atribuir grupos específicos de actividad observada a Volt Typhoon, APT31 y APT41/Winnti.

Sophos X-Ops ha identificado, con gran confianza, explotar la actividad de investigación y desarrollo que se lleva a cabo en la región de Sichuan. De acuerdo con la legislación de divulgación de vulnerabilidades de China, X-Ops evalúa con alta confianza que los exploits desarrollados fueron luego compartidos con múltiples grupos de primera línea distintos patrocinados por el estado con diferentes objetivos, capacidades y herramientas posteriores a la explotación.

Durante el período analizado, Sophos ha identificado tres comportamientos clave en evolución de los atacantes:

- Un cambio de enfoque de ataques indiscriminados y ruidosos y generalizados (que X-Ops ha concluido fueron intentos fallidos de construir cajas de retransmisión operativas [ORB] para ayudar en futuros ataques dirigidos) a operaciones más sigilosas contra objetivos específicos de infraestructura crítica y de alto valor ubicados principalmente en la India. -Región del Pacífico. Las organizaciones de víctimas incluyen proveedores y reguladores de energía nuclear, militares, telecomunicaciones, agencias de seguridad estatales y el gobierno central.

- Evolución en capacidad de sigilo y persistencia. Los TTP recientes notables incluyen un mayor uso de la vida fuera de la tierra, la inserción de clases Java con puerta trasera, troyanos de solo memoria, un rootkit grande y no revelado anteriormente (con opciones de diseño y artefactos indicativos de capacidad multiplataforma y de múltiples proveedores) y una de las primeras versiones experimentales de un kit de arranque UEFI. X-Ops cree que este es el primer caso observado de uso de bootkit específicamente en un firewall.

- Mejoras en OPSEC de los actores de amenazas, que incluyen sabotear la recopilación de telemetría del firewall, afectar la capacidad de detección y respuesta y obstaculizar la investigación de OSINT a través de una huella digital reducida.

En respuesta a las llamadas del NCSC-UK (según lo expuesto por el Director de Tecnología del NCSC-UK, Ollie Whitehouse) y de CISA (en el artículo de mejores prácticas Secure-By-Design de la agencia), nuestro objetivo es resaltar de manera transparente la escala y la explotación generalizada. de dispositivos de red de borde por parte de adversarios patrocinados por el estado.

En aras de nuestra resiliencia colectiva, animamos a otros proveedores a seguir nuestro ejemplo.

Tabla de contenido

- Conclusiones clave para los defensores

- Resumen de la actividad adversaria

- Intrusión inicial y reconocimiento

- Ataques masivos

- Cambiando al sigilo

- Mejoras en OPSEC

- Conclusiones

- Cronograma y apéndices técnicos

Conclusiones clave para los defensores

Los dispositivos de red perimetrales son objetivos de alto valor que los adversarios con buenos recursos utilizan tanto para el acceso inicial como para la persistencia.

Las estrategias de detección y respuesta de los defensores deben tener esto en cuenta. Para ayudar a los defensores, Sophos tiene:

- Se proporcionaron TTP y IOC en el apéndice del cronograma detallado para ayudar a los defensores a identificar oportunidades de detección.

- Describió los pasos que toma para detectar y responder a ataques contra los firewalls de sus clientes.

Los atacantes patrocinados por el estado utilizan vulnerabilidades conocidas y de día cero para atacar los dispositivos de borde.

Esta orientación no es exclusiva de los firewalls de Sophos; Como lo demuestran los CVE publicados, todos los dispositivos perimetrales son un objetivo.

- Siga de cerca la guía de protección de dispositivos de su proveedor (la de Sophos está aquí) para reducir la superficie de ataque y limitar la explotabilidad de las vulnerabilidades de día cero, prestando especial atención a las interfaces administrativas.

- Habilite revisiones, si son compatibles, e implemente procesos para monitorear las comunicaciones de divulgación de vulnerabilidades de sus proveedores y responda rápidamente en consecuencia.

- Asegúrese de estar ejecutando hardware y software compatibles para los cuales su proveedor se compromete a publicar actualizaciones de seguridad.

Los ataques patrocinados por el Estado no se limitan a objetivos de espionaje de alto valor.

- Los actores de amenazas utilizan dispositivos de borde como cajas de retransmisión operativas (ORB) para atacar objetivos futuros y ofuscar el verdadero origen de los ataques.

- En un ecosistema digital estrechamente conectado, muchas organizaciones forman parte de una cadena de suministro de infraestructura crítica y pueden ser el objetivo de actores que buscan alterar los servicios críticos.

Cronograma resumido

Puede encontrar un cronograma completo de la actividad descrita en este informe general en el anexo técnico de este artículo. Se proporcionan enlaces a partes relevantes de la línea de tiempo para cada una de las secciones siguientes para proporcionar un contexto detallado.

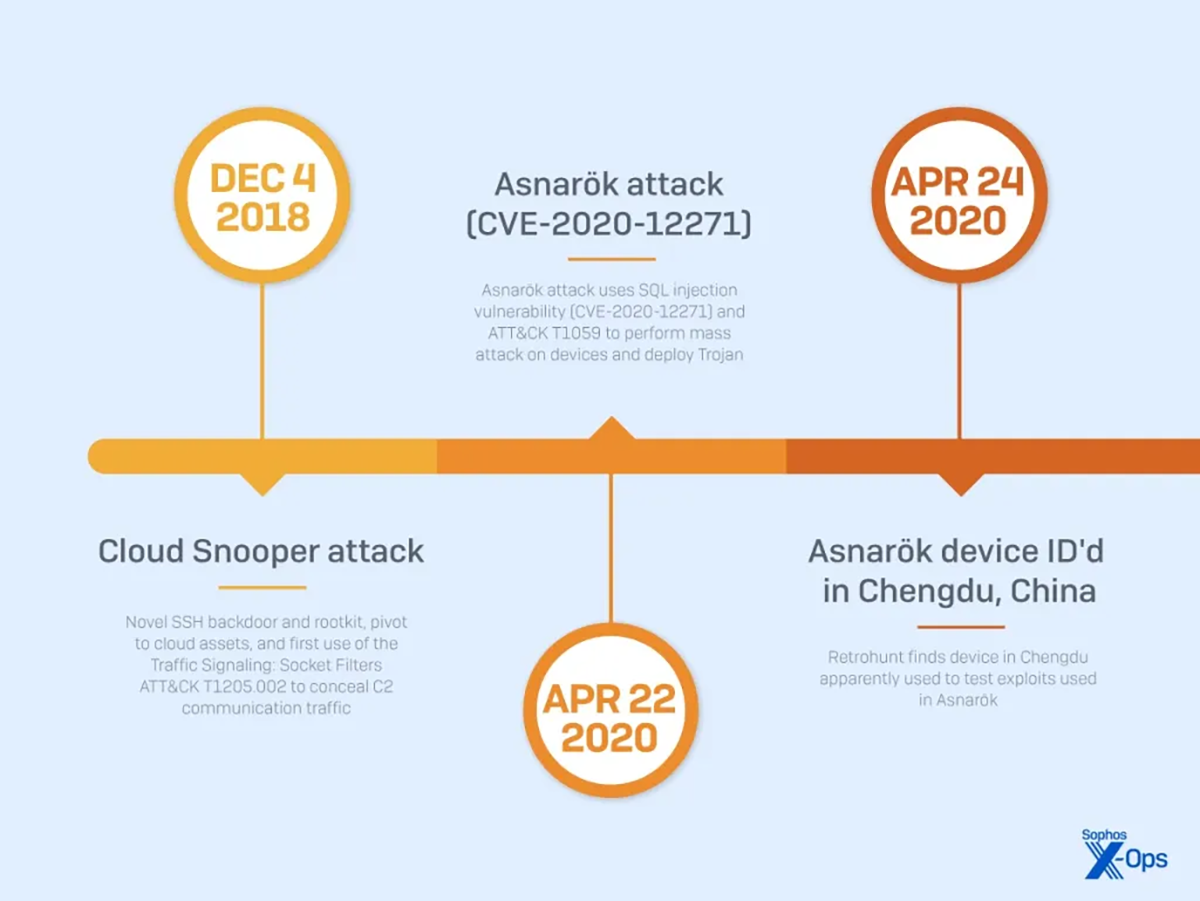

Figura 1: Cronograma abreviado de la actividad de Pacific Rim, de diciembre de 2018 a abril de 2020

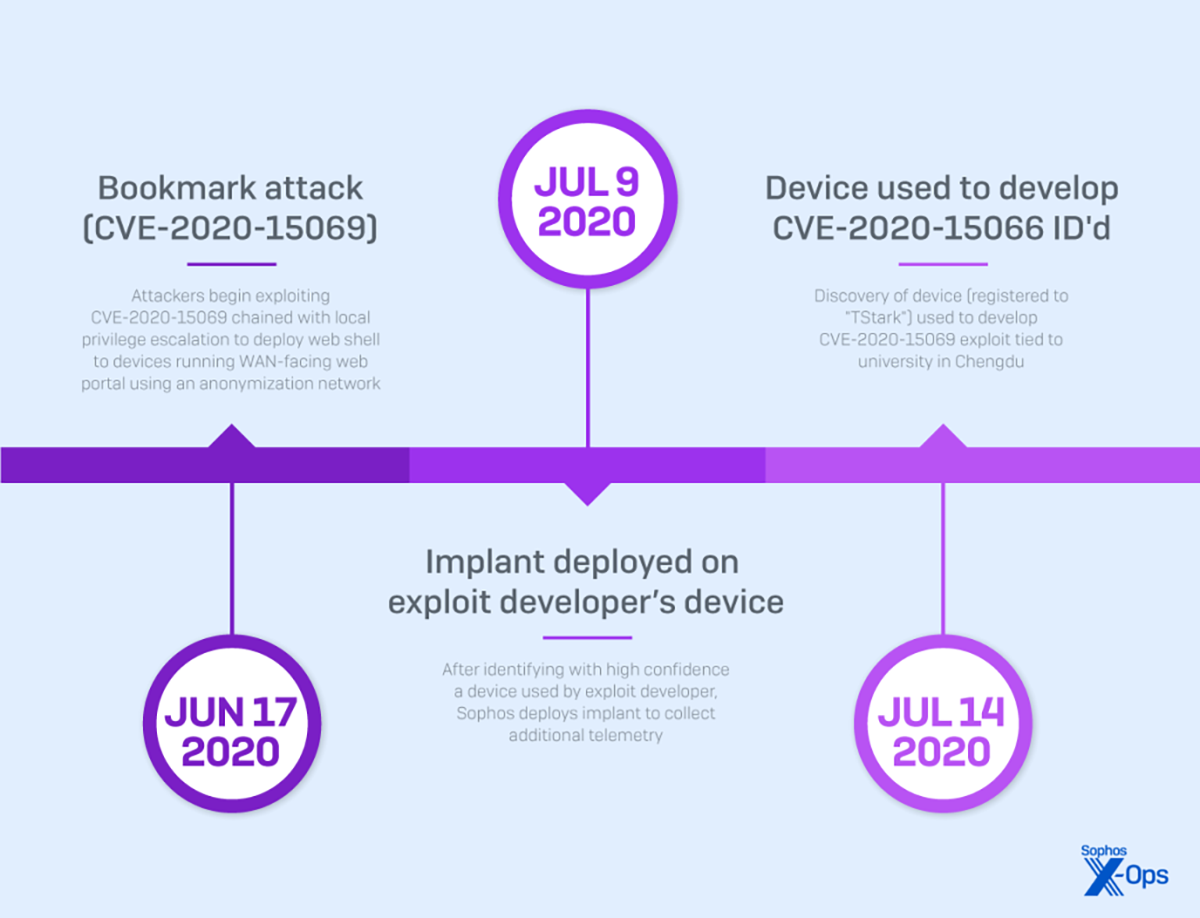

Figura 2: Junio a Julio 2020

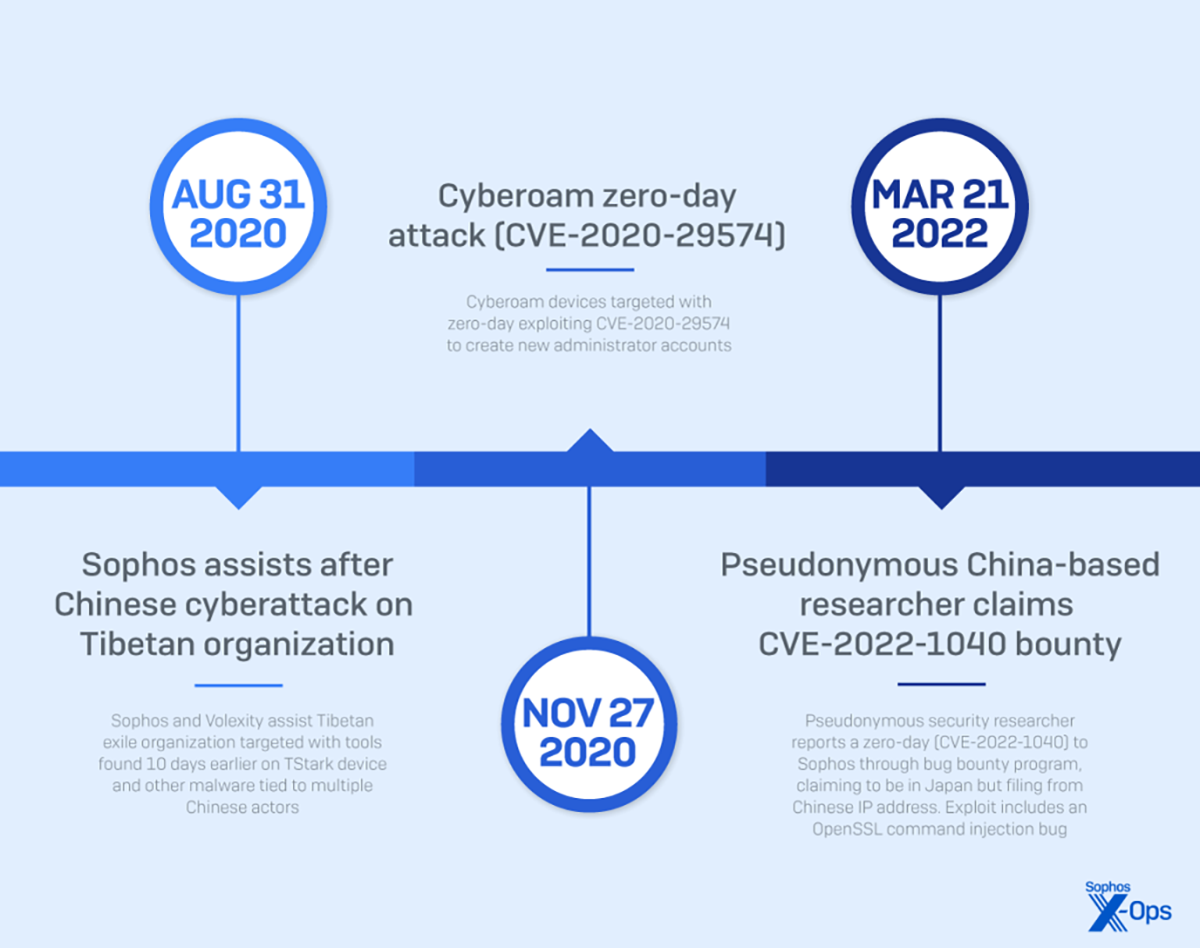

Figura 3: Agosto 2020 a Marzo 2022

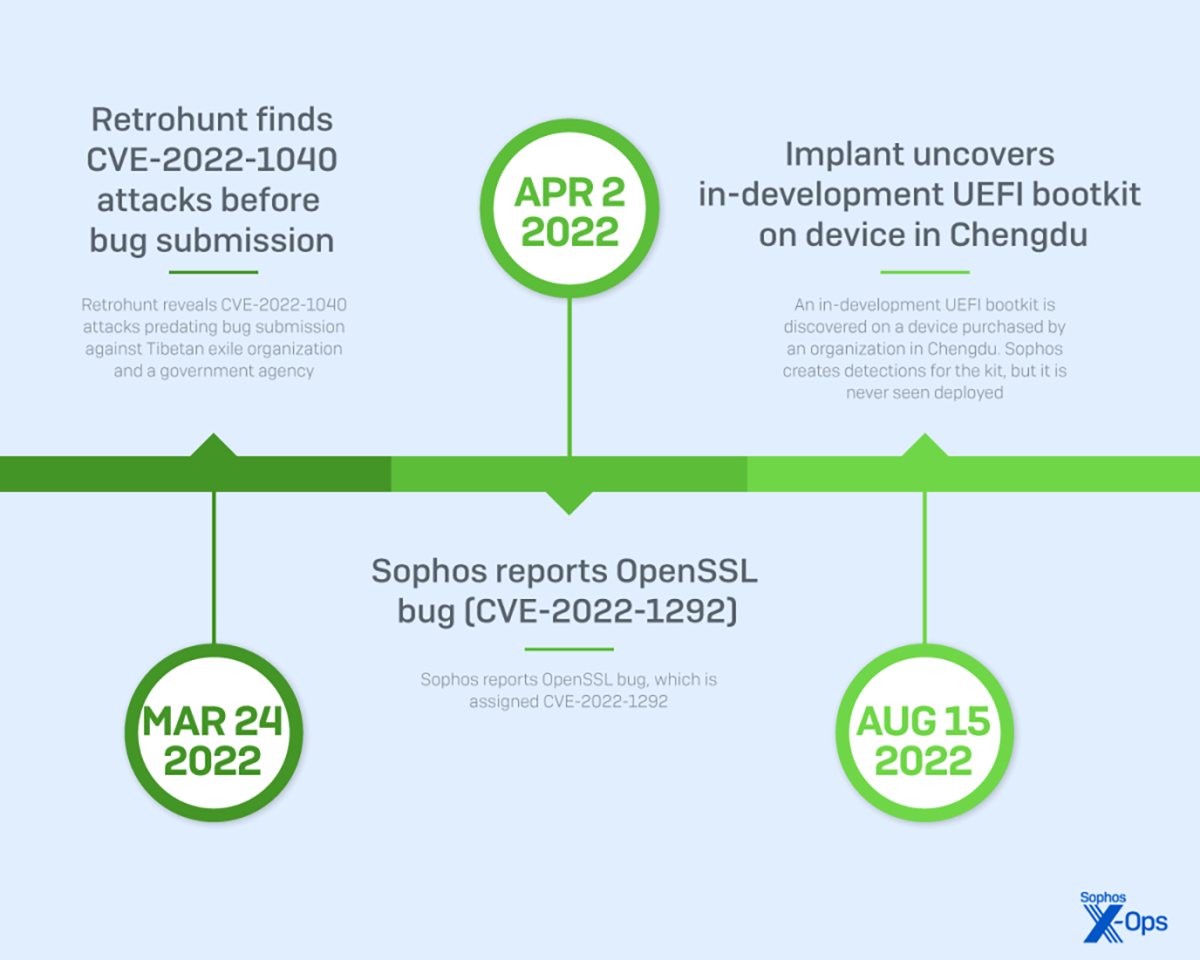

Figura 4: Marzo 2022 a Agosto 2022

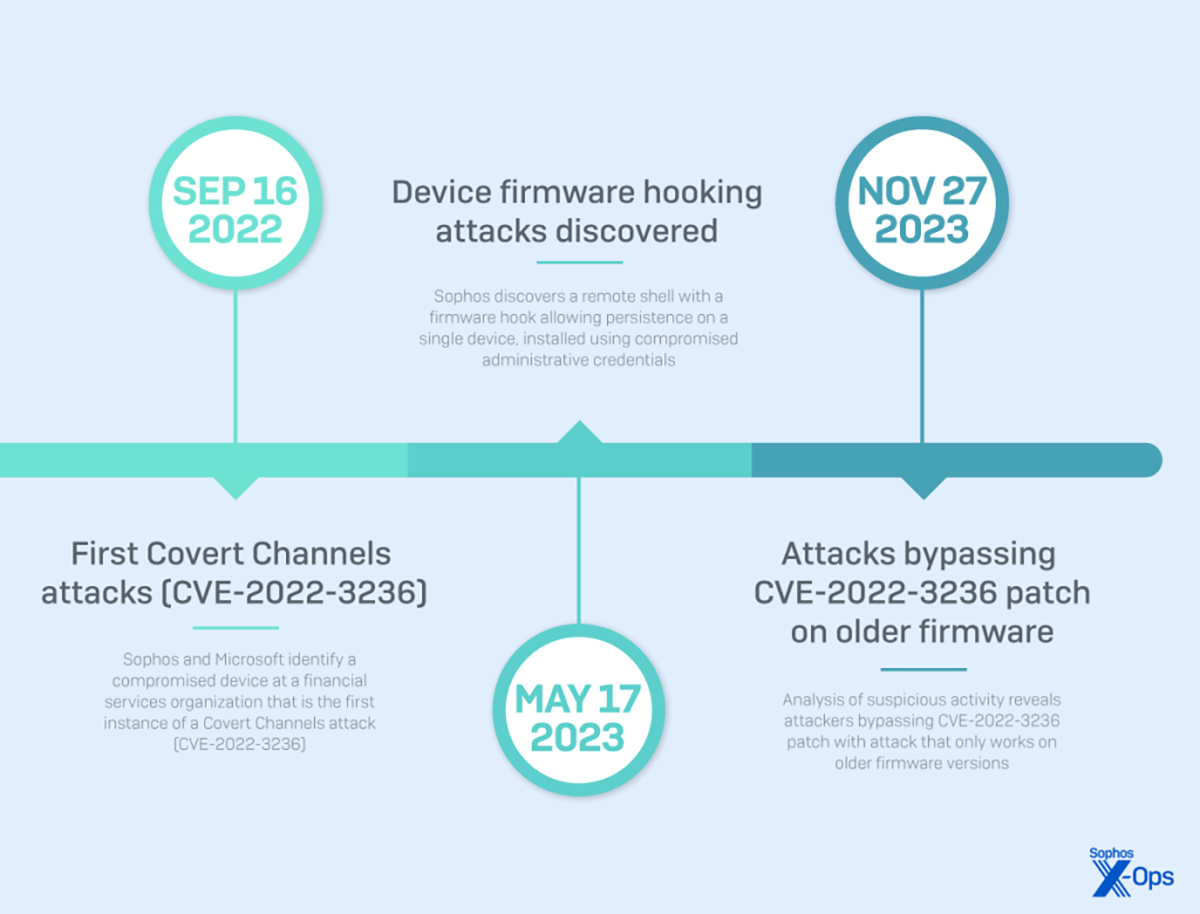

Figura 5: Septiembre 2022 a Noviembre 2023

Intrusión inicial y reconocimiento

El primer ataque no fue contra un dispositivo de red, sino el único ataque documentado contra una instalación de Sophos: la sede de Cyberoam, una filial de Sophos con sede en India. El 4 de diciembre de 2018, los analistas del equipo de Sophos SecOps detectaron que el dispositivo realizaba escaneos de red. Se identificó un troyano de acceso remoto (RAT) en una computadora con pocos privilegios utilizada para controlar una pantalla de video montada en la pared en las oficinas de Cyberoam.

Si bien una investigación inicial encontró malware que sugería un actor relativamente poco sofisticado, más detalles cambiaron esa evaluación. La intrusión incluyó un rootkit grande, complejo y nunca antes visto al que denominamos Cloud Snooper, así como una técnica novedosa para pivotar hacia la infraestructura de la nube aprovechando un Agente de Administrador de Sistemas de Servicios Web de Amazon (Agente SSM) mal configurado.

Si bien publicamos un análisis de la intrusión con algunos detalles en 2020, en ese momento no atribuimos el ataque.

Ahora evaluamos con gran confianza que este fue un esfuerzo inicial chino para recopilar inteligencia que ayudaría en el desarrollo de malware dirigido a dispositivos de red.

Mass attacks

- Asnarök (CVE-2020-12271), April 2020

- Bookmark feature buffer overflow (CVE-2020-15069), June 2020

- Cyberoam account creation attack (CVE-2020-29574), November 2020

Beginning in early 2020 and continuing through much of 2022, the adversaries spent considerable effort and resources to engage in multiple campaigns to discover and then target publicly reachable network appliances. In a rapid cadence of attacks, the adversary exploited a series of previously unknown vulnerabilities they had discovered, and then operationalized, targeting WAN-facing services. These exploits led to the adversary being able to retrieve information stored on the device, as well as giving them the ability to deliver payloads inside the device firmware and, in some cases, to devices on the LAN (internal to the organization’s network) side of the device.

Sophos became aware of these noisy types of attacks soon after they began. When they were discovered, Sophos chose to make as broad and as public a disclosure as possible, as reflected by the series of X-Ops blog posts, conference presentations, and seminars based on our analysis and work to counter each of the threats. For example, the report on the first wave in April 2020 (which we dubbed Asnarök) published within a week of the commencement of widespread attacks and was updated as the actor behind them shifted attack flow.

Sophos también llevó a cabo actividades de comunicación con organizaciones que ya no estaban suscritas a actualizaciones pero que aún mantenían dispositivos operativos (y vulnerables) en sus redes, para advertirles sobre los riesgos de posibles ataques automáticos de botnets en sus dispositivos públicos.

En dos de los ataques (Asnarök y un ataque posterior denominado “Personal Panda”), X-Ops descubrió vínculos entre los investigadores de recompensas por errores que revelaban vulnerabilidades de manera responsable y los grupos adversarios rastreados en este informe. X-Ops ha evaluado, con un nivel de confianza medio, la existencia de una comunidad de investigación centrada en establecimientos educativos en Chengdu. Se cree que esta comunidad colabora en la investigación de vulnerabilidades y comparte sus hallazgos tanto con proveedores como con entidades asociadas con el gobierno chino, incluidos contratistas que llevan a cabo operaciones ofensivas en nombre del estado. Sin embargo, no se ha verificado de manera concluyente el alcance y la naturaleza completos de estas actividades.

Puede encontrar una cronología de los ataques masivos a dispositivos en la cronología detallada.

Cambiando al sigilo

- Panda personal (CVE-2022-1040), marzo de 2022

- Canales encubiertos (CVE-2022-3236), septiembre de 2022

- Ataques ocultos (dispositivos sin parches), julio de 2022 – actualidad

A mediados de 2022, el atacante cambió de táctica y pasó a ataques muy específicos y con un enfoque limitado contra entidades específicas: agencias gubernamentales; grupos de gestión de infraestructuras críticas; organizaciones de investigación y desarrollo; proveedores de atención médica; negocios minoristas, financieros y adyacentes al ejército; y organizaciones del sector público. Estos ataques, que utilizaban diversos TTP, estaban impulsados menos por la automatización y más por un estilo de “adversario activo”, en el que los actores ejecutaban comandos manualmente y ejecutaban malware en los dispositivos comprometidos.

Se desarrollaron y utilizaron una variedad de técnicas de persistencia sigilosa a lo largo de estos ataques, entre las que destacan:

- Un rootkit de usuario personalizado y con todas las funciones

- Uso del cuentagotas en memoria TERMITE

- Reempaquetar archivos Java legítimos con archivos de clase troyanizados

- Un kit de arranque UEFI experimental (observado solo en un dispositivo de prueba controlado por un atacante)

- Credenciales de VPN válidas obtenidas tanto del malware en el dispositivo como a través de Active Directory DCSYNC

- Conexión de procesos de actualización de firmware para sobrevivir a las actualizaciones de firmware

Si bien la explotación de CVE conocidos (los enumerados anteriormente) fue el vector de acceso inicial más común utilizado para implementar lo anterior, X-Ops también observó casos de acceso inicial utilizando credenciales administrativas válidas desde el lado LAN del dispositivo, lo que sugiere el uso de dispositivos perimetrales. para persistencia y acceso remoto después de obtener acceso inicial a la red a través de otros medios.

Mejoras en OPSEC

A lo largo de las campañas, los actores se volvieron cada vez más expertos en ocultar sus actividades del descubrimiento inmediato al bloquear el envío de telemetría desde el dispositivo a Sophos.

Ya en abril de 2020, los atacantes hicieron esfuerzos para sabotear el mecanismo de revisión de los dispositivos que comprometieron. Más tarde, agregaron la orientación del sistema de telemetría de los dispositivos para evitar que Sophos reciba una alerta temprana de su actividad.

Los actores también descubrieron y bloquearon la recopilación de telemetría en sus propios dispositivos de prueba después de que Sophos X-Ops utilizara esa capacidad para recopilar datos sobre exploits mientras se desarrollaban.

Además, las prácticas de seguridad operativa de los desarrolladores de exploits mejoraron con el tiempo. X-Ops vio cómo el rastro de datos que podíamos seguir con prácticas de inteligencia de código abierto se reducía considerablemente en comparación con ataques anteriores.

Conclusiones

Los actores de amenazas han llevado a cabo estos ataques persistentes durante más de cinco años. Este vistazo detrás de la cortina a nuestras investigaciones pasadas y en curso sobre estos ataques es el arco de una historia que pretendemos continuar contando a lo largo del tiempo, siempre y cuando no interfiera ni comprometa las investigaciones policiales en curso.

Los adversarios parecen contar con buenos recursos, ser pacientes, creativos e inusualmente conocedores de la arquitectura interna del firmware del dispositivo. Los ataques destacados en esta investigación demuestran un nivel de compromiso con la actividad maliciosa que rara vez hemos visto en los casi 40 años de existencia de Sophos como empresa.

Sophos X-Ops se complace en colaborar con otros y compartir IOC detallados adicionales caso por caso. Contáctenos a través de pacific_rim[@]sophos.com.

Para conocer la historia completa, consulte nuestra página de inicio: Sophos Pacific Rim: operación defensiva y contraofensiva de Sophos con adversarios-estado-nación en China.

Expresiones de gratitud

Sophos desea agradecer las contribuciones de ANSSI, Bugcrowd, CERT-In, CISA, Cisco Talos, Digital Shadows (ahora parte de Reliaquest), FBI, Fortinet, JCDC, Mandiant, Microsoft, NCA, NHCTU, NCSC-NL, NCSC- UK, NSA, Palo Alto Networks, Recorded Future, Secureworks y Volexity a este informe o a las investigaciones cubiertas en este informe.