Tras una breve pausa en la actividad, Sophos X-Ops sigue observando y respondiendo a lo que consideramos casi con total seguridad como una operación de ciberespionaje patrocinad por el estado chino y dirigida contra un organismo destacado del gobierno de una nación del sudeste asiático.

En el proceso de investigación de esa actividad, que rastreamos como Operación Crimson Palace, Sophos Managed Detection and Response (MDR) encontró telemetría que indicaba el compromiso de otras organizaciones gubernamentales de la región, y ha detectado actividad relacionada de estos grupos de amenazas existentes en otras organizaciones de la misma región. Los atacantes utilizaron sistemáticamente otras redes organizativas y de servicios públicos comprometidas en esa región para distribuir malware y herramientas bajo la apariencia de un punto de acceso de confianza.

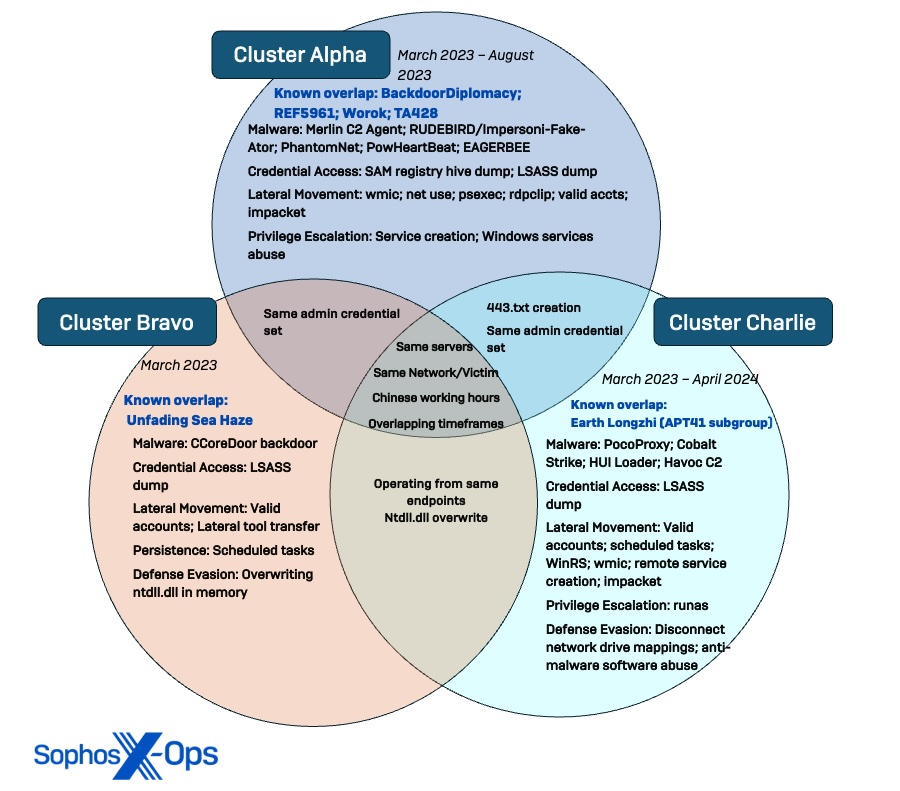

Nuestro informe anterior cubría la actividad de tres clusters de actividades de amenazas a la seguridad (STAC) relacionados con la actividad de ciberespionaje: Cluster Alpha (STAC1248), Cluster Bravo (STAC1870) y Cluster Charlie (STAC1305), todos ellos observados entre marzo y agosto de 2023. Los tres clusters de amenazas que operaban dentro del territorio de la agencia objetivo quedaron inactivos en agosto de 2023.

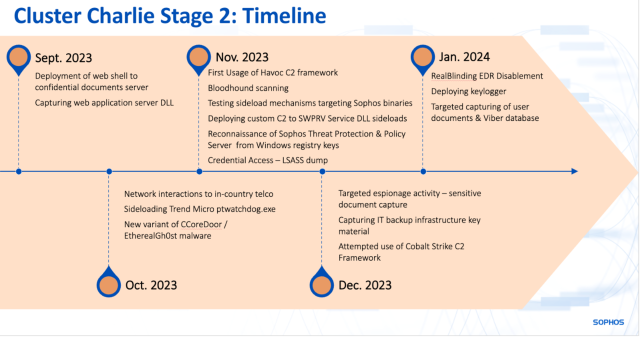

Sin embargo, el Cluster Charlie reanudó su actividad varias semanas después. Esta actividad, que incluía un keylogger no documentado previamente al que hemos denominado «TattleTale», marcó el inicio de una segunda fase y la expansión de la actividad de intrusión por la región, que sigue en curso.

Sophos MDR también observó una serie de detecciones que coinciden con las herramientas utilizadas por Cluster Bravo en entidades ajenas a la agencia gubernamental cubierta en nuestro informe inicial, incluidas dos organizaciones no gubernamentales de servicios públicos y varias organizaciones adicionales, todas ellas con sede en la misma región. Dichas detecciones incluían telemetría que mostraba el uso de los sistemas de una organización como punto de retransmisión C2 y lugar de almacenamiento de herramientas, así como el almacenamiento de malware en el servidor Microsoft Exchange comprometido de otra organización.

Figura 1: los tres clusters de actividades de amenazas a la seguridad observados durante la fase inicial de la Operación Palacio Carmesí y su solapamiento con actores de amenazas de los que se había informado anteriormente y entre sí, marzo-agosto de 2023

Cluster Bravo, ampliado

Aunque el Cluster Bravo solo estuvo activo brevemente en la red de la organización cubierta en nuestro primer informe, Sophos X-Ops detectó posteriormente actividad asociada al Cluster Bravo en las redes de al menos otras 11 organizaciones y agencias de la misma región. Además, Sophos identificó varias organizaciones cuya infraestructura se utilizaba para el montaje de programas maliciosos, incluida una agencia gubernamental. Los actores de la amenaza fueron precisos en la forma en que aprovecharon estos entornos comprometidos para el alojamiento, asegurándose de utilizar siempre una organización infectada dentro de la misma vertical para sus ataques.

Esta nueva actividad abarcó de enero a junio de 2024, e incluyó a dos organizaciones privadas con funciones relacionadas con el gobierno. Las organizaciones afectadas representan una amplia franja de las funciones críticas del gobierno objetivo.

Cluster Charlie, renovado

El Cluster Charlie se silenció en agosto de 2023, después de que Sophos bloqueara sus implantes C2 personalizados (PocoProxy). Sin embargo, los actores detrás de la intrusión volvieron con nuevas técnicas a finales de septiembre.

Esto comenzó con intentos de evadir los bloqueos cambiando a diferentes canales C2, y con el actor Cluster Charlie variando la forma en que despliega los implantes. Estos cambios incluyeron, como señalamos en nuestro informe anterior, el uso de un cargador de malware personalizado llamado HUI loader (identificado por Sentinel Labs) para inyectar una baliza Cobalt Strike en la utilidad de Escritorio Remoto mstsc.exe.

Sin embargo, en septiembre, los atacantes detrás de Cluster Charlie volvieron a modificar sus actividades de varias maneras:

-

Emplearon herramientas de código abierto y comerciales para restablecer su presencia después de que Sophos descubriera y bloqueara sus herramientas personalizadas.

-

Aprovecharon numerosas herramientas y técnicas que anteriormente habían formado parte de los otros grupos de actividades de amenazas que habíamos observado.

Figura 2: la actividad relacionada con el Cluster Charlie se reanudó en septiembre de 2023 tras su interrupción en agosto

La exfiltración de datos con valor de inteligencia seguía siendo un objetivo tras la reanudación de la actividad. Sin embargo, gran parte de su esfuerzo parecía centrarse en restablecer y ampliar su posición en la red objetivo eludiendo el software EDR y restableciendo rápidamente el acceso cuando sus implantes C2 habían sido bloqueados.

Para más información sobre este tema puedes consultar nuestro artículo en inglés Crimson Palace returns: New Tools, Tactics, and Targets