En la primavera de 2023, un recién jubilado se vio arrastrado a lo que se convertiría en una “relación” terriblemente cara. Atraído a través de una aplicación de citas por alguien que decía vivir en su zona, acabaron convenciéndole para que “invirtiera” en lo que le dijeron que era una apuesta totalmente segura: algo llamado “minería de moneda digital”. Acabaría invirtiendo más de 20.000 dólares en la estafa, agotando sus ahorros personales para la jubilación.

La estafa era una nueva variante de lo que quizá se haya convertido en el segmento de fraude en línea de más rápido crecimiento, con miles de millones de dólares en pérdidas de miles de víctimas solo en Estados Unidos: el fraude de inversiones basado en criptomonedas. Debido a la facilidad con la que las criptomonedas ignoran las fronteras y permiten a las redes delictivas multinacionales obtener y blanquear fondos rápidamente, y debido a la confusión generalizada sobre el funcionamiento de las criptomonedas, una amplia gama de estafas por Internet se han centrado en convencer a las víctimas para que conviertan sus ahorros personales en criptodivisas y luego robarlas.

Entre este tipo de actividades delictivas organizadas, ninguna parece tan generalizada como el sha zhu pan (“matanza de cerdos”, 杀猪盘), un patrón de estafa en el que se basó el delito perpetrado contra esta víctima, “Frank”. Originadas en China al principio de la pandemia del COVID, las estafas de matanza de cerdos se han expandido por todo el mundo desde entonces, convirtiéndose en un fraude multimillonario. Estas estafas han hecho algo más que robar criptomonedas: han despojado a la gente de los ahorros de toda su vida y, en un caso denunciado, una estafa provocó la quiebra de un pequeño banco al atrapar a un funcionario bancario.

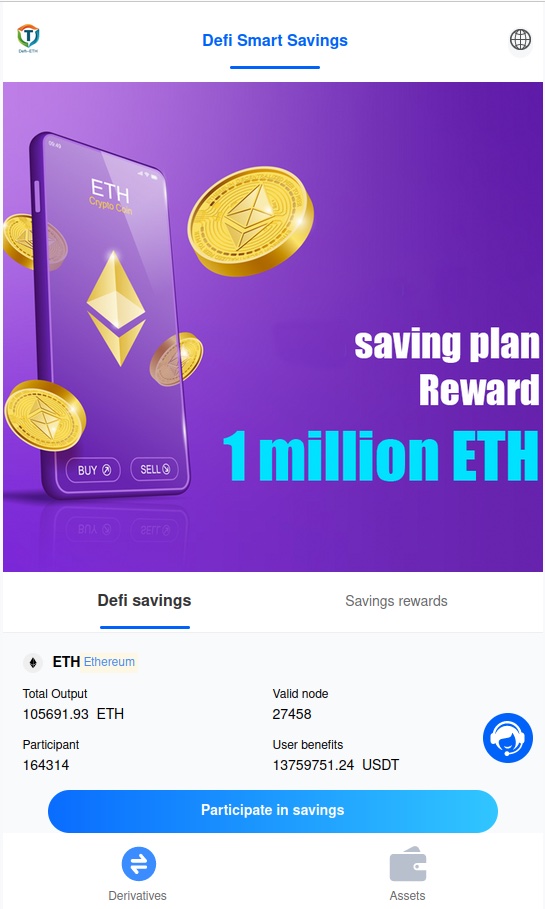

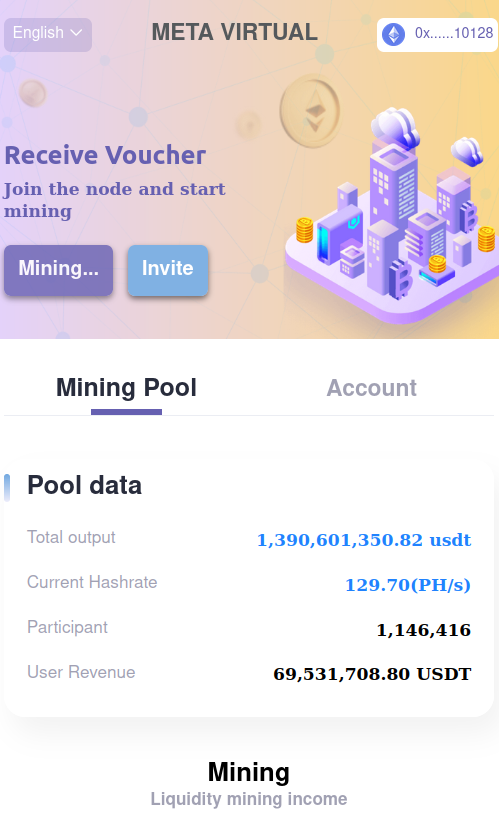

En el último año, aunque persisten versiones trilladas de estas estafas, hemos visto el crecimiento de una versión mucho más sofisticada: una que utiliza el poder de la propia cadena de bloques para eludir la mayoría de las defensas proporcionadas por los proveedores de dispositivos móviles y dar a los operadores de la estafa el control directo sobre los fondos que las víctimas convierten en criptomoneda. Estas nuevas estafas, que utilizan aplicaciones fraudulentas de finanzas descentralizadas (DeFi), son una evolución de las estafas de “minería de liquidez” que descubrimos en 2022 repitiendo el guión de falso romance y amistad perfeccionado por anteriores operaciones de matanza de cerdos con contratos inteligentes y monederos móviles de criptomonedas.

Estas estafas híbridas de “Ahorro DeFi” superan varios de los escollos de las anteriores estafas de matanza de cerdos desde una perspectiva técnica:

- No requieren la instalación de una aplicación móvil personalizada en el dispositivo móvil de la víctima. Algunas versiones de las aplicaciones de matanza de cerdos requerían convencer a los objetivos de que siguieran pasos complicados para instalar una aplicación, o que pasaran aplicaciones por la revisión de las tiendas de aplicaciones de Apple y Google para poder instalarlas directamente. Las estafas DeFi utilizan aplicaciones de confianza de desarrolladores relativamente conocidos, y solo requieren que la víctima cargue una página web desde dentro de esa aplicación.

- No exigen que los “criptofondos” se depositen en un monedero controlado por ellos, ni que se les transfiera un depósito, por lo que la víctima tiene la ilusión de tener pleno control sobre sus fondos. Hasta el momento en que salta la trampa, los depósitos de criptomoneda de las víctimas son visibles en los saldos de sus carteras, y los estafadores incluso añaden tokens de criptomoneda adicionales a sus cuentas para crear la ilusión de beneficios.

Ocultan la red de monederos que blanquea las criptomonedas robadas tras un monedero contractual, una dirección a la que se da el control de los monederos de las víctimas cuando éstas se “unen” a la estafa.

Entrega especial

En 2020 vimos que los estafadores de la matanza de cerdos empezaron a utilizar aplicaciones iOS y Android como parte de sus estafas, utilizando una serie de técnicas para eludir la revisión de la tienda de aplicaciones, incluido el uso de perfiles de dispositivos móviles para distribuir aplicaciones iOS reales y accesos directos web con herramientas de despliegue ad hoc utilizadas normalmente para probadores beta, pequeños grupos y empresas.

En 2022 descubrimos que los estafadores eran capaces de colocar aplicaciones en la App Store de Apple y en la Play Store de Google, eludiendo las revisiones de seguridad de las aplicaciones al cambiar el contenido recuperado remotamente para cargar nuevo contenido malicioso. Esto hacía mucho más fácil manipular a las víctimas para que descargaran la aplicación, ya que no requería pasos como instalar un perfil de dispositivo o inscribirse en la gestión de dispositivos móviles. Pero los listados de aplicaciones en las tiendas aún podían levantar sospechas.

A principios de 2022, asistimos a la aparición de un nuevo patrón de estafa: el falso pool de minería de liquidez. Al principio, estas estafas estaban impulsadas sobre todo por grupos de spam en redes sociales y canales de Telegram, con poco fomento de la confianza a largo plazo que hacen las redes de matanza de cerdos.

En su lugar, se centraron en vender la estafa en sí, basada en un complicado plan de inversión pasiva DeFi “real”, conceptualmente similar a las cuentas de corretaje del mercado monetario en las finanzas tradicionales, pero ejecutado mediante contratos inteligentes con una bolsa de criptomonedas automatizada.

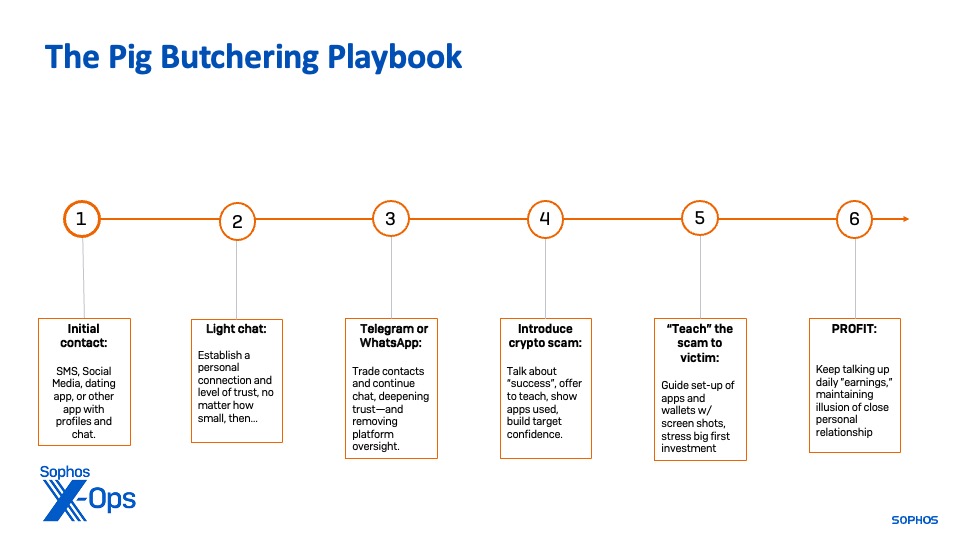

Estábamos en medio de una investigación de seguimiento sobre estas estafas de minería de liquidez cuando se puso en contacto con nosotros una víctima de una nueva versión de estas. Las organizaciones delictivas que están detrás de la estafa “Frank” y cientos como él cayeron en el mismo tipo de tácticas que han perfeccionado con modelos anteriores de matanza de cerdos para atraer a las víctimas: dirigirse principalmente a las personas solitarias y vulnerables a través de aplicaciones móviles y sitios web relacionados con las citas, así como de otras redes sociales.

Organización

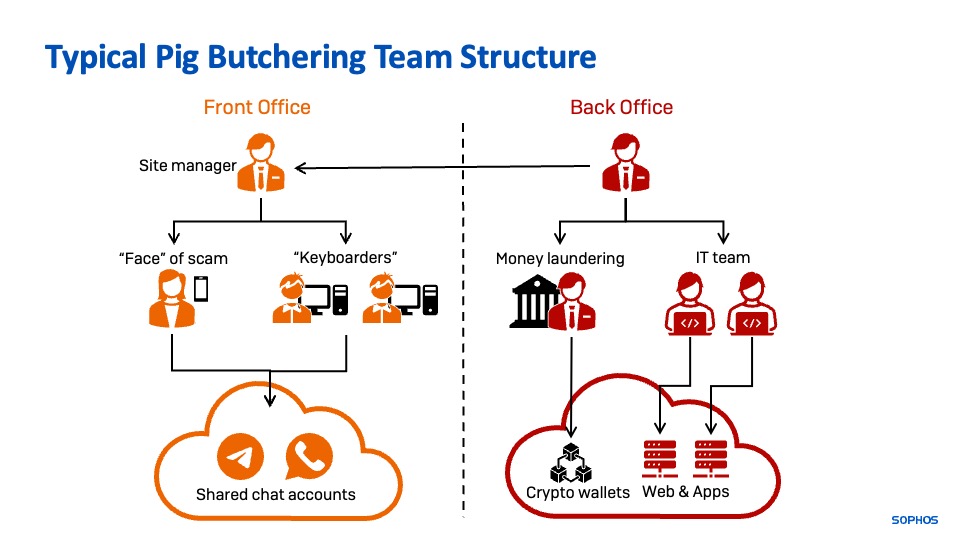

Dependiendo de la organización que esté detrás de la estafa, las organizaciones del estilo de la matanza de cerdos se dividen en distintas partes, con distintos conjuntos de herramientas. Hay un “front office” (la operación de cara al “cliente” que atrae, capta e instruye a las víctimas) y un “back office” (operaciones informáticas, desarrollo de software, blanqueo de dinero y contabilidad). Estas operaciones pueden estar ubicadas geográficamente, pero a menudo están muy dispersas, y el equipo de back office está repartido por todo el mundo.

La oficina central dirige equipos de “teclistas” (a menudo personas atraídas desde China, Taiwán, Filipinas, Malasia y otros países asiáticos con la promesa de empleos bien remunerados en tecnología o centros telefónicos) para captar a objetivos potenciales. Operan a partir de guiones e instrucciones de sus manipuladores, enviando mensajes de texto e imágenes a los objetivos para convencerles de que son “amigos” o están románticamente interesados en ellos. En algunos casos, un joven o una joven actuará como “cara” de la estafa y participará en videollamadas programadas con las víctimas; en otros, la “cara” es totalmente inventada a partir de medios comprados, robados o generados por IA.

A menudo, las víctimas sufren un acoso continuado por parte de los estafadores después de desengancharse, en un esfuerzo por atraerlas de nuevo para seguir estafándolas. A veces utilizan la información recopilada por la víctima para ponerse en contacto con ella por otros medios incluidos mensajes de texto, correos electrónicos y contacto en otras plataformas de medios sociales, haciéndose pasar por soporte técnico de aplicaciones criptográficas, “especialistas en recuperación” de criptomonedas o el “amante” abandonado.

El back office se encarga de los requisitos logísticos, como la infraestructura de Internet, el registro de dominios, la adquisición o el desarrollo de aplicaciones fraudulentas y la configuración del proceso de blanqueo de dinero.

Las herramientas del carnicero

Entre los requisitos de infraestructura del front office se incluyen:

Dispositivos móviles

Normalmente se registran con una cuenta inalámbrica de prepago, o se configuran con un servicio de voz sobre IP y mensajes de texto para poder registrarse en plataformas de mensajería.

Aplicaciones de mensajería seguras

WhatsApp es la plataforma preferida para los objetivos fuera de China. También se utiliza Telegram, al igual que Skype. Las cuentas registradas en un dispositivo suelen compartirse en otros dispositivos (como ordenadores personales) para que los trabajadores de línea (“teclistas”) puedan interactuar con la víctima por turnos.

Redes sociales y perfiles de citas

Las estafas más sofisticadas utilizan cuentas robadas o fraudulentas en Facebook y LinkedIn editadas para apoyar su historia de fondo. Tanto los perfiles sociales como los de citas pueden utilizar fotos y vídeos de un portavoz designado (a menudo muy editados), imágenes y vídeos robados de otras cuentas y plataformas, o imágenes generativas de IA.

Una conexión VPN

Aunque algunas redes de estafa no se han molestado en disfrazar el origen de su tráfico de Internet, otras han utilizado servicios VPN privados para evitar la geolocalización.

Una cartera de criptomonedas: se utiliza para demostrar cómo conectarse a la estafa y para crear confianza en el objetivo de que la estafa es legítima.

IA generativa

Hemos visto un mayor uso de ChatGPT u otros modelos de lenguaje de gran tamaño (LLM) de IA generativa para crear mensajes de texto que se envían a los objetivos. Los LLM son utilizados por los teclistas para que su conversación en el idioma del objetivo parezca más fluida, y como dispositivo de ahorro de tiempo. En el caso de Frank, se utilizó la IA para escribir una súplica para que volviera a contactar con los estafadores en forma de carta de amor después de que los bloqueara en WhatsApp, enviada a través de Telegram.

La infraestructura de back office varía en función de la estafa. Con las estafas de minería DeFi, los requisitos son un poco más sencillos que con las estafas basadas en el comercio falso de criptomonedas u otras aplicaciones de comercio, ya que no hay necesidad de distribución de aplicaciones más allá de la configuración de sitios DeFi maliciosos.

Alojamiento web

En todos los tipos de estafas, suele ser a través de un revendedor de un importante proveedor de servicios en la nube (Alibaba, Huawei Clouds, Amazon CloudFront, Google y otros) y a menudo se coloca detrás de la red de distribución de contenidos de Cloudflare.

Dominios

Registrados a través de registradores de dominios chinos o estadounidenses de bajo coste, o en algunos casos a través del Registro de Amazon mediante un socio. Los nombres de dominio suelen incluir un término o marca relacionados con la criptomoneda (DeFi, USDT, ETH, Trust, Binance, etc.), y pueden combinarse uno o dos junto con números y texto creados o incrementados aleatoriamente cuando se crean varios.

Kit de aplicación DeFi

Una página web con JavaScript que utiliza interfaces de programación “Web 3.0” para conectarse a los monederos a través de la cadena de bloques Ethereum. La mayoría de las aplicaciones DeFi falsas que hemos examinado utilizan la biblioteca de interfaz de usuario React, y muchas incluyen aplicaciones de chat en la aplicación que permiten a los estafadores actuar como “soporte técnico” para el objetivo. Este kit puede ser desarrollado orgánicamente por la red delictiva u obtenido a través de mercados clandestinos. El mismo kit se puede configurar fácilmente en cientos de dominios; hemos encontrado varios cientos de casos de los kits que se muestran a continuación, alojados en distintos servicios y con diferentes registradores de dominios.

Nodos de criptomoneda

Estas aplicaciones de la cadena de bloques Ethereum pueden residir en la nube o en un ordenador controlado localmente por los estafadores. Actúan como el “monedero del contrato” con el que las víctimas forman un contrato inteligente, y ejecutan las transacciones que reasignan tokens de criptomoneda desde la dirección del monedero de la víctima a los monederos de los estafadores para su blanqueo.

Monederos de destino y de cobro

Los monederos de destino suelen ser direcciones de monedero “offline” que actúan como punto de paso para que los estafadores trasladen los tokens de criptomoneda. A continuación, las criptomonedas robadas suelen transferirse a otra cuenta (en algunos casos, una cuenta comprometida o creada con información de identificación falsa) y luego se cobra. Las criptomonedas robadas pueden moverse a través de varias carteras intermedias y repartirse entre varias cuentas de intercambio en un intento de eludir el rastreo.

Cuentas bancarias

La fase final del blanqueo de dinero de estas estafas es el cobro desde un criptointercambio a una cuenta bancaria controlada por el estafador. En las estafas que rastreamos, el destino era un banco de Hong Kong. A menudo se asocian con empresas ficticias para ocultar aún más el rastro de las transacciones; un caso reciente del Servicio Secreto de EE UU descubrió que una red con sede parcial en EE UU utilizó una combinación de cuentas bancarias estadounidenses y extranjeras conectadas con empresas ficticias para blanquear 80 millones de dólares.

Mayor evolución

A lo largo de nuestra investigación de las últimas estafas de minería DeFi y otras estafas de matanza de cerdos, hemos observado una sofisticación técnica cada vez mayor, en gran parte dirigida a impedir el análisis de las estafas o a evitar las plataformas de monederos que han prohibido estafas anteriores.

Los “códigos de invitación” fueron una versión temprana de esto, que requería la interacción del objetivo con los estafadores para acceder a la aplicación DeFi estafada. Los pasos más recientes incluyen:

- Uso de scripts de detección de agentes para bloquear o redirigir los navegadores de escritorio y móviles no asociados a carteras de criptomonedas para eludir el análisis, y para restringir las conexiones a aplicaciones específicas (vulnerables) de carteras móviles.

- Utilización de “WalletConnect” u otras API de terceros para ocultar la dirección del monedero contractual utilizado por el esquema.

- Detección de los saldos de los monederos para evitar que los monederos Ethereum vacíos se conecten y detecten la dirección del monedero del contrato

Esperamos que las estafas de minería DeFi constituyan un porcentaje cada vez mayor de las estafas de robo de matanza de cerdos en el futuro, porque pueden agruparse más fácilmente para su venta y distribución a otros ciberdelincuentes, y porque pueden ser adoptadas fácilmente por los operadores de estafas románticas existentes. Esa expectativa se basa en los cientos de copias de algunos kits que hemos observado y en su adopción por ciberdelincuentes de otras regiones.

Saber es la mitad de la batalla

Dado que estas estafas utilizan software legítimo y cambian con frecuencia su alojamiento web y sus direcciones de criptodivisas, a menudo solo se detectan una vez que han comenzado, a menudo por bancos y mercados de criptodivisas que son alertados por grandes volúmenes de transacciones de clientes que nunca antes habían operado con criptodivisas que disparan las alertas de blanqueo de dinero y fraude bancario. Seguimos buscando activamente los sitios que alojan estas estafas y alertando a los fabricantes de dispositivos móviles, a los desarrolladores de aplicaciones de monederos y a las bolsas de criptomonedas, pero la escala de estas estafas hace imposible defenderse de todas ellas.

La mejor defensa contra ellas sigue siendo la educación pública. El Cybercrime Support Network ofrece material educativo sobre estafas románticas y estafas de inversión que pueden ayudar a detectar los señuelos de este tipo de estafas. Pero llegar a las personas más potencialmente vulnerables a estas estafas puede requerir un toque más personal: de amigos, familiares y conocidos en los que confíen.

En nuestra página de investigación sobre Sha Zhu Pan encontrarás información más detallada sobre lo que hemos descubierto acerca de las estafas DeFi y otras estafas relacionadas con la matanza de cerdos.