** 本記事は、Attackers linger on government agency computers before deploying Lockbit ransomware の翻訳です。最新の情報は英語記事をご覧ください。**

米国のある地方政府機関のネットワーク内部を、未知の攻撃グループが少なくとも 5 か月の間探索していたことがわかりました。最後の攻撃グループが今年初めに Lockbit ランサムウェアのペイロードを展開するより前に同様のグループが複数活動していたことが、動作ログデータから確認できます。

標的のネットワーク上で活動していた間に、攻撃者は最初にアクセスしたサーバーである「ゼロ号患者 (patient zero)」コンピュータに Chrome ブラウザをインストールし、ブラウザを通じてハッキングツールを検索 (およびダウンロード) していました。攻撃者は、制御していたマシンから多くのイベントログを削除しましたが、一部のログは残存していました。

ソフォスは、これらの残存したログから攻撃の手順を再現することに成功しました。これらのログは、それほど高度ではないものの、成功した攻撃の活動を詳細に示しています。

たとえば、ログには攻撃者がアクセス権を得たサーバーやデスクトップに市販のさまざまなリモートアクセスツールをインストールしていたことが記録されています。攻撃者は、当初 IT 管理ツール「ScreenConnect」を好んで使用していましたが、後に AnyDesk に変更し、対策を回避しようとしました。また、RDP スキャンツール、エクスプロイトツール、パスワード総当りツールなどのダウンロードログや、これらのツールの使用に成功した記録も発見されました。したがって、Windows のリモートデスクトップの使用も計画されていた可能性があります。

攻撃者がインストールしたハッキングツールで使用される多様なカスタムスクリプトや構成ファイルに加え、パスワード総当りツールからクリプトマイナー、商用 VPN クライアントソフトウェアの海賊版にいたるまで多くの悪質なソフトウェアが見つかりました。また、PsExec、FileZilla、Process Explorer、GMER などのフリーウェアを使用して、コマンドの実行、マシン間のデータの移動、攻撃の妨げとなるプロセスの停止や破壊を行った痕跡も確認されています。

致命的だったのは、標的となったネットワークを管理する担当者が、メンテナンスを完了した後に保護機能を無効化したまま放置していたことです。その結果、一部のシステムは攻撃者の活動に対して脆弱な状態になり、サーバーと一部のデスクトップ上のエンドポイント保護の無効化を許しました。攻撃者は、保護機能が無効化された状態で、リモートアクセス権をバックアップするために ScreenConnect をインストールし、ネットワーク上のファイルサーバーからクラウドストレージプロバイダーである Mega にファイルを流出させる準備を素早く進めました。

時間が経つに連れ、攻撃者の行動が変容していることが確認されました。一部の事例では、まったく異なる技術を持った攻撃者による攻撃に見えるほど劇的に変化しています。侵入されたサーバーのログやブラウザの履歴ファイルから復元された活動の性質から、最初にネットワークに侵入した攻撃者は熟練しておらず、未熟だという印象を受けました。その後、この攻撃者がリモートアクセス権を、より高度な別のグループに移譲した可能性があります。アクセス権を譲り受けたグループが最終的にランサムウェアのペイロードを配信したと考えられます。

ログから攻撃を再現

攻撃者はしばしばログデータを削除して証拠の隠滅を図ります。今回のインシデントも例外ではなく、アナリストに発見される約 1 か月前にも、攻撃者はほぼすべてのログデータを手動で削除していました。しかし、より綿密なフォレンジック調査により、最初の侵害はアナリストがインシデントを発見するよりも半年近く前に発生していたことがわかりました。ネットワークへの侵入方法は、サーバーへのパブリックアクセスを認めるように設定されたファイアウォールの RDP ポートを開くという平凡なものでした。

しばらくの間、ネットワークへの侵入は比較的静かに行われました。RDP ポートから侵入するために使用したアカウントは、サーバーのローカル管理者だけでなく、ドメイン管理者の権限も持っていました。そのため、攻撃者は他のサーバーやデスクトップにも管理者レベルの権限を持ったアカウントを作成しました。

ソフォスのアナリストはブラウザやアプリケーションの残存ログを検索し、再現を試みました。その結果、この種の攻撃に対して脆弱なネットワークと、初期アクセス権の獲得以降の用意をほとんどしていない攻撃者、という構図が浮かび上がってきました。

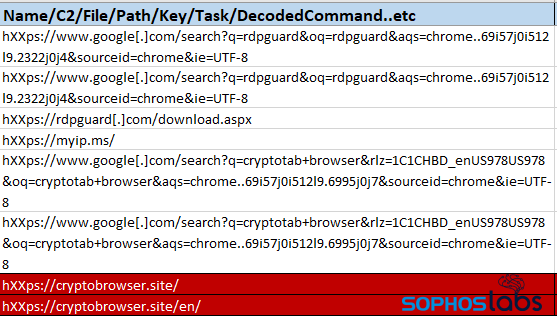

ソフォスのアナリストは攻撃後の分析過程で、攻撃者が標的のネットワーク内でアクセス権を持つサーバーを使用して、さまざまなハッキングツールを Google で検索していたことを突き止めました。

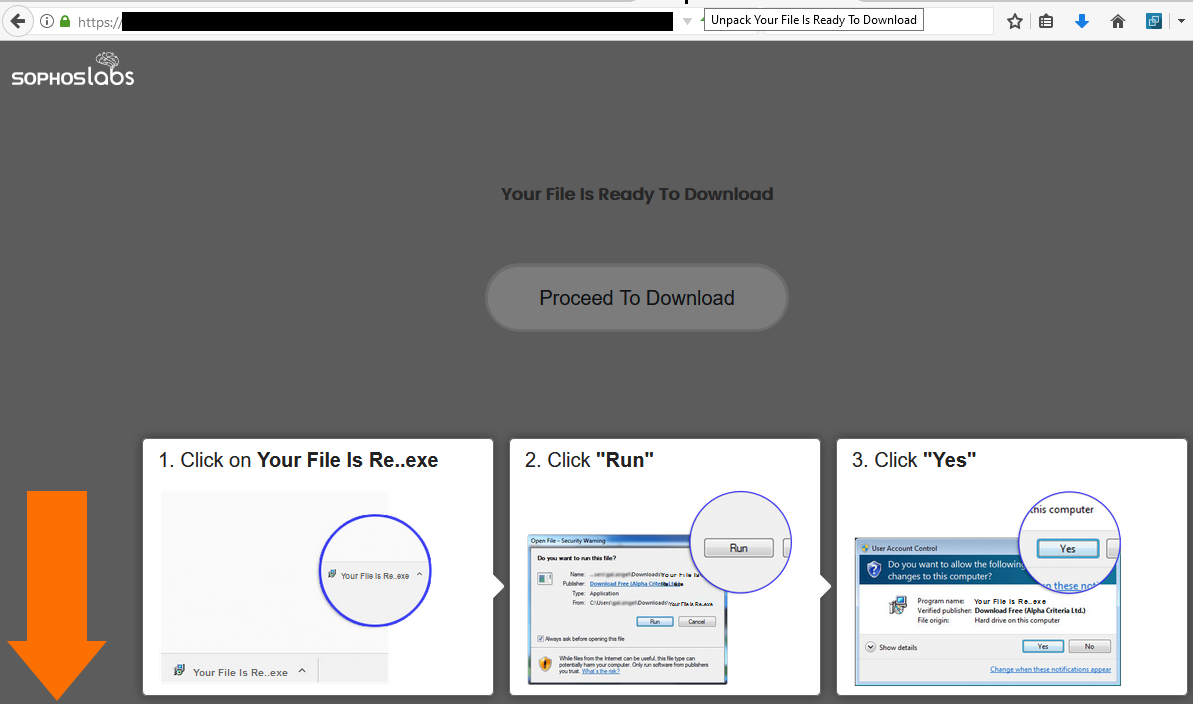

これらのツールの検索結果を辿って、攻撃者がさまざまな不審な Web サイトに踏み込んでいく事例もありました。不慣れな攻撃者が攻撃ツールを収集するのを通じて、不審なサイトに出現するバナー広告が PUA (潜在的な迷惑アプリケーション) を配信していたようです。このことは、攻撃の構図をさらに複雑にし、サーバーをアドウェアに感染させ、ブラウザの履歴をリダイレクトで乱雑にしました。

フォレンジック調査では、まるで OJT を受けている新人攻撃者のような活動が確認されています。攻撃者はツールのインストールを (Google で検索した後で) 試みたり、ランダムにテキストファイルを開いたり、驚くほど多くのスピードテストを実行したりしていましたが、特定の目的があったわけではなく、特に急いでもいませんでした。

残されたログデータによると、攻撃者は一度に何日間もサーバーを放置していました。この期間は意外にも (そして直感に反して) 米国の休暇期間と重なっています。システム上に留まっている間、攻撃者は不審な公開ファイル共有サービスを多数利用していました。これらのサービス上の広告はファイルのダウンロードリンクやボタンを模しており、誤ってクリックするように訪問者を誘導するものです。この種の広告は通常、不審なソフトウェアをダウンロードさせるサイトにリダイレクトし、訪問者をたらい回しにします。

攻撃者がこれらの広告の偽のダウンロードボタンを誤ってクリックしてしまったか、あるいは不要なアプリをダウンロードさせるポップアップ/ポップアンダー広告をうっかりクリックして、ダウンロードしたツールを本物のハッキングツールの海賊版だと思い込み、アドウェアをインストールしてしまったことがわかります。このような意図しない自己感染はログをさらに乱雑にしています。

ネットワークをスキャンして標的コンピュータのリストを作成し、スクリプトを実行して内部のマシンにペイロードを送り込むなど、あらかじめ攻撃スクリプトを仕込んでおくのが多くの攻撃者の常套手段です。しかしながら、今回の攻撃者は数か月間、最初のマシンや他のマシンに新しいアカウントを作成し、あちこちを調べまわるだけで満足しているように見えました。攻撃者が最初に侵入したユーザーアカウントの Desktop フォルダから実行された攻撃もあれば、ASP.NET や SQL.NET などの名前で作成された管理者レベルのアカウントから実行された攻撃もありました。

より深刻な攻撃を行うための拠点

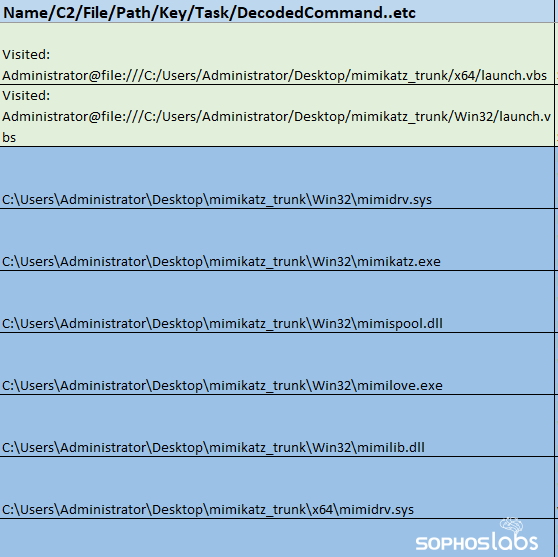

しかし、最初の侵入から数えて 5 か月目に、攻撃者の行動が劇的に変容しました。3 週間の休止期間を経て、攻撃者がリモートで接続し、パスワード窃取ツール Mimikatz をインストールしたことがログに記録されています。Mimikatz の最初の活動はソフォス製品の保護機能によって検知され、停止されました。残念なことに、IT チームがアラートに耳を貸さなかったため、攻撃者はその後、侵害されたアカウントを介して Mimikatz を実行するのに成功しました。(さらに、攻撃者は LaZagne という別のツールを使って認証情報を収集しようとしました。)

認証情報を窃取するアプリケーションの働きにより、攻撃者は数日のうちに、侵害されたサーバーに作成された管理者レベルのアカウントのデスクトップに password.txt を生成しました。この出来事が、今回の調査における大きな転機となっています。この時点で問題のサーバーにログインしていたアカウントはすべて侵害されており、認証情報が流出していると考える必要があります。

それだけではありません。password.txt が出現したのと同じ日に、誰かがちょっとした後始末を試みたようです。最初の攻撃者、または新しい攻撃者が Web サイトを訪問し、以前侵害したサーバーにインストールされた悪質なクリプトマイナーをアンインストールする方法を探りました。

ログデータを消去するのは、たとえ攻撃者の滞留時間が今回の事例より短くても、しばしば行われます。ログの消去は、侵入に関する有用なフォレンジック情報も消去することになります。攻撃者は、侵害されたアカウントを使用して WitnessClientAdmin、Windows PowerShell、および Windows のシステムログを消去しました。攻撃が完了する頃には、完了より約 5 週間前以前のイベントログは、システム上で利用できなくなります。

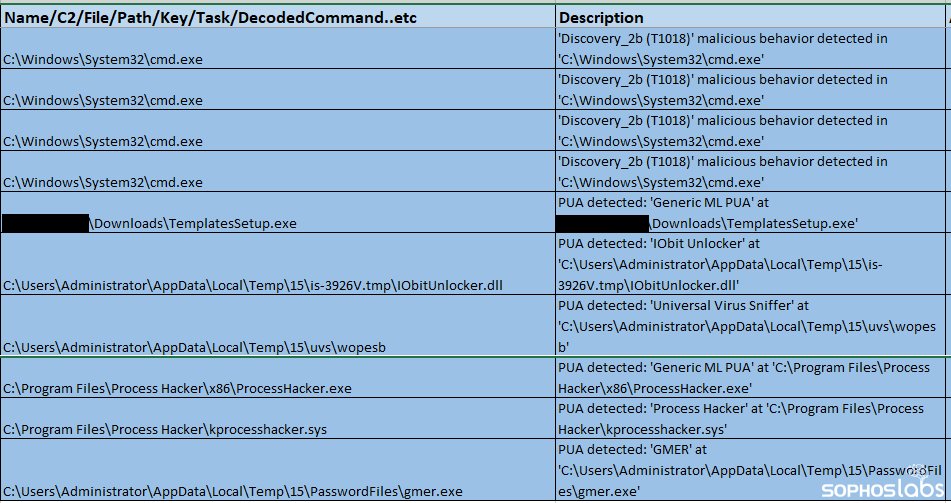

攻撃者はソフォスのエンドポイント保護製品にも注目し、GMER や IOBit Uninstaller などのさまざまなツールを使用して、削除を試みました (が、失敗しました)。さらに、別の侵害されたアカウントを介して、攻撃者 (たち) は NLBrute などの一般的なパスワード総当りおよびプロキシツールをインストールしました。

以下が、感染したシステムで発見された悪意のあるツールの一部です。以下のすべてが根本的に悪意のあるツールではなく、感染していない正常なマシン上に存在していても不思議ではないことに留意する必要があります。

| Advanced Port Scanner | ネットワーク上のデバイスを発見するためのスキャンツール |

| AnyDesk | リモートデスクトップアプリケーション |

| LaZagne | 認証情報の表示および保存を許可するツール |

| Mimikatz | 認証情報の表示および保存を許可するツール |

| Process Hacker | システムリソースを監視するための多機能ツール |

| Putty | ターミナルエミュレーター、シリアルコンソール、ネットワークファイル転送ツール |

| Remote Desktop Passview | Microsoft の RDP ユーティリティによって .rdp ファイルに保存されたパスワードを表示するツール |

| ScreenConnect | リモートデスクトップアプリケーション |

| SniffPass | ネットワークアダプタをリスンしてパスワードを監視するツール |

| WinSCP | ローカルとリモートのマシン間でファイルをコピーするための SFTP/FTP クライアント |

最初の侵害から 4 か月以上経過してから突如として、攻撃者の活動がより活発で集中し始めただけでなく、悪意のある訪問者 (たち) の所在地の範囲が広がりました。IP アドレスの追跡の結果、エストニアおよびイランからの接続が確認されました。最終的に、侵害されたネットワークはイラン、ロシア、ブルガリア、ポーランド、エストニア、およびカナダに位置する IP アドレスから悪意のあるアクセスを受けました。ただし、これらの IP アドレスは Tor の出口ノードに過ぎない可能性があります。

皮肉にも、ちょうどこの頃、標的組織の IT チームが、システムが「奇妙な動作」を行っている、すなわち再起動を繰り返していることに気づきました。おそらく、この動作は攻撃者がイベントログを破壊した直後に直接命令したものだと考えられます。IT チームは独自に調査を行い、最終的に既知の正常なデバイスを他のデバイスから保護するためのネットワークセグメンテーションを構築するまでの間、60 台のサーバーをオフラインにしました。。しかしながら、この IT チームは独自の対応に集中するため、Sophos Tamper Protection を無効にしました。

その後、事態は激しさを増しました。攻撃の最後の 10 日間で、攻撃側による活動と IT チームによる対抗措置が繰り返されました。8 日目には、ソフォスのチームも対応に加わりました。攻撃の最終月の終わりまで、アカウントの認証情報の収集、ネットワーク情報収集ツールの実行、RDP ポートの状態の確認、新しいユーザーアカウントの作成など、攻撃の用意を整える活動が継続的に行われました。おそらく、その後の攻撃を妨害された場合に備えて、さまざまな対応を取るためだと考えられます。この間、ログは何度も消去され、マシンは再起動されました

攻撃開始から 6 か月目の初日、攻撃者は大きな動きを見せました。Advanced IP Scanner を実行すると、ほとんど即座に複数の機密サーバーへの水平移動を開始したのです。ソフォス製品の保護機能により、新たに悪意のあるファイルをインストールしようとする試みはいくつか阻止されましたが、窃取した認証情報を用いることにより、攻撃者はこれらの保護機能を回避しました。

数分のうちに、攻撃者 (たち) は人事や取引に関する内容を含んだ多くの機密ファイルへのアクセス権を取得し、別の認証情報の収集にも精を出していました。

翌日、標的組織はソフォスと連絡を取りました。SophosLabs のアナリストは 91.191.209.198:4444 が攻撃の拠点であり、現在 ATK/Tlaboc-A および ATK/Shellcode-A として検出されるシェルコードに紐づけられているアドレスであることを突き止めました。標的組織の IT チームとソフォスのアナリストは数日間にわたって証拠を収集し、攻撃者にリモートアクセスを提供していたサーバーを迅速にシャットダウンし、暗号化されていなかったマシンからマルウェアを除去しました。

標的組織にとっては幸いなことに、少なくとも数台のマシンでは攻撃者が攻撃を完了できなかったようです。これらのマシンでは接尾辞がランサムウェアに関連する名前に変更されたものの、暗号化されていないファイルが発見されました。このような場合では、ファイル名を変更して以前の接尾辞に戻すだけで、修復が完了しました。

検出とガイダンス

調査の過程で、攻撃の要因が 1 つ浮かび上がってきました。今回の標的組織の IT チームが行った一連の対応は、攻撃者がネットワーク内を自由に動き回り、スムーズに内部リソースにアクセスするのを助けるものでした。MFA (多要素認証) を導入していれば、VPN 接続がない場合に RDP ポートへのリモートアクセスをブロックするファイアウォールルールが設定されている場合と同様に、攻撃者によるアクセスを妨害できたでしょう。

アラート、あるいはパフォーマンスの低下に関する警告に迅速に対応することで、多くの攻撃手順が成功するのを防げたはずです。エンドポイント保護製品の改ざん防止機能を無効化したことが、かえって攻撃者が保護を完全に停止し、スムーズに攻撃を完了するのを助けてしまいました。

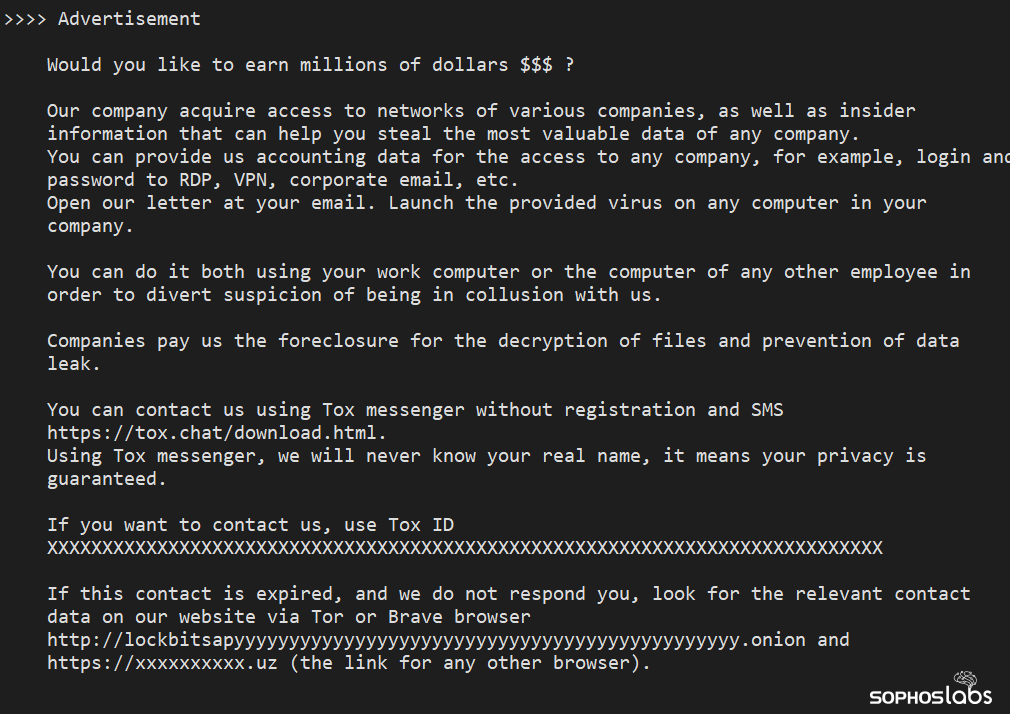

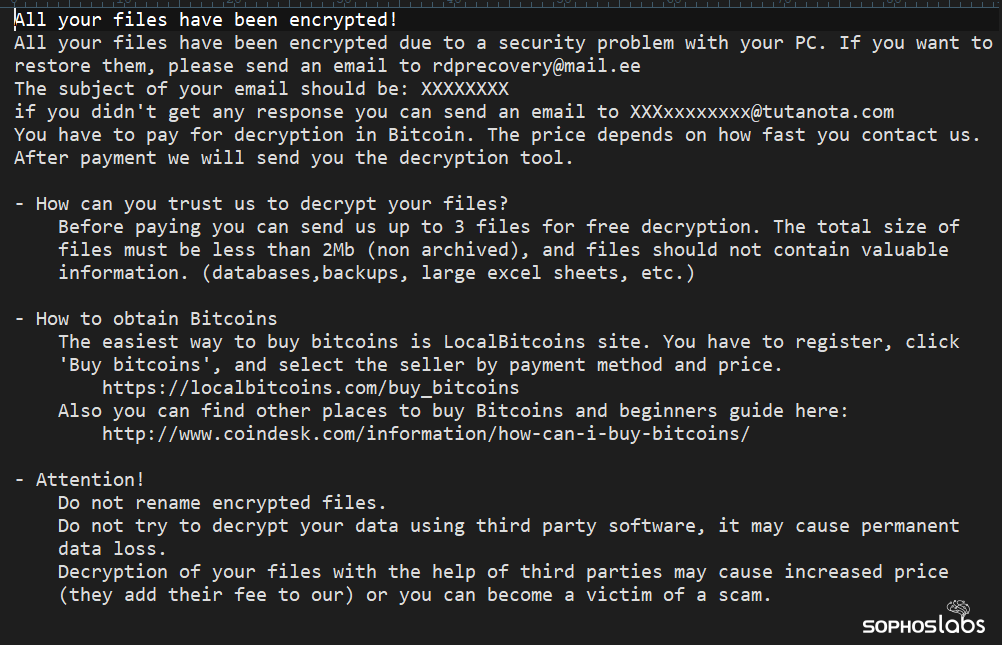

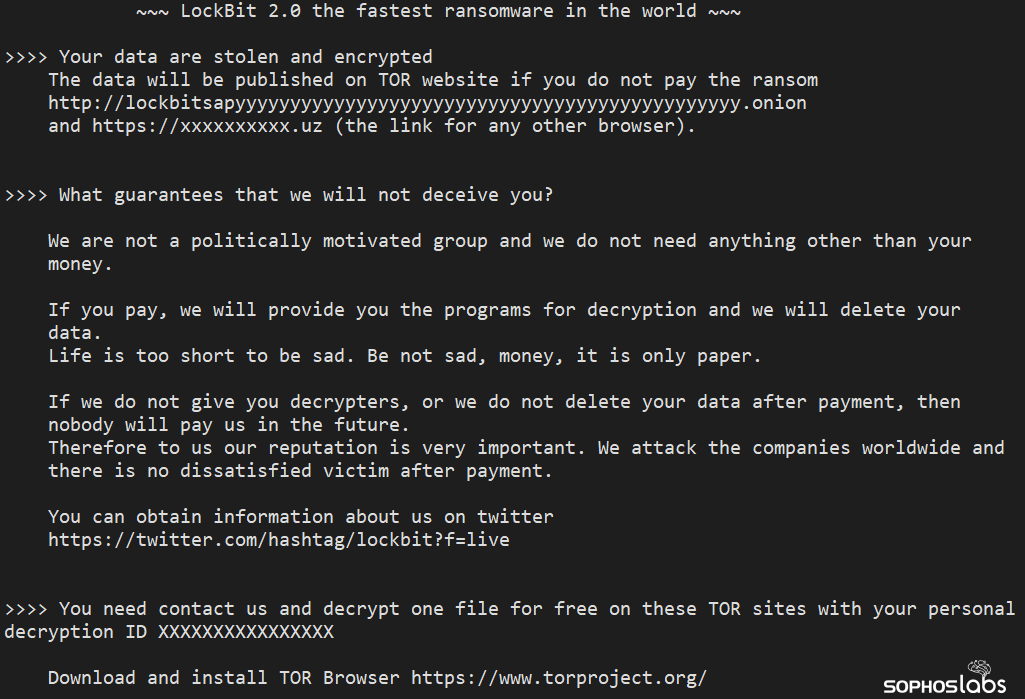

ランサムウェアの攻撃者は、ランサムノート (身代金要求文書) に内部協力者を募集する文章を掲載しています。機密情報にアクセスできる内部の関係者は、ランサムウェアの攻撃者に協力する罪を犯さないようにしましょう。

今回の攻撃で展開されたランサムウェアのバイナリは CryptoGuard を使用して検出され、攻撃で使用された多目的攻撃ツールは以下のように検出されます。これらのツールの多くは正規の IT 管理ツールであるため、すべてのファイルが常に検出されるわけではありません。

| ツール | SHA-256 ハッシュ | ソフォス製品の検出名 | |||

| Advanced Port Scanner |

|

||||

| AnyDesk | 4a9dde3979c2343c024c6eeeddff7639be301826dd637c006074e04a1e4e9fe7 | ||||

| Mimikatz |

|

ATK/Mimikatz-AE ATK/Mimikatz-BE |

|||

| NLBrute | 83d7f6eaf7fe075503ea6a0bc726633c34595a6eae7edd7deab95ab4d4a66fd5 | Mal/Generic-R + Mal/VMProtBad-A | |||

| Process Hacker | 46367bfcf4b150da573a74d91aa2f7caf7a0789741bc65878a028e91ffbf5e42 | ||||

| ScreenConnect |

|

この攻撃に関するセキュリティ侵害の痕跡 (IoC) のうち、掲載可能なものはすべて上に記されています。標的組織のプライバシーを保護するため、ソフォスは特定の組織に結びつかない痕跡とサンプルのみを公開します。

謝辞

SophosLabs は攻撃の再現への貢献について、Melissa Kelly、Peter Mackenzie、Ferenc László Nagy、Mauricio Valdivieso、Sergio Bestulic、Johnathan Fern、Linda Smith、および Matthew Everts の各アナリストに謝意を表します。