Le protocole TLS (Transport Layer Security) est la norme en matière de chiffrement utilisée actuellement sur internet. Les termes SSL et TLS sont souvent utilisés de manière interchangeable, mais Secure Sockets Layer (SSL) est une ancienne norme qui a été remplacée par TLS. Donc, bien que le terme le plus courant soit toujours SSL, sachez que la plupart des internautes veulent dire TLS quand ils parlent de SSL.

Le chiffrement TLS protège la vie privée mais ne garantit pas la sécurité

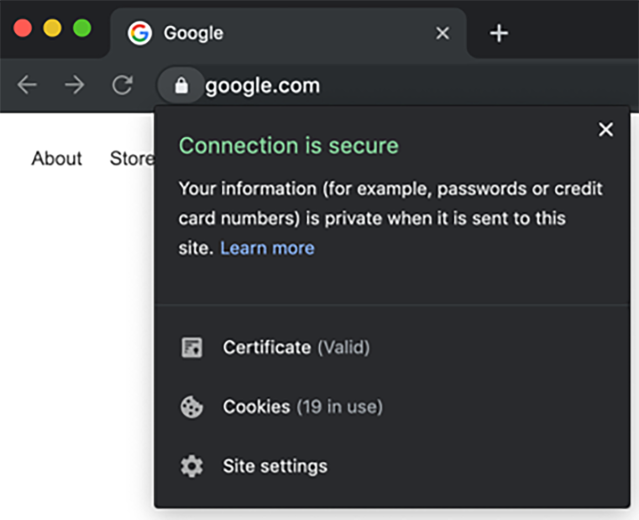

Le protocole TLS est conçu pour protéger la vie privée et assurer l’authenticité en chiffrant la communication entre deux parties et en vérifiant que le serveur est bien ce qu’il prétend être, par l’analyse de son certificat et de l’entité qui l’a émis.

Le symbole du cadenas dans votre navigateur indique que la connexion est chiffrée.

Le chiffrement TLS ne fournit AUCUNE sécurité ou garantie concernant le contenu. Ainsi, lorsqu’une personne dit que sa connexion au serveur est sécurisée, elle veut simplement dire qu’elle est sécurisée vis à vis de tout espionnage potentiel et que l’identité du serveur est confirmée.

Vous pouvez disposer d’une connexion chiffrée et “sécurisée” parfaitement valide avec un site hébergeant des charges virales … c’est pourquoi l’inspection de ce trafic chiffré est si importante.

L’inspection TLS n’est pas simple

Le problème est que le protocole TLS est très complexe avec différents certificats qui doivent être échangés, tout comme la négociation concernant les suites de chiffrement devant être utilisées afin de déterminer comment la connexion doit être chiffrée.

Il existe également, bien sûr, plusieurs versions du protocole TLS, et de nombreuses applications et services web ont des pratiques très différentes. Malgré des normes rigoureuses, ces différences facilitent les incompatibilités.

Ainsi, le défi est de taille pour toute solution de sécurité qui tenterait de s’intégrer à ce processus afin d’inspecter et de sécuriser le contenu échangé.

Outre la complexité technique, il faut prendre des décisions en matière de politiques. Tout le trafic SSL ne peut ou ne doit être traité de la même manière. Il faut trouver un équilibre : vous devez concilier protection de la vie privée, performance, sécurité et conformité. Certains trafics, tels que ceux émanant des banques et des services financiers, ne doivent pas être inspectés et d’autres trafics ne peuvent pas l’être.

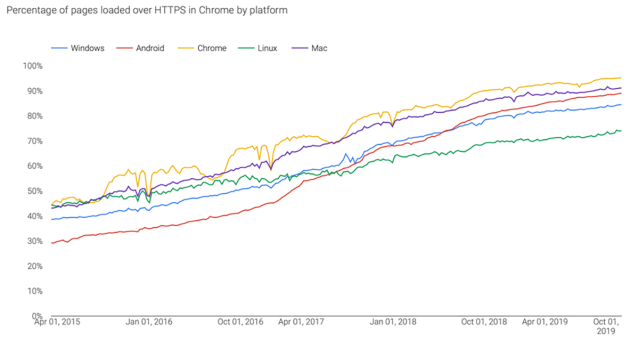

Le volume de trafic chiffré approche les 100%

Pour de nombreuses bonnes raisons, la plupart des connexions internet sont maintenant entièrement chiffrées. En fait, selon le rapport sur la transparence des informations de Google, plus de 80% des sessions web sont désormais chiffrées sur la plupart des plateformes.

Le chiffrement TLS a-t-il rendu votre pare-feu inefficace ?

Le chiffrement est idéal pour protéger la vie privée, oui c’est vrai. Mais il crée également un énorme angle mort pour la plupart des entreprises, car leurs pare-feu actuels n’ont pas la capacité d’inspecter d’importants volumes de trafic chiffré.

En réalité, le chiffrement TLS a rendu la plupart des pare-feu inefficaces et inutiles, car la majorité du trafic transitant par le réseau leur échappe.

Le vrai danger réside dans les menaces cachées dans le trafic chiffré

Avec la croissance exponentielle du chiffrement TLS au cours des dernières années, il n’est probablement pas surprenant que les pirates se joignent à cette tendance qui leur permet de diffuser des malwares au sein de votre réseau tout en compliquant fortement leur suppression.

En fait, selon les SophosLabs, environ un tiers des malwares et des applications indésirables utilisent le protocole TLS pour passer inaperçu sur votre réseau et commencer à communiquer seulement une fois à l’intérieur, avec comme objectif de ne pas être détecté.

Pourquoi la plupart des entreprises sont impuissantes face à ce phénomène

Comme je l’ai indiqué précédemment, le protocole TLS est complexe et utilise beaucoup de ressources.

Il est extrêmement coûteux d’investir dans la R&D nécessaire pour inspecter correctement le trafic chiffré TLS au niveau du pare-feu, et ce de manière efficace. Par conséquent, la plupart des produits pare-feu ne sont pas capables d’accomplir la tâche qui consiste à inspecter le volume actuel du trafic chiffré qui les traverse.

La plupart des administrateurs de réseau ont été contraints d’accepter le risque provenant de menaces et de potentielle non-conformité en raison des sérieuses limitations en matière de performances. L’activation de l’inspection TLS est tout simplement trop coûteuse en termes d’impact sur les performances.

De plus, la mise en œuvre d’inspection médiocre qui ne prend pas en charge les normes les plus récentes aurait pour conséquence une sécurité dégradée, qui ouvrirait la porte à des vulnérabilités, ou endommagerait tout simplement beaucoup de sites web, entraînant ainsi une expérience utilisateur déplorable.

Cette situation crée les conditions parfaites pour une catastrophe.

Il doit bien exister une meilleure méthode ?

Oui, en effet, il en existe bien une !

Au cours des dernières années, nous avons beaucoup investi dans la résolution du problème de l’inspection TLS. Le résultat de tous ces efforts est la nouvelle architecture Xstream dans XG Firewall v18.

Cette architecture offre une nouvelle solution permettant d’éliminer ce vaste angle mort, en s’affranchissant de tous les compromis en matière de performances et d’expérience utilisateur avec lesquels les autres solutions ont dû composer.

L’architecture Xstream offre :

- Des performances élevées : via un moteur léger avec une grande capacité de connexion.

- Une sécurité maximale : avec une prise en charge du protocole TLS 1.3 et de toutes les suites modernes de chiffrement.

- Une inspection de tout le trafic : avec une approche agnostique au niveau des applications et des ports.

- Une expérience utilisateur exceptionnelle : avec une interopérabilité étendue pour éviter des interruptions au niveau d’internet.

- Une politique puissante : offrant un équilibre parfait entre performance, protection de la vie privée et protection.

- Une visibilité inégalée : sur vos flux de trafic chiffré et les erreurs éventuelles.

Vous n’avez plus besoin de vous résigner à rester aveugle. Redonnez à votre pare-feu toute son efficacité et sa pertinence et commencez enfin à inspecter le trafic qui le traverse.

Vous pouvez essayer la nouvelle inspection SSL Xstream intégrée à XG Firewall v18 dans le cadre du programme Early Access. Commencer dès aujourd’hui ! Tous nos clients sous licence XG Firewall bénéficient de cette nouvelle fonctionnalité sans frais.

Regardez cette vidéo pour en savoir plus sur son fonctionnement :

Billet inspiré de Is encryption rendering your firewall irrelevant?, sur le Blog Sophos.