Cette vulnérabilité distante de type worm (ver informatique) dans le RDP (Remote Desktop Protocol) de Microsoft, est mieux connue sous le nom de BlueKeep.

On s’attend à ce que tôt ou tard un exploit BlueKeep soit utilisé pour donner toute la puissance nécessaire, de manière quasi instantanée, à des malwares à réplication automatique qui se propageront alors dans le monde entier – et via les réseaux au sein desquels ils auront réussi à pénétrer-, à l’aide de serveurs RDP vulnérables.

En d’autres termes, tout le monde s’attend à un événement spectaculaire, qui suivra le pire des scénarios possibles.

Cependant, alors que les entreprises se battent pour maintenir leurs systèmes à jour, des cybercriminels dans le monde entier abusent déjà du RDP chaque jour avec succès, d’une manière différente, pas moins dévastatrice mais beaucoup moins spectaculaire.

La plupart des millions de serveurs RDP connectés à Internet ne sont protégés que par un nom d’utilisateur et un mot de passe, et beaucoup de ces mots de passe sont suffisamment faibles pour être devinés, avec un peu – parfois très peu – d’efforts.

Deviner correctement un mot de passe au niveau de l’un de ces millions d’ordinateurs signifie tout simplement que vous pourrez alors pénétrer dans le réseau de la personne en question.

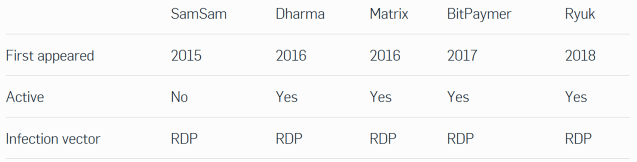

Ce n’est pas une technique nouvelle, et cela semble presque trop simple pour fonctionner, mais elle est assez populaire pour alimenter les marchés cybercriminels vendant à la fois des identifiants RDP volés et des ordinateurs compromis. Cette technique, à priori sans équivalent, a tellement de succès que les cybercriminels n’hésitent pas à paralyser des administrations municipales, des hôpitaux, des services publics et des entreprises en les attaquant avec des ransomwares ciblés et en réclamant des rançons à cinq ou six chiffres.

Le playbook des ransomwares ciblés des SophosLabs

Le playbook ci-dessus devrait vous faire prendre conscience qu’il existe, en réalité, beaucoup de tentatives d’attaque pour deviner des mots de passe RDP.

Grâce à la nouvelle étude qui vient d’être publiée par Sophos, nous pouvons enfin essayer de décrire l’ampleur de ce phénomène.

Conscients de la popularité des mots de passe RDP dans les attaques par ransomwares ciblés, Matt Boddy et Ben Jones de Sophos que vous avez peut-être déjà entendus dans les podcasts de Naked Security ont cherché à mesurer la vitesse à laquelle un ordinateur, avec le RDP activé, pouvait être découvert et le nombre d’attaques pour deviner son mot de passe qu’il était susceptible d’affronter tous les jours.

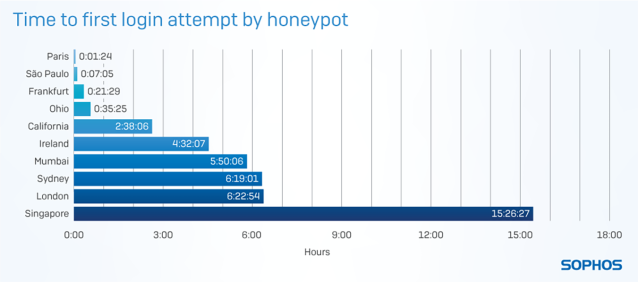

Ils ont installé dix honeypots RDP dispersés géographiquement et se sont mis en position pour les observer. Après un mois et plus de quatre millions de tentatives pour deviner les mots de passe, ils ont désactivé les honeypots, au moment de l’annonce de l’apparition de CVE-2019-0708.

Les honeypots d’interaction faible étaient des machines Windows dans une configuration par défaut, hébergées au niveau l’infrastructure cloud AWS d’Amazon. Ils ont été configurés pour enregistrer les tentatives de connexion tout en évitant que les attaquants ne puissent entrer, donnant ainsi aux chercheurs une idée précise du nombre d’attaquants qui ont tenté leur chance, de la durée de l’attaque et de l’évolution de leur tactique au cours de la période d’étude de 30 jours.

Le premier honeypot à être découvert a été trouvé juste une minute et vingt-quatre secondes après sa mise en service. Le dernier, quant à lui, a été découvert après un peu plus de 15 heures.

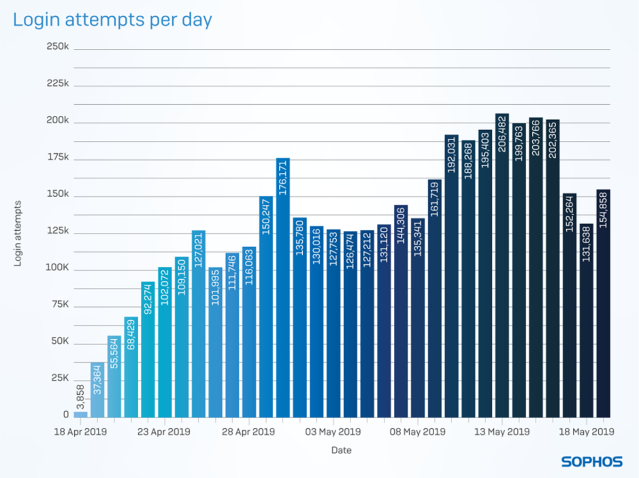

À eux deux, ces honeypots ont reçu 4,3 millions de tentatives de connexion à un rythme qui a régulièrement augmenté au cours de la période d’étude de 30 jours, à mesure que de nouveaux attaquants se joignaient à cette joyeuse mêlée.

Alors que la majorité des attaques étaient des tentatives simples et rapides pour extraire un mot de passe administrateur par le biais d’une liste de mots de passe très courte, d’autres attaquants ont eu recours à des tactiques plus sophistiquées.

Les chercheurs ont classé les différentes techniques, utilisées par des attaquants persistants, pour déterminer les mots de passe en trois catégories. Vous pouvez en savoir plus à leur sujet : à savoir Ram (le bélier), Swarm (la nuée) et Hedgehog (le hérisson), dans le livre blanc.

Quoi faire ?

Le fait de deviner un mot de passe RDP ne devrait plus être un problème : ce n’est pas nouveau, et ce n’est pas non plus particulièrement sophistiqué. Pourtant, il alimente tout un écosystème cybercriminel.

En théorie, pour résoudre ce problème RDP, il suffit que tous les utilisateurs évitent d’utiliser de très mauvais mots de passe. Mais la réalité montre qu’ils ne le font pas, et il ne faut pas s’attendre à ce qu’ils le fassent à un moment donné. Le nombre de serveurs RDP vulnérables vis à vis d’attaques par force brute ne sera pas réduit par une amélioration soudaine et spectaculaire du choix des mots de passe des utilisateurs. Il incombe donc aux administrateurs système de résoudre ce problème.

Bien que les administrateurs puissent prendre diverses mesures pour renforcer les serveurs RDP, notamment l’authentification à deux facteurs, la meilleure protection contre la double menace que représente la détection des mots de passe et des vulnérabilités telles que BlueKeep consiste tout simplement à déconnecter le RDP d’Internet. Désactivez le RDP lorsqu’il n’est pas absolument nécessaire ou rendez-le accessible uniquement via un réseau privé virtuel (VPN), le cas échéant.

Pour en savoir plus

Pour en savoir plus sur les découvertes faites par les chercheurs, les tactiques utilisées par les cybercriminels et la manière dont les différentes régions ont été affectées, n’hésitez pas à parcourir le rapport complet : RDP Exposed – The Threat That’s Already at Your Door.

Billet inspiré de RDP exposed: the wolves already at your door, sur Sophos nakedsecurity.