作者 John E Dunn

根據 SophosLabs 2019 威脅報告的研究,網絡犯罪分子已經恢復使用老派的手動駭客攻擊策略,以提高勒索特定目標的效率。

勒索軟體攻擊並不新穎,但如CryptoLocker 或 WannaCry 等眾所周知的攻擊,都是採行機會主義和無差別攻擊的威脅。為了滲透目標,它們會使用簡單的自動化功能,例如透過電子郵件向大量潛在受害者發送設有陷阱的附件。

不過,Sophos 在 2018 年間發現最引人注目的創新手法,看起來更像是反自動化而行,亦即手動控制。

手動部署攻擊耗時且無法大範圍發動,但很難偵測,因為它不一定遵循可預測的模式,而且很難阻擋,因為攻擊者可以隨時調整方法。

SophosLabs 總結了這種手動作法的優點:

這種目標性攻擊的行為,基本上是無法預測的,而且攻擊者可以對阻礙他們實現目標的防禦措施作出反應。

研究這種攻擊手法有多成功的完美案例是 SamSam 勒索軟體,Sophos 自 2015 年以來一直注意著它的發展。

今年稍早,Sophos 研究人員發現,截至 2018 年 6 月的兩年半內,某團體或個人使用 SamSam 勒索軟體成功地向受害者們勒索了共 600 萬美元。

在第一年小規模經營之後,2016 年 12 月,該團體或個人似乎已經發現搭配目標性和手動的高效率勒索軟體套件是可持續至今的。

精心選擇目標

SamSam 比其他大肆散播的勒索軟體更成功,因為發動攻擊者獲利更豐,遠勝其他亂槍打鳥的勒索軟體。

SamSam 每次攻擊得手的費用高達 50,000 美元,比常見的 GandCrab 勒索軟體多得多 (僅得手 400 美元的贖金)。

觀點:得手的總金額超乎想像是因為成功率高,原因在於採用手動攻擊。

受害者的選擇標準,很可能是因為他們使用Windows 遠端桌面通訊協定 (RDP),因此駭客可以從網際網路連線並使用”暴力破解法”攻破弱式密碼。

打開大門後,攻擊者會執行一個工具 (例如 Mimikatz),用來側錄系統管理員登入網域控制站的認證。

然後,攻擊者就可以使用系統管理工具來詳細規劃受害者的網路,解除保護能力不佳的安全軟體,並將 SamSam 加密惡意軟體盡可能分發到更多個目標系統。狡猾的是,勒索軟體最終執行時都是在晚上,當時幾乎沒有安全人員能對快速進行的加密行為做出反應。

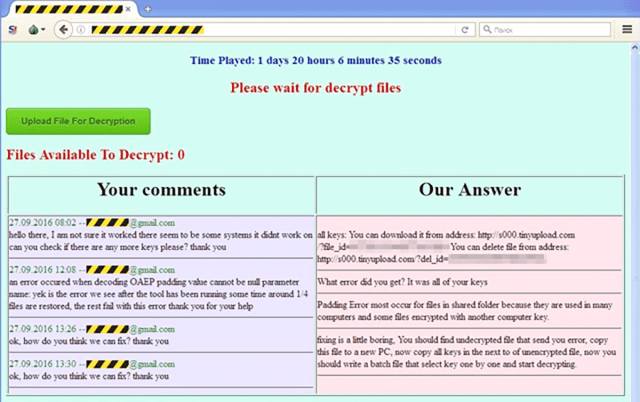

SamSam 的個性化處理也包含解密方式:每個受害者都能會連到一個專屬的黑暗網站,SamSam 的作者會此提供令人啼笑皆非的技術支援。

SamSam 並不是唯一採用目標性手法的勒索軟體。難以捉摸的 BitPaymer 惡意軟體要求高達 50 萬美元的贖金,而多個鎖定小型企業的駭客團體則是偏好使用 Dharma。

它們延續目標性勒索軟體的成功,最近還出現了像 Ryuk 這樣的模仿者,這代表目標性攻擊的趨勢將接續到 2019年。

Naked Security 博客已經就防禦 SamSam 及其同類威脅提出了多種建議,第一個也是最重要的工作就是鎖定 Windows RDP。

SamSam 單挑落後者下手。只要如此簡單的預防措施,就可以讓網路安全團隊領先一步。

請從 SophosLabs 2019 威脅報告閱讀更多目標勒索軟體的相關資訊,以及 SamSam 與 BitPaymer、Ryuk 和 Dharma 等類似攻擊的區別,以及來自 SophosLabs 內部團隊的更多深入資訊。

(本博文為翻譯本,內容以英文原文為準)