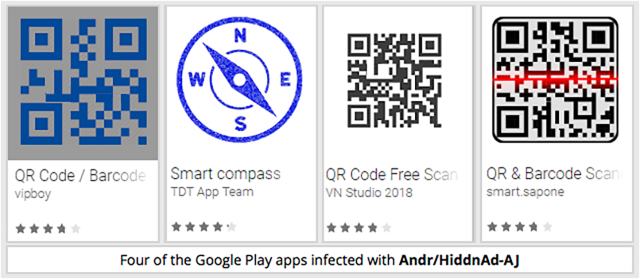

Les SophosLabs nous ont juste alertés sur un type de malware Android ayant infiltrée Google Play en se présentant comme un ensemble d’utilitaires.

Sophos détecte ce malware sous le nom Andr/HiddnAd-AJ, et son nom vous donne une idée du potentiel de cette application malveillante : vous noyer sous des tonnes de publicités, mais seulement après être restée silencieuse un temps, pour vous donner un faux sentiment de sécurité.

Nous avons signalé l’application malveillante auprès de Google, qui l’a depuis retirée du Play Store, mais certaines d’entre elles ont tout de même réussi à générer plus de 500 000 téléchargements.

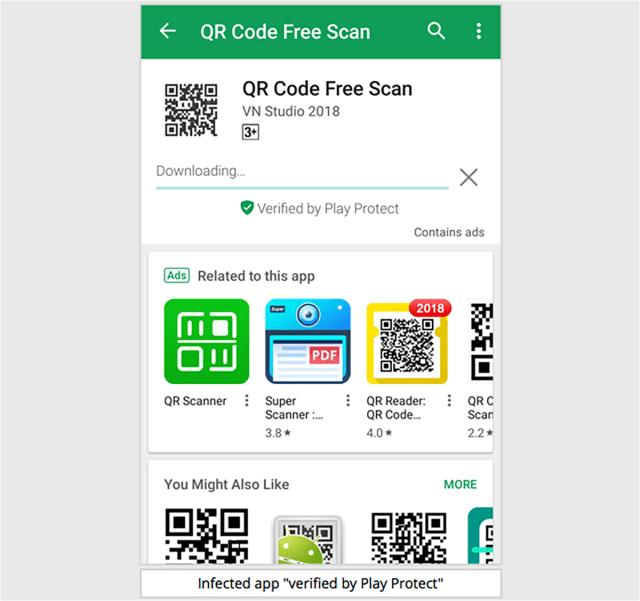

Le subterfuge utilisé par les développeurs pour obtenir l’indulgence du processus de validation de l’application “Play Protect” de Google semble étonnamment simple.

Tout d’abord, les applications étaient, du moins en apparence, conformes à ce qu’elles prétendaient être : six étaient des applications de lecture de code QR, une autre était une soi-disant “boussole intelligente”.

En d’autres termes, si vous étiez juste en train d’essayer des applications pour le plaisir, ou dans un but bien précis, vous pouviez être amené à les juger sur la base de leurs propres descriptions.

Deuxièmement, les cybercriminels n’ont pas répandu la partie adware de leurs applications immédiatement, mais ils l’ont cachée innocemment pendant quelques heures avant de déclencher une rafale de publicités.

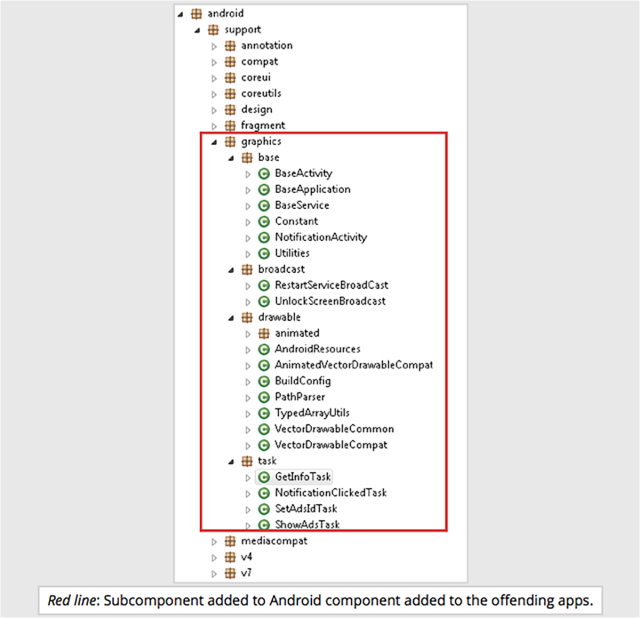

Troisièmement, la partie adware de chaque application était intégrée dans ce qui semblait, à première vue, être une bibliothèque de programmation Android standard, qui était elle-même intégrée dans l’application en question.

En ajoutant un sous-composant “graphique”, à l’apparence innocente, au sein d’une collection de routines de programmation que vous vous attendez à trouver dans un programme Android normal, le moteur de l’adware à l’intérieur de l’application, se cachait effectivement à la vue de tous.

Malgré son innocence apparente, ce malware Android affiche non seulement des fenêtres pop-up publicitaires, mais peut envoyer également des notifications Android, incluant des liens cliquables, pour vous inciter à générer des revenus publicitaires pour les cybercriminels.

Lorsque vous exécutez l’une de ces applications infectées pour la première fois, elle effectue un ” call home ” pour recevoir des informations de configuration auprès d’un serveur contrôlé par les cybercriminels.

Chaque configuration téléchargée donne au malware Android :

- Un identifiant Google Ad Unit à utiliser.

- Une liste d’URLs à ouvrir dans votre navigateur pour vous envoyer des annonces.

- Une liste de messages, d’icônes et de liens à utiliser dans les notifications que vous verrez apparaitre.

- Le temps d’attente avant d’effectuer un “call home” pour obtenir la prochaine mise à jour de la configuration.

Ce protocole permet aux cybercriminels d’adapter à distance le comportement du malware Android, en modifiant facilement à la fois ses campagnes publicitaires et son agressivité, et ce sans avoir besoin de mettre à jour le code malveillant lui-même.

Lorsque les SophosLabs ont testé ces échantillons, les paramètres de la première configuration, mise en avant par les cybercriminels, étaient plutôt très discrets.

En effet, durant les six premières heures, la liste des annonces était vide, signifiant ainsi que le comportement des applications était irréprochable à première vue …

… avant d’inonder l’appareil de publicités en plein écran, d’ouvrir diverses pages web liées aux annonces et d’envoyer des notifications avec des liens associés aux annonces, même lorsque les fenêtres des applications étaient fermées.

Quoi faire ?

Comme mentionné, Google n’approuve plus ces applications à présent, et si vous installez notre produit gratuit Sophos Mobile Security pour Android, nous détecterons et facultativement supprimerons ces applications publicitaires imposées, si ces dernières sont déjà présentes sur votre appareil.

Malgré l’incapacité de Google à repérer ces “utilitaires” malveillants avant que ces derniers ne reçoivent l’autorisation de figurer dans le Play Store, nous vous recommandons néanmoins de rester sur Google Play si vous le pouvez.

Le processus de validation des applications de Google est loin d’être parfait, mais l’entreprise effectue au moins quelques vérifications en guise de pré-acceptation.

De nombreux référentiels parallèles d’applications Android ne pratiquent aucun contrôle, ils sont ouverts à tous. Ainsi ils s’avèrent très pratiques si vous recherchez des applications inhabituelles ou hautement spécialisées, qui ne seront pas diffusées sur Google Play (ou bien en essayant de publier du contenu non conventionnel).

Mais les référentiels d’applications non réglementés sont également risqués, pour toutes ces mêmes raisons !

Billet inspiré de Crooks infiltrate Google Play with malware in QR reading utilities, sur Sophos nakedsecurity.