編者按: Sophos客戶可參考這Knowledge Base Article的技術資訊更新,這包含我們正偵測和攔截的攻擊變種。

自從昨天的Petya勒索軟體攻擊,大家都設法了解它如何散播,並這是否上個月WannaCry勒索軟件的續集?

Sophos研究員團隊研究出兩者如何散播的共通點,和一些相異之處。他們亦湊集感染和加密的次序,和受保護的客戶的情報。

與WannaCry之間的異同

我們研究員找不到在互聯網散播的機制,但就如WannaCry,它利用針對甩脆弱的SMB安裝的EternalBlue/EternalRomance漏洞入侵散播開去。

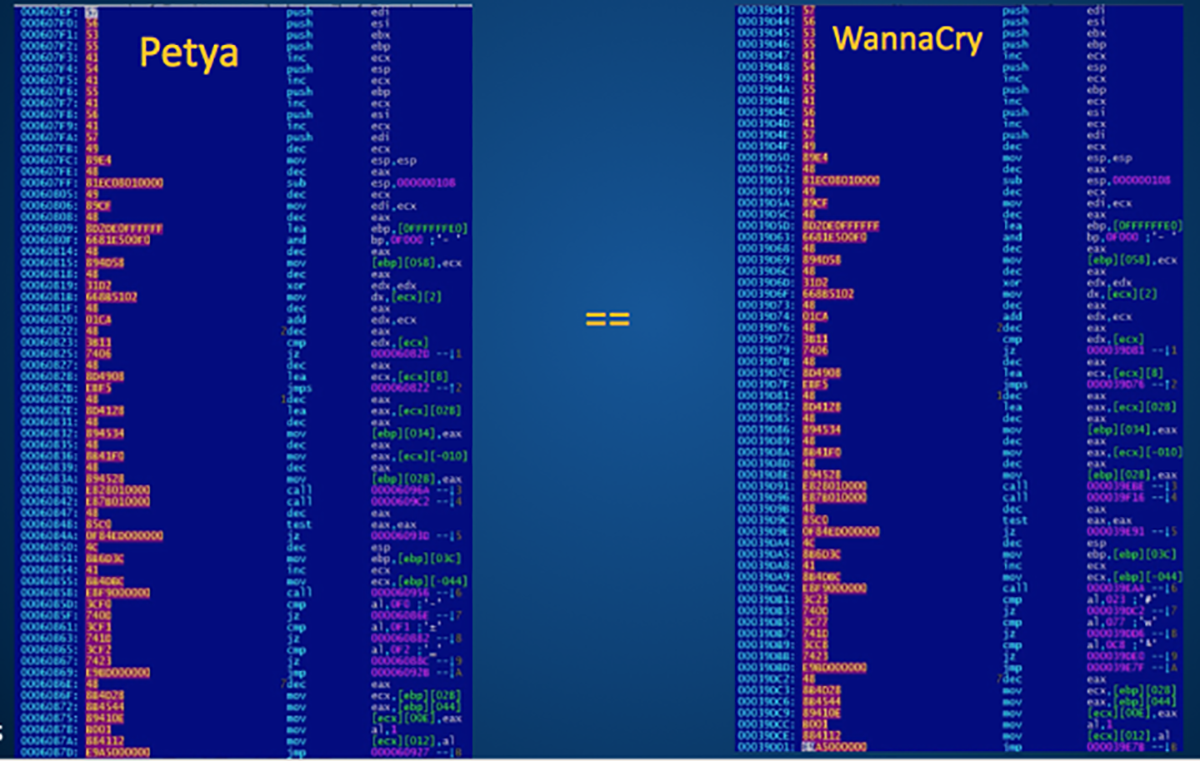

然而這散播只通過內部網絡進行,下圖顯示Petya的SMB漏洞入侵shellcode對比WannaCry的:

漏洞入侵命令行工具

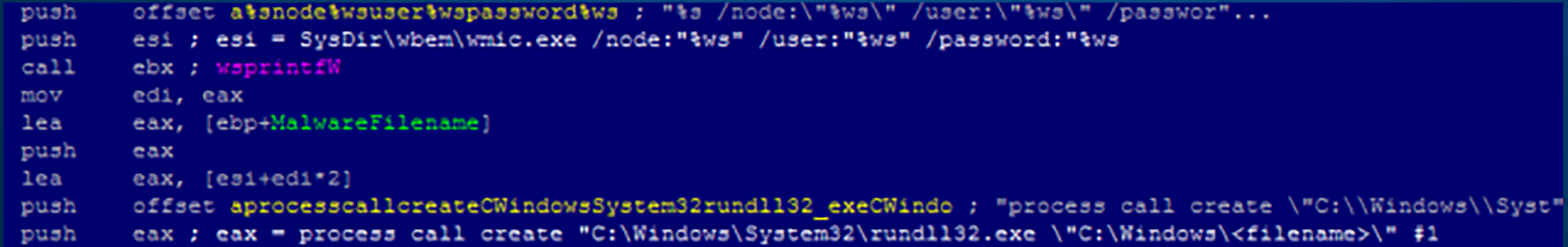

當SMB漏洞入侵失敗時,Petya會嘗試使用本地用戶帳戶的PsExec (PsExec是讓用戶在遠端系統運行程序的命令行工具) 。它亦運行一個修改了的mimikatz LSAdump 工具,可找出記憶體上所有用戶登入憑據。

它企圖運行Windows Management Instrumentation 命令行 (WMIC) 以在每個具相關登入憑據的已知主機上部署和執行有效負載。(WMIC是一個腳本介面,簡化了Windows Management Instrumentation (WMI) 和透過它管理的系統的使用)

黑客透過使用WMIC/PsExec/LSAdump駭入技巧,可感染在本地網路中已全面安裝補丁的電腦,包括Windows 10。

攻擊階段

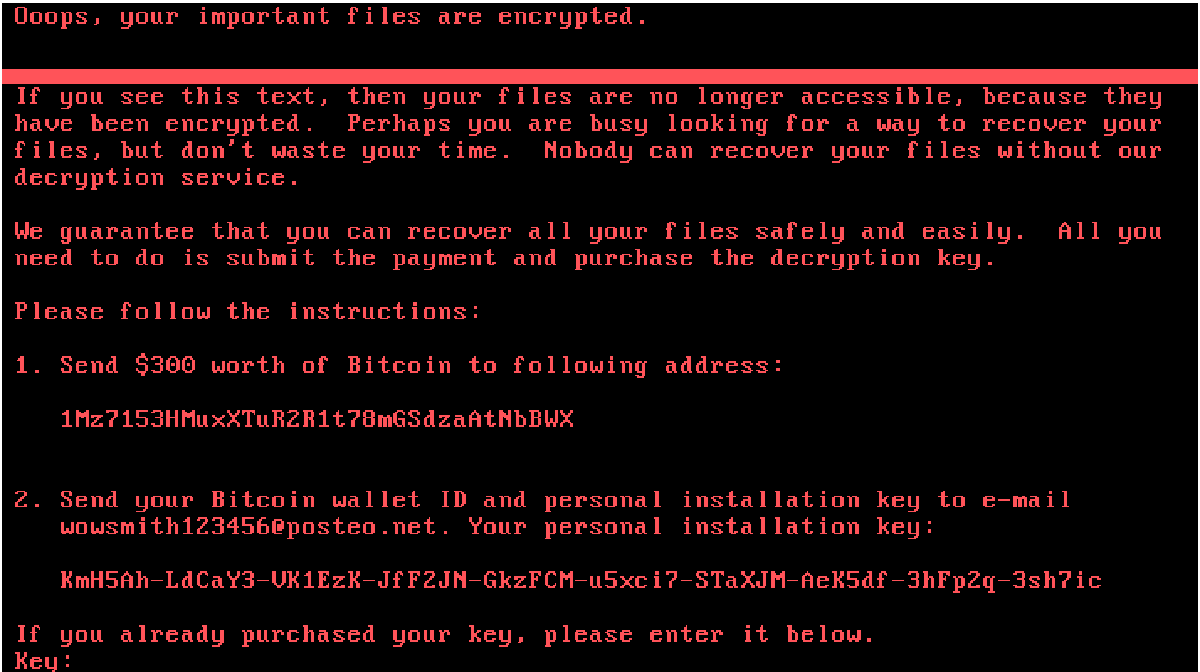

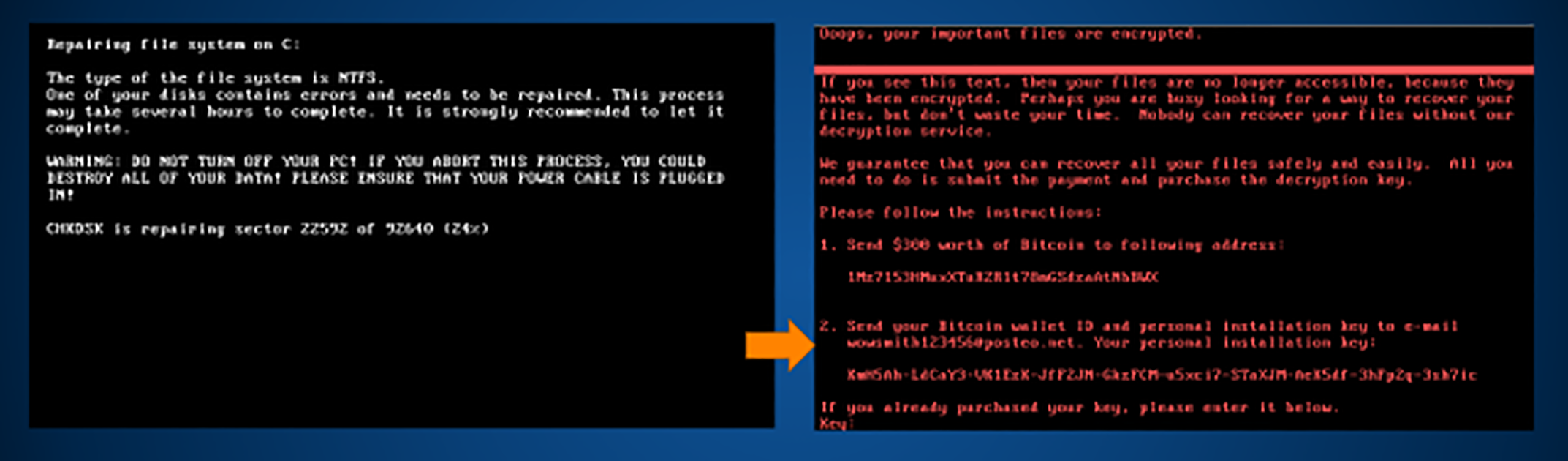

當感染一旦減慢,加密階段就開始。這勒索軟體擾亂您的資料文件並覆寫您硬盤的開機間區,於是下一次當您重新開機時,您的C:盤的主索引亦將會被擾亂。為加深傷害 – 可能考慮到大多數用戶在這陣子只會重新開機 – 勒索軟體會自動在一小時後強制重新開機,因此會啟動二次擾亂。

更甚的是,用作支付贖金的郵箱已遭關閉。因此即使受害者打算支付贖金,根本沒有可靠方法確認款項已收訖和取得解密密鑰。

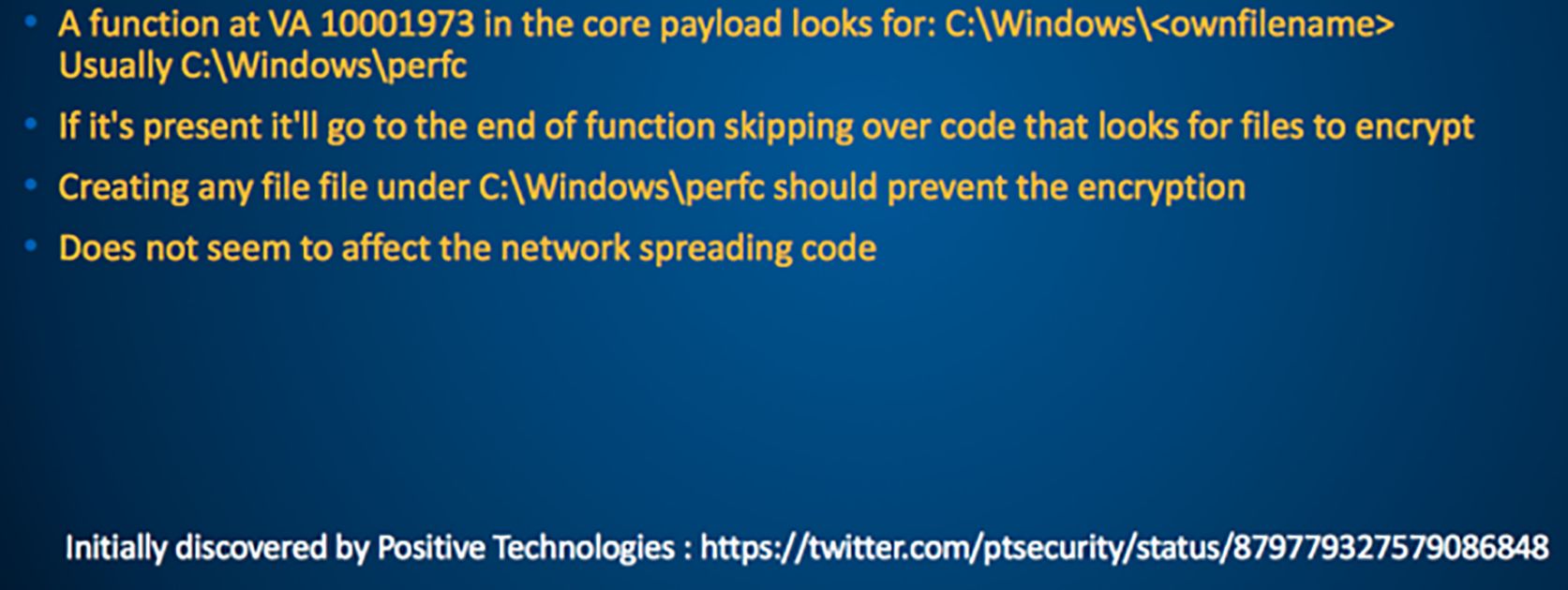

有沒有kill switch?

資安業界最常見的問題之一就是當中有沒有kill switch以關掉感染,答案是有的,但只限本地,如下:

Sophos 的防護方案

使用Sophos Endpoint Protection的客戶已得到抵禦所有這勒索軟體的新近變種的防禦。我們首次在6月27日13:50 (UTC時間) 發出保護,並已提供數個更新以進一步防禦未來可能爆發的變種。

另外,使用Sophos Intercept X的客戶已在這新勒索軟體出現時先發制人主動受到保護,因此資料不會遭到加密。

再者,客戶可選擇限制用戶在其網路上使用PsExec和其他雙用管理員工具。Sophos Endpoint Protection提供PUA偵測,針對psexec和其他不需在每台電腦和每位用戶安裝的遠程管理員軟體。

我們創建了一個影片演示Intercept X如何對付Petya。

防禦措施

即使Sophos客戶已受保護,還有一些客戶可做的行動以加強防禦,如下:

- 確保系統具有最新的修補程式,包括Microsoft MS17-010 公告中所提

- 考慮禁止 Microsoft PsExec 工具在使用者電腦上執行。您可以使用如 Sophos Endpoint Protection 等產品來加以阻擋。Petya 變種在自動傳播的另一種方法的一部份中會使用該工具的特定版本

- 定期備份,並在異地保留最近的備份副本。除了勒索軟體之外,還有幾十種方式會讓檔案突然消失,例如火災、洪水、竊盜、筆記型電腦遺失,甚至是意外刪除。加密您的備份,就不必擔心備份裝置落入他人之手

- 避免開啟來自不明寄件者的電子郵件附件,即使您在人力資源或會計部門工作,並且經常使用附件

- 下載 Sophos Intercept X 的免費試用版。家庭 (非商業用戶) 請註冊免費的 Sophos Home Premium Beta,透過防止硬碟上的檔案和磁區遭到未經授權的加密來防禦勒索軟體

為讓您更能了解像Petya的網路威脅,我們建議您參考以下資源:

- 防範勒索軟件的一般作法,請見How to stay protected against ransomware

- 為了更加了解網路釣魚,請見這說明文章

- 為了阻擋 JavaScript 附件,請設定「Windows 檔案總管」使用「記事本」開啟 .JS 檔案

- 為了防止誤導性的檔案名稱,請設定「Windows 檔案總管」顯示檔案副檔名

- 如須更多關於勒索軟體的資訊,請聆聽我們的 Techknow 播客

- 為了保護您的朋友和家人免受勒索軟體威脅,請試用我們的免費 Sophos Home for Windows 和 Sophos Home for Mac

(本博文為翻譯本,內容以英文原文為準)