** 本記事は、VEEAM exploit seen used again with a new ransomware: “Frag” の翻訳です。最新の情報は英語記事をご覧ください。**

先月、Sophos X-Ops はいくつかの MDR の事例で、サイバー攻撃者が Veeam バックアップサーバーの脆弱性を悪用していたことを報告しました。ソフォスは、この脅威クラスタのアクティビティを継続的に追跡していますが、最近新たなランサムウェアが展開されていることを特定しました。この脆弱性 (CVE-2024-40711) は、ソフォスが STAC 5881 と命名した脅威アクティビティクラスタの一部で使用されていました。この攻撃では、標的組織へのアクセスに侵害した VPN アプライアンスが使用され、VEEAM の脆弱性を利用して「point」という名前の新しいローカル管理者アカウントが作成されています。

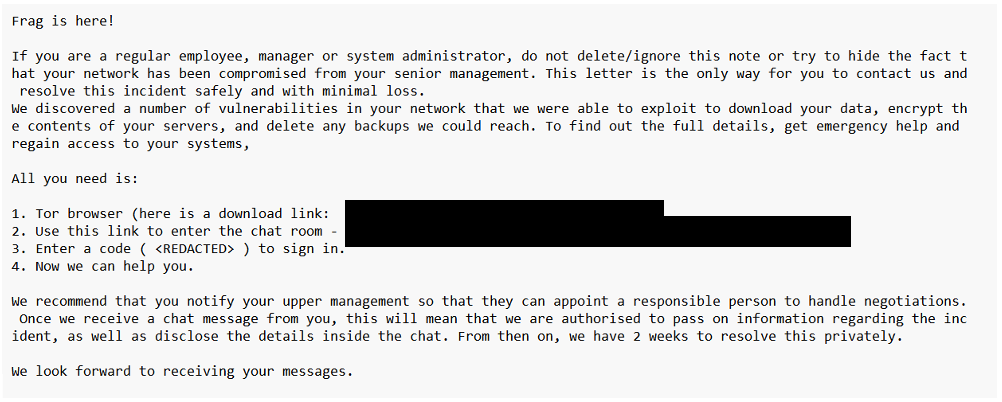

この脅威クラスタのいくつかのケースでは、Akira や Fog ランサムウェアが展開されています。Akira が最初に確認されたのは 2023 年であり、Akira のリークサイトは 10 月に一時的にオフラインになりましたが、再び稼働しています。ソフォスは、Akira による攻撃を継続的に確認しています。Fog は今年初めに現れ、最初に確認されたのは 5 月です。最近の事例では、MDR のアナリストが再び STAC 5881 に関連する戦術を確認していますが、今回は「Frag」と呼ばれる過去に検出および文書化されていないランサムウェアが展開されていることを確認しました。

過去の攻撃と同様に、このサイバー攻撃者は侵害した VPN アプライアンスを使用して標的組織にアクセスし、VEEAM の脆弱性を利用し、「point」という名前の新しいアカウントを作成しています。

しかし、今回のインシデントでは「point2」と名前のアカウントも作成されています。

Frag はコマンドラインからいくつかのパラメータを指定して実行されますが、ファイルの暗号化率を指定するパラメータは唯一必須となっています。攻撃者は暗号化するディレクトリや個々のファイルを指定できます。

暗号化されると、ファイルには .frag という拡張子が付けられます。このケースでは、ランサムウェアは Sophos Endpoint の保護機能である CryptoGuard によってブロックされました。 その後、このランサムウェアのバイナリに対する検出機能が追加されました。

Frag を背後で操っているサイバー攻撃者の TTP (戦術、手法、手順) は、Akira や Fog を使用するサイバー攻撃者が使用するものと酷似似していることは、Agger Labs によっても観察されています。Sophos X-Ops は、Akira ランサムウェアで確認されている動作を行う新しいランサムウェアの出現の可能性を注意深く監視しています。ソフォスは、この脅威を今後も追跡していきます。技術的な詳細が明らかになり次第、この記事を更新します。