** 本記事は、Big Office bug squashed for September 2021’s Patch Tuesday の翻訳です。最新の情報は英語記事をご覧ください。**

今月の Microsoft の定期アップデートは非常に重要な意味を持っています。現在広く悪用されている Microsoft Office ドキュメントの重大な脆弱性 (共通脆弱性識別子:CVE-2021-40444) が修正され、Microsoft 製品およびクラウドサービスに対する重要なパッチがリリースされました。今回のパッチにより、Windows のサービス内の 2 件、Azure Sphere内の 1 件、そして Microsoft が Linux 用に作成したオープンソースプロジェクト「Open Management Infrastructure (OMI)」内の 1 件の計 4 件の重大な脆弱性に悪用対策が施されます。

追記 (2021-09-17) :: Wiz 社が最初に発見して Microsoft に報告した、OMI に関係する脆弱性 (CVE-2021-38645、-38647、-38648 および -38649) の悪用が活発化しています。現在これらの脆弱性は総称して OMIGOD と呼ばれています。1.6.8-1 以下の任意のバージョンの OMI は脆弱性があるだけでなく、 Mirai ボットネットを使用した自動攻撃の被害に遭う危険も大きくなっています。Azure で Linux 仮想マシンを運用している方、またはこの脆弱性に関する Microsoft の追加ガイダンスに記載されているソフトウェアをインストールしている方のために、以下に詳細を示します。

Apple の iOS デバイスのユーザーは通常の「パッチチューズデー」のアップデートに加え、iPhone や iPad に存在する深刻な「ゼロクリック」の脆弱性を緩和する、大規模なファームウェアアップデートをダウンロードすることができます。この脆弱性はマルウェアの読み込みのために悪用されており、詳細は Naked Security ですでにお伝えしている通りです。iOS デバイス向けの Sophos Mobile をご利用の方には、早期のパッチ適用を促す通知が本日より届きます。

アップデートには 15 分から 1 時間ほどかかりますので、時間に余裕を持って、アップデート中にスマートフォンを接続できる電源を確保しておいてください。

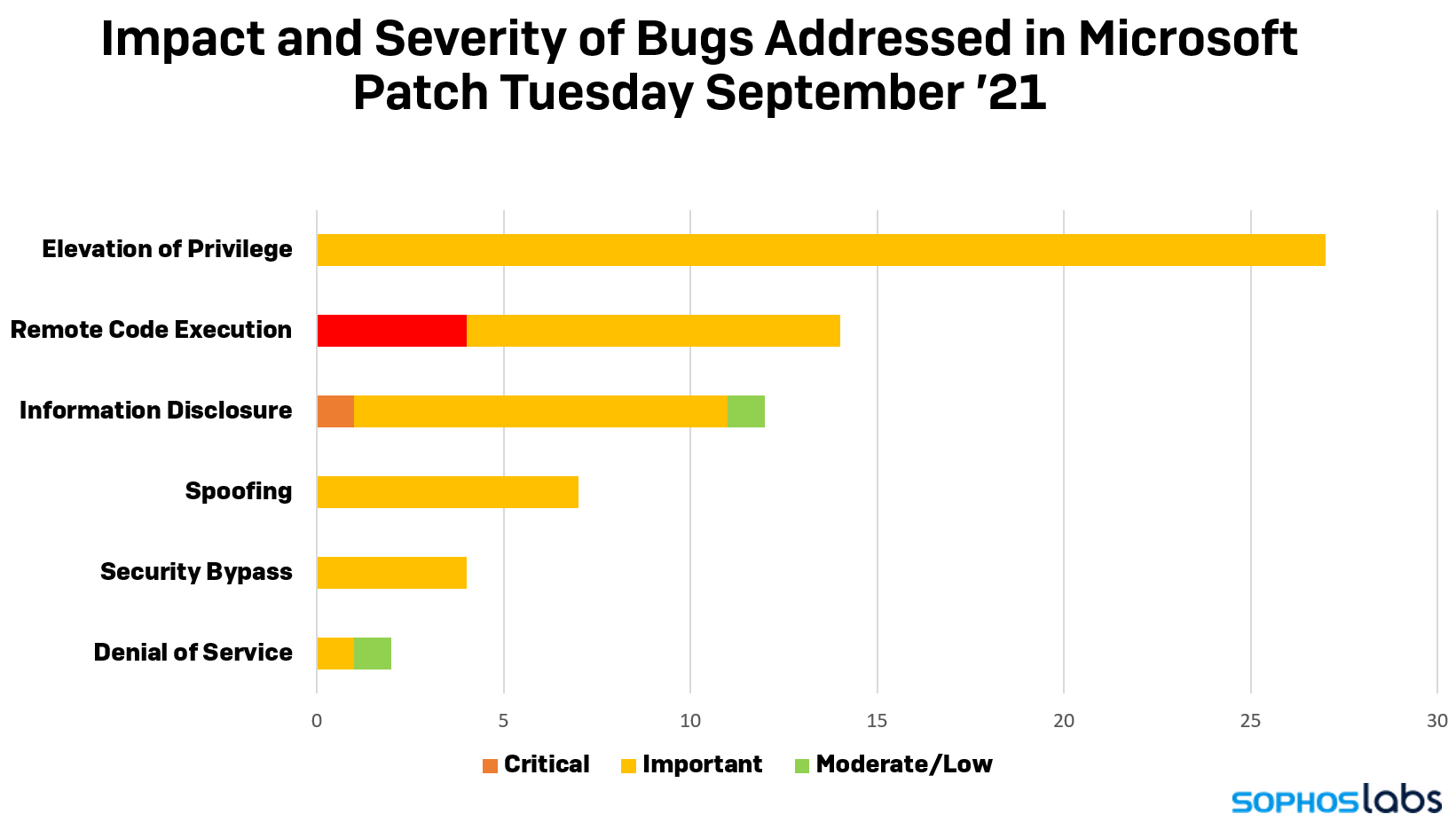

Microsoft は今回、自社製品の修正プログラムを総計 67 件リリースしました。そのうち最大の割合を占める 27 件は攻撃者に悪用される可能性のある、権限昇格の脆弱性を修正するもので、次の 14 件は、攻撃者が標的のコンピューター上で任意のコードを実行できる脆弱性を修正するものでした。

重要な脆弱性のうち、1 件を除いてすべてが「リモートコード実行 (RCE)」カテゴリに分類されており、その中には「Microsoft MSHTML リモートコード実行脆弱性 (Microsoft MSHTML Remote Code Execution Vulnerability)」と名付けられた CVE-2021-40444 も含まれます。この脆弱性はすでに実環境で悪用されており、攻撃者およびセキュリティ研究者の双方が新たな悪用法を調査しています。SophosLabs チームも、ソフォス製品による保護を調整しています。ソフォスによる調査結果の一部を以下にご紹介します。

RCE カテゴリに分類されていない唯一の脆弱性は Azure Sphere に影響する情報漏えいの脆弱性 (CVE-2021-36956) です。Azure Sphere とは、IoT デバイスにセキュリティ層を追加するための Microsoft 製プラットフォームです。

また、Microsoft は Android および iOS 両プラットフォームの Edge ブラウザに関係する脆弱性を修正しました。これらの端末で Edge をご利用の方は、それぞれの端末のアプリストアからアップデートを行う必要があります。Microsoft によると、両プラットフォームで今回修正された脆弱性は「スプーフィング (なりすまし)」に関係するものだということですが、詳細は不明です。

Windows 自体に影響する 2 件の重大な脆弱性 (CVE-2021-36965 および CVE-2021-26435) は、コンピューターが接続する無線ネットワークを選択する際に Windows 10 が使用するメカニズムの一部である WLAN AutoConfig Service と呼ばれるコンポーネントと、Windows Scripting Engine にそれぞれ関係します。これらの脆弱性を利用してシステム上でコードが実行される仕組みについては、パッチチューズデーまでに新しい情報は公開されませんでした。

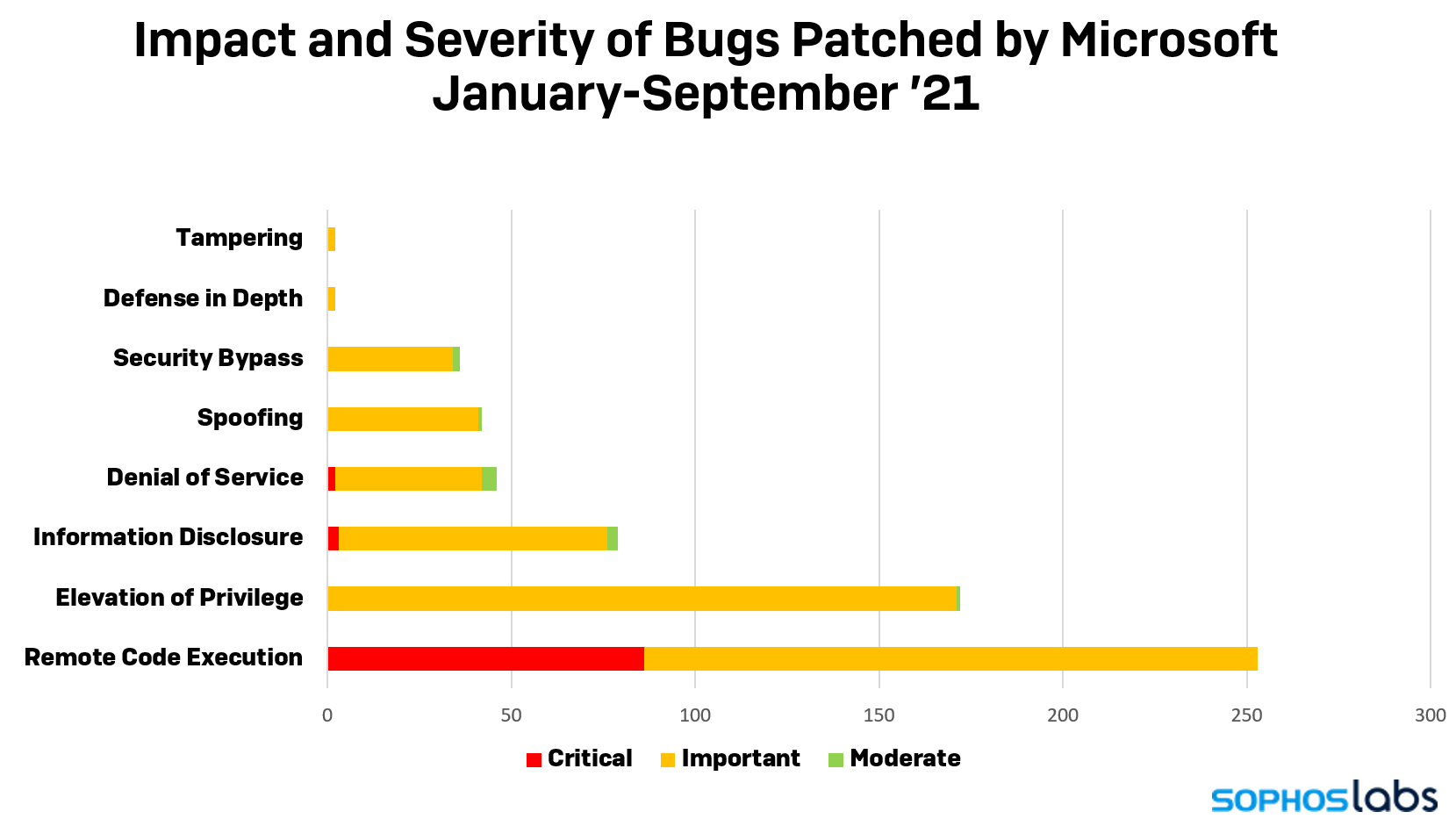

更新プログラムによる自動アップデートより早く更新をインストールしたい方は、Microsoft Update Catalog の Web サイトから、お使いの CPU アーキテクチャに対応した累積更新プログラムを手動でダウンロードしてください。今年、本記事執筆時までに Microsoft は自社製品の脆弱性 632 件を修正するパッチを発行しています。

今月注目の脆弱性

MSHTML RCE (CVE-2021-40444)

この脆弱性が発見され、9 月 7 日に公表されると、セキュリティ研究者やアナリストは、攻撃者による脆弱性の悪用について概念実証 (PoC) のサンプルを多く公開しました。脆弱性が注目を集めているということは、攻撃者がその脆弱性を利用し始める可能性が高い (あるいはすでに利用されているかもしれない) ということでもあります。

この脆弱性は Microsoft Office の MSHTML コンポーネントに関係しており、たとえば Office ドキュメントを通じてブラウザページをレンダリングすることができます。攻撃者は脆弱性の悪用のため、悪意をもって細工された ActiveX コントロールを作成してコードを Office ドキュメントに埋め込み、ドキュメントが開かれたりプレビューされたりした際に ActiveX コントロールが呼び出されるようにします。

簡潔に言うと、攻撃の手順は以下の通りです。

- 標的が .docx または .rtf 形式の Office ドキュメントを受け取り、開封します。

- ドキュメントが悪意のある Web アドレスからリモートHTML を呼び出します。

- 悪意のある Web サイトが標的のコンピューターに .CAB 形式のアーカイブを配信します。

- .CAB アーカイブ内の実行可能ファイル (通常は .INF という拡張子が付いています) が起動されます。

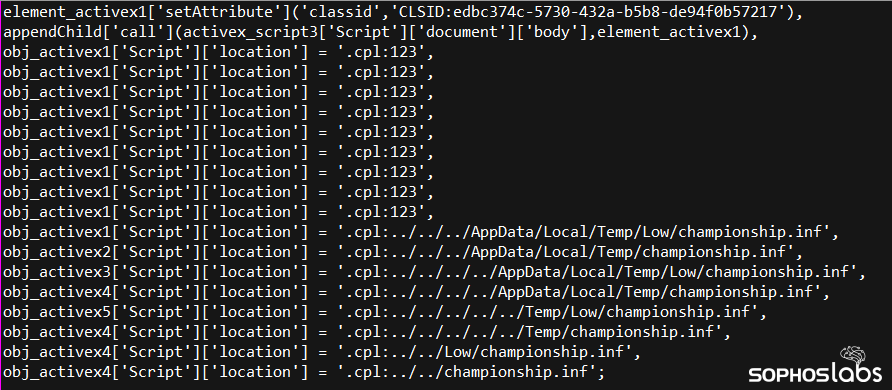

攻撃の手順は非常に複雑です。悪意のあるスクリプトは .cab ファイルから抽出される .inf ファイル (実際は悪意のある .dll) を実行するために .cpl ファイル用のビルトインハンドラ (Windows コントロールパネル) を使用しています。

また、実際に使用できる概念実証 (PoC) エクスプロイトだけでなく、Office ドキュメントに細工をするために簡単に使用できる「ビルダ」ツールも作成され、公開されています。最初に確認されたエクスプロイトには Microsoft Word の .docx ドキュメントが使用されていましたが、現在 .rtf のファイル拡張子を持つものも確認されています。

脆弱性を利用し、.exe ファイルだけでなく rundll32 を使用した悪意のある .dll ファイルを実行する攻撃も確認されています。このエクスプロイトは他の種類の Office ドキュメントにも流用される可能性があります。

この脆弱性への対策のために Microsoft が発表したネットワーク管理者向けのアドバイスをまとめた記事を作成しました。しかし、問題の解決のために必要な唯一の方法は脆弱性を完全に解消するアップデートをインストールすることです。Microsoft は (私たち同様に) 1 週間前にこの脆弱性を確認したばかりですが、修正プログラムのリリースをパッチチューズデーに間に合わせています。

一方、Labs チームは標的のシステム上でのエクスプロイトの動作を踏まえ、既存のさまざまな事例を検出するための新しいシグネチャや、今後出現すると思われる亜種を検出するための動作検出の開発に取り組んでいます。今後の更新をお待ちください。

| シグネチャ | 検出対象 |

|---|---|

| Exp/2140444-A | エクスプロイトを内包した、悪意のある .docx ファイル |

| Troj/JSExp-W | .docx 経由でアクセスされたリモート HTML |

| Troj/Cabinf-A | HTML でロードされた悪意のある .cab アーカイブ |

| Troj/Agent-BHRO & Troj/Agent-BHPO | .cab アーカイブ内の実行可能なペイロード |

| Troj/DocDl-AEEP | 悪意のある .docx ファイル |

| Evade_26b | エクスプロイトの動作 |

Open Management Infrastructure (OMI)

CVE-2021-38645、CVE-2021-38647、CVE-2021-38648、CVE-2021-38649

OMI は、Linux システム上で動作するよう設計された、Microsoft の WMI のオープンソース版です。Azure クラウドサービスでは、「Azure Automated State Configuration」や「Azure Desired State Configuration」などの管理ツール用の仮想マシンを設定する際に、自動的に OMI がインストールされます。オンプレミスの VM やベアメタルに対しては、Github リポジトリからソフトウェアを追加するか、SCOM 拡張機能をインストールすることで、手動でインストールできます。上記の 4 件の脆弱性のうち、3 件は権限の昇格に関するもので、4 件目は認証されていないリモートコード実行 (RCE) を可能にするものです。

2021 年 9 月 17 日現在、これらの脆弱性対策のための追加ガイダンスが Microsoft によって発表されています。PoC がすでに公開されており、ボットネットにより自動的に攻撃が仕掛けられて脆弱な VM に暗号通貨のマイナーがインストールされているのが確認されています。Azure で新しく制作された仮想マシンには脆弱性は存在しませんが、ユーザーは SCOM やその他の拡張機能のアップデートを手動でインストールする必要があります。また、Microsoft は VM の運用者に対し、OMI がよく使用するポート (1270/tcp、5985/tcp および 5986/tcp) へのアクセスを制限することを推奨しています。

Windows リダイレクトドライブバッファリングサブシステム (RDBSS)

CVE-2021-36969、CVE-2021-38635、CVE-2021-38636、CVE-2021-36973

このドライバは最近のすべてのバージョンの Windows に搭載されており、ファイルシステムと、ファイルシステムへの読み書きを行う I/O プロセスとの間を取り持つ役割を果たしています。上記の 4 件の脆弱性のうち、3 件は機密情報の漏えいを引き起こす可能性があり、

Windows 共通ログファイルシステムドライバ

CVE-2021-36955、CVE-2021-36963、CVE-2021-38633

Windows は、共通ログファイルシステム (CLFS) ドライバを使用して、さまざまなアプリケーションやシステムプロセスによって生成されるイベントログを収集・管理しています。理論上、このコンポーネントに影響を与える脆弱性は、攻撃者の権限を昇格させ、標的のコンピューターに変更を加えるのに用いられる可能性があります。このドライバは現在サポートされているすべてのバージョンの Windows に存在しているため、特に悪用が懸念されます。Microsoft も、この脆弱性は悪用される危険性が大きいと考えているようですが、まだ悪用の証拠は見つかっていません。

検出ガイド

上記の特定の脆弱性に対する静的および動的検出に加えて、ソフォスは新たに公開された以下の脆弱性に対する保護機能をリリースしました。

| CVE | SAV |

|---|---|

| CVE-2021-36963 | Exp/2136963-A |

| CVE-2021-38633 | Exp/2138633-A |

| CVE-2021-39836 | Exp/2139836-A |

この表はさらなる保護機能やシグネチャの追加に伴い随時アップデートされます。