Tanto la Oficina de Seguridad del Internauta (OSI) como el Instituto Nacional de Ciberseguridad alertan de campañas de phishing y distribución de malware en nuestro país.

Falso email de Correos

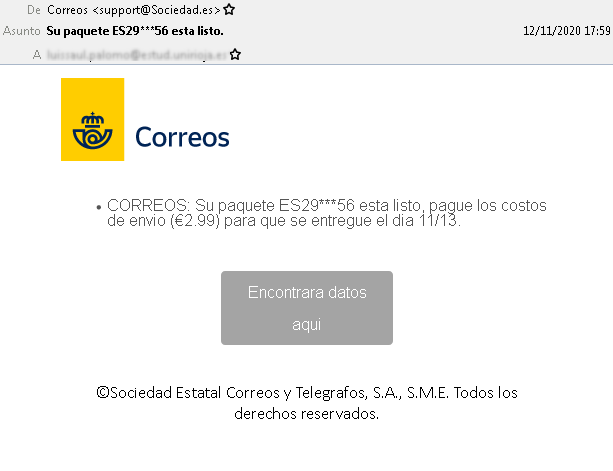

La OSI ha detectado una campaña de envío de correos electrónicos fraudulentos que suplantan la identidad del servicio de Correos. El correo electrónico fraudulento se envía desde una cuenta que no pertenece al servicio legítimo de Correos y se envía bajo el asunto “Su paquete ES29***56 esta listo.”, aunque no se descarta que puedan estar distribuyéndose mediante otros correos con asuntos similares o incluso diferentes.

La estafa funciona de la siguiente manera: un correo malicioso avisa al usuario de que el paquete está listo, pero debe pagar 2,99€ para que se pueda entregar en una fecha próxima.

Las principales características de este fraude conocido como phishing son:

El correo electrónico desde el que se envían los correos no es un domino que pertenezca al servicio de Correos, aunque se identifica como Correos y usa su logotipo.

En líneas generales la redacción del mensaje es correcta aunque se detectan algunas palabras sin tildes. Es habitual encontrar faltas de ortografía y/o redacciones poco cuidadas debidas, en gran parte, al uso de traductores automáticos.

El pago que se solicita es mínimo (2.99€), hecho que posiblemente haga que más víctimas caigan en el engaño al no suponer un gran coste económico para el usuario.

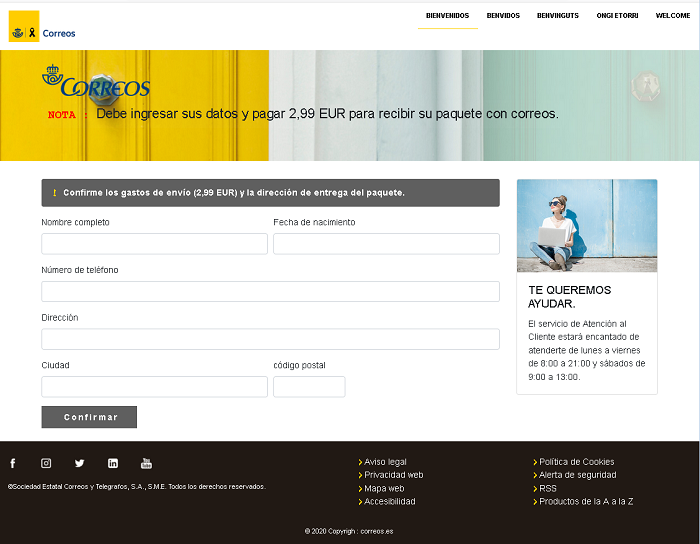

Al pulsar sobre el botón “Encontrara datos aqui”, el usuario es redirigido a una página que intenta imitar a la legítima, donde se le indica que debe ingresar sus datos y pagar 2,99€ para recibir el paquete. Cabe destacar que los campos del formulario realizan acciones que intentan validar los datos introducidos por el usuario. El objetivo es dar veracidad a la web y no levantar sospechas en el usuario víctima.

Tras pulsar el botón de “Confirmar”, se redirige al usuario a una página que contiene un formulario donde se solicitan los datos de la tarjeta bancaria: titular, número de la tarjeta, caducidad y código de seguridad.

Tras pulsar en el botón “Pagar”, la víctima es redirigida a una página con un formulario donde se solicita un código que supuestamente le debería llegar por SMS. Esta estrategia se utiliza para dotar de mayor credibilidad al proceso de pago y, aunque el SMS nunca lo recibirá, los ciberdelincuentes ya han cumplido su objetivo, que es hacerse con sus datos de la tarjeta bancaria.

Campaña de malware que usa como señuelo a la DGT

Por otra parte el INCIBE advierte de la campaña de envío de correos electrónicos fraudulentos que tratan de suplantar a la Dirección General de Tráfico (DGT) para difundir malware. Dada la duración de esta campaña, que ha sido denunciada en ocasiones anteriores, se pide a los usuarios que estén alerta ante este tipo de fraude.

En la campaña detectada, el correo tiene como asunto: «Multa no pagada – bloque de vehiculos – [ id (números aleatorios) ]». Los ciberdelincuentes, haciendo uso de técnicas de ingeniería social, usan como señuelo una supuesta multa emitida por la Dirección General de Tráfico (DGT) para forzar a la víctima a la descarga y posterior ejecución del archivo malicioso. No se descarta que circulen otros correos con asuntos diferentes al detectado.

Para dar credibilidad al correo, suplantan la dirección del remitente haciendo que parezca que proviene de una entidad legítima cuando en realidad no lo es. Esta técnica se conoce como email spoofing.

El correo contiene un enlace que simula ser de la sede electrónica de la DGT y, una vez que el usuario ha clicado en el mismo, este es redirigido a una página web maliciosa donde se descargará el malware. Los nombres de los archivos maliciosos son:

MULTA_000000_XXX.zip

Cada vez que se descarga el archivo tiene un nombre aleatorio, aunque sigue el mismo patrón, “MULTA_ + 5 o 6 números aleatorios + _ + 3 letras aleatorias”.

Este archivo está infectado con un tipo de malware conocido como Trojan Downloader, en este caso concreto, descarga un troyano bancario cuyo propósito es conseguir información confidencial de la víctima, así como información del equipo infectado.

Nuestros consejos

Si te quieres proteger contra este tipo de ataques, nuestros consejos son:

- No te dejes engañar por el nombre del remitente. Por ejemplo, esta estafa puede ser recibida en nombre de la “Correos y Telégrafos”, pero en realidad el remitente puede poner el nombre que quiera utilizando el campo “De: …”

- Pon especial atención en los errores ortográficos y gramaticales. No todos los ladrones los cometen, pero muchos sí. Tomate un tiempo extra para revisar los mensajes recibidos en busca de señales que indiquen que pueden ser fraudulentos. Ya es bastante malo ser estafado como para descubrir que podrías haber descubierto el fraude por adelantado.

- No descargues ningún archivo que no has solicitado. La mayor parte de las veces contendrá malware.

- En caso de duda sobre la legitimidad del correo, no pulses sobre ningún enlace ni descargues ningún archivo y ponte en contacto con la empresa o el servicio que supuestamente te ha enviado el correo, siempre a través de sus canales oficiales de atención al cliente.

- La concienciación y formación es fundamental para detectar esta clase de de correos fraudulentos. Productos como Sophos Phish Threat logran concienciar a los usuarios simulando campañas de ataques de phishing para empleados pero de una forma segura, mostrando los trucos que utilizan los ciberdelincuentes pero sin que se produzcan daños reales si alguien cae en la trampa.