Le rapport 2020 des SophosLabs sur les menaces est disponible en téléchargement dès maintenant.

Cette année, notre rapport a élargi la portée de son analyse afin de couvrir des thématiques allant au-delà du cœur de compétence historique de Sophos en matière de prévention contre les malwares de bureau et les spams. Nous pouvons ainsi mieux refléter le large éventail des problèmes de cybersécurité que Sophos permet à ses clients de résoudre et de mitiger.

Bien que le rapport des SophosLabs traite de sujets, devenus de grands classiques du secteur, tels que les outils et techniques utilisés par les ransomwares, les nouveaux malwares mobiles et la menace persistante que constituent les attaques automatisées visant les équipements situés à la périphérie du réseau, il couvre également, par exemple, les problèmes liés à la sécurisation des services et des instances de cloud computing, et des attaques ciblant certaines méthodes d’apprentissage automatique que Sophos utilise d’ailleurs pour améliorer la détection d’activités malveillantes.

Lancer une attaque comme un Pro

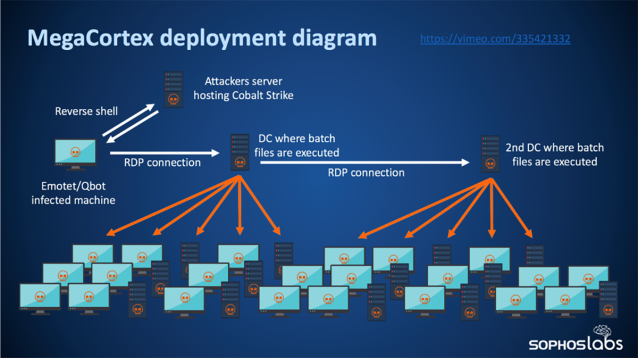

Nous avons cité l’une des grandes tendances, en forte croissance en 2019, que sont les attaques actives automatisées. Celles-ci impliquent une compromission des réseaux internes par l’intermédiaire d’une intervention humaine, suivie par l’utilisation d’outils d’administration réseau Windows standards tels que WMI et PowerShell pour la diffusion rapide et totale de malwares au sein du réseau d’une grande entreprise.

Cette méthode a été utilisée, par exemple, par les acteurs se cachant derrière le ransomware SamSam, puis adoptée par d’autres acteurs malveillants impliqués dans la diffusion de ransomwares ciblant de grands réseaux, tels que les cybercriminels à l’origine du ransomware MegaCortex.

Ces attaques complexes suivent un schéma prévisible qui implique l’utilisation d’outils de sécurité open-source, et d’identifiants de type ‘Administrateur de Domaine’ (Domain Administrator) compromis, afin d’exploiter l’infrastructure propre du réseau contre lui-même.

Les cybercriminels se jouent du RDP

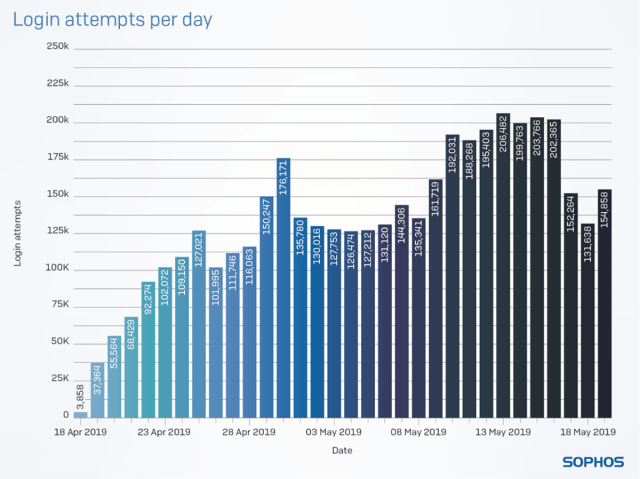

Le service de Bureau à distance et son application client sont des outils Microsoft de gestion du réseau essentiels depuis des années, mais en 2019, une augmentation importante a été observée concernant des attaques ultra-rapides et d’autres plus ciblées contre ce composant Windows standard. Alors que certains attaquants choisissent leurs cibles avec précaution, exploitant des vulnérabilités RDP et lançant des attaques de login par force brute contre les services RDP utilisés par leurs cibles, d’autres semblent parcourir intégralement internet à la recherche d’une machine RDP accessible.

Le flux perpétuel généré par l’analyse du trafic a soulevé une question cruciale : en effet, nous nous sommes demandés combien de temps, une machine exposant son RDP au niveau du web accessible au public, pouvait rester sans être compromise ou affectée par les vagues incessantes d’attaques. Pour le savoir, nous avons construit des serveurs honeypot, conçus pour observer le monde extérieur comme une machine vulnérable en traversant son pare-feu, et nous les avons distribués à des centres de données dans le monde entier. Nous n’avons pas mis en avant leur existence ni facilité leur visibilité de quelque manière que ce soit, mais les attaquants les ont trouvés quand même, et ce plutôt rapidement. Les résultats ont été d’ailleurs quelque peu choquants.

Au printemps dernier, sur une période de 30 jours, les SophosLabs ont enregistré plus de 3 millions de tentatives de connexion à nos faux serveurs RDP. Notez qu’il ne s’agissait pas simplement d’analyses du port réseau utilisé par défaut par le service RDP, mais bien de tentatives de connexion actives qui ont échoué uniquement parce que notre honeypot n’était pas une machine réelle à laquelle les attaquants potentiels pouvaient se connecter.

La leçon à tirer ici pour les administrateurs réseau est assez claire : si vous vous souciez de la sécurité de votre réseau, assurez-vous qu’aucun ordinateur ne passe au travers du pare-feu et n’écoute les connexions RDP entrantes. Parce que les attaquants risquent de venir frapper à la porte, et plus rapidement que vous ne le pensez.

Sécurité dans le Cloud : Savoir c’est être seulement à mi-chemin

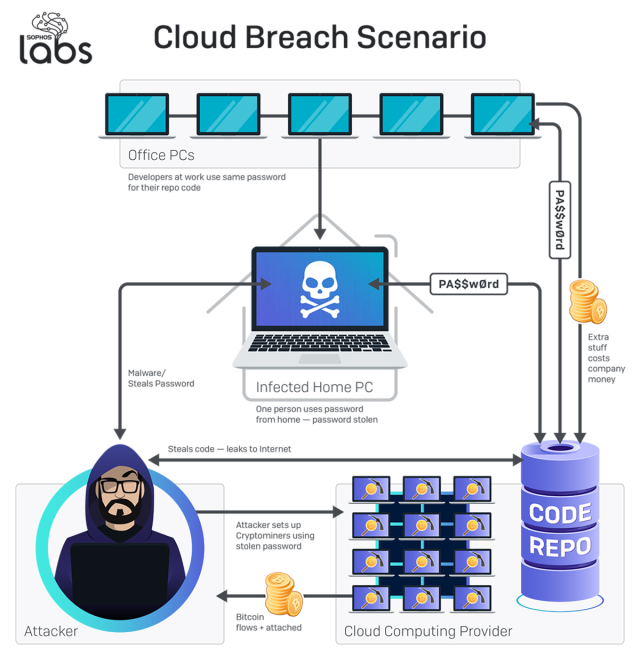

Une autre tendance, que les SophosLabs observée, est le rythme croissant avec lequel des individus se sont retrouvés, de manière inattendue, face à de vastes trésors de données privées à forte valeur, qui avaient été transférées (légitimement par les propriétaires des données en question) dans des instances de type cloud computing, mais mal sécurisées au niveau de l’accès public. Certaines des violations du Cloud au cours de l’année écoulée ont frappé de grands fabricants, des fournisseurs de services financiers et des sociétés de divertissement. Ce constat est frustrant car elles étaient en réalité évitables.

Les SophosLabs ont élaboré un scénario hypothétique pour montrer que de petites erreurs peuvent engendrer de gros problèmes. Dans notre scénario, une entreprise fait un mauvais choix en matière de gestion de mot de passe, entraînant ainsi deux problèmes plus complexes : tout d’abord, un lac de données Cloud se trouve être compromis, entraînant ainsi une violation des données client et du code source privé. Puis, l’attaquant qui avait volé le mot de passe du compte des services Cloud de l’entreprise l’utilise en parallèle pour configurer un grand nombre de serveurs virtuels dans le seul but d’agir par la suite en tant que mineurs de cryptomonnaie.

L’entreprise qui a perdu le contrôle de ses données sensibles découvre alors que l’attaquant a poussé un peu plus loin l’humiliation en augmentant considérablement le coût de l’instance de cloud computing, qui est quant à elle toujours facturée à la victime, tout cela pour que le cybercriminel en question puisse gagner quelques Monero ou Bitcoin, d’une valeur bien moindre que les coûts engendrés par la mise en œuvre de tous ces serveurs juste pour miner ces derniers.

Pour en savoir plus sur tous ces sujets, veuillez découvrir, sans plus attendre, le rapport 2020 des SophosLabs sur les menaces.

Billet inspiré de SophosLabs surveys the threat landscape for 2020 trends, sur le Blog Sophos.