As organizações continuam se recuperando dos danos causados pelo ransomware WannaCry nas últimas semanas e ainda estão tentando entender como isto se tornou um monstro. No vídeo a seguir, nós desmembramos o processo, demonstrando como se espalhou e como o Sophos Intercept X o protege contra ele.

Dados atualizados

Quatro dias após o WannaCry ter sequestrado cerca de 200.000 computadores em 150 países, o Sophos Labs determinou que provavelmente o caminho do ataque não foi típico de um ransonware – como um anexo de e-mail de phishing ou carregando um link malicioso que o usuário é levado a abrir. Também parece que as primeiras infecções se deram no Sudeste da Ásia.

Pesquisadores diziam que o ataque havia começado através de um link de email ou anexo, mas o VP do SophosLabs Simon Reed identificou-o como um worm do início ao fim.

Em outras palavras, este surto foi um retrocesso para o início de 2000. Só que desta vez, ao invés de mero ruído e inatividade da rede, um payload muito mais prejudicial do ransomware chegou a fazer muitas organizações pararem de funcionar.

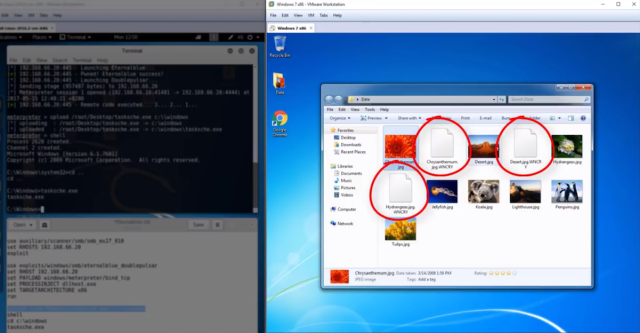

A análise parece confirmar a suspeita de que o ataque de sexta-feira pode ter sido lançado usando o código NSA que vazou por um grupo de hackers conhecido como Shadow Brokers. Ele usou uma variante do EternalBlue APT do Shadow Broker’ Exploit (CC-1353), e usou forte criptografia em arquivos como documentos, imagens e vídeos.

Mais malwares usando ferramentas vazadas da NSA

Semanas antes do ransomware WannaCry abalar a internet, uma outra espécie de malware estava fazendo isso. O malware Adylkuzz, assim como o WannaCry, criptografa dados em busca de vantagens financeiras e é provável que tenha infectado centenas de milhares de computadores em todo o mundo. Ele não foi descoberto antes porque, ao contrário WannaCry, ele permite que os computadores continuem operando enquanto faz as solicitações de fundos. O SophosLabs têm detectado e protegido os clientes do malware.

Medidas defensivas

Quer se trate de WannaCry ou Adylkuzz, o melhor conselho, especialmente levando em consideração a natureza mutante dessas famílias de malware, é:

- Ficar atualizado com relação a todos os patchs de segurança e aplicá-los rapidamente, especialmente aqueles lançados pela Microsoft.

- Se possível, substituir os sistemas Windows mais antigos com as versões mais recentes.

E uma vez que toda essa família de malwares atuam com criptografia com finalidade financeira, vale a pena repetir nosso conselho anti-ransomware:

- Faça backup regularmente e mantenha copias de um backup recente off-site. Existem dezenas de outras maneiras além de ransomware que podem desaparecer com pastas e arquivos, tais como incêndio, inundação, roubo, uma queda de um laptop ou até mesmo uma deleção acidental. Criptografe seu backup e você não terá que se preocupar caso o dispositivo de backup caia em mãos erradas.

- Seja cauteloso sobre anexos não solicitados. Os cyber-criminosos estão contando com o dilema de que você não deve abrir um documento até que tenha a certeza que é o documento desejado, porém você não pode dizer se é que você deseja até que você o abra. Em caso de dúvida, não o abra.

- Use o Sophos Intercept X e, para usuários domésticos (não-comerciais), registre-se para baixar o Sophos Home Premium beta, que o potege contra ransomwares, bloqueando a criptografia não autorizada de arquivos.

Deixe uma resposta