RAAS : Ransomware as a Service

Selon PWC, les vols de secrets commerciaux pourraient avoir coûté entre 749 milliards et 2,2 billions de dollars US par an aux entreprises. Les ransomwares, ces malwares demandeurs de rançons contre un déchiffrement des données « malencontreusement » chiffrées ne sont pas étrangers à ces pratiques.

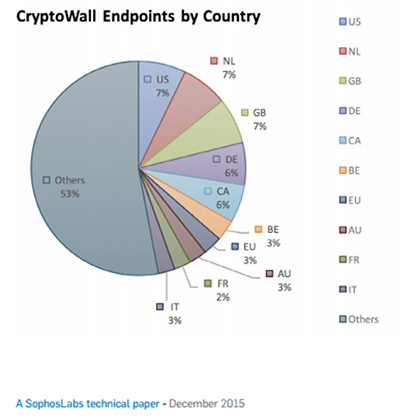

En 2014 puis 2015 le ransomware Cryptolocker un malware de type Trojan – clone de CryptoWall autre malware – s’attaquant aux plates-formes W32 a fait parler de lui. Apparu en septembre 2013 il aurait touché plus de 500 000 victimes en quelques mois avec une demande de rançon de 400 euros. Selon diverses sources, 1.4 % des victimes auraient payé. CryptoWall dans sa dernière version – 4.0 – chiffre les fichiers contenus et noms de la même manière que ses prédécesseurs, en utilisant l’algorithme de chiffrement AES, avec une clé générée de façon aléatoire, et ce pour chaque fichier. Les clés de chiffrement AES, utilisées par CryptoWall pour chaque fichier, sont stockées localement et cryptées au moyen d’une clé à usage unique, générée par les cybercriminels.

Chaque fichier est chiffré de façon distincte

En « clair » chaque fichier est chiffré différemment. Toutes les clés utilisées peuvent êtres décryptées avec la même clé principale. Cette clé principale est hébergée par les serveurs des cybercriminels. Au final c’est cette clé qu’il vous propose de leur acheter. A noter que dans le cas ou le déchiffrement se fait avec la même clé que celle utilisée pour le chiffrement, les éditeurs de solutions de sécurité peuvent dans certaines configurations, retrouver la clé permettant de déchiffrer les données et, éventuellement, publier un outil qui permettra aux victimes de récupérer leurs données.

Pour ne pas payer, agissez !

Afin de diminuer les risques d’être soumis à ce genre de cyber-rançon, il est nécessaire d’appliquer des recommandations : mettre à jour le système d’exploitation et les différents éléments software (navigateur, java, flash…) via les solutions anti-virales, être prudent avec les mails qui demandent de télécharger une pièce jointe ou un fichier. Il faut être extrêmement prudent avec les logiciels illégalement téléchargés, le crack permettant de faire marcher le logiciel contenient souvent du code malveillant. Un bon moyen pour se prémunir des ransomwares est également de faire des sauvegardes régulières afin de diminuer l’impact d’une perte de données. Cette approche réduit les conséquences et la finalité du cyber-chantage. L’essentiel c’est d’éradiquer le malware, pas de payer la rançon.

“Ransomware as a service”

Bon nombre de cyber-attaques de type « ransomware » proviennent du Dark Web via des accès basés sur l’utilisation de réseaux tels que Tor (The Onion Router).

Bon nombre de cyber-attaques de type « ransomware » proviennent du Dark Web via des accès basés sur l’utilisation de réseaux tels que Tor (The Onion Router).

Même si on entend davantage parler des fuites de données que des demandes de rançons, les “ransomwares” représentent une menace grandissante. En effet, la sophistication des menaces et « l’expertise » des attaquants augmentent. Certains cyber-attaquants se sont spécialisés dans des demandes de rançons concernant les fichiers de joueurs de jeux en lignes, d’autres s’intéressent à la propriété intellectuelle ou au monde de la finance.

Un récent rapport dévoile que les agresseurs peuvent maintenant également bénéficier de « Ransomware as a Service » en achetant des exploits kits, outils conçus pour déployer de telles attaques.

Le Dark Web dissimule des usines à ransomwares

Le Dark Web demeure largement inconnu et inexploré pour la plupart des acteurs du Net. Les cybercriminels et autres organisations spécialisées dans les menaces utilisent de nombreux outils gratuits ou payants disponibles sur un « black market » monnayable en bitcoin doté de fonctions discrètes (rendre anonymes les communications par exemple). Parmi les services les plus connus, on évoque souvent Tor qui facilite le développement des Botnets. Ces réseaux capables de gérer des centaines de milliers de machines zombies (asservies) sont également utilisés pour diffuser des malwares de type ransomwares. En décembre 2015, Microsoft a annoncé le démantèlement de Dorkbot, un botnet rassemblant plus d’un million de machines. Combien demeurent en activité ?

Article invité de Jean-Philippe Bichard – www.cyberisques.com – Journaliste IT Cybersécurité / Data Protection

Follow @JPBICHARD//platform.twitter.com/widgets.js

Follow @SophosFrance//platform.twitter.com/widgets.js