** 本記事は、Sophos Firewall hardening best practices の翻訳です。最新の情報は英語記事をご覧ください。**

ソフォスにとって、お客様のセキュリティは最優先事項です。ソフォスは、Sophos Firewall を市場で最も安全なファイアウォールにするために投資してきました。さらに、ハッカーにとって最も困難な攻撃対象となることにも取り組み続けています。

セキュリティポスチャを強化するために、ソフォスまたは他のベンダーのものかを問わず、すべてのネットワークインフラストラクチャで以下のベストプラクティスを定期的に見直し、実施することを強くお勧めします。

詳しい手順については、こちらをお読みいただくか、Sophos Firewall の強化に関するベストプラクティスをダウンロードしてください。

ファームウェアを最新の状態に保つ

最新の Sophos Firewall v21 を含め、すべての Sophos Firewall OS アップデートには重要なセキュリティ強化が含まれています。

[Backup & Firmware] > [Firmware] を選択して、ファームウェアを常に最新の状態に保ってください。Sophos Central またはオンボックスコンソールで、ファームウェアのアップデートを少なくとも月に 1 回確認しましょう。すべてのアップデートには重要なセキュリティ修正が含まれている可能性があるため、メンテナンスリリース (MR) をはじめ、すべてのアップデートを適用してください。

Sophos Central でアップデートのスケジュールを設定することで、業務の中断時間を最小限に抑えてアップデートを適用できます。

高可用性 (HA) 環境をまだ導入していない場合は、導入を検討してください。HA 環境には、業務を中断することなくデバイスのファームウェアをアップグレードできるという利点があります。

Sophos Firewall Community (リンク先: 英語) の最新ファームウェアアップデートとニュースをチェックしてください。

オンラインガイド:

デバイスサービスへのアクセスを制限する

インターネットに公開されている WAN インターフェイス上の不要なサービスを無効化することが極めて重要です。特に注意すべきなのは、HTTPS および SSH 管理サービスです。

ファイアウォールをリモートで管理する場合、WAN 管理者アクセスを有効にするよりも、Sophos Central の方がはるかに安全なソリューションを提供します。また、ZTNA を使用してネットワークデバイスをリモート管理することもできます。

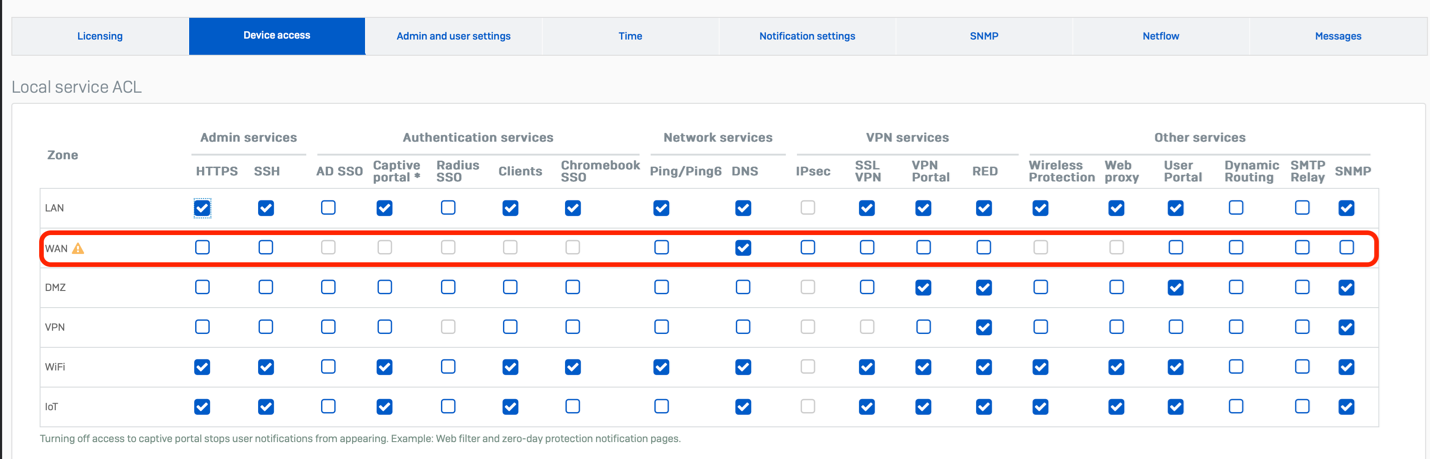

[Administration] > [Device Access] からローカルサービスのアクセスコントロールを確認し、本当に必要な場合を除き、WAN Zone 内の項目にチェックが入っていないことを確認してください。

また、社内 LAN からの管理者アクセスについても、管理者インターフェイスを無効にするか、信頼できる特定の LAN IP からのみアクセスできるようにすることで、確実にロックダウンしてください。

リモートユーザーの場合は、VPN よりもはるかに安全な ZTNA の導入を検討してください。ただし、VPN を使用する場合は、ハードニングされた新しいコンテナ型 VPN ポータルを活用し、設定の変更やユーザーによる更新が必要な場合にのみ有効にしてください。それ以外は無効のままにしておきます。WAN 上のユーザーポータルへのアクセスを無効にし、VPN 経由でのみアクセスできるようにします。すべてのポータルで多要素認証を使用します (下記参照)。

オンラインガイド:

強力なパスワード、多要素認証、ロールベースのアクセスを使用する

多要素認証またはワンタイムパスワード (OTP) を有効にし、すべての管理者およびユーザーアカウントに強力なパスワードを強制することで、漏洩した認証情報やブルートフォース (総当たり) 攻撃による不正アクセスからファイアウォールを保護できます。

繰り返されるアクセス試行をブロックし、強力なパスワードと CAPTCHA を強制するよう、サインインのセキュリティ設定を確実に行ってください。また、ロールベースのアクセスコントロールを使用して露出を制限してください。

オンラインガイド:

- 多要素認証 (MFA) (リンク先: 英語)

- 管理者とサインインのセキュリティ設定 (リンク先: 英語)

- デバイスへのロールベースのアクセス (リンク先: 英語)

- VPN ポータルとユーザーポータル (リンク先: 英語)

内部システムへのアクセスを最小化する

NAT ルールを介して WAN に露出しているデバイスも、潜在的なリスクです。理想的には、IoT デバイスを含め、いかなるデバイスも NAT やインバウンド接続を介してインターネットに公開されるべきではありません。

すべての NAT とファイアウォールのルールを定期的に監査し、見直し、WAN から LAN へのアクセスやリモートアクセスが有効になっていないことを確認してください。ファイアウォールルールの定期的なテストと監査を実施して、高リスクの設定ミスを特定します。特に、デバイスの WAN 側に公開されているサービスには注意が必要です。

内部システムへのリモート管理およびアクセスには、ZTNA (または VPN) を使用してください。これらのシステム、特にリモートデスクトップアクセスをインターネットに公開しないでください。

IoT デバイスについては、クラウドプロキシサービスを提供しておらず、NAT 経由で直接アクセスを必要とするデバイスをシャットダウンします。このようなデバイスは、攻撃者にとって理想的な標的です。

オンラインガイド:

適切な保護を有効化する

関連するファイアウォールルールを介して、信頼できないトラフィックの受信に IPS インスペクションを適用することで、エクスプロイトからネットワークを保護します。すべてのデバイスからすべてのデバイスへの接続を許可する広範なファイアウォールルールが設定されていないことを確認してください。

また、DoS 攻撃および DDoS 攻撃からネットワークを保護するには、[Intrusion Prevention] > [DoS & spoof protection] から防御を設定し、有効にしてください。偽装に対する防御を有効にし、すべての DoS 攻撃タイプにフラグを適用します。

特定の国や地域から発信されるトラフィックをブロックするファイアウォールルールを設定して、業務上関係のない地域からのトラフィックをブロックしてください。

Sophos X-Ops 脅威フィードが有効になっていて、Active Threat Protection の下でログとドロップが実行されることを確認してください。

Network Detection and Response (NDR) を使用して、ファイアウォールが送受信するトラフィック、およびファイアウォールを通過するトラフィックを監視し、攻撃の可能性がないか確認します。

オンラインガイド:

- IPS と DoS (リンク先: 英語)

- アプリケーションのオフロード (リンク先: 英語)

- 特定の地域からのトラフィックをブロック (リンク先: 英語)

- Sophos X-Ops の脅威フィード (リンク先: 英語)

アラートと通知を有効化する

Sophos Firewall は、システムで発生したイベントを管理者に通知するように設定できます。管理者は、イベントリストを確認し、システムとセキュリティイベントが監視されていることを確認して、問題やイベントに迅速に対処できるようにする必要があります。

通知は、電子メールまたは SNMPv3 トラップのいずれかで送信されます。通知を設定するには、[Configure] > [System services] に移動し、[Notifications list] タブを選択します。

また、ログが Sophos Central や選択した SIEM に送信される設定になっていることを確認してください。

オンラインガイド:

詳細情報

Sophos Firewall がどのように セキュアバイデザイン に対応しているかを確認し、豊富なオンラインドキュメント (リンク先: 英語)やハウツービデオを参照しながら、Sophos Firewall を最大限に活用してください。