C’est à nouveau le mois de la cybersécurité : un moment que nous dédions chaque année à la sensibilisation aux menaces en ligne afin d’essayer de faire d’Internet un lieu de travail et de divertissement plus sûr.

Le problème est que nous prodiguons les mêmes conseils chaque année et la plupart des utilisateurs les ont déjà maintes et maintes fois entendus. Chaque année, nous n’avons l’attention de nos collègues que pendant une courte période, nous devons donc faire en sorte de leur donner les conseils les plus percutants possible, sans forcément chercher à les dissuader d’utiliser le Wi-Fi public.

Il existe deux conseils en particulier que je vois fréquemment circuler lors des formations de sensibilisation à la cybersécurité et qui doivent être retirés, repensés et recyclés. Nous avons tous conscience du risque que constituent les emails car bien souvent ils permettent de pénétrer au sein de nos organisations, nous continuons donc à donner des conférences en soulignant l’importance de ne pas cliquer sur des pièces jointes ou des liens suspects.

Ne cliquez pas sur ce lien

Je travaille dans ce secteur depuis 25 ans et je ne suis pas sûr de pouvoir suivre ce conseil aujourd’hui. En 2022, le simple fait de scruter un nom de domaine, si ce dernier est accessible bien sûr, ne constitue plus la solution miracle qui autrefois permettait de savoir si un email était malveillant.

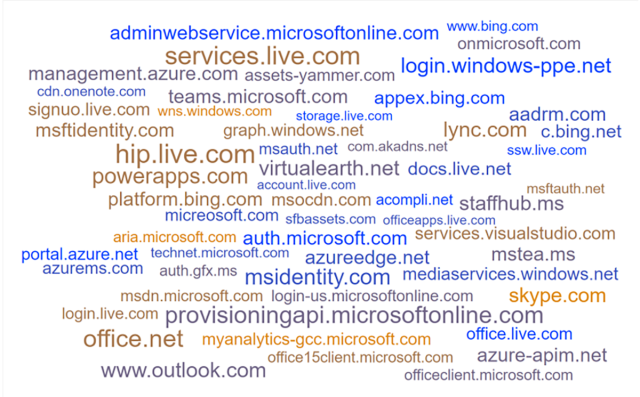

Supposons que vous êtes un client Microsoft Office 365 et que vous utilisez bon nombre de leurs services Cloud. Voici une vue incomplète des domaines que vos utilisateurs pourraient rencontrer au cours d’une journée :

Figure 1 : Pouvez-vous repérer l’URL non approuvée par Microsoft dans ce nuage de mots ?

Question piège ! Elles sont toutes approuvées (Source : Microsoft Office 365 URLs and IP address ranges)

La liste fournie par Microsoft comprend au moins 159 domaines et sous-domaines (à un seul niveau) qu’une personne peut rencontrer lors de l’utilisation d’une combinaison d’outils Microsoft et de services Cloud. Cette liste fait-elle partie de votre formation ? Devons-nous toutes les mémoriser et savoir sur lesquelles nous pouvons cliquer ou bien lesquelles sont autorisées au niveau de nos pare-feu ? À votre avis, à quelle fréquence devons-nous mettre à jour notre formation ?

N’ouvrez pas les pièces jointes dangereuses

Sur ce point, j’ai encore un avantage sur l’utilisateur moyen, mais il est récemment devenu encore plus compliqué d’appliquer ce conseil à une personne lambda. L’ancien conseil était de ne pas ouvrir les fichiers exécutables (.EXE), les économiseurs d’écran (.SCR) et les objets COM (.COM). Ces dernières années, nous avons essayé d’ajouter des scripts Visual Basic (.VBS) et JavaScript (.JS) à la liste. Heureusement, Microsoft affiche les extensions de fichiers dans Outlook, mais les masque toujours par défaut dans l’Explorateur Windows.

Microsoft, dans le but de rendre les pièces jointes aux emails plus sûres, a introduit une nouvelle fonctionnalité au cours des derniers mois qui empêche les utilisateurs d’exécuter des macros dans les fichiers Microsoft Office s’ils proviennent d’Internet. Les fichiers téléchargés sur Internet sont étiquetés avec ce que l’on appelle un MOTW (Mark Of The Web) et il semble que les cybercriminels aient recherché des méthodes pour contourner ces protections en utilisant divers formats d’archives et de conteneurs qui pourraient ne pas conserver le MOTW au niveau des fichiers Office.

La plupart de ces types de fichiers sont des éléments que Windows peut ouvrir sans aucune aide externe comme .CAB (archive cabinet), .ISO (image disque), .UDF (image disque), .IMG (image disque) et .VHD (image disque dur virtuel). D’autres attaquants ciblent les formats d’archives de compression généralement capables d’être extraits par les utilitaires populaires 7zip et WinRAR, notamment .LZH, .ARJ, .XZ et .ACE.

Étant donné que les utilisateurs ne sont généralement pas en mesure de voir les types de fichiers une fois enregistrés sur le disque, avertir les utilisateurs des extensions obscures qui pourraient être des conteneurs protégés pour héberger des fichiers malveillants est très difficile. Sans oublier que la liste des types de fichiers abusés change et évolue constamment à mesure que les cybercriminels découvrent de nouvelles façons de contourner les fonctions de sécurité.

Quoi faire ?

De toute évidence, nous avons besoin d’une meilleure approche. Les mesures techniques ne doivent jamais être confiées aux utilisateurs eux-mêmes, car elles sont mieux gérées par ceux qui comprennent les problèmes et elles peuvent être mises en œuvre par le biais de politiques plutôt qu’en passant par une formation ad hoc.

Les liens doivent être bloqués par des couches de sécurité à la périphérie du réseau et sur les ordinateurs finaux. Dans le cas où vos effectifs seraient très mobiles, les protections doivent être présentes sur les appareils eux-mêmes. Une protection bien coordonnée des systèmes endpoint permettra à d’autres couches de gérer d’éventuelles lacunes au niveau du blocage d’une URL.

Les types de fichiers bloqués doivent être gérés de manière centralisée au niveau des passerelles de messagerie et Web. Il est important que votre solution de sécurité ne fasse pas aveuglément confiance à une extension de fichier, mais analyse plutôt le fichier pour déterminer son “vrai” type et soit capable d’analyser tous les conteneurs de manière récursive pour inspecter leur contenu.

L’accès aux formats archivés dont on sait qu’ils font l’objet d’abus peut également être limité dans une certaine mesure en utilisant le contrôle des applications concernant celles qui s’avèrent inutiles dans l’environnement professionnel, telles que WinRAR et 7zip. Le blocage de l’exécution des scripts JavaScript et Visual Basic peut également aider. Les politiques visant à n’exécuter que PowerShell signé par votre entreprise permettront de bloquer également de nombreux acteurs malveillants.

Devons-nous continuer d’organiser des formations de sensibilisation à la sécurité ? Bien sûr ! Plus vous serez sensibilisé, plus efficace sera votre hygiène en matière de sécurité. Les liens et les pièces jointes à l’aspect douteux doivent toujours être évités, mais la charge qui pèse sur l’utilisateur doit passer de la sphère technique (qui peut entraîner une hyper-analyse fastidieuse menée par un utilisateur qui ne souhaite tout simplement pas se faire piéger) à la sphère sociale.

Tout d’abord, les utilisateurs doivent apprendre les bases du phishing, comme la plupart d’entre nous l’ont déjà fait, mais en se concentrant sur les types d’actions que les cybercriminels sont susceptibles de les inciter à faire : divulguer des mots de passe, ouvrir des documents non sollicités ou partager des informations avec des tiers non autorisés. Si vous avez un pressentiment, écoutez votre intuition, sans hésiter.

Idéalement, votre équipe de sécurité devrait être facile à contacter par un moyen connu et être disponible pour “jeter un coup d’œil rapide” sur les éléments que les employés pensent être suspects. De nombreuses entreprises mettent leurs équipes de sécurité à disposition par téléphone, email et chat interne (Slack, Teams, etc.). Les emails de rappel réguliers concernant les menaces de sécurité doivent toujours inclure ces informations de contact, lesquelles doivent aussi être inscrites sur un autocollant placé sur chaque téléphone ou ordinateur portable, comme vous le feriez pour une étiquette d’inventaire.

Figure 2 : Ou bien inscrivez-les directement sur l’étiquette d’inventaire.

Une autre technique efficace pour attirer l’attention des utilisateurs sur les menaces par email consiste à utiliser des exemples concrets, en particulier si ces emails ont été envoyés directement à vos employés ou à votre direction. Les utilisateurs, en général, pensent qu’ils ne seront jamais victimes de ce type d’attaque et un exemple qui montre qu’une mésaventure vient d’arriver à une personne qu’ils connaissent aide à rendre le risque encouru plus réel.

Distinguer les bons liens des mauvais est devenu de plus en plus difficile ces dernières années, et le temps précieux des utilisateurs sera probablement mieux utilisé pour gérer les mots de passe, se familiariser avec l’authentification multi-facteur et découvrir les derniers types de leurres que les cybercriminels vont utiliser pour les tromper.

En ce mois de la cybersécurité, laissez la technologie s’occuper de l’aspect technique et utilisez plutôt votre énergie pour aider vos collaborateurs à mener à bien leur mission. Relatez des cas réels, partagez des exemples et expliquez les principaux objectifs que les cybercriminels poursuivent lorsqu’ils essaient de nous tromper par email, SMS, WhatsApp, Discord et Facebook Messenger. Nous devons toujours écouter notre intuition et en cas de doute, appelez votre équipe de sécurité IT qui sera toujours à votre disposition pour faire les vérifications nécessaires.

Billet inspiré de For Cybersecurity Awareness Month, how about better cybersecurity advice?, sur le Blog Sophos.