Le VPN d’accès à distance. est depuis des décennies un élément essentiel de la plupart des réseaux. Il fournit une méthode sécurisée pour accéder à distance aux systèmes et aux ressources du réseau. Initialement, le VPN a été développé pour vous permettre de travailler comme si vous étiez au bureau. Ainsi, une fois connecté, vous avez un large accès à toutes les ressources.

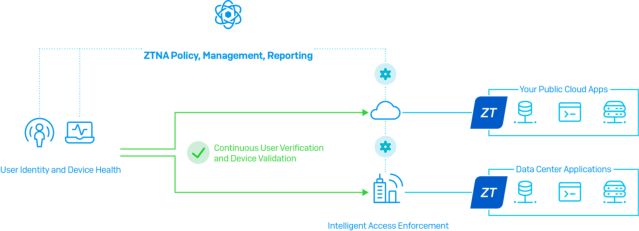

Le ZTNA (Zero Trust Network Access), quant à lui, peut se résumer en quatre mots : ne faites confiance à rien ni personne, vérifiez tout. Il est basé sur le principe selon lequel toute connexion à votre réseau doit être considérée comme hostile jusqu’à ce qu’elle soit authentifiée et autorisée avec au final la permission d’accéder aux ressources.

Pour résumer : avec le VPN (Virtual Private Network), vous avez un large accès au réseau. Avec Sophos ZTNA, vous n’avez un accès qu’à des applications spécifiques.

VPN d’accès à distance traditionnel vs ZTNA

Il existe plusieurs différences entre le VPN d’accès à distance traditionnel et le ZTNA. En voici quelques-unes parmi les plus importantes : la confiance, l’état de sécurité de l’appareil, l’administration, etc.

Confiance

Avec le VPN d’accès à distance, les utilisateurs bénéficient implicitement d’un large accès aux ressources, ce qui peut générer de sérieux risques en matière de sécurité.

Le ZTNA traite chaque utilisateur et appareil individuellement afin que seules les ressources auxquelles l’utilisateur et l’appareil sont autorisés à accéder soient mises véritablement à disposition. Au lieu d’accorder aux utilisateurs une totale liberté de mouvement sur le réseau, des tunnels individuels sont établis entre l’utilisateur et la passerelle spécifique pour l’application à laquelle il est autorisé à accéder, et rien de plus.

État de sécurité de l’appareil

Le VPN d’accès à distance n’a aucune connaissance de l’état de fonctionnement d’un périphérique de connexion. Si un appareil compromis se connecte via le VPN, il pourrait alors affecter le reste du réseau.

Le ZTNA intègre la conformité et l’état de sécurité des appareils dans les politiques d’accès, vous donnant ainsi la possibilité d’empêcher aux systèmes non conformes, infectés ou compromis d’accéder aux applications et aux données de l’entreprise. Cette approche réduit considérablement le risque de vol ou de fuite de données.

Les connexions distantes

Le VPN d’accès à distance fournit un point de présence unique sur le réseau, ce qui impliquera potentiellement un backhauling inefficace du trafic provenant de plusieurs sites, datacenters ou applications à travers le tunnel VPN d’accès à distance.

Le ZTNA fonctionne correctement et en toute sécurité à partir de n’importe quel point de connexion, que vous soyez à la maison, à l’hôtel, dans un café ou au bureau. La gestion des connexions est sécurisée et transparente, quel que soit l’endroit où se trouvent l’utilisateur et l’appareil, ce qui en fait une expérience transparente en tout lieu.

Le ZTNA est également un excellent moyen pour mettre en œuvre des contrôles de sécurité plus robustes lors des sessions RDP (Remote Desktop Protocol). Les risques connus avec le RDP incluent les ports par défaut exposés, l’absence de prise en charge de l’authentification multifacteur (MFA), un accès réseau étendu et, bien sûr, des vulnérabilités de sécurité. Les vulnérabilités du serveur RDP et les connexions RDP ouvertes par erreur peuvent être directement exploitées par des attaquants, qui utilisent ces exploits pour s’identifier en tant qu’utilisateurs RDP de confiance. Avec le ZTNA, ces utilisateurs seraient traités comme hostiles par les fonctions d’authentification ZTNA.

Visibilité

Le VPN d’accès à distance n’a pas conscience du trafic et des modèles d’utilisation qu’il facilite, rendant ainsi plus difficile la visibilité de l’activité des utilisateurs et de l’utilisation des applications.

Étant donné que l’accès ZTNA est micro-segmenté, il peut offrir une visibilité accrue sur l’activité des applications. Cette possibilité facilite grandement la surveillance de l’état des applications, la planification des capacités, la gestion et l’audit des licences.

Expérience utilisateur

Les clients VPN d’accès à distance sont connus pour offrir une expérience utilisateur médiocre, ajouter de la latence ou avoir un impact négatif sur les performances, poser des problèmes en matière de connectivité et, d’une manière générale, être une charge pour le service d’assistance.

Le ZTNA offre une expérience pour les utilisateurs finaux sans friction et transparente en établissant automatiquement des connexions sécurisées à la demande. Toutes ces actions ont lieu en coulisse, ainsi la plupart des utilisateurs ne remarqueront même pas la présence de la solution ZTNA qui contribue à protéger leurs données.

Administration

Les clients VPN d’accès à distance sont difficiles à configurer et à déployer, et il est parfois complexe d’enrôler de nouveaux utilisateurs et de désactiver les utilisateurs qui partent. Le VPN est également difficile à administrer du côté pare-feu ou passerelle, notamment en raison des nœuds multiples, des règles d’accès au pare-feu, de la gestion des adresses IP, des flux de trafic et du routage. Ces tâches représentent rapidement un travail à plein temps.

Les solutions ZTNA sont souvent beaucoup plus légères, plus propres et donc plus faciles à déployer et à gérer. Elles sont également plus agiles dans des environnements qui changent rapidement, avec des utilisateurs, des applications et des appareils qui vont et viennent, rendant ainsi l’administration quotidienne rapide et aisée.

Que rechercher dans une solution ZTNA ?

Prenez bien en compte ces importantes fonctionnalités lorsque vous comparez les solutions ZTNA de différents éditeurs :

Fourni depuis le Cloud, géré dans le Cloud

La gestion dans le Cloud offre des avantages considérables : vous pouvez être opérationnel instantanément, réduire votre infrastructure de gestion, faciliter le déploiement et l’enrôlement, obtenir un accès instantané et sécurisé quels que soient le lieu et l’appareil.

Intégration avec vos autres solutions de cybersécurité

Si la plupart des solutions ZTNA peuvent parfaitement fonctionner en tant que produits autonomes, il est très avantageux de disposer d’une solution étroitement intégrée à vos autres produits de cybersécurité, tels que votre pare-feu et vos solutions Endpoint. Une console de gestion Cloud classique et intégrée peut agir comme un multiplicateur de force pour réduire le temps de formation et les coûts de gestion quotidienne.

Elle peut également fournir des informations cruciales sur vos différents produits de sécurité IT, en particulier s’ils partagent des données de télémétrie. Cette possibilité peut renforcer considérablement la sécurité et offrir une réponse en temps réel lorsqu’un appareil compromis ou une menace pénètre sur le réseau.

Expérience utilisateur et expérience de gestion

Assurez-vous que la solution que vous envisagez offre une excellente expérience utilisateur et qu’elle facilite l’administration et la gestion. Avec de plus en plus d’utilisateurs travaillant à distance, l’enrôlement et la configuration efficace des appareils sont essentiels pour permettre aux nouveaux utilisateurs d’être productifs le plus rapidement possible.

Veillez à vérifier comment l’agent ZTNA est déployé et la facilité avec laquelle il est possible d’ajouter de nouveaux utilisateurs aux politiques de sécurité. Assurez-vous également que la solution dans laquelle vous souhaitez investir offre aux utilisateurs finaux une expérience sans friction et fluide. Elle doit également offrir une visibilité sur l’activité des applications qui vous aidera à identifier de manière proactive les pics de charge, la capacité, l’utilisation des licences et même les problèmes d’application.

Sophos ZTNA

Sophos ZTNA a été conçu dès le départ pour rendre le modèle ZTNA (Zero Trust Network Access) aisé, intégré et sécurisé.

Sophos ZTNA est fourni et géré dans le Cloud et intégré à Sophos Central, la plateforme de cybersécurité la plus fiable du marché. À partir de Sophos Central, vous pouvez non seulement gérer Sophos ZTNA, mais aussi vos solutions Sophos Firewall, Endpoint, Serveur, vos appareils mobiles, la sécurité du Cloud, la protection des messageries, et bien plus encore.

Sophos ZTNA est également unique en ce sens qu’il s’intègre étroitement à la fois aux systèmes endpoint protégés par Sophos Firewall et Sophos Intercept X pour partager l’état de sécurité des appareils en temps réel entre le pare-feu, l’appareil, le ZTNA et Sophos Central afin de répondre automatiquement aux menaces ou traiter les appareils non conformes. Il agit comme un administrateur actif 24h/24, limitant automatiquement l’accès et isolant les systèmes compromis jusqu’à ce qu’ils soient nettoyés.

Les clients de Sophos s’accordent à dire que les avantages en termes de gain de temps d’une solution de cybersécurité Sophos entièrement intégrée sont énormes. Ils affirment que l’utilisation combinée de la suite de produits Sophos pour l’identification et la réponse automatiques aux menaces, revient à virtuellement doubler la taille de leur équipe informatique. Bien sûr, Sophos ZTNA peut fonctionner avec les produits de sécurité de n’importe quel autre éditeur, mais il fonctionnera de manière unique à son optimum avec le reste de l’écosystème Sophos pour offrir des avantages concrets en termes de visibilité, de protection et de réponse.

Rendez-vous sur Sophos.com/ZTNA pour en savoir plus ou bien essayez-le par vous-même.

Billet inspiré de Zero trust network access (ZTNA) versus remote access VPN, sur le Blog Sophos.