A trent’anni dal primo attacco nel mondo, il ransomware è più forte che mai. I criminali informatici continuano a far evolvere le loro tattiche e tecniche, sfruttando i cambiamenti nella tecnologia e nella società per affinare il loro approccio.

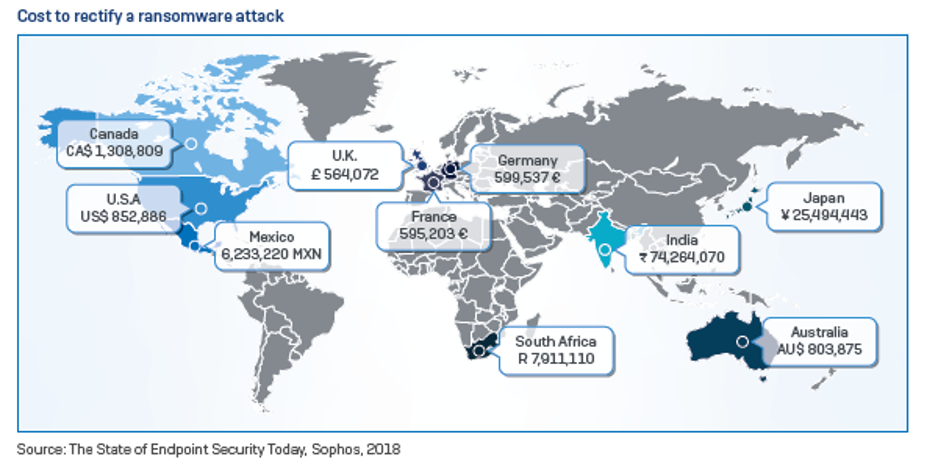

Il risultato: minacce altamente avanzate e molto complesse che possono mettere in ginocchio le organizzazioni. Quando si sommano tutti i costi di riparazione, inclusi tempi di inattività, tempo delle persone, costo del dispositivo, costo della rete, opportunità perse e riscatto pagato, le cifre finali per vittima fanno venire l’acquolina in bocca.

Qual è il prossimo passo per il ransomware?

L’unica cosa di cui possiamo essere certi è che il ransomware continuerà a evolversi. Ecco tre nuove aree che i tentacoli del ransomware stanno iniziando a raggiungere.

Il ransomware del cloud pubblico prende di mira e crittografa i dati archiviati nei servizi cloud pubblici come Amazon Web Services (AWS), Microsoft Azure (Azure) e Google Cloud Platform (GCP).

Mentre il cloud pubblico offre molti vantaggi, la confusione sulle responsabilità di sicurezza crea lacune nella protezione che gli hacker possono sfruttare rapidamente.

Inoltre, una configurazione debole e un accesso pubblico aperto alle risorse cloud (che siano dati di archiviazione, database, account utente, ecc.) rendono più facile per i criminali violare l’archiviazione dei dati.

Attacchi al service provider. Man mano che la tecnologia e le minacce diventano sempre più complesse, le aziende esternalizzano sempre più l’IT a fornitori di servizi gestiti specializzati (MSP).

I criminali informatici si sono resi conto che attaccare gli MSP consente loro di tenere in ostaggio più organizzazioni con un solo attacco. Un attacco, molti riscatti.

Gli MSP offrono un livello di competenza in materia di sicurezza difficile da trovare in molte organizzazioni. Se dovete scegliere un MSP, rendete la sicurezza uno dei criteri di selezione. Un buon MSP sarà felice di condividere il modo in cui protegge sia le proprie organizzazioni sia quelle dei propri clienti.

Attacchi senza crittografia. La capacità di crittografare i file era una delle funzionalità di base originali necessarie per rendere il ransomware un crimine informatico praticabile.

Oggi i criminali informatici non devono più crittografare i file per tenerti in ostaggio. Perché? Perché credono che pagherai solo per impedire che i tuoi dati diventino pubblici.

Come difendersi dal ransomware

Adotta un approccio su tre fronti per ridurre al minimo il rischio di cadere vittima di un attacco.

1. Protezione dalle minacce che interrompe l’intera catena di attacco.

Come abbiamo visto di recente con Ryuk, gli attacchi ransomware di oggi utilizzano molteplici tecniche e tattiche, quindi concentrare la tua difesa su una singola tecnologia ti rende molto vulnerabile.

Invece, implementa una gamma di tecnologie per interrompere il maggior numero possibile di fasi dell’attacco. E integra il cloud pubblico nella tua strategia di sicurezza.

2. Pratiche di strong security.

Esse includono:

- Uso dell’autenticazione a più fattori (MFA)

- Uso di password complesse, gestite tramite un gestore di password

- Limitazione dei diritti di accesso; fornite agli account utente e agli amministratori solo i diritti di accesso di cui hanno bisogno

- Effettuazione di backup regolari e loro custodia fuori sede e offline dove gli aggressori non possono trovarli

- Applicazione delle patch tempestiva e frequente; ransomware come WannaCry si sono affidati a vulnerabilità senza patch per diffondersi

- Blocco del PSR; disattivatelo se non vi serve, usate la limitazione della velocità, 2FA o una VPN se lo fate

- Abilitazione della protezione antimanomissione: Ryuk e altri ceppi di ransomware tentano di disabilitare la protezione dell’endpoint e la protezione antimanomissione è progettata per impedire che ciò accada

3. Formazione continua del personale.

Le persone sono invariabilmente l’anello più debole della sicurezza informatica e i criminali informatici sono esperti nello sfruttare i normali comportamenti umani per ottenere vantaggi nefasti. Investite – e continuate a investire – nella formazione del personale.

Per saperne di più

Leggete il nostro nuovo articolo Ransomware: The Cyberthreat that Just Won’t Die per un tuffo più profondo in ciò che sta dietro la longevità del ransomware, dove sta andando e come difendersi al meglio.

Come può aiutarvi Sophos

Sophos offre una gamma di prodotti e servizi per aiutarvi a proteggervi dai ransomware:

- Sophos Managed Threat Response (MTR). Molte organizzazioni non hanno le competenze, le risorse o il desiderio di monitorare la propria rete 24/7. Il servizio MTR di Sophos è un team dedicato e continuo di cacciatori di minacce ed esperti nella risposta che effettuano costantemente ricerche e svolgono attività di controllo.

- Sophos Intercept X include tecnologie di protezione avanzate che bloccano il ransomware su endpoint e server in più fasi della catena di attacco, tra cui protezione dalle minacce basata sull’intelligenza artificiale, protezione dagli exploit, furto di credenziali, deep learning e CryptoGuard.

- Sophos XG Firewall è dotato di una protezione avanzata per rilevare e bloccare gli attacchi ransomware e impedire agli hacker di spostarsi lateralmente nella rete per aumentare i privilegi.

- Cloud Optix analizza continuamente le risorse del cloud pubblico per rilevare, rispondere e prevenire lacune nella sicurezza in ambienti cloud pubblici AWS, Azure e GCP che possono essere sfruttati in un attacco ransomware.

- Sicurezza sincronizzata. Intercept X e XG Firewall sono eccezionali da soli, ma anche meglio insieme. Se qualcosa innesca un rilevamento, XG Firewall e Intercept X lavorano insieme per isolare automaticamente i dispositivi interessati, evitando che la minaccia si diffonda ulteriormente.