Hier, nous avons écrit au sujet d’une faille de sécurité concernant le mot de passe root dans macOS 10.13 d’Apple, divulgué publiquement, et mieux connu sous le nom de High Sierra.

Pour des raisons encore obscures, vous pouviez duper macOS en le laissant vous identifier en tant que root, le compte d’administration système tout-puissant, que vous n’êtes même pas censé utiliser, avec un mot de passe root qui s’avèrerait…

…être “vide”. Rien! Il ne contenait en réalité aucun caractère. Vous aviez juste à appuyer sur [Entrer].

Même si vous ne pouviez pas exploiter cette faille à distance, au moins par défaut, il s’agissait d’une erreur plutôt étonnante de la part d’Apple.

Au début, l’utilisateur de Twitter qui a divulgué cette faille, au niveau de ce mot de passe root, a été critiqué par certaines personnes qui considéraient son tweet comme une “divulgation irresponsable”. En effet, il n’a pas signalé le bug à Apple, en privé, permettant ainsi de traiter cette faille en amont, et ensuite de la divulguer une fois le patch disponible.

Mais d’autres utilisateurs ont vite réalisé qu’il ne s’agissait pas véritablement d’une nouvelle découverte. En effet, cette faille avait fait l’objet de discussions, plus de deux semaines auparavant, sur le forum d’assistance d’Apple.

Ironiquement, le fil du forum d’assistance, une discussion collective qui semble être passée inaperçue chez Apple, traitait de la perte de l’accès administrateur après la mise à jour de High Sierra, et cette faille au niveau du mot de passe root a été présentée comme un contournement plutôt pratique pour rétablir la situation.

La politique officielle d’Apple consistant à ne rien divulguer concernant les problèmes de sécurité jusqu’à ce qu’un correctif soit disponible, signifiait qu’aucune information n’était vraiment disponible lorsque la nouvelle est sortie, à part peut être l’espoir que les programmeurs d’Apple étaient déjà en train de coder frénétiquement un patch…

…et, heureusement, cette hypothèse a été confirmée !

Apple vient de publier HT208315, intitulé Security Update 2017-001, qui traite cette faille de sécurité.

Aucun détail n’est fourni, à proprement parlé, dans le bulletin de sécurité, à part une remarque qui déclarait :

Description : Une erreur logique se trouvait dans la validation des identifiants. Cette dernière a été corrigée en améliorant la validation des identifiants.

Une erreur logique ! Une amélioration !

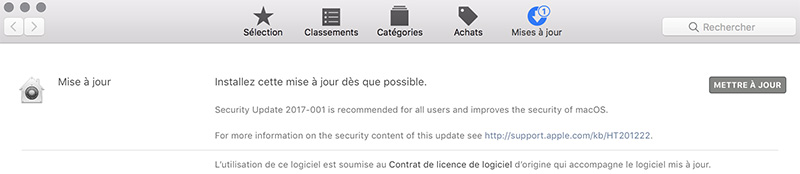

Il s’agit de la première fois que nous voyons l’App Store présenter une mise à jour aussi sèchement :

Installez cette mise à jour dès que possible.

Pas de formule de politesse ou d’excuses, juste un impératif simple et sans ambiguïté : installez cette mise à jour !

Nous sommes d’accord, bien évidemment, et pendant que nous y sommes, nous voudrions ajouter : “Bravo à Apple pour avoir agi rapidement”.

Peut-être que la “divulgation irresponsable” a atteint son objectif après tout ?

NB : Pour obtenir la mise à jour ou pour vérifier si elle a déjà été installée, allez dans le menu Apple (dans le coin supérieur gauche de l’écran) et choisissez À propos de ce Mac, cliquez sur le bouton [Mise à jour logicielle...] puis cliquez sur Mises à jour , en haut de la fenêtre de l’App Store qui apparaît (il s’agit de la fenêtre que vous pouvez voir dans la capture d’écran ci-dessus).

Billet inspiré de Apple closes that big root hole – “Install this update as soon as possible”, sur Sophos nakedsecurity.