Faille de sécurité RCE dans Cisco WebEx : ce qu’il faut savoir

Le problème de sécurité majeur de la semaine est un bug RCE (remote code execution) lié au service Cisco WebEx.

Le problème de sécurité majeur de la semaine est un bug RCE (remote code execution) lié au service Cisco WebEx.

WebEx est un outil de collaboration populaire pour des événements en ligne tels que des réunions, des webinaires et des vidéoconférences.

Comme de nombreux services de ce type, vous accédez à des événements en ligne via votre navigateur, avec l’aide d’une extension spécifique au niveau de ce dernier.

Les extensions pour votre navigateur et les plugins permettent aux développeurs web d’étendre les fonctionnalités de certains logiciels au sein de votre navigateur, avec un mélange de scripts et de codes informatique, par exemple, pour ajouter des options de configuration ou pour prendre en charge de nouveaux formats audio et vidéo.

Bien sûr, lorsque vous ajoutez une couche de programmation complexe en plus, au niveau de votre navigateur, qui est lui aussi déjà complexe, il est fréquent de voir apparaitre de nouvelles failles de sécurité.

L’exemple le plus connu d’un plug-in problématique est Adobe Flash, qui a offert aux cybercriminels une source intarissable de failles de sécurité exploitables au cours des dernières années, nous obligeant d’ailleurs à vous conseiller fortement d’essayer de vivre sans Flash.

La dernière faille de sécurité de ce type a été surnommée CVE-2017-3823, et s’applique à l’extension pour navigateur dédiée WebEx de Cisco.

En d’autres termes, si votre entreprise utilise WebEx, vous avez probablement installé l’extension pour votre navigateur et, si vous l’avez installé, vous risquez d’être en danger.

Selon Tavis Ormandy, du Project Zero chez Google, qui a découvert et documenté la faille de sécurité, il existerait plus de 20 millions d’utilisateurs WebEx dans le monde entier.

Ainsi, voici une rapide ckecklist pour vous aider à faire les bon choix.

Q : Quel est le bug de l’extension WebEx CVE-2017-3823 ?

R : En ouvrant un lien internet qui contient la “séquence magique” spécifique (cwcsf-nativemsg-iframe-43c85c0d-d633-af5e-c056-32dc7efc570b.html), vous activez automatiquement l’extension WebEx dans votre navigateur.

Dans le cadre de ce processus d’activation, le lien internet peut fournir du code exécutable à l’extension WebEx (il peut demander à WebEx d’exécuter un programme Windows arbitraire), qui l’exécutera automatiquement sans aucune validation du type “Êtes-vous sûr ?” ou “OK / Annuler “.

Ce cas de figure est connu sous le nom d’exécution de code à distance (Remote Code Execution) ou drive-by install, l’une des plus sérieuses vulnérabilités, couramment utilisées par les cybercriminels pour pénétrer au sein de votre ordinateur et implanter des malwares sur votre réseau.

Q : Puis-je détecter dans la séquence magique des indices au niveau de mon navigateur ?

R : Pas vraiment.

Si l’URL WebEx piégée était un lien à cliquer standard, vous auriez pu le survoler avant de cliquer dessus et ainsi probablement repérer le subterfuge.

Mais un cybercriminel averti aura sans aucun doute intégré ce lien dans un IFRAME invisible, ou l’aura activé via un script web, de manière à lancer le RCE automatiquement et de façon invisible.

Q : Est-ce que ce bug est activement exploité ?

R : Pas à notre connaissance en date du 25/01/2017 – 23h59Z.

Q : Quels sont les navigateurs concernés ?

R : Selon Cisco, Internet Explorer, Chrome et Firefox sous Windows sont affectés.

Microsoft Edge sous Windows et tous les navigateurs sur Mac et Linux sont sécurisés.

Q : Existe-t-il un correctif de la part de Cisco ?

R : La dernière mise à jour pour Chrome est Cisco WebEx extension 1.0.7.

Cisco a publié une notification concernant cette mise à jour en date du 26/01/2017 – 19h45Z, ayant publié puis retiré la version 1.0.3 et 1.0.5 plus tôt cette semaine après les avoir jugés “incomplètes”.

Cependant, en date du 26/01/2017 2017 – 19h45Z, la page des alertes de sécurité officielle de Cisco indique :

Cisco développe actuellement des mises à jour pour traiter cette vulnérabilité pour Firefox et Internet Explorer. Il n’existe aucune solution de contournement qui résout cette vulnérabilité.

Q : Que puis-je faire en attendant le correctif ?

R : L’utilisation de Microsoft Edge sur Windows ou tout autre navigateur sur Mac ou Linux vous protégera contre cette faille de sécurité car elle ne s’applique pas sur ces plateformes.

Vous pouvez également désactiver provisoirement le support WebEx dans votre navigateur, ce qui empêchera l’extension Cisco de s’activer de manière inattendue.

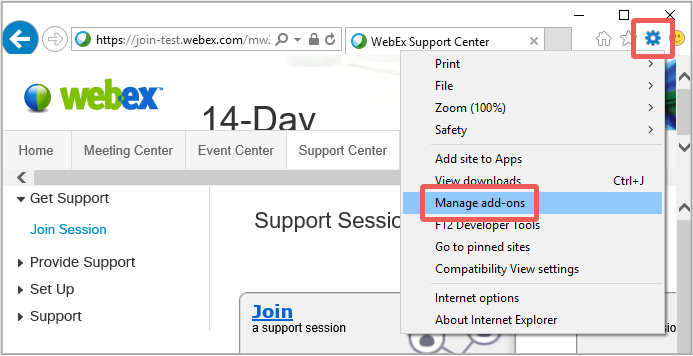

Dans Internet Explorer 11, cliquez sur l’onglet “Outils” dans le coin supérieur droit et choisissez l’option “Gérer les modules complémentaires” :

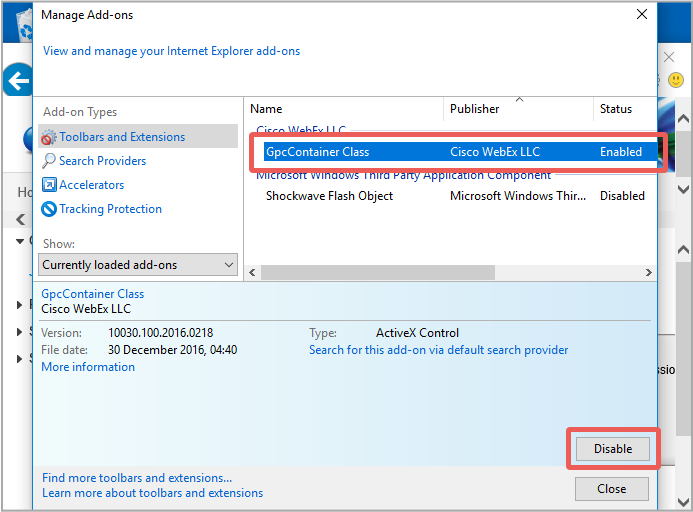

Sélectionnez l’add-on Cisco WebEx LLC et choisissez “Désactiver” pour le désactiver :

Sélectionnez l’add-on Cisco WebEx LLC et choisissez “Désactiver” pour le désactiver :

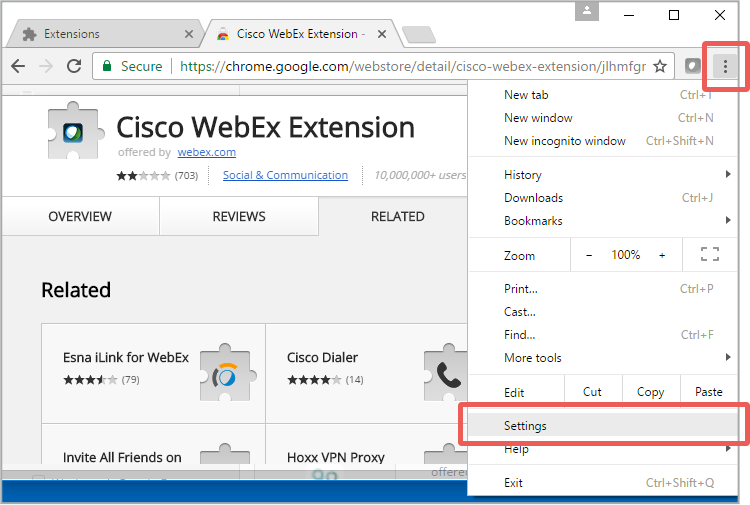

Dans Chrome, cliquez sur les trois points verticaux dans le coin supérieur droit et choisissez l’option “Paramètres” :

Dans Chrome, cliquez sur les trois points verticaux dans le coin supérieur droit et choisissez l’option “Paramètres” :

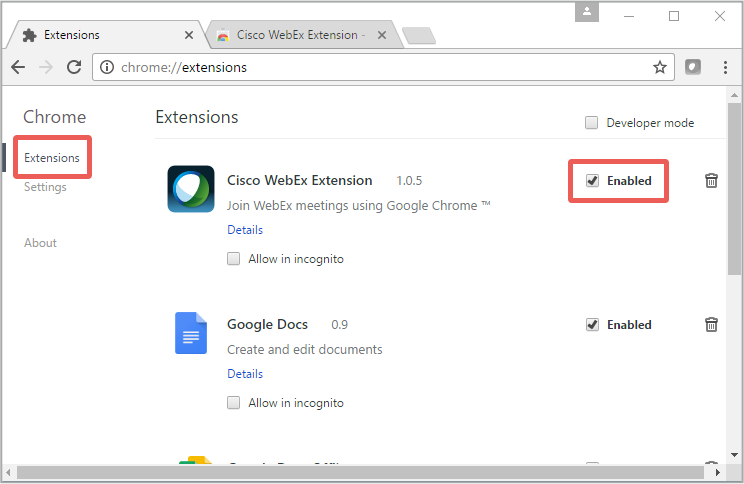

Accédez au volet “Extensions” et décochez la case “Activée” pour désactiver l’extension Cisco WebEx :

Accédez au volet “Extensions” et décochez la case “Activée” pour désactiver l’extension Cisco WebEx :

Q : Puis-je bloquer la séquence magique avec mon filtre Web ?

Q : Puis-je bloquer la séquence magique avec mon filtre Web ?

R : De nombreux produits dédiés au filtrage Web, tels que Sophos UTM, peuvent être configurés pour bloquer l’accès à toute URL, notamment celle qui comporterait la séquence magique qui active l’extension WebEx :

cwcsf-nativemsg-iframe-43c85c0d-d633-af5e-c056-32dc7efc570b.html

Cela fournira une protection supplémentaire en plus de la désactivation de l’extension malveillante dans votre navigateur, jusqu’à ce qu’un patch complet soit disponible auprès de Cisco.

NB : Si vous faites confiance à WebEx au sein de votre entreprise, n’oubliez pas que le blocage de la séquence magique avec votre filtre Web pour tous les utilisateurs empêchera également les navigateurs Mac, Linux et Edge de se connecter à WebEx, ce qui n’est peut-être pas ce que vous voulez.

Q : Comment puis-je savoir quand Cisco fournira un correctif utilisable ?

R : Gardez l’œil sur la page d’avertissement de Cisco : cisco-sa-20170124-webex.

Follow @ SophosFrance //platform.twitter.com/widgets.js

Partagez Faille de sécurité RCE dans Cisco WebEx : ce qu’il faut savoir : http://wp.me/p2YJS1-3eE

Billet inspiré de Cisco WebEx code execution hole – what you need to know, par Paul Ducklin, Sophos NakedSecurity.