** 本記事は、Qilin affiliates spear-phish MSP ScreenConnect admin, targeting customers downstream の翻訳です。最新の情報は英語記事をご覧ください。**

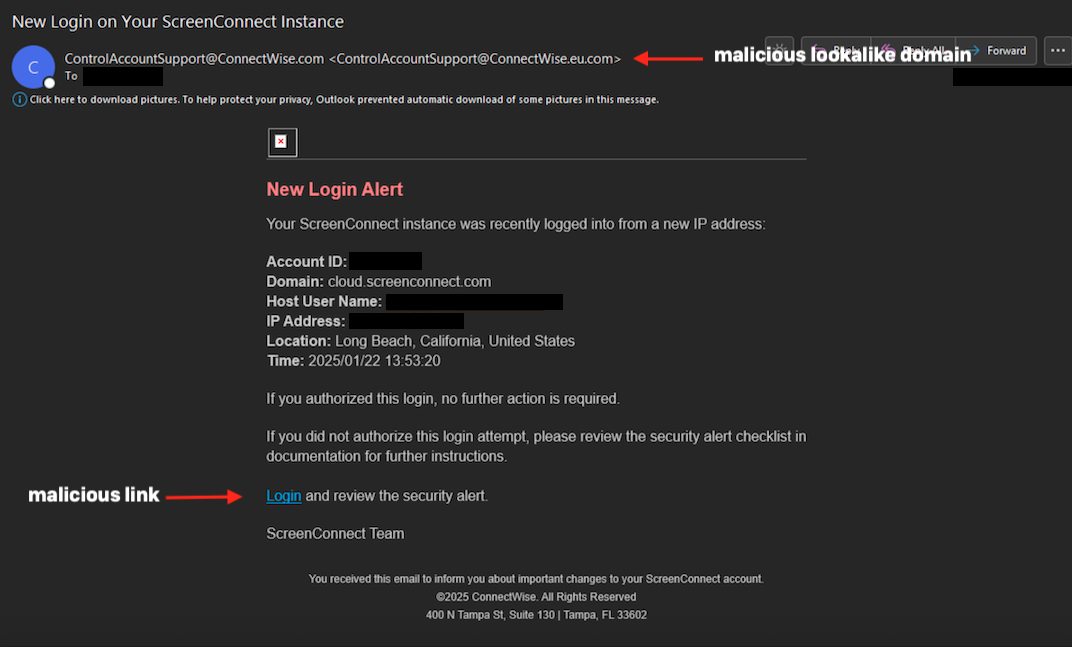

2025 年 1 月下旬、あるマネージドサービスプロバイダー (MSP) 管理者が、使用している ScreenConnect リモート監視・管理 (RMM) ツールの認証アラートと思われる巧妙なフィッシングメールを受信しました。結果、Qilin ランサムウェアの攻撃者は管理者の認証情報にアクセスできるようになり、この MSP の顧客に対してランサムウェア攻撃が仕掛けられました。

このインシデントは、ソフォスが STAC4365 として追跡しているランサムウェアアフィリエイトに帰属するものである、と Sophos MDR の脅威インテリジェンスチームは確信しています。この攻撃は、2022 年後半に Sophos MDR の脅威インテリジェンスが発見した別のフィッシングキャンペーンで使用されたものとよく似たインフラストラクチャ、ドメイン名パターン、手法、ツール、プラクティスを使用していました。これらの攻撃は、オープンソースの中間者攻撃 (AitM: Adversary-in-the-Middle) フレームワーク「Evilginx」を使用して構築されたフィッシングサイトを利用して、認証情報とセッション Cookie を収集し、多要素認証 (MFA) をバイパスしていました。

この脅威活動クラスターに関連する他のケースと同様に、このケースの攻撃者は ScreenConnect の偽ドメインを実際の ScreenConnect ログインプロセスへのプロキシとして機能させていました。管理者が電子メールのログインリンクをクリックして認証を確認すると、正規の ScreenConnect ログインページを装った悪意のあるフィッシングサイト cloud.screenconnect[.]com.ms にリダイレクトされました。偽の ScreenConnect サイトに認証情報が入力されると、攻撃者はその入力内容を傍受することができました。ソフォスは、偽の ScreenConnect サイトが入力内容を正規の ScreenConnect サイトにプロキシして認証情報を確認し、ScreenConnect から管理者に電子メールで送信された TOTP (時間ベースのワンタイムパスワード) をキャプチャしたと考えています。

MFA の入力を傍受した攻撃者は、管理者の super administrator アカウントを使用して、正規の ScreenConnect クラウドポータルへの認証に成功しました。これにより、この ScreenConnect インスタンス内で実質的にあらゆる操作の権限が与えられ、Qilin を展開する攻撃につながりました。

基本情報: Qilin

Qilin は、2022 年から運営されている RaaS (サービスとしてのランサムウェア) プログラムで、以前は「Agenda」という名前で活動していました。Qilin グループは、ロシア語のサイバー犯罪フォーラムでアフィリエイトを募集しています。Microsoft の脅威インテリジェンスによると、これらのアフィリエイトは今年になった増加しており、Microsoft が「Moonstone Sleet」と命名した北朝鮮の攻撃者も含まれます。

Qilin ランサムウェアは、Tor 上でホストされているデータ漏洩サイトを利用して、恐喝されている被害者に圧力をかけます。2024 年 5 月、Qilin ランサムウェアと関連のある攻撃者がとデータ漏洩サイト「WikiLeaksV2」を立ち上げたことで、その圧力はオープンインターネットにまで拡大しました。このプロジェクトは、過去にコマンドアンドコントロール (C2) 活動、マルウェアのホスティング、フィッシング活動に関与していたロシアのインターネットサービスプロバイダーが提供する IP アドレスでホストされていました。このサイトは現在も活動しており、今回のインシデントで残されたランサムノート (身代金要求文書) にリンクされていました。

図 2: Tor 上でホストされている Qilin データ漏洩サイトには、QR コードと WikiLeaksV2 ページへのハイパーリンクがある。

基本情報: STAC4365

STAC4365 は、2022 年 11 月にまでさかのぼるフィッシングサイトのグループに共通する活動や痕跡のパターンと関連があります。 これらのサイトは URL パスやサイト構造などの特徴が共通しており、関連するドメインは正規の ScreenConnect URL を偽装することに重点を置いています。

| ドメイン | 最も古い活動 |

| account.microsoftonline.com[.]ec | 2025年 2月 |

| cloud.screenconnect.com[.]ms | 2025年 1月 |

| cloud.screenconnect[.]is | 2024年 11月 |

| cloud.screenconnect.com[.]so | 2024年 10月 |

| cloud.screenconnect.com[.]bo | 2024年 7月 |

| cloud.screenconnect.com[.]cm | 2024年 7月 |

| cloud.screenconnect.com[.]am | 2024年 4月 |

| cloud.screenconnect.com[.]ly | 2024年 2月 |

| cloud.screenconect[.]com[.]mx | 2024年 1月 |

| cloud.screenconnect[.]co[.]za | 2024年 1月 |

| cloud.screenconnect[.]uk[.]com | 2024年 1月 |

| cloud.screenconnect[.]de[.]com | 2023年 11月 |

| cloud.screenconnect.com[.]se | 2023年 10月 |

| cloud.screenconnect.jpn[.]com | 2023年 10月 |

| cloud.screenconnect.com[.]ng | 2023年 6月 |

| cloud.screenconnect.com[.]ph | 2023年 5月 |

| cloud.screenconnect.com[.]vc | 2023年 5月 |

| cloud.screenconnect[.]cl | 2023年 4月 |

| cloud.screenconnect[.]gr[.]com | 2023年 4月 |

| cloud.screenconect[.]eu | 2023年 1月 |

| cloud.screenconnect[.]co[.]com | 2023年 1月 |

| cloud.screenconnect[.]us[.]com | 2023年 1月 |

| cloud.iscreenconnect[.]com | 2022年 12月 |

| cloud.screenconnect[.]app | 2022年 11月 |

図 4: STAC4365 の活動パターンに一致するドメインのリスト

これらのフィッシングサイトを用意するために、STAC4365 は Evilginx を活用しています。Evilginx はオープンソースの中間者攻撃フレームワークで、認証情報やセッション Cookie をフィッシングしたり、MFA リレーとして機能するために使用されています。

最新バージョンである Evilginx2 には、攻撃者がトラフィックを選択的にルーティングするために使用する「javascriptRedirect」機能が含まれています。STAC4365 は awstrack[.]me を JavaScript リダイレクトと合わせて利用することで、意図した追跡リンクを経由してフィッシングサイトにアクセスした標的ユーザーのみが認証情報収集ページに到達するようにします。その一方で、直接アクセスしてきた被害者 (研究者など) は正規のサービスポータルにリダイレクトするため、検出や分析を回避することができます。この機能は、Rockstar や FlowerStorm が実証しているように、他の MFA フィッシングプラットフォームでも一般的です。

STAC4365 Qilin 攻撃チェーン

初期アクセス

このフィッシングメールは、特に MSP の管理者アカウントを標的としており、ConnectWise ScreenConnect のログインアラートを巧妙に模倣していました。

標的となった管理者が「Login and review the security alert (ログインしてセキュリティアラートを確認する)」というリンクをクリックしたところ、Amazon Simple Email Service (SES) を使用した悪意のあるリダイレクトによってブラウザがフィッシングページへと誘導されました (下図参照)。

hxxps[:]//b8dymnk3.r.us-east-1.awstrack[.]me/L0/https[:]%2F%2Fcloud.screenconnect[.]com.ms%2FsuKcHZYV/1/010001948f5ca748-c4d2fc4f-aa9e-40d4-afe9-bbe0036bc608-000000/mWU0NBS5qVoIVdXUd4HdKWrsBSI=410

リダイレクトされたリンクが、ScreenConnect を模倣したドメインの URI に解決されました (下図参照)。

hxxps[:]//cloud.screenconnect[.]com.ms/suKcHZYV/1/010001948f5ca748-c4d2fc4f-aa9e-40d4-afe9-bbe0036bc608-000000/mWU0NBS5qVoIVdXUd4HdKWrsBSI=410

この URI は標的の確認に使用されました。当該ドメインへのその他のアクセスは正規の cloud.screenconnect.com にリダイレクトされました。cloud.screenconnect[.]com.ms のホスト (186.2.163[.]10) は、正規の ScreenConnect ドメインへのリバースプロキシとして設定されていた可能性があります。

攻撃者は、傍受した認証情報と MFA コードを使用して、ScreenConnect のコントロールパネルから標的の ScreenConnect のサブドメインにログインし、MSP のリモート管理環境にアクセスしました。

常駐化とコマンドアンドコントロール

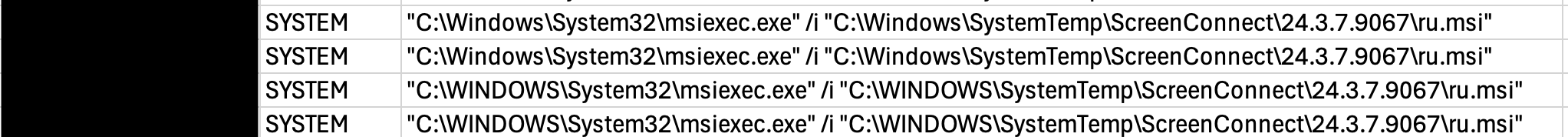

攻撃者は、super administrator アカウントとして ScreenConnect 環境への認証に成功した直後、「ru.msi」 という名前のファイルを使用して新しい ScreenConnect インスタンスをプッシュし、攻撃者の管理下にある ScreenConnect インスタンスを、MSP の複数の管理対象顧客にインストールしました。

探索、認証情報アクセス、ラテラルムーブメント

悪意のある ScreenConnect インスタンスは、複数の顧客環境で使用され、ネットワーク列挙とユーザー検出を実行し、多数のユーザーアカウントの認証情報をリセットしました。攻撃者はまた、ScreenConnect インスタンスを数多くの正規ツールに使用して、より多くのローカル認証情報にアクセスし、リモートコマンドを実行しました。また、以下のような Windows ツールを利用しました。

- PsExec

- exe (GitHub の NetExec)

- WinRM

- ScreenConnect インスタンス

さらに、攻撃者は 「veeam.exe 」という名前のファイルをダウンロードしました。veeam.exe は、CVE-2023-27532 (認証されていないユーザーがローカルの Veeam 構成データベースから暗号化されていない認証情報を要求できてしまう Veeam Cloud Backup サービスの脆弱性) を悪用するためにコード化された実行ファイルです。このファイルの名前、パスの場所、および SHA256 ハッシュは、ScreenConnect を悪用した 2023年のサイバー攻撃で Huntress によって報告されたものと同じですが、ランサムウェアの展開には至りませんでした。

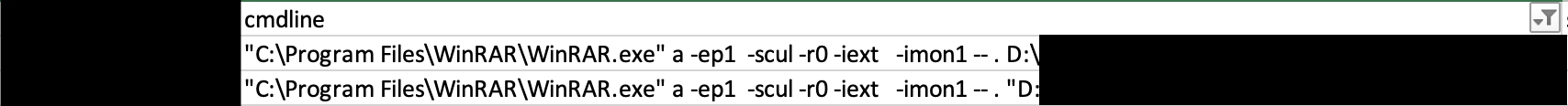

収集

探索とラテラルムーブメントの段階の後、攻撃者は認証情報を変更したアカウントを利用して二重の恐喝を開始し、WinRAR を実行して複数の顧客環境でファイルを収集しました。

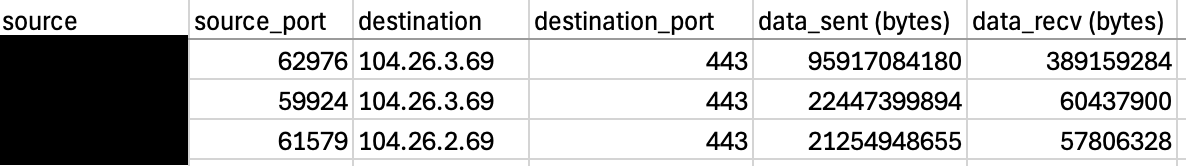

データの窃取

攻撃者は WinRAR を利用してデータを収集すると、Google Chrome の「シークレット」タブを介して easyupload.io に .rar ファイルを転送しました。

防衛回避と影響

インシデントの間中、攻撃者は痕跡を消すためのさまざまな手法を利用していました。Google Chrome 経由で EasyUpload にアクセスする際には、フォレンジックデータを隠すためにシークレットモードを利用しました。また、実行後には WinRAR などのツールを削除しました。

悪意のある ScreenConnect インスタンスを使用して、サービスの復旧を阻止し、身代金が確実に支払われるようにするため、複数のロケーションにあるバックアップを特定し、攻撃しました。さらに、さまざまなブートオプションを変更し、標的デバイスがネットワーク機能付きのセーフモードで起動するようにしました。

最後に、侵害したアカウントを利用して、複数の顧客の環境に Qilin ランサムウェアを展開しました。

MDR チームが取得したランサムウェアのバイナリを SophosLabs が分析したところ、以下の機能が含まれていました。

- ボリュームシャドウコピーサービス (VSS) の停止と無効化

- シンボリックリンクの有効化

- ホストの列挙

- シャドウコピーの削除

- Windows のイベントログの削除

- 壁紙へのランサムウェアメッセージの設定

- 実行後の自身の削除

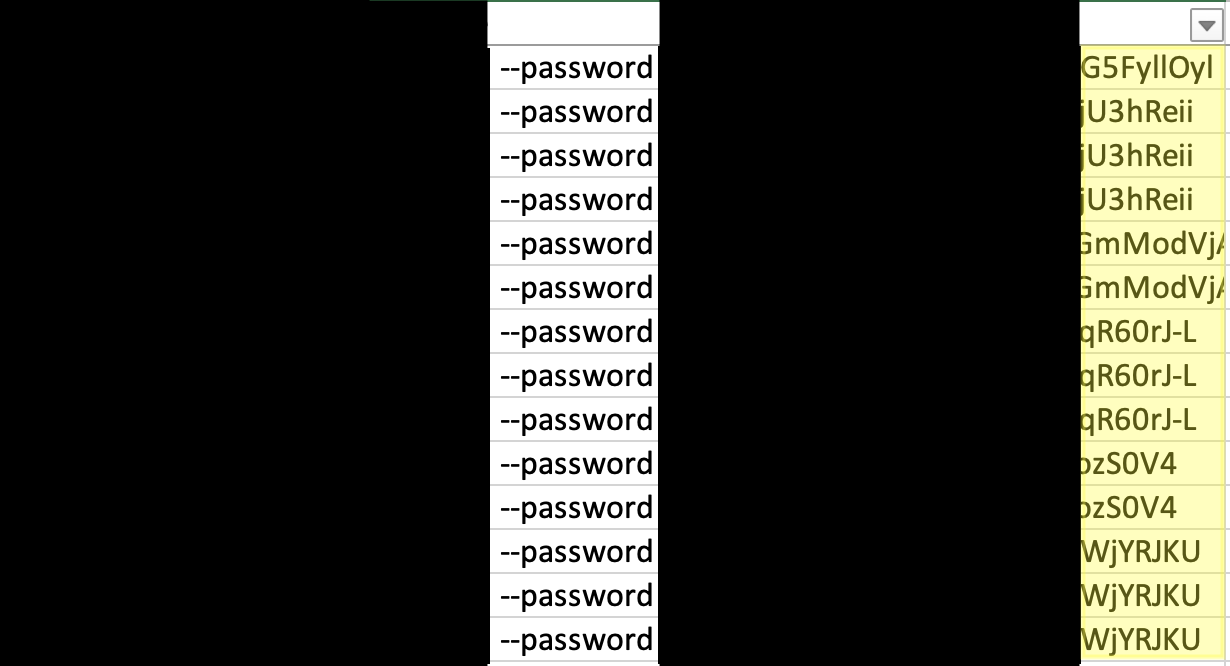

複数の顧客環境が同じランサムウェアバイナリの影響を受けましたが、各顧客はランサムウェアバイナリの実行と関連のある独自の 32 文字のパスワードを持っていました。

以下のスクリーンショットは、パスワードの末尾が異なっていることを示しています。

さらに、ランサムウェアによってドロップされた readme ファイルには、顧客ごとに固有のチャット ID がありました。これは、攻撃者が異なる組織や顧客を標的にしていたことを示しています。

防御側への提言

MSP は、顧客組織向けのオペレーションを遂行する上で、外部のソフトウェアやサービスに大きく依存しています。ランサムウェアオペレーターがこれらのサービスを標的とするのも同じ理由です。これらのサービスは、MSP の顧客に対するダウンストリーム攻撃の経路としてますます使われるようになっています。そのため、これらのサービスを利用する MSP やあらゆる規模の組織にとって、サービス関連のリスク要因を把握し、リスク軽減対策を講じることが重要です。

特にデータの窃取に関しては、有効な管理者認証情報とアクセス権を持つ攻撃者を阻止することは困難です。しかし、重要な認証情報の最初の漏洩を防ぎ、ランサムウェアの実行を阻止するために講じられる対策は存在します。

このケースの最初のアクセスは、標的型フィッシングと MFA TOTP の傍受によって可能になりました。攻撃者は、そっくりなドメインと巧妙に作成された電子メールを使用して、標的にリンクをクリックさせました。防御する側の組織は、アセスメントの結果をフィッシングトレーニングに組み込むことで、ユーザーがそっくりなドメインや不審なドメインを発見できるようにする必要があります。さらに、DMARC (Domain-based Message Authentication, Reporting and Conformance) のチェックをパスできない受信メッセージに対しては、メールソリューションでフラグを立てるか、ブロックするようにしてください。

今回のフィッシング攻撃では、AitM フィッシングキットを使用して認証情報を中継し、TOTP を使用して有効なセッションを取得しています。可能であれば、条件付きアクセスによって既知の管理対象デバイスだけが企業アプリケーションやサードパーティサービスにアクセスできるようにし、フィッシングに強い認証サービス (FIDO 2 ベースのものなど) に移行すべきです。

今回の攻撃者は、エンドポイントのセキュリティ保護をバイパスするために、セーフモードで再起動するようにシステムを設定していました。組織は、エンドポイントプロテクションを使用しないセーフブート再起動に対する保護を導入する必要があります。現在ソフォス製品をご利用のお客様は、Sophos Central のエンドポイントおよびサーバーの脅威対策ポリシー (リンク先: 英語) でアクティブな攻撃対策 (リンク先: 英語) を有効にすることで、この保護を導入することができます。

STAC4365 と Qilin に対する IoC (セキュリティ侵害の痕跡) は、こちらの Sophos GitHub ページで公開されています。