** 本記事は、Phishing platform Rockstar 2FA trips, and “FlowerStorm” picks up the pieces の翻訳です。最新の情報は英語記事をご覧ください。**

編集部注: 本レポートは Sophos MDR の Johua Rawles、Mark Parsons、Jordon Olness、Colin Cowie の協力を得て執筆されました。

インターネット上で最も活発だったサービスとしてのサイバー犯罪の 1 つが、最近その勢いを失いました。11 月、Sophos MDR は「サービスとしてのフィッシング」(PaaS) である Rockstar 2FA プラットフォームの検出が突然沈静化したことに気づきました。

Sophos MDR が収集したテレメトリによると、このサービスを運営しているグループは、少なくともインフラストラクチャの一部が崩壊し、サービスに関連するページへのアクセスが失われたようです。この状況は法的取締りによるものではなく、サービスのバックエンドで何らかの技術的な障害が発生したためだと考えられます。

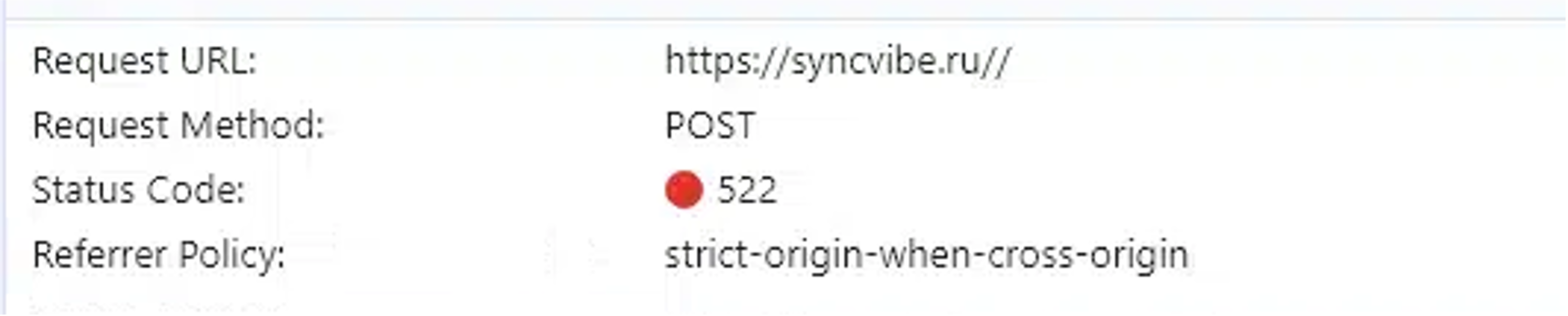

DadSec として知られるフィッシングサービス (以前は Microsoft が Storm-1575 として指定した脅威グループに関連していました) のアップデートバージョンである Rockstar2FA の消滅は、TrustWave が PaaS サービスに関する詳細名調査を発表する 2 週間前に起こりました。Rockstar2FA のインフラストラクチャは現在、Cloudflare のコンテンツデリバリーネットワークから切り離されたことを示す HTTP 522 レスポンスを返し、アクセスできなくなっています。このサービスのコマンドアンドコントロールに関連する Telegram チャンネルもオフラインになったようです。

Rockstar2FA が勢いを失った数週間後、ソフォスは同様の PaaS ポータルサイトの利用が急増していることを確認しました。この PaaS ポータルサイトは、一部の研究者によって「FlowerStorm」と呼ばれていますが、これはフィッシングページの HTML ページタイトルの多くで植物関連の用語 (「Flower」、「Sprout」、「Blossom」、「Leaf」など) が使用されていることに由来します。FlowerStorm は、Rockstar や Tycoon (別の Telegram ボット搭載 PaaS プラットフォーム) と多くの機能が共通しています。

Rockstar2FA

Rockstar2FA は、一般的に使用されているクラウドやサービスとしてのソフトウェアプラットフォームによる正規の認証情報リクエスト動作を模倣する PaaS キットです。サイバー犯罪者が Telegram を通じてこのフィッシングキャンペーンを購入・管理すると、キャンペーンで使用できる固有のフィッシングページと URL が与えられます。 標的に配信されたリンク経由でのサイトアクセスによってフィッシングが開始し、サイト自体のドメインへのアクセスは「おとり」ページへとルーティングされます。Rockstar2FA のおとりページは、自動車がテーマのものでした。

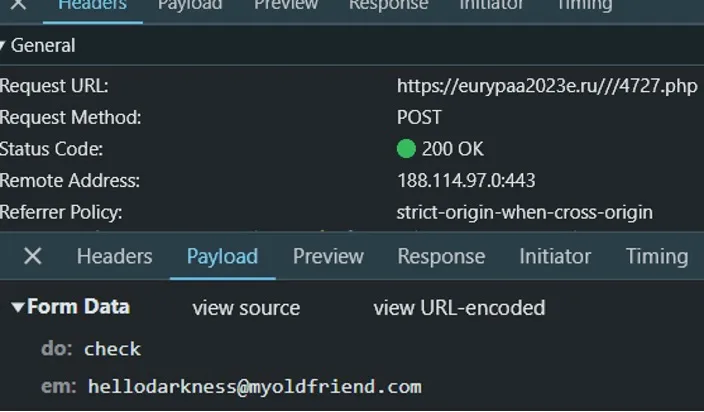

この URL にアクセスしたユーザーは、偽の Microsoft ログインページに誘導されます。この偽ページは認証情報と多要素認証トークンを入手し、HTTP POST メッセージを介して、攻撃者が制御する「バックエンドサーバー」ページ (図 2 に示すような、一見ランダムな番号を名前に持つ PHP ページ) に送信します。これらのバックエンドサーバーは主に .ru、.de、.moscow の登録ドメイン上に位置していました。おとりページはしばしば、バックエンドサーバーと同じホスト上でホストされていました。

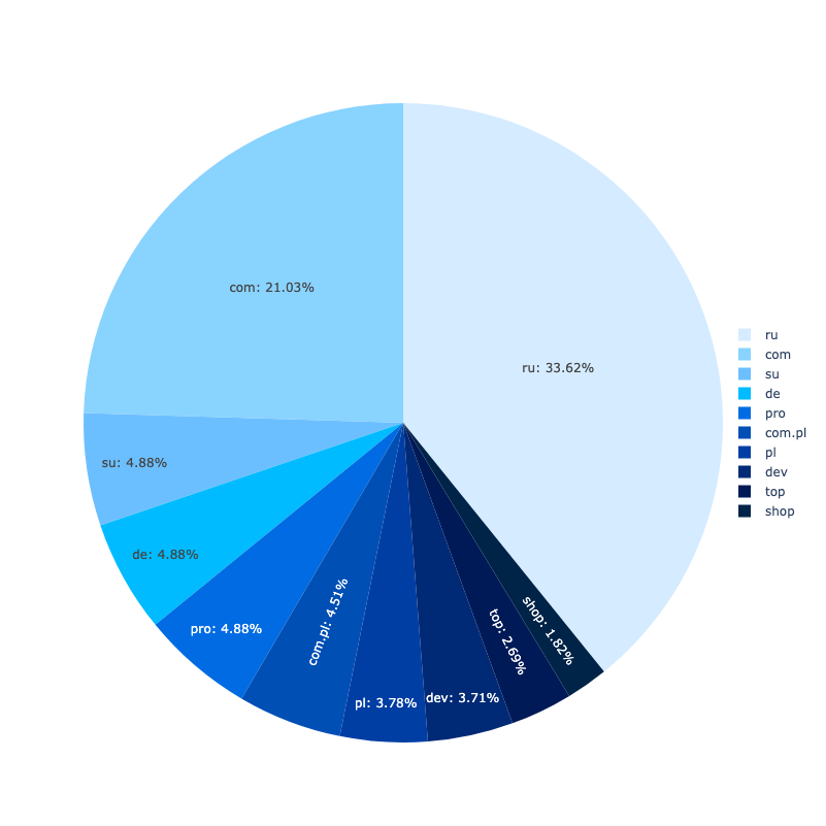

フィッシングページの大半は .com、.de、.ru、.moscow のトップレベルドメイン (TLD) に登録されていました。Rockstar2FA サービスは常時、これらおよびその他の TLD にまたがる約 2,000 件のドメインを使用していました。

しかし、2024 年 6 月以降、これらのページの一部は Cloudflare Pages のサーバーレスデプロイメント (pages[.]dev ドメインを使用) や、Cloudflare ワーカー (worker[.]devドメインを使用) としてデプロイされたコードを使用していました。これらのフィッシングページでは、ドメイン生成アルゴリズム (DGA) で作成されたようには見えないサブドメイン名が使用されていました。おそらく、キットのオペレーターによって手動で入力されたものだと考えられます。中には、特定の標的ドメインを模倣したものもありました (4344655-proofpoint-online-secure.pages[.]dev など)。しかし、他のものは以下のようにキーボードスパムのような見た目をしていました。

- whenyoucreatanydominsamedominusedturnslite.pages[.]dev

- pppaaaaulhaaaammmlinnnnbuiiildddeeeerrsssssnzzzzzozzzz.pages[.]dev

これらのドメインは Rockstar2FA に関連する URL 全体のごく一部であり、一般的にフィッシングポータルそのものと関連がありました。

技術的な問題

11 月 11 日、Rockstar2FA のインフラストラクチャが突然停止しました。おとりページへのリダイレクトが失敗し、Cloudflare 522 エラーが発生するようになりました。ページを提供しているサーバーが Cloudflare と通信しなくなったことを示しています。

さらに、ポータルページへのアクセスも失敗するようになりました。以前は Cloudflare の「I’m human」テストをクリックすると偽の Microsoft ログインポータルがロードされていましたが、現在では Outlook のアニメーションロゴのみがロードされます。バックエンドサーバーへの接続 (POST リクエスト経由) が切断されたため、ポータルページの他のスクリプトの実行は失敗します。

pages[.]dev がホストしているポータルページも同様で、バックエンドの URL に接続しようとしてハングアップしました。11 月以降、pages[.]dev のサブドメインには新しいフィッシングポータルページが設置され続けていますが、それらはすべてバックエンドサーバーへの接続に失敗しています。

この現象は、オペレーターがインフラストラクチャをオンラインに戻すのに苦労し続けていることを示唆しています。Web ホスティングの問題か、あるいは他の技術的な問題が Rockstar2FA のオペレーターを悩ませているのかもしれません。サービスの運営に使用されている Telegram ボットもおそらくはダウンしているという事実は、オペレーションに何らかの大きな問題があることを示唆しています。

新星ロックスター (?): FlowerStorm

Rockstar2FA の消失から約 1 週間半の間に FlowerStorm の活動が急増しました。この間、同種のサイトの多くが同様にアクセスを失っていることも判明しました。FlowerStorm の PaaS プラットフォームは、少なくとも 2024 年の 6 月以降アクティブになっています。

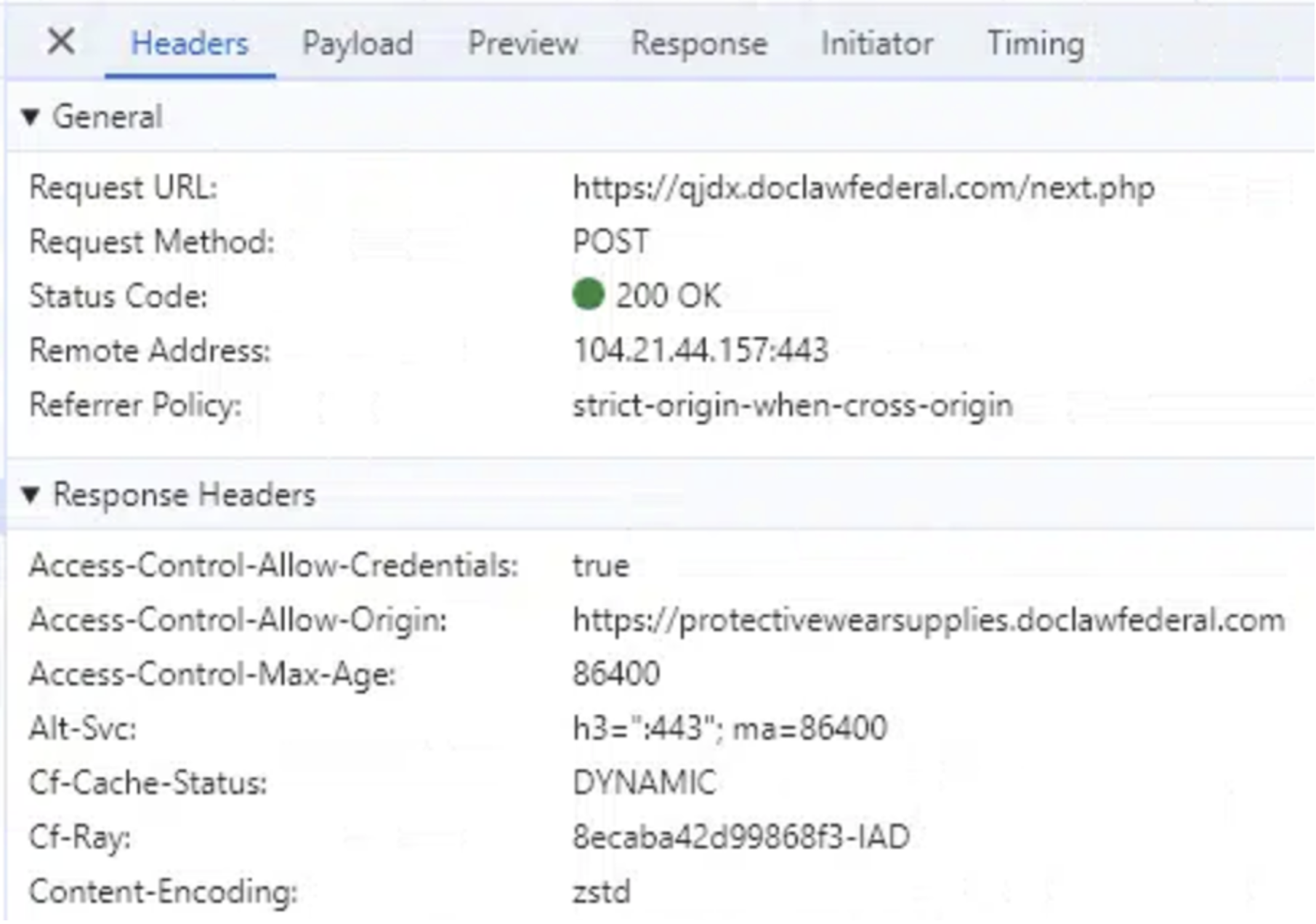

FlowerStorm のサンプルの動作を確認したところ、ポータルサイトは「バックエンドポータル」への通信リクエストで使用されるのと同じ URL を使用して、標的への認証リクエストを送信していることがわかりました。このサンプルでは、「next.php」ファイルを利用するバックエンドサーバーへのものです。

この事例では、EntraID のサインインログに基づき、認証情報の収集に使用されたのと同じ IP アドレスがユーザーアカウントの認証にも使用されました。

フィッシングページからバックエンドサーバーの PHP ファイルへの通信は、以下のような通常のフィールドと通信を利用していました。

フィールドの説明と通常値

| フィールド/イベント | 説明 | 値/例/strong> |

| Do | 要求されているアクションを指定します。 | “check” – チェックオペレーション用 “login” – ログインイベント用 |

| CheckVerify | 定期的にサーバーの認証方法のステータスを確認します。 | – do: “checkVerify”- token: <トークン>- user: <メールアドレス>- service: “notif”- key: <base64 でエンコードされたパスワード> |

| ユーザーの電子メールアドレスです。 | <メールアドレス> | |

| pass | do の値が “login” の場合に要求されるユーザーのパスワードです。 | base64_encoded_password |

| token | セッション情報を含む JWT です。 | <JWT トークン> |

通常の応答と解釈

| アクション | 応答 | 説明 |

| check | { “status”: “success”, “banner”: null, “background”: null, “federationLogin”: “”, “type”: “office” } | 有効なメールアドレスを示し、トークンを発行します。 |

| login | { “status”: “verify”, “message”: “Please verify your account”, “method”: “<base64 でエンコードされたメソッドの応答>”, “token”: “<JWT トークン>”, “key”: “<base64 でエンコードされたパスワード>”, “user”: “<メールアドレス>” } | セッション追跡のために同一の JWT を使用して MFA を促します。 |

| Method | { “status”: true, “data”: “<base64 でエンコードされたセッションデータ>”, “number”: 59 } | MFA に使用されるセッション固有のデータをポストします。 |

| Method (デコードされたデータ) | [ { “authMethodId”: “PhoneAppNotification”, “data”: “PhoneAppNotification”, “isDefault”: true }, { “authMethodId”: “PhoneAppOTP”, “data”: “PhoneAppOTP”, “phoneAppOtpTypes”: [“MicrosoftAuthenticatorBasedTOTP”] } ] | ユーザーが利用できる多要素認証方法の詳細です。 |

| CheckVerify (失敗) | { “status”: false, “message”: “Verification failed”, “token”: “<JWT トークン>” } | サーバーは MFA 受諾の確認を開始します。 |

| CheckVerify (成功) | { “<セッションクッキーを含む文字列>” } | MFA が受諾され、応答には認証用のセッションクッキーが含まれています。 |

すべてのフィッシングページが同じバックエンドサーバー構造を利用しているわけではありません。一部のポータルは、フィッシングランディングページと同じドメインでホストされている next.php を利用しています。EntraID 認証ログの IP アドレスは、これらのポータル間で同じではありません。たとえば、以下の事例ではフィッシングページ protectivewearsupplies[.]doclawfederal[.]com/wQBPg/ が、同じドメイン名の異なるホストにポストリクエストを送信しています。

![Figure 11: A developer browser view of the phishing page protectivewearsupplies[.]doclawfederal[.]com/wQBPg/](https://news.sophos.com/wp-content/uploads/2024/12/FlowerstormDeveloperViewPhishportal.png)

Rockstar2FA と FlowerStorm の類似点

FlowerStorm は、フィッシングポータルページの形式やバックエンドサーバーへの接続において、Rockstar2FA と多くの類似点があります。

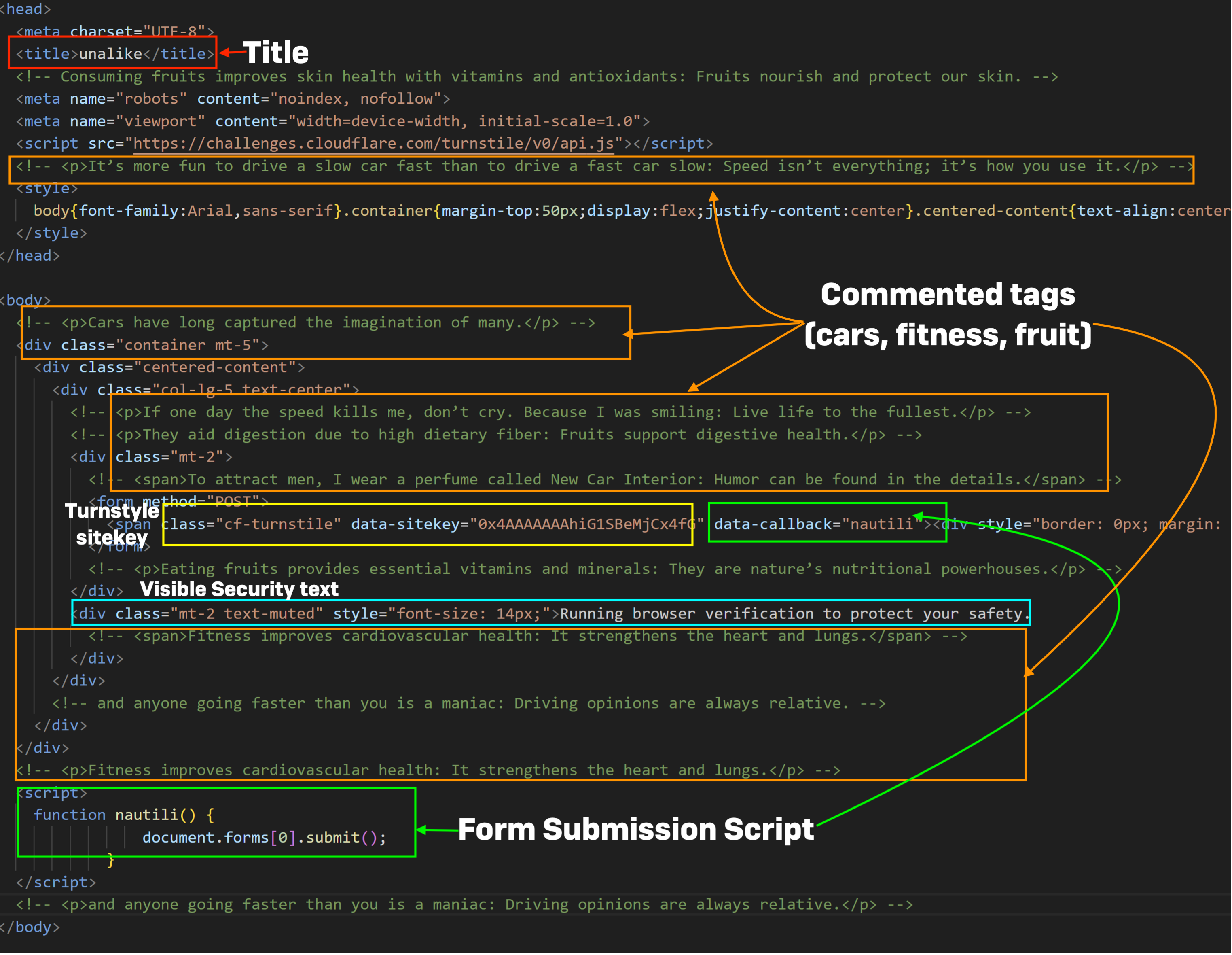

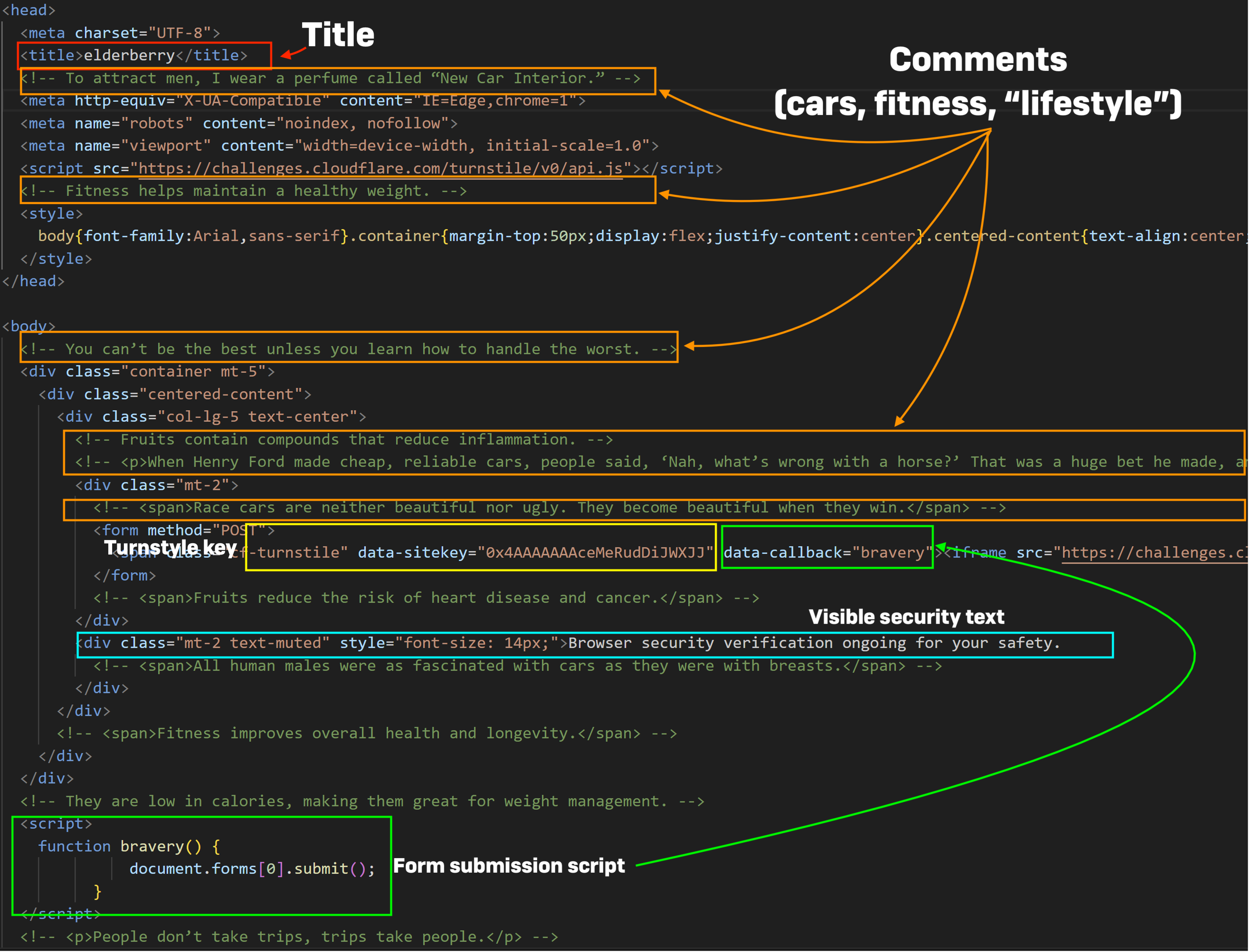

ドキュメントオブジェクトモデル

FlowerStorm のポータルページの HTML は過去 6 か月の間に変化しましたが、依然として Rockstar のページと同様の DOM (ドキュメントオブジェクトモデル) コンテンツを保持しています。新旧の FlowerStorm フィッシングページの HTML ページは Rockstar2FA のページと同様、HTML コメントに無関係のランダムな文字列があり、Cloudflare の「turnstile」キーを使用して受信ページリクエストのチェックを促します。また、以下に示すように、その他の類似した構造とコンテンツを持っています。

| 新しい FlowerStorm | 以前の Rockstar2FA | 以前の FlowerStorm | |

| タイトル | OreganoLeaf | Unalike | Elderberry |

| Trunstile サイトキー | 0x4AAAAAAA0_fAGSk-ZDbrja | 0x4AAAAAAAhiG1SBeMjCx4fG | 0x4AAAAAAAceMeRudDiJWXJJ |

| フォーム送信スクリプト | FennelBlossom | Nautili | Bravery |

| コメントのテーマ | 文学/学術 | 車、フィットネス、フルーツ | 車、ライフスタイル、フルーツ |

| 表示されるセキュリティテキスト | 「ブラウザセキュリティプロトコルの初期化」 | 「安全を守るためのブラウザ検証の実行」 | 「安全のためにブラウザのセキュリティ検証を継続中」 |

この表の要素は以下のスクリーンショットのように呼び出されます。このスクリーンショットは、それぞれのフィッシングポータルの HTML コードを示しています。HTML ドキュメントのタイトルタグは赤いボックスで、コメントはオレンジで、ターンスタイルキーは黄色で、スクリプト関数名は緑で、そして表示される「セキュリティ」のテキストは青でハイライトされています。コメントとタイトルの命名スキームは異なるテキスト配列を参照していますが、すべて HTML を生成するための同種のテンプレートに従っているようです。

Cloudflare CDN のセキュリティターンスタイルの悪用は、他の中間者攻撃フィッシングキットにも見られますが、FlowerStorm と Rockstar フィッシングポータルの構造の類似性は、少なくとも共通の祖先から派生したことを示唆しています。

認証情報の収集

FlowerStorm がコミュニケーションに利用している方法は、フィールド名と応答に若干の違いがあるものの、以前の Rockstar2FA ポータルに酷似しています。

共通のフィールド

| FlowerStorm | Rockstar2FA | 共通点 | |

| PHP コミュニケーション | Next.php | <数桁の数字>.php | どちらも PHP ファイルをホストするバックエンドサーバーに通信します。データ窃取およびデータ通信に使用されます。 |

| 電子メール検証 | “do”:

“check” で電子メールを検証 |

“do”: “check” で電子メールを検証 | どちらも基本的な機能として電子メール検証をサポートしています。 |

| ログインイベント | “do”: “login” で認証 | “do”: “le” で認証 | どちらもログイン操作を補助します。 |

| パスワード | “pass”: base64 でエンコードされたパスワードを含む | “px”: 平文のパスワードを含む | どちらもパスワードをバックエンドサーバーに伝えます。 |

| セッション追跡 | “token” でセッションを追跡 | “sec” でセッションを追跡 | どちらもセッション追跡トークンを提供します。 |

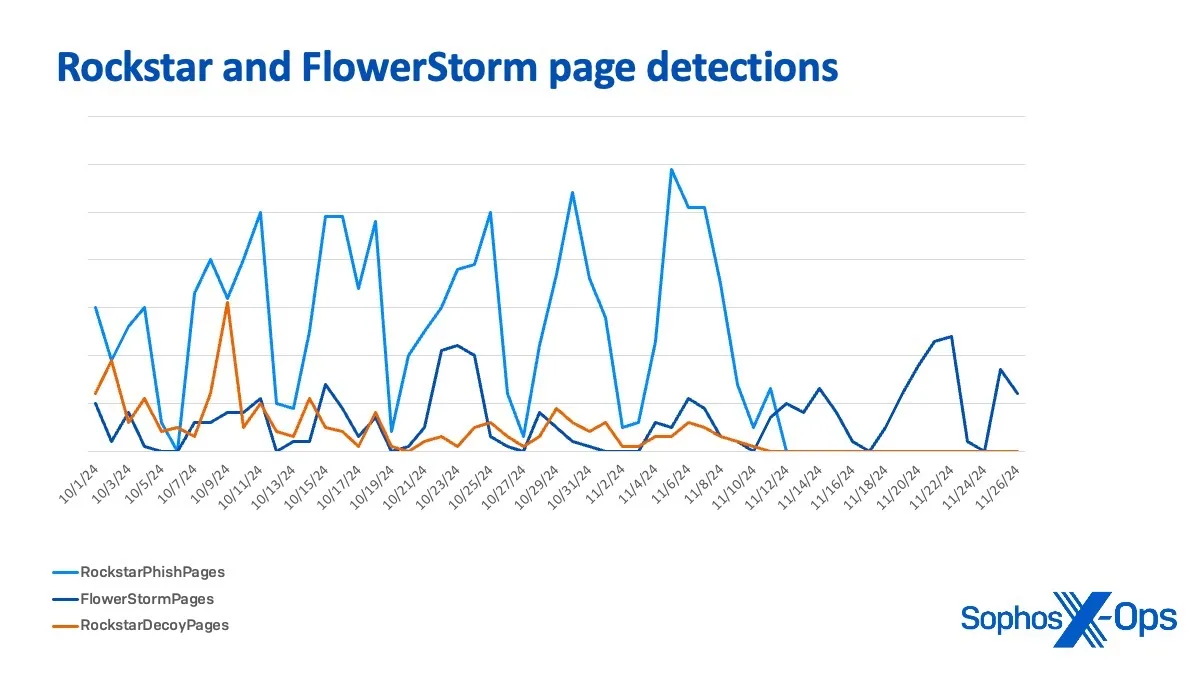

ドメイン登録と探索

両フィッシングキットのインフラストラクチャにおけるドメイン登録と URLScan 送信による新しいページの検出は、特にドメインの活動と識別を比較すると、はっきりと共通のパターンに従っているように見えます。

10 月 1 日から 11 月 11 日まで、FlowerStorm と Rockstar のおとりページの検出およびドメイン登録件数の山と谷は非常によく似た傾向を示し、しばしば同時に上昇したり下降したりしました。この傾向は、2 つの活動の間の共有インフラ、重複した運用目的、または調整タイミングを示している可能性があります。

11 月 11 日以降、この 2 種類は異なる活動を示すようになります。

- FlowerStorm のみ、特に 11 月 22 日から 26 日にかけて、より強いピークを示し始めました。

- 11 月 11 日以降、Rockstar おとりページの活動は大幅に減少しています。この現象は先述のオペレーション停止と一致します。

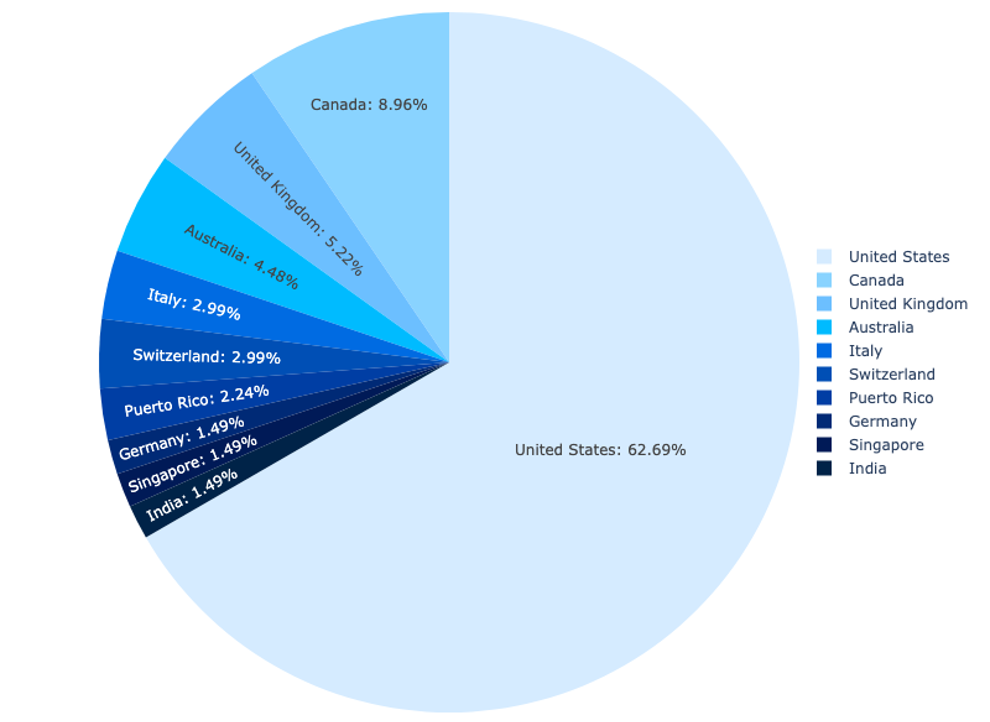

FlowerStorm のターゲティング

FlowerStorm は有料のフィッシングサービスであり、FlowerStorm のオペレーターが直接フィッシング攻撃の標的を選ぶわけではありません。標的は彼らの顧客が決定します。しかし、攻撃者がシステムにアクセスした後の行動を分析することは、防御者にとって有益です。

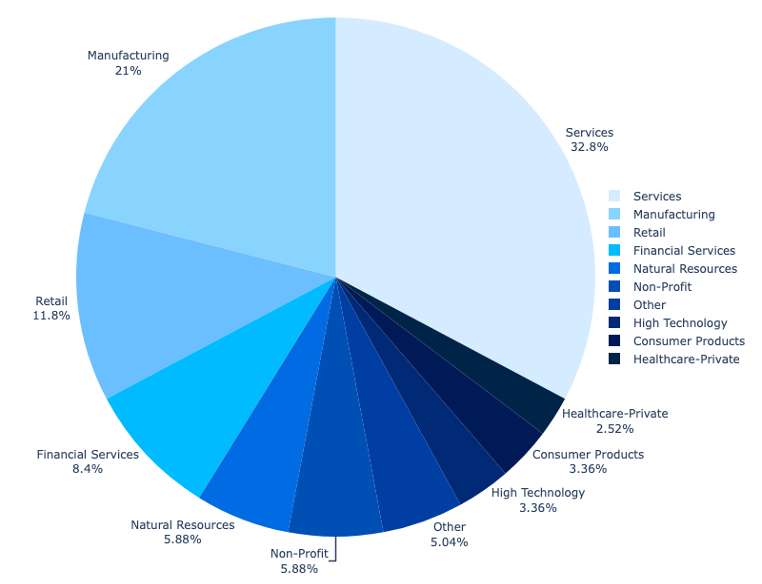

ソフォスによる FlowerStorm の検出情報に基づくと、FlowerStorm ユーザーが選択した標的の大部分 (84%) は、米国、カナダ、英国、オーストラリア、イタリアに位置していました。米国内の組織が最も標的とされ、60% 以上の事例が主に米国内に所在する組織に関連していました。次に標的となったのはカナダですが、全体のわずか 8.96% に留まりました。全体として、ソフォスが検出した FlowerStorm フィッシングの標的の 94% は北米およびヨーロッパの組織の従業員でした。これらの地域に続き、シンガポール、インド、イスラエル、ニュージーランド、アラブ首長国連邦が残りの 5% を占めています。

最も狙われているのはサービス業です。特に、エンジニアリング、建設、不動産、法律サービス、コンサルティングを提供する企業に重点が置かれています。

結論

Rockstar2FA と FlowerStorm の関連性を断定することはできませんが、展開されたキットの内容が類似していることから、これらのキットは少なくとも共通の祖先から派生していることに留意する必要があります。ドメイン登録パターンの類似は、FlowerStorm と Rockstar が連携していることを示している可能性もありますが、これらの一致がプラットフォームそのものよりも市場の力によって引き起こされた可能性もあります。11 月 11 日以降の活動の乖離は、以下のような事実を反映している可能性があります。

- いずれかのグループの戦略的転換

- オペレーションに影響を及ぼす人事の変更

- 共有インフラの崩壊

- 検出を避けるための意図的なオペレーションの切り離し

さらに、FlowerStorm の急速な立ち上げは攻撃者のオペレーションにおいていくつかのミスや誤った構成を招き、結果として Rockstar2FA オペレーションの妨げになった可能性があります。これらのミスは、攻撃者のバックエンド業務をより詳細に調査する機会にもなりました。調査は今後も継続する予定です。

FlowerStorm に関連するセキュリティ侵害の痕跡 (IoC) の一覧は、Sophos X-Ops の Github リポジトリで公開されています。