** 本記事は、Sophos MDR blocks and tracks activity from probable Iranian state actor “MuddyWater” の翻訳です。最新の情報は英語記事をご覧ください。**

Sophos MDR は、標的型フィッシングで標的を騙し、正規のリモートマシン管理ツールをダウンロードさせて認証情報をダンプさせる新しい攻撃キャンペーンを確認しました。この活動をソフォスでは STAC 1171 として追跡していますが、一般的に「MuddyWater」や「TA450」と呼ばれているイランの攻撃者に関連している可能性が高いと考えています。

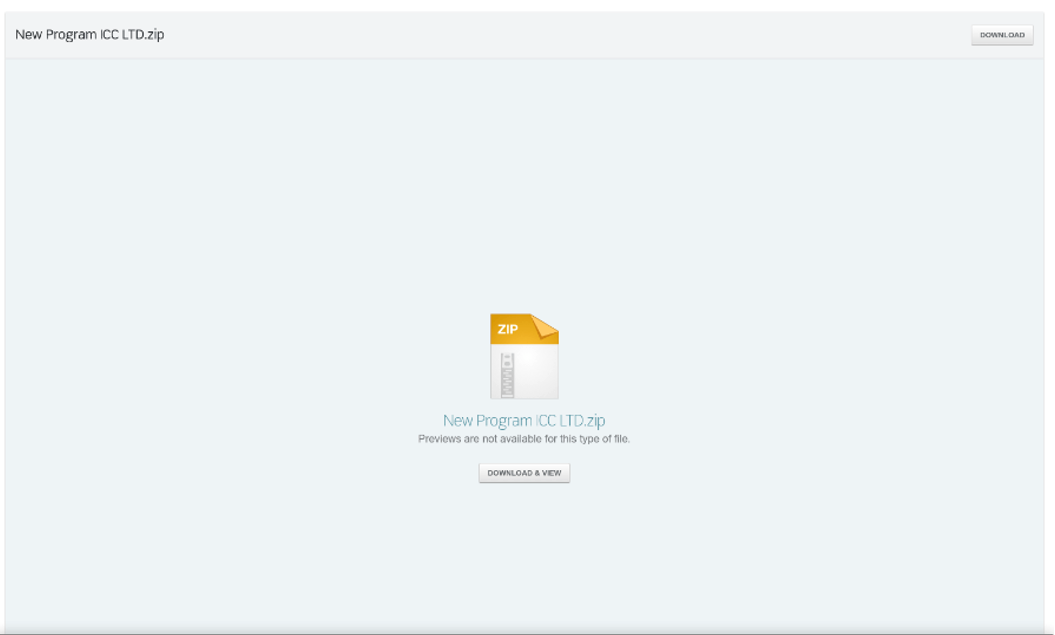

最初に確認されたのは 11 月初旬で、ソフォスのエンドポイントの動作検出ルールがイスラエルの組織を標的とした認証情報ダンプ活動をブロックしました。この活動のアセスメントを行ったところ、Proofpoint が報告した TA450 に関する情報と指標および TTP が重複していることが分かりました。この攻撃者は、hxxps[://]ws[.]onehub[.]com/files/ でホストされている共有ドキュメントを開いて「New Program ICC LTD.zip」という名前のファイルをダウンロードするようユーザーに指示するフィッシングメールを通じて、初期アクセスを獲得しました。

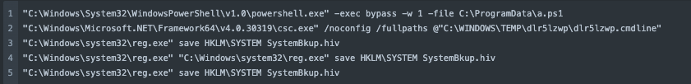

「New Program ICC LTD.zip」アーカイブには、正規のリモート監視・管理 (RMM) ツール Atera 用の圧縮インストーラーファイルが含まれていました。Atera のインストールには、漏洩したと思われるメールアドレスで登録されたトライアルアカウントが使用されていました。攻撃者は Atera エージェントをインストールした際、Atera のリモート実行コマンドを使用して、認証情報のダンプと SYSTEM レジストリハイブのバックアップファイル作成を目的とした PowerShell スクリプト (a.ps1) を実行しました。しかし、この認証情報のダンプは、ソフォスの動作検出ルールによって検出され、ブロックされました。

“cmdline”: “C:\WINDOWS\system32\reg.exe\” save HKLM\SYSTEM SystemBkup.hiv”

Atera は侵入後、以下のアクションも行っていました。

- 複数のドメイン列挙コマンド

- 51.16.209[.]105 への SSH トンネル

- 難読化された PowerShell コマンドを使用して、Level RMM ツール (hxxps[:]//downloads.level.io/install_windows.exe) をダウンロード

米国のソフォス以外ではない MDR の顧客のテレメトリでも、同じ挙動が確認されています。Sophos X-Ops は今後もこの活動を監視し、この脅威クラスターに関する追加情報を随時更新していきます。

謝辞

Sophos X-Ops は、この脅威の追跡調査と本レポートへの貢献に対して、Joshua Rawles、Hristina Ivanova、Mark Parsons に謝意を表します。