Per Sophos, la vostra sicurezza è la priorità assoluta. Abbiamo investito per rendere Sophos Firewall il più sicuro sul mercato e lavoriamo costantemente per renderlo il bersaglio più difficile da colpire per gli hacker.

Per migliorare la vostra sicurezza, vi invitiamo a rivedere e implementare regolarmente queste best practice in tutte le vostre infrastrutture di rete, siano esse di Sophos o di qualsiasi altro fornitore.

Continuate a leggere le istruzioni complete o scaricate le best practice per rendere ancora più efficace il vostro firewall Sophos.

Aggiornate il firmware

Ogni aggiornamento del sistema operativo di Sophos Firewall include importanti miglioramenti della sicurezza, compresa la nostra ultima release, Sophos Firewall v21.

Assicuratevi di mantenere aggiornato il firmware in Backup & Firmware > Firmware. Controllare almeno una volta al mese la presenza di aggiornamenti del firmware in Sophos Central o nella console on-box. È possibile programmare facilmente gli update in Sophos Central in modo che vengano applicati quando le interruzioni sono minime.

Guide online:

Limitate l’accesso ai servizi del dispositivo

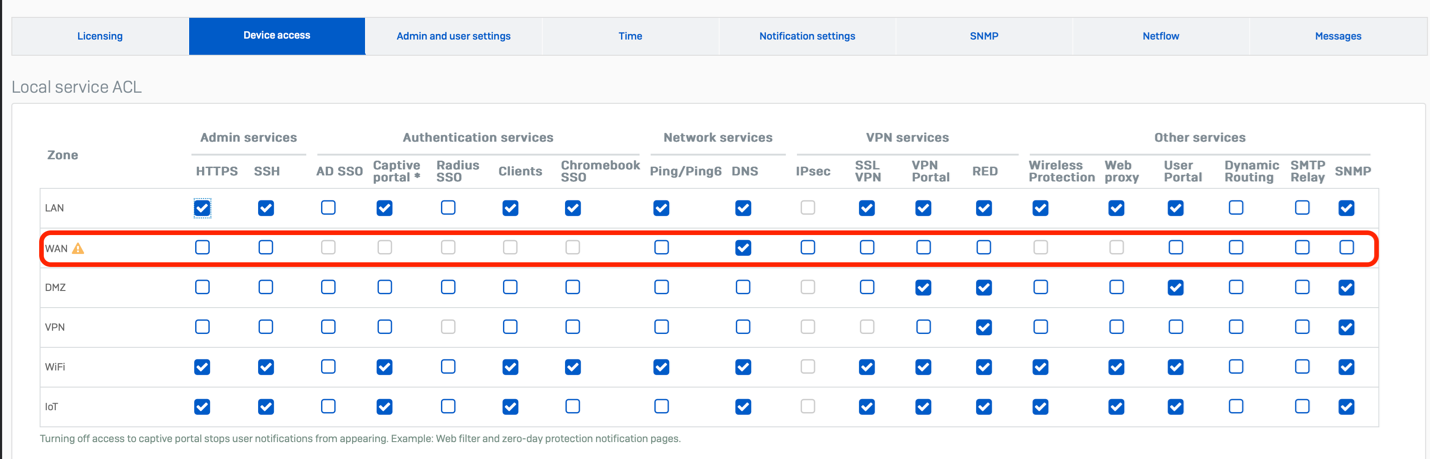

È di fondamentale importanza disabilitare i servizi non essenziali sull’interfaccia WAN. In particolare, i servizi di amministrazione HTTPS e SSH.

Per gestire il firewall da remoto, Sophos Central offre una soluzione molto più sicura rispetto all’abilitazione dell’accesso amministrativo WAN. In alternativa, potete utilizzare ZTNA per la gestione remota dei vostri dispositivi di rete.

Verificate il controllo dell’accesso ai servizi locali in Amministrazione > Accesso ai dispositivi e assicuratevi che nessuna voce sia selezionata per la zona WAN, a meno che non sia assolutamente necessario:

Guide online:

Utilizzare password forti, autenticazione a più fattori e accesso basato sui ruoli

Abilitate l’autenticazione a più fattori o la one-time password (OTP) e applicate password forti, che proteggeranno il firewall da accessi non autorizzati, derivanti da credenziali rubate o da tentativi di hacking brute force.

Assicuratevi che le impostazioni di sicurezza per l’accesso siano configurate in modo da bloccare i tentativi ripetuti non andati a buon fine e di applicare password forti e CAPTCHA. Utilizzate anche controlli di accesso basati sui ruoli per limitare l’esposizione.

Guide online:

Minimizzate l’accesso ai sistemi interni

Qualsiasi dispositivo esposto alla WAN tramite una regola NAT rappresenta un rischio potenziale. Idealmente, nessun device dovrebbe essere esposto a Internet tramite NAT o connessioni in entrata, compresi i dispositivi IoT.

Verificate e rivedete regolarmente tutte le regole NAT e del firewall per assicurarvi che non siano abilitati accessi da WAN a LAN o remoti. Utilizzate ZTNA (o anche VPN) per l’amministrazione remota e l’accesso ai sistemi interni – NON esponete questi sistemi, in particolare l’accesso a Remote Desktop a Internet.

Per i dispositivi IoT, spegnere tutti quelli che non offrono un servizio di proxy cloud e richiedono l’accesso diretto tramite NAT: questi sono gli obiettivi ideali per gli aggressori.

Guide online:

Attivate una protezione adeguata

Proteggete la vostra rete dagli exploit applicando l’ispezione TLS e IPS al traffico non attendibile in entrata tramite le relative regole del firewall. Regolate l’ispezione TLS e IPS e sfruttate l’offloading FastPath delle applicazioni trusted per ottenere la protezione e le prestazioni migliori per il vostro ambiente. Assicuratevi di non avere regole di firewall ampie che consentano connessioni da ANY a ANY.

Proteggete la rete dagli attacchi DoS e DDoS impostando e attivando la protezione in Prevenzione delle intrusioni > Protezione DoS e spoof. Abilitate la prevenzione degli spoof e applicate i flag per tutti i tipi di attacco DoS.

Bloccate il traffico proveniente da zone in cui non operate, impostando una regola del firewall per bloccare il traffico proveniente da paesi o regioni indesiderate.

Assicuratevi che i feed delle minacce di Sophos X-Ops siano abilitati al log e al drop in Active Threat Protection.

Guide online:

Abilitare alert e notifiche

Sophos Firewall può essere configurato per avvisare gli amministratori degli eventi generati dal sistema. Gli amministratori dovrebbero esaminare l’elenco degli errori e verificare che gli eventi di sistema e di sicurezza siano monitorati per garantire che i problemi e gli incidenti possano essere affrontati tempestivamente.

Le notifiche vengono inviate via e-mail e/o tramite trap SNMP. Per configurare le notifiche, andare su Configura > Servizi di sistema e selezionare la scheda Elenco notifiche.

Guide online:

Per saperne di più

Non dimenticate di verificare come Sophos Firewall sia Secure By Design e di consultare l’ampia documentazione online e i video di approfondimento per sfruttare al meglio il vostro dispositivo.