** 本記事は、Unpatched Vulnerabilities: The Most Brutal Ransomware Attack Vector の翻訳です。最新の情報は英語記事をご覧ください。**

ランサムウェア攻撃を展開する攻撃者は、まず標的組織の環境、デバイス、データにアクセスする必要があります。攻撃者は主に、漏洩した認証情報、つまり過去に窃取された正規のアクセスデータを使用してログインする方法、あるいは企業で使用されているアプリケーションやツールの脆弱性を悪用する方法のいずれかを用いて環境に侵入します。その他の侵入経路としては、ブルートフォース (総当たり) 攻撃、サプライチェーンへの侵入、悪意のある電子メール/ドキュメント、アドウェアなどがあります。フィッシングもランサムウェア攻撃に大きく関与していますが、侵入経路と言うよりも、後で組織にログインするための認証情報の窃取に使用されます。

本記事では、攻撃の根本原因によってランサムウェア攻撃の結果がどのように異なるかを明らかにしています。具体的には、脆弱性を悪用する攻撃と、漏洩した認証情報を使用して組織に侵入する攻撃とで、その深刻度、経済的影響、および業務への影響を比較しています。また、最も脆弱性を悪用されやすい業種とされにくい業種を特定しています。

今回の調査結果は、ソフォスにより委託された、過去 1 年間にランサムウェアの被害を受けた中小企業 (従業員数 100~5,000 人) の IT/サイバーセキュリティ専門家 2,974 人を対象としたベンダー横断型の調査に基づいています。この調査は、独立系調査機関である Vanson Bourne が 2024 年初めに実施したもので、回答者の過去 12 か月間の経験を反映しています。

エグゼクティブサマリー

すべてのランサムウェア攻撃は悪影響を及ぼしますが、被害者に最も深刻な被害をもたらすは、パッチが適用されていない脆弱性の悪用を根本原因とする攻撃です。脆弱性の悪用による攻撃を受けた組織は、漏洩した認証情報による攻撃を受けた組織よりも以下の点で強い傾向を示すなど、深刻な結果が報告されています。

- バックアップの侵害 (成功率 75%、漏洩した認証情報を用いた攻撃では 54%)

- データの暗号化 (暗号化率 67%、漏洩した認証情報を用いた攻撃では 43%)

- 身代金の支払い (支払い率 71%、漏洩した認証情報を用いた攻撃では 45%)

- 身代金を自社で負担 (全額負担率 31%、漏洩した認証情報を用いた攻撃では 2%)

さらに、以下の点も指摘されています。

- 攻撃からの総復旧コストが 4 倍 (300 万ドル、漏洩した認証情報を用いた攻撃では 75 万ドル)

- 復旧により長い時間を要する (1 か月以上要したものは 45%、漏洩した認証情報を用いた攻撃では 37%)

今回の調査はあくまで相関関係に焦点を当てているため、これらの数字の背後にある理由についてはさらなる調査が必要です。すべてのランサムウェア攻撃が同じではないことを認識することが重要です。十分な資金を持つ高度な攻撃者が、さまざまな革新的アプローチを用いて実行する攻撃もあります。同時に、スキルの低い攻撃者による粗悪で安価なランサムウェアの使用も増加しています。パッチが適用されていないソフトウェアの脆弱性を悪用できる攻撃者は、(たとえば) 盗まれた認証情報をダークウェブから購入する攻撃者よりも技術力が高いため、バックアップを侵害し、データを暗号化するのに成功しやすいと考えられます。

ランサムウェア攻撃の 3 分の 1 の根本原因はパッチ未適用の脆弱性

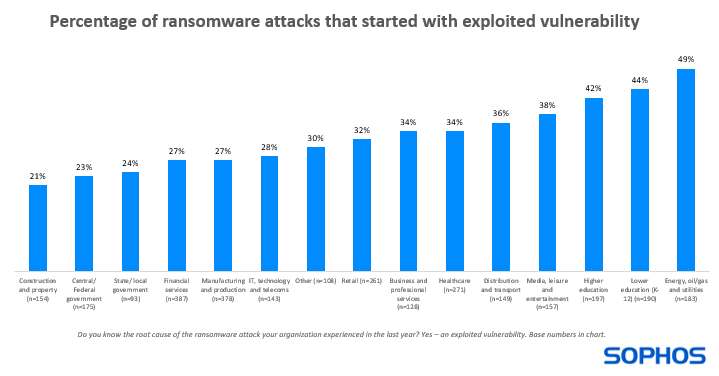

調査回答者が過去 1 年間に経験したランサムウェア攻撃の 32% は、脆弱性の悪用を根本原因としています。さらに深く掘り下げると、脆弱性の悪用を根本原因とするランサムウェア攻撃の割合は、業界によってかなり異なることがわかります。

- 最高:エネルギー、石油/ガス、公益事業 – 全攻撃の 49%

- 最低:建設・不動産 – 全攻撃の 21%

このばらつきには、使用される技術ソリューションの違いや、関連するパッチを適用する際の問題なども影響していると考えられます。エネルギー、石油/ガス、公益事業などの業界では他の多くの業界と比べ、セキュリティギャップが生じやすい古いテクノロジーの使用割合が高く、従来型のソリューションやサポートが終了したソリューションではパッチが利用できない場合があります。

同時に、パッチが利用可能であるにもかかわらず、適用されていない事例が数多く確認されています。2022 年にソフォスのインシデント対応者が復旧を依頼された攻撃のうち、脆弱性を悪用した攻撃の半数以上 (55%) が ProxyShell と Log4Shell によるものでしたが、いずれも侵害時にはすでにパッチが利用可能になっていました。ソフォスでは、修正パッチのリリースから 30 か月が経過した現在も、ProxyShell が悪用されているのを確認しています。 詳細を読む。

また、脆弱性の悪用を根本原因とする攻撃を受ける傾向は、組織の規模によって異なることも明らかになりました。

- 小規模企業 (年間収益 5,000 万ドル以下) に対するランサムウェア攻撃の 26%

- 中規模企業 (年間収益 5,000 万ドル~ 1 億ドル) に対するランサムウェア攻撃の 30%

- 大規模企業 (年間収益 1 億ドル以上) に対するランサムウェア攻撃の 37%

組織の成長に伴い、IT インフラも拡大する傾向にあります。環境が大規模になればなるほど、攻撃対象領域を把握する上での課題は大きくなり、保守が必要なツールやテクノロジーも増加します。

ランサムウェアの影響は脆弱性の悪用を根本原因とする攻撃で深刻化する

ランサムウェアの最終的な目的は、組織のデータを暗号化し、復号キーと引き換えに身代金の支払わせることです。そのため、ほとんどの場合、被害者のバックアップを侵害し、身代金を支払わずにデータを復旧する能力を奪おうとします。

分析の結果、バックアップの侵害・データの暗号化・身代金の支払いという 3 要素すべてにおいて、脆弱性の悪用を根本原因とする攻撃が最も深刻な影響を与えることが明らかになりました。

バックアップの侵害

バックアップを侵害しようとする攻撃者の傾向には、根本原因による違いはありません。攻撃者は、脆弱性の悪用および認証情報の侵害を根本原因とする攻撃の 96% において、バックアップの侵害を試みています。しかし、その成功率にはかなりの差があります。

- 脆弱性の悪用を根本原因とする攻撃では、75% の試みが成功しました。

- 認証情報の侵害を根本原因とする攻撃では、54% の試みが成功しました。

この差は、パッチが適用されていない脆弱性を利用する攻撃者が、バックアップを侵害することに長けているためかもしれません。あるいは、攻撃対象領域が公開されている組織では、バックアップの保護が弱くなっていることを反映しているのかもしれません。原因が何であれ、バックアップが侵害されると、攻撃の被害全体に対する復旧力が低下します。

データの暗号化

認証情報の侵害ではなく、脆弱性の悪用を根本原因とする攻撃では、被害を受けた組織の 50% 以上でデータが暗号化されていました。

- 脆弱性の悪用を根本原因とする攻撃のうち、67% でデータが暗号化されました。

- 認証情報の侵害を根本原因とする攻撃のうち、43% でデータが暗号化されました。

バックアップの侵害と同様に、根本原因による結果の違いは、ランサムウェアグループのスキルの差や、組織の総合的なサイバー防御力の差を反映している可能性があります。

身代金の支払い率

脆弱性の悪用を根本原因とする攻撃においてはバックアップが侵害される割合が大きいことが報告されているため、被害者が身代金を支払う傾向が強いのも当然かもしれません。

- 脆弱性の悪用を根本原因とする攻撃では、データが暗号化された組織の 71% が身代金を支払っています。

- 認証情報の侵害を根本原因とする攻撃では、データが暗号化された組織の 45% が身代金を支払っています。

バックアップがなければ、ランサムウェアの被害者は復号キーにアクセスしなければならないという圧力をより強く感じるため、データを復旧するために攻撃者と協力せざるを得なくなります。

パッチが適用されていない脆弱性は業務に深刻な影響を及ぼす

脆弱性の侵害を根本原因とするランサムウェア攻撃は、認証情報の侵害を根本原因とする攻撃に比べ、大きな財務上および業務上の影響を受けています。

身代金の支払い

攻撃の根本原因ごとの身代金の支払額は、それぞれ中央値で 198 万 8,000 ドル (脆弱性の悪用) および 200 万ドル (認証情報の侵害) と、その影響は小さい一方、身代金の負担額には根本原因がかなりの影響を及ぼしています。

- 脆弱性の悪用を根本原因とする攻撃では、31% の組織が身代金を社内で負担し、全額を支払っていました。

- 認証情報の侵害を根本原因とする攻撃では、2% の組織が身代金を社内で負担し、全額を支払っていました。

親会社やサイバー保険会社は、脆弱性の悪用ではなく、認証情報の侵害を根本原因とする攻撃の場合に、身代金を負担する傾向が強くなります。

保険会社が保険金の請求に応じる傾向についてより詳しく見てみると、脆弱性の悪用攻撃を受けた組織からの請求を拒否した事例のうちの 4 分の 1 (25%) は、保険金請求に必要なサイバー防御を備えていないことが原因でした。認証情報の侵害攻撃を受けた組織ではこの割合は 12% でした。

復旧コスト

身代金は、ランサムウェア攻撃からの復旧に必要な総コストの一部に過ぎません。支払われた身代金を除いた、脆弱性の悪用を根本原因とするランサムウェア攻撃の総復旧コストの中央値 (300 万ドル) は、認証情報の侵害 (75 万ドル) を根本原因とする攻撃の 4 倍です。

復旧に必要な時間

脆弱性の悪用を根本原因とする攻撃からの復旧は、認証情報の侵害を根本原因とする攻撃よりもはるかに遅いのが一般的です。

- 脆弱性の悪用を根本原因とする攻撃の場合、復旧に 1 か月以上要したのは 45% でした。

- 認証情報の侵害を根本原因とする攻撃の場合、復旧に 1 か月以上要したのは 37% でした。

この結果は、根本原因によって被害者が実行する必要のある復旧活動が異なること、およびそれぞれの業務上のオーバーヘッドを反映していると思われます。システムにパッチを適用したり、サポートが終了した製品からサポートされるバージョンにアップグレードしたりするのには、認証情報をリセットするよりも時間がかかる可能性があります。また、バックアップの侵害やデータの暗号化の可能性が高くなるなど、脆弱性を悪用した攻撃による被害が大きくなることも考えられます。

推奨される対応

パッチを適用することは、脆弱性の悪用を根本原因とするランサムウェア攻撃 (またはその他の侵害) の被害を受けるリスクを低減するための重要な第一歩です。セキュリティギャップを修正すれば、攻撃者は悪用できなくなります。理想的には、より広範なエクスプロイト防止のためのリスク管理戦略にパッチの適用を組み込むべきです。

攻撃対象領域を最小化する

- 外部に公開されているすべての資産を完全に可視化しましょう。何を扱っているかを把握し、盲点を解消できます。

- リスクベースの優先順位付けに基づいてパッチを適用しましょう。大半の組織にとって、新たなエクスプロイトが発見されるスピードは、修正がリリースされるスピードよりも高速であるため、最も影響の大きいところに労力を集中させましょう。つまり、リスクの高い箇所のパッチを特定し、優先的に対応します。

- 定期的にアップデートを行いましょう。アプリケーションやツールの最新バージョンを使用することで、ベンダーの最新のセキュリティ修正プログラムの恩恵を受けられます。

エクスプロイト対策の導入

- 悪用可能な脆弱性の数は急増し続けていますが、悪用のために攻撃者が使用できるテクニックは限られています。エンドポイントセキュリティソリューションに組み込まれたエクスプロイト防止機能は、まだパッチがリリースされていないゼロデイ脆弱性を含め、これらの攻撃に使用される動作を阻止します。

不審な活動の検出と対応

- テクノロジーだけでは、すべての攻撃を阻止することはできません。攻撃者は、正規の IT ツールや窃取した認証情報の悪用に長けており、検出を回避するためにその場その場でアプローチを変化させます。高度な、人間主導のランサムウェア攻撃や侵入を阻止するには、専門プロバイダーや高度なスキルを持つ社内チームが、顧客の環境全体において 24 時間 365 日体制で検出と対応を行う必要があります。

ランサムウェア対策に効果を発揮するソフォスの製品とソリューション

Sophos Managed Risk

Sophos Managed Risk は、業界をリードする Tenable テクノロジーを採用し、脅威リスクおよび修復を専門とするソフォスのチームが提供する脆弱性および攻撃対象領域の管理サービスです。攻撃対象領域の可視化、継続的なリスク監視、脆弱性の優先順位付け、新たなリスクの迅速な特定という 4 つの重要なユースケースに対応しています。

Sophos Managed Risk は、ソフォスの脅威エキスパートが 24 時間 365 日体制で提供するフルマネージドサイバーセキュリティサービス Sophos MDR で利用できます。Sophos Managed Risk のオペレーターで構成される専門チームは、脆弱性および脅威リスクに精通しており、24 時間体制でソフォスの MDR アナリストと緊密に連携しています。

Sophos Endpoint

Sophos Endpoint には、パッチが適用されていない脆弱性を悪用するために攻撃者が使用する動作をブロックし、既知の脆弱性とゼロデイ脅威の両方を阻止する 60 件以上のエクスプロイト対策機能が搭載されています。エクスプロイト対策機能は、設定や微調整をする必要はなく、Sophos Endpoint の使用開始日から自動的に導入されます。

Sophos Endpoint は、単一のセキュリティテクニックに依存することなく、包括的なアプローチでお客様を保護します。Web、アプリケーション、周辺機器の制御により、攻撃対象領域を縮小し、一般的な侵入経路をブロックします。さらに、AI、動作解析、ランサムウェア対策などの最先端テクノロジーが、脅威が拡大する前に攻撃を迅速に阻止します。