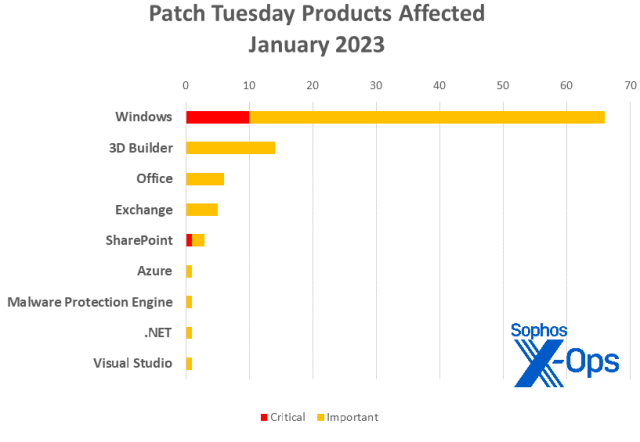

Microsoft ha publicado 98 vulnerabilidades en9 familias de productos. Esto incluye 11 problemas de gravedad crítica que afectan a SharePoint y Windows. Una vez más, la mayoría de los CVE afectan a Windows; el sistema operativo representa 66 CVE. Le sigue 3D Builder, un objetivo menos habitual con 14 problemas RCE de gravedad Importante. (3D Builder se instaló por defecto en Windows 10, pero no en versiones anteriores o posteriores del sistema operativo).

En cuanto al resto, Office y Exchange reciben6 y 5 parches respectivamente (todos de gravedad Importante), SharePoint recibe3 correcciones, y Azure, el motor de protección contra malware de Microsoft, .NET y Visual Studio reciben uno respectivamente.

Microsoft también anunció un parche, emitido anteriormente, que abordaba una RCE de gravedad moderada que afectaba al navegador Edge basado en Chromium; como es habitual en los lanzamientos del Martes de Parches, este problema no se cuenta entre los 98 y no requiere ninguna acción como parte del propio lanzamiento.

A pesar del elevado número total de parches, hasta ahora los 98 problemas abordados han pasado aparentemente desapercibidos en su mayor parte. Solo se ha descubierto que uno de los problemas abordados este mes (CVE-2022-21674, un EoP de Windows de gravedad importante) está siendo explotado, e incluso entonces parece que no se ha revelado ningún código que aborde este fallo ALPC (Llamada de Procedimiento Local Avanzado).

Dicho esto, es posible que las propias calificaciones de gravedad de Microsoft no lo digan todo. 5 de los parches de Windows de este mes obtuvieron una puntuación básica de 9,8 CVSS (Common Vulnerability Scoring System) de gravedad Crítica, una consideración para muchos administradores que buscan priorizar sus listas de tareas. 4 de esos 5 parches afectan al Protocolo de Túnel de Capa 2 (L2TP) de Windows; los 5 implican problemas de ejecución remota de código, y estos mismos no requieren ni interacción del usuario ni acceso privilegiado para explotarlos. L2TP también está en el centro de dos parches adicionales del conjunto de este mes, y se recomienda a los usuarios de los servicios VPN de Microsoft que consideren seriamente esos parches L2TP.

Hoy es también el último día de actividad del Martes de Parches para Windows 7, ya que el fin del soporte de la Actualización de Seguridad Ampliada pone fin a la larga vida de esa versión del sistema operativo. (El soporte general para Win7 finalizó en 2020; el fin de la ESU significa que ya no se publicarán con regularidad ni siquiera actualizaciones de seguridad cruciales). También finaliza el soporte para Windows 8, 8.1 y RT, a los que no se concedió una ESU propia. De los parches de este mes, 42 se aplican a Win7, y 48 a al menos una versión de Win8.

Por otra parte, Microsoft también ha informado de 15 problemas resueltos hoy mediante parches de Adobe Acrobat y Reader para Windows y MacOS, los primeros parches de Reader publicados desde octubre de 2021. Los 15 afectan a las versiones de Reader 22.003.20282 (Windows), 22.003.20281 (Mac) y anteriores, y a las versiones de Acrobat 20.005.30418 y anteriores. No se tiene constancia de que ninguna de las 15 esté siendo explotada activamente. Sin embargo, los aspectos específicos de las vulnerabilidades varían un poco, con 4 lecturas fuera de los límites, 2 escrituras fuera de los límites y un par de violaciones de los principios de diseño seguro entre los problemas abordados. Adobe también ha publicado hoy parches para Dimension, InDesign e InCopy. Puedes obtener más información sobre los parches de Adobe en el sitio web de la empresa.

En cifras

- Total de CVE de Microsoft: 98

- Total de avisos incluidos en la actualización: 0

- Divulgados públicamente: 0

- Explotación detectada: 1

- Explotación más probable en la última versión: 7

- Explotación más probable en versiones anteriores: 4

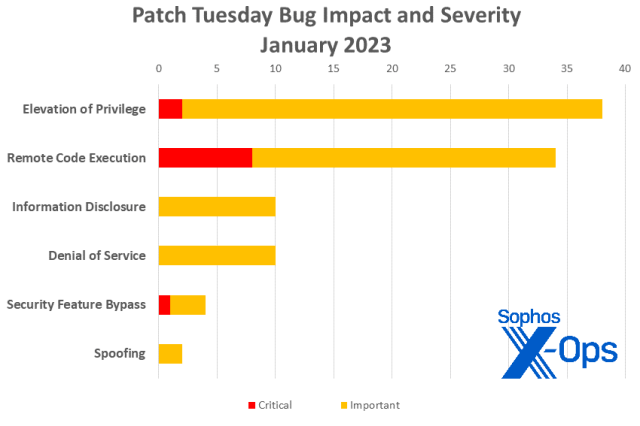

- Gravedad

- Crítica: 11

- Importante: 87

- Impacto

- Elevación de privilegios: 38

- Ejecución remota de código: 34

- Revelación de información: 10

- Denegación de servicio: 10

- Anulación de funciones de seguridad: 4

- Suplantación de identidad: 2

Productos afectados:

- Microsoft Windows: 66

- 3D Builder: 14

- Microsoft Office: 6

- Microsoft Exchange: 5

- SharePoint: 3

- Azure: 1 (sin incluir los 70 parches de Windows aplicables a Windows Server 2022 Datacenter: Azure Edition)

- Motor de protección contra malware: 1

- .NET 1

- Visual Studio: 1

Actualizaciones destacadas de enero

CVE-2023-21743: Vulnerabilidad de elusión de funciones de seguridad de Microsoft SharePoint Server

El único problema de gravedad entre los3 parches de SharePoint de eneroque permitiría a un usuario no autenticado realizar una conexión anónima a un servidor SharePoint específico, está marcado por Microsoft como el que tiene más probabilidades de ser explotado en los primeros treinta días después del Martes de Parches. Esto hace que la aplicación de este parche sea una prioridad para los administradores, pero Microsoft señala que hay pasos manuales adicionales en el proceso de aplicación del parche: los clientes también deben activar una acción de actualización de SharePoint junto con este parche. Esta acción de actualización necesaria puede activarse ejecutando el Asistente de configuración de productos SharePoint, el cmdlet PowerShell Upgrade-SPFarm o el comando “psconfig.exe -cmd upgrade -inplace b2b” en cada servidor SharePoint después de instalar la actualización.

CVE-2023-21531, Vulnerabilidad de elevación de privilegios en el contenedor Azure Service Fabric

Este problema es bastante específico en sus parámetros: solo se ven afectados los usuarios que implementan los contenedores de aplicaciones Docker, y un atacante tendría que estar primero presente en el sistema con acceso de root, y el entorno objetivo tendría que estar ya configurado de una manera específica. Si tiene éxito, el atacante obtendría el control sobre el clúster de Service Fabric en cuestión, pero no para elevar privilegios fuera de ese clúster comprometido. Dicho esto, el boletín señala que el parche restringe el acceso a un recurso interno específico de la plataforma Azure (168.63.129.16), y que los administradores deben comprobar que no están realizando llamadas o peticiones a esa dirección IP antes de proceder con el parche, ya que una vez activado, las peticiones del clúster a ese recurso específico fallarán.

CVE-2023-21559, Vulnerabilidad de Revelación de Información de los Servicios Criptográficos de Windows

CVE-2023-21678, Vulnerabilidad de elevación de privilegios en la cola de impresión de Windows

Dos vulnerabilidades de gravedad importante, por lo demás poco destacables, son interesantes sobre todo por sus acreditados descubridores; respectivamente, la Agencia para la Seguridad de las Comunicaciones (CSE) de Canadá y la Agencia de Seguridad Nacional (NSA) de EEUU.

Protecciones de Sophos

| CVE | Sophos Intercept X / Endpoint IPS | Sophos XGS Firewall |

| CVE-2023-21552 | Exp/2321552-A | Exp/2321552-A |

| CVE-2023-21674 | Exp/2321674-A | Exp/2321674-A |

Como todos los meses, si no quieres esperar a que tu sistema descargue por sí mismo las actualizaciones de Microsoft, puedes descargarlas manualmente desde el sitio web del Catálogo de Windows Update. Ejecuta la herramienta winver.exe para determinar qué compilación de Windows 10 u 11 estás ejecutando y, a continuación, descarga el paquete de actualizaciones acumulativas para la arquitectura y el número de compilación concretos de tu sistema.