** 本記事は、Microsoft patches 62 vulnerabilities, including Kerberos, and Mark of the Web, and Exchange…sort of の翻訳です。最新の情報は英語記事をご覧ください。**

Microsoft は 11 月 22 日、9つの Microsoft 製品に存在する 62 件の脆弱性に対するパッチを公開しました。

公開されたパッチのうち 9 つが、Microsoft Exchange および Windows に影響を与える深刻度レベル「Critical (緊急) 」の脆弱性に対するものです。

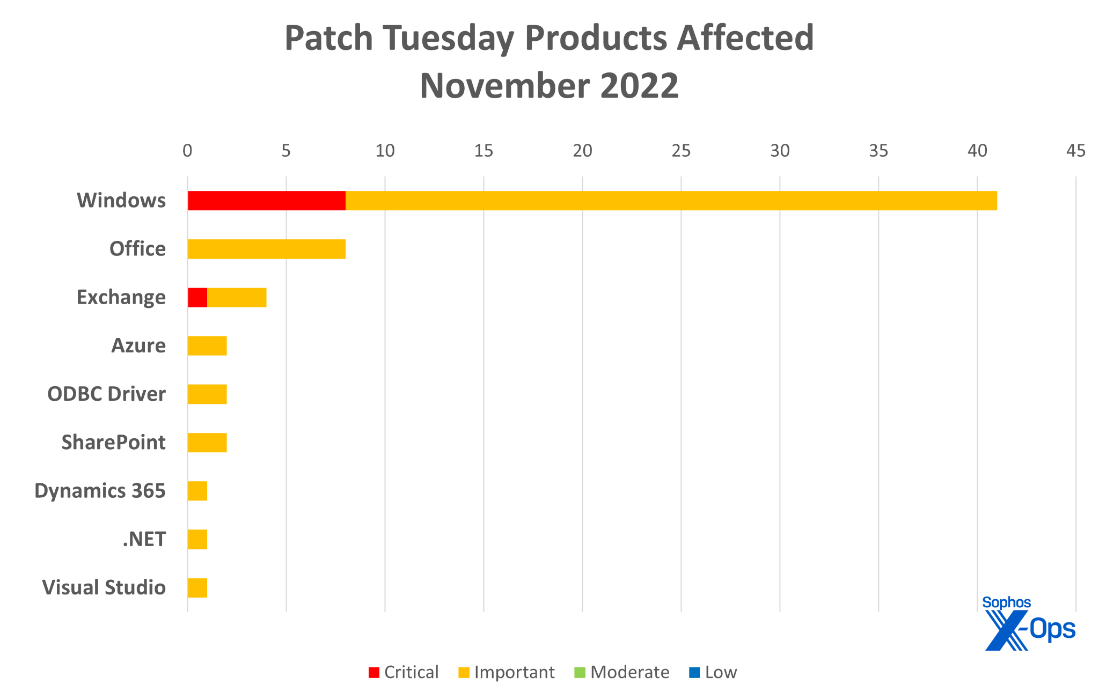

また、これまでと同様、CVE が割り振られた Windows に影響を及ぼす脆弱性は合計 41 件で、公開されたパッチの大半を占めています。次いで Office の脆弱性が 8 件、Exchange の脆弱性が 4 件でした。Azure に関するパッチは、前月と同様に、共に深刻度レベル「Important (重要)」のリモートコード実行の脆弱性と、特権の昇格の脆弱性の 2 点のみでした。また、SharePoint と Open Database Connectivity (ODBC) ドライバにそれぞれ 2 点ずつ、Visual Studio、.NET、Dynamics 365 にはそれぞれ 1 点のパッチが提供されました。

修正された脆弱性のうち、1 件 (CVE-2022-41091、Mark of the Web バイパスの脆弱性) が公開され、実際に悪用されています。

また、他の 3 件 (CVE-2022-41073 印刷スプーラーの特権の昇格の脆弱性、CVE-2022-41125 CNG キー分離サービスの特権の昇格の脆弱性、CVE-2022-41128 Windows スクリプト言語のリモートコード実行の脆弱性) の悪用が行われていることが確認されています。Microsoft の発表によれば、その他の脆弱性はすべて未公開で、悪用されていないとのことです。

なお、CVE-2022-41040 と CVE-2022-41082 (ProxyNotShell として総称される Exchange Server の 2 件の脆弱性) は今回の公開パッチには含まれていませんでした。

公開されたパッチの詳細

- CVE が割り振られた Microsoft の脆弱性の合計: 62

- アップデートに含まれるアドバイザリ総数 : 1

- 一般に公開されている脆弱性の数:1

- 実際に悪用された脆弱性の数: 4

- 最新バージョンで悪用される可能性が高い脆弱性の数:18

- 旧バージョンで悪用される可能性が高い脆弱性の数:10

- 深刻度

- 緊急:9

- 重要:53

- 警告:0

- 注意:0

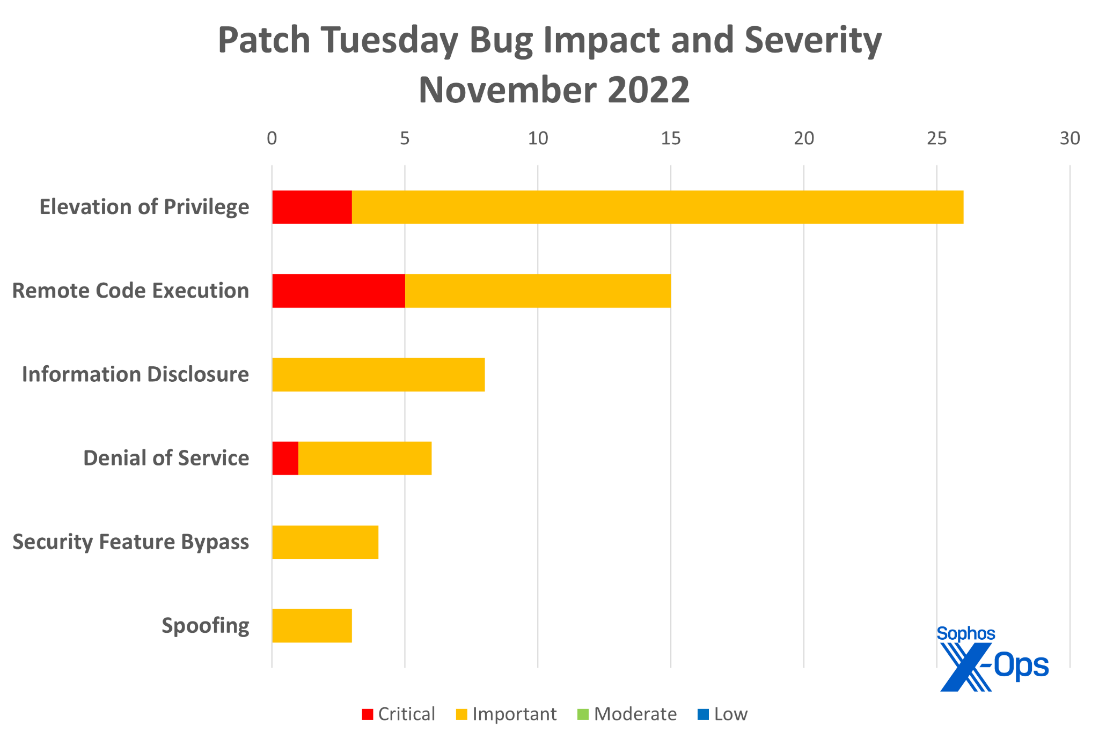

- 脆弱性の影響

- 特権の昇格:26

- リモートコード実行:15

- 情報漏えい:8

- サービス拒否攻撃:6

- なりすまし:3

- セキュリティ機能の回避:4

図 1:特権の昇格の脆弱性に対するパッチの数が最も多い

- 製品別パッチ公開数製品:

- Microsoft Windows:41

- Office:8

- Exchange:4

- SharePoint:2

- Azure:2

- ODBC Driver:2

- Visual Studio:1

- .NET:1

- Dynamics 365:1

図 2:Windows の脆弱性が最も多く、その下の Office と Exchange は少数にとどまっている。

注意すべき脆弱性

CVE-2022-41091 (Windows Mark of the Web セキュリティ機能バイパスの脆弱性)

今回公開されたパッチには、Windows Mark of the Web セキュリティ機能バイパスの脆弱性に対するものが 2 点含まれています (もう 1 点は、研究者 Will Dormann 氏が報告した CVE-2022-41049 です) 。本セクションでは、一般に公開され悪用されていることが報告されている CVE-2022-41091 に焦点をあてて説明します。 Mark of the Web (MOTW) は、Windows のセキュリティ機構である代替データストリーム (Alternate Data Stream [ ADS ]) タグで、信頼されないゾーンから発信されたファイルに付加されます。Microsoft が、MOTW に基づいてインターネットから送られた文書のマクロをデフォルトで無効にした結果としてアーカイブやディスクイメージ形式を悪用するようになった攻撃者についてソフォスが調査してその結果を公表しているように、MOTW のセキュリティ機能にも欠陥があります。Windows における少なくとも 1 つの MOTW バイパスに関する情報は、Twitter で 7 月に拡散され、10 月には悪用が報告されています。

CVE-2022-41125 (Windows CNG キー分離サービスの特権の昇格の脆弱性)

この脆弱性は悪用が確認されています。Microsoft によれば、特権の昇格の脆弱性が悪用されると、攻撃者がシステム権限を獲得する恐れがあります。さらに攻撃の複雑性は低く、ユーザー側の操作を必要としません。CNG キー分離は、Local Security Authority (LSA) プロセスでホストされるサービスで、Windows の暗号化スタックの一部です。Microsoft はこの脆弱性の深刻度を「Imortant (重要) 」と評価しています。

CVE-2022-41088 (Windows Point-to-Point トンネリングプロトコルリモートコード実行の脆弱性)

この脆弱性はリモートコード実行の脆弱性です。共通脆弱性評価システム CVSS 3.1 の基本スコアは 8.1、深刻度は「 Critical (緊急) 」と評価されています。悪用するためには、攻撃者は悪意のある PPTP パケットを作成して PPTP サーバーに送信する必要があり、その結果、そのサーバー上でリモートコードが実行される可能性があります。この脆弱性は公開されておらず、また悪用もされていません。 Microsoft は、悪用される可能性は古いバージョンと新しいバージョンの両方において低いと評価しています。また、この脆弱性を悪用する攻撃は非常に複雑であり、競合状態を作り出してこのバグを攻撃しなければなりません。今回の公開には、2 件の類似した脆弱性(CVE-2022-41039 と CVE-2022-41044) が存在し、どちらも「Critical (緊急)」と評価されています。また、どちらも PPTP に影響を与えます。いずれの脆弱性も、未認証の攻撃者が細工した接続リクエストを RAS サーバーに送信し、リモートでコード実行させることが可能です。

CVE-2022-41118 (Windows スクリプト言語によるリモートコード実行の脆弱性)

このリモートコード実行の脆弱性も深刻度が緊急となっています。また古いバージョンと新しいバージョンの両方で悪用される可能性が高いと考えられます。この脆弱性は、JScript9 と Chakra の両方のスクリプト言語に影響を与えますが、悪用するためには満たさないといけないいくつかの前提条件があります。また、この脆弱性を悪用するためには、攻撃者は、複雑な工程を正しく行う必要があります。

CVE-2022-37967 (Windows Kerberos 認証特権の昇格の脆弱性)

この脆弱性の深刻度は「 Critical (緊急) 」と評価されており、最新のソフトウェアリリースで悪用される可能性が高いと評価されています。 CVE-2022-37966 と同様、Kerberos 認証に影響する、緊急度の高い特権の昇格の脆弱性です。この脆弱性を悪用して管理者権限を取得するためには、攻撃者はWindows Kerberos 認証の AES-SHA1 暗号スイートにおける暗号プロトコルの脆弱性を利用する必要があります。攻撃者が委任を許可されたサービスの制御権を得た場合、ケルベロス認証の特権属性証明 (PAC) を変更して、特権を昇格させることが可能です。

CVE-2022-41128 (Windows スクリプト言語によるリモートコード実行の脆弱性)

JScript9 に影響するこの脆弱性は、「 Critical (緊急) 」と評価されています。

この脆弱性を悪用するには、攻撃者は、影響を受けるバージョンの Windows を実行しているユーザーを悪意のある Web サイトまたは共有サーバーにアクセスするように仕向ける必要があります。この脆弱性は、現在悪用が頻発していることが知られているだけでなく、旧バージョンを含むすべての Windows のバージョンに影響するとみられ、マンスリーアップデートロールアップの一部としてパッチが適用される予定です。この脆弱性の発見者は Google の脅威分析グループの Clément Lecigne 氏です。

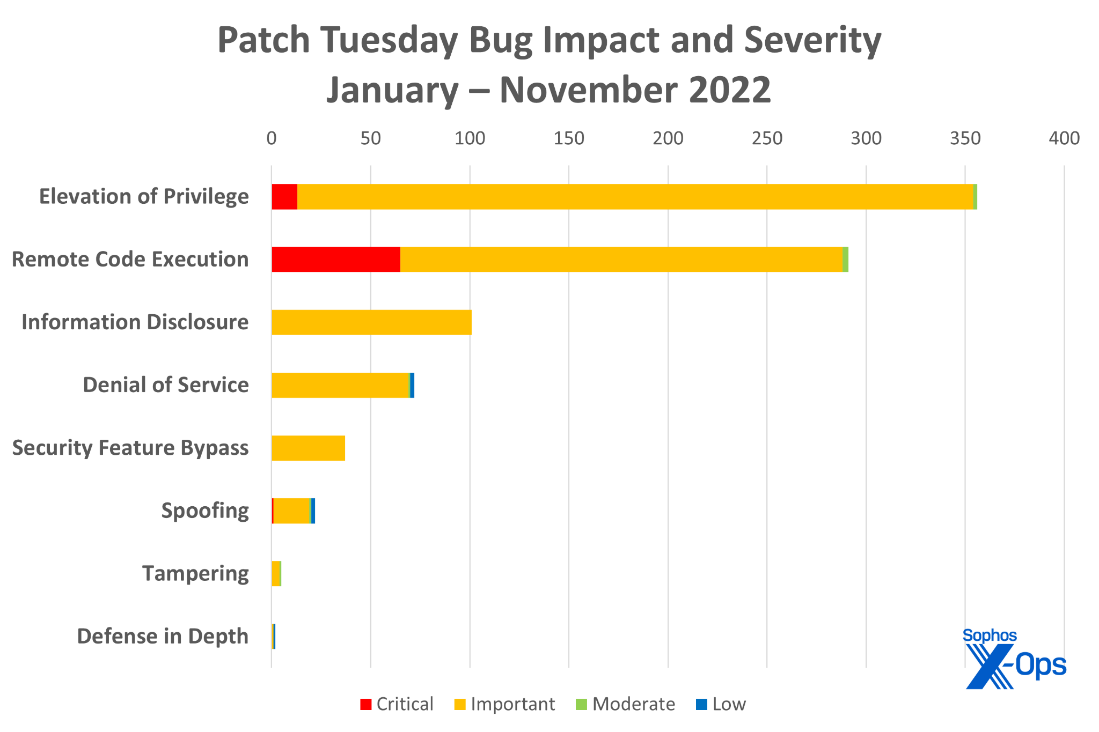

図 3: 年末に向け、特権の昇格の脆弱性の数が依然として上位を占めています。リモートコード実行のカテゴリでは、深刻度を緊急と評価された脆弱性の数が大幅に増加しています。

ソフォス製品による保護n

| CVE | Sophos Intercept X/Endpoint IPS | Sophos XGS Firewall |

| CVE-2022-41113 | Exp/2241113-A |

(ソフォスは、MITRE ATT&CK のフレームワークに沿って攻撃の段階等を命名しています。詳細は当サイトのこちらからご覧いただけます)

毎月のシステム自動更新プログラムに加えて、Windows Update カタログの Web サイトからも手動でダウンロードすることができます。winver.exe ツールを実行して、実行中の Windows 10 または 11 のビルドを確認し、特定のシステムのアーキテクチャとビルド番号に対応する累積更新プログラムパッケージをダウンロードしてください。