** 本記事は、The Active Adversary Playbook 2022 の翻訳です。最新の情報は英語記事をご覧ください。**

はじめに

急速に進化し、ますます複雑化しているサイバー脅威から組織を守るのには、相当な困難を伴うことがあります。攻撃者は常に活動やツールセットを適応/進化させ、新しい脆弱性を活用し、日常的に使用される IT ツールを悪用することで検出を回避し、セキュリティチームを出し抜こうとします。

組織に属する IT オペレーションおよびセキュリティオペレーションの専門家が、攻撃者が用いる最新のアプローチに即座に対応し続けるのは困難です。特に、複数の攻撃者が関与する標的型攻撃、たとえば初期アクセスブローカー (IAB: Initial Access Broker) が標的組織に侵入し、実際に攻撃を行うランサムウェアグループにアクセス権を売却するような場合にはなおさらです。

「アクティブアドバーサリープレイブック 2022」 では、ソフォスの最前線のインシデント対応者が 2021 年に遭遇した主な攻撃者、ツール、攻撃行為についての詳細を紹介します。昨年公開した「アクティブアドバーサリープレイブック 2021」に続くものであり、攻撃の環境がどのように進化し続けているかを示しています。

本レポートの目的は、セキュリティチームが攻撃者の活動を理解し、内部ネットワーク上で発見、防御するための助けになることです。

以下の調査結果は、2021 年にソフォスの Rapid Response チームが調査したインシデントのデータに基づいています。対応するデータが存在する場合には、「アクティブアドバーサリープレイブック 2021」におけるインシデント対応の調査結果との比較もされています。

2021 年インシデント対応調査対象者

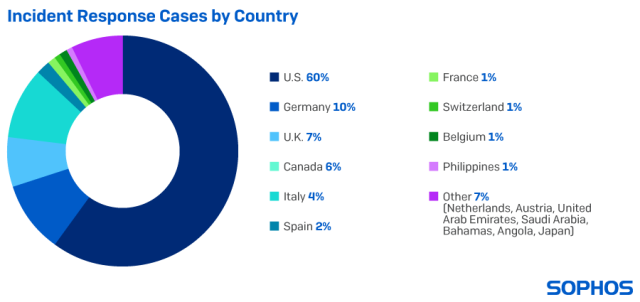

本レポートは、米国、カナダ、英国、ドイツ、イタリア、スペイン、フランス、スイス、ベルギー、オランダ、オーストリア、アラブ首長国連邦、サウジアラビア、フィリピン、バハマ、アンゴラ、および日本のあらゆる業種、あらゆる規模の組織を対象にした 144 件のインシデントに基づいて作成されています。

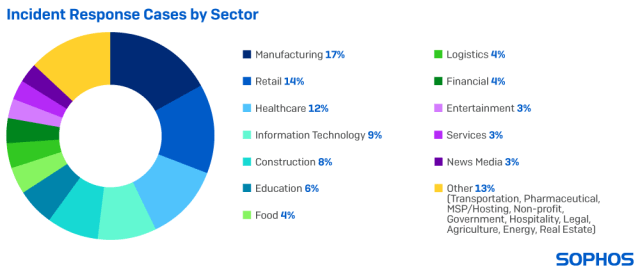

最も多いのは製造業におけるインシデント対応の事例 (17%) で、次いで小売業 (14%)、医療 (13%)、IT (9%)、建設 (8%)、教育 (6%) となっています。その他の基本情報は、本レポート最下部のデータテーブルで確認できます。

ダッシュボード: 2021 年に活発だった攻撃の分析

2021 年の 3 月と 8 月に、その年最も大きな影響力を誇った 2 件のサイバー脅威が報告されました。Microsoft Exchange サーバーにおける ProxyLogon および ProxyShell 脆弱性です。CISA やその他の政府系セキュリティ機関が最近指摘した通り、ProxyLogon/ProxyShell バグは攻撃者によって広範に悪用されています。当然ながら、2021 年中にソフォスが調査したインシデントの中でも、相当数がこれらに関連するインシデントでした。

Web シェルやバックドアを被害者のマシンに埋め込んで継続的なアクセスを獲得し、利用/販売の機会が訪れるまで静かに待機しているため、まだ発見されずにいる ProxyLogon/ProxyShell の侵害は、さらに多数存在すると考えられます。

この事実は、2021 年のサイバー脅威の環境を形成するもう一つの大きな進化、すなわち初期アクセスブローカー (IAB) の影響力と権力の増大を引き起こしています。

IAB としての成功は、誰よりも早く標的に侵入し、販売できるアクセスを獲得できるかどうかにかかっています。そのため、IAB はしばしば新たに報告されたバグにいち早く反応し、パッチが普及する前に標的を攻撃しようとします。IAB の目的は、被害者のネットワークに足場を固め、場合によっては資産の価値を知るために初期の探索をすることです。その後、ランサムウェアのオペレーターなど、他の攻撃者にアクセス権を売却します。最初の侵入から攻撃の発生までに何か月も間が空くこともあります。

2022 年版ソフォス脅威レポートで強調されているように、IAB の台頭は、攻撃が「専門化」していること、つまりサイバー脅威市場において専門的なサービスを提供するサプライヤーが増加していることを反映しています。サービスとしてのランサムウェア (RaaS) 産業の隆盛も、この流れの一例です。

さらに、2021 年のインシデント対応調査においてフォレンジック調査により得られた証拠は、IAB、ランサムウェアグループ、クリプトマイナー、時には複数のランサムウェアのオペレーターなど、複数の攻撃者が同じ組織を同時に標的にする事例が発生していることを示しています。この傾向は 2022 年、およびそれ以降もサイバー脅威の環境を形成していくと考えられます。

侵入者が標的のネットワークに滞在する時間が長くなっているのは、上記のような活動によるものだと思われます。他にも、ボットネットビルダーやマルウェア配信プラットフォーム、マルウェアのドロッパーなど、標的のネットワークに長期的に、時には同時に入り込む攻撃者が存在します。

このような活動の進化については、以下で詳しく説明します。

見えない侵入者

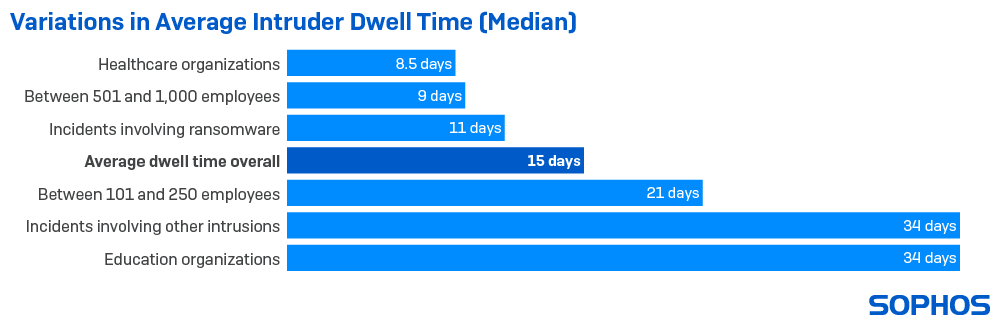

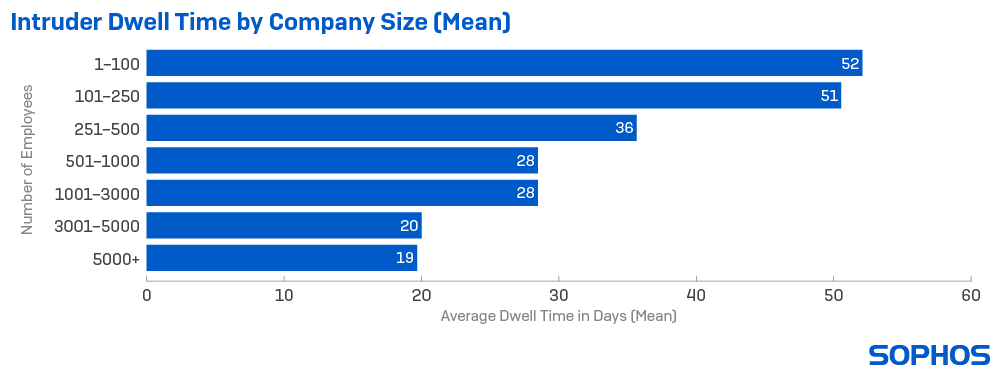

インシデントのデータによると、2020 年から 2021 年にかけて、攻撃者の平均滞留時間の中央値は 11 日から 15 日と、3 分の 1 程度増加しています。ランサムウェアの配信を目的とした攻撃は平均して約 11 日 (2020 年の 18 日から減少) と滞留時間が短い一方、その他の侵入を伴う攻撃は中央値で 34 日と大幅に長くなっており、かなりのばらつきが見られます。

前述したように、滞留時間の長さは、IAB の関与を反映している可能性があります。中小企業、あるいは教育機関などの業種 (侵入者の平均滞留日数 34 日) において、内部の IT セキュリティ担当者が疑わしいアラートや潜在的な脅威を積極的に探し出して調査し、対応することがいかに困難であるかを反映しているとも言えるでしょう。

攻撃の根本的な原因

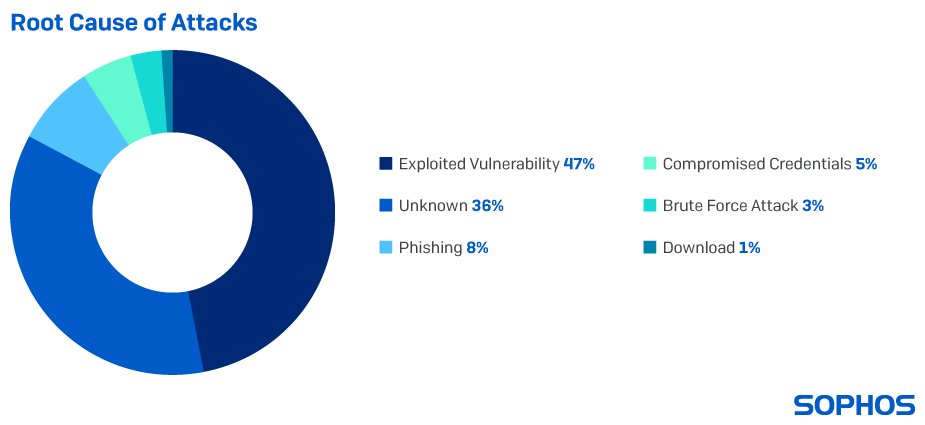

常に攻撃の根本原因を特定できるとは限りませんし、また、特定は容易ではありません。攻撃者が意図的に証拠を削除することもあれば、対応担当者が到着した時点でマシンのデータが IT セキュリティチームによって消去されていたり、再イメージ化されていたりすることもあります。それにもかかわらず、ソフォスが 2021 年に調査したサイバーインシデントの約半数 (47%) で、ProxyLogon や ProxyShell などに対するパッチが未適用であり、これらの脆弱性の悪用が根本原因であることが明らかになっています。

主な攻撃の種類

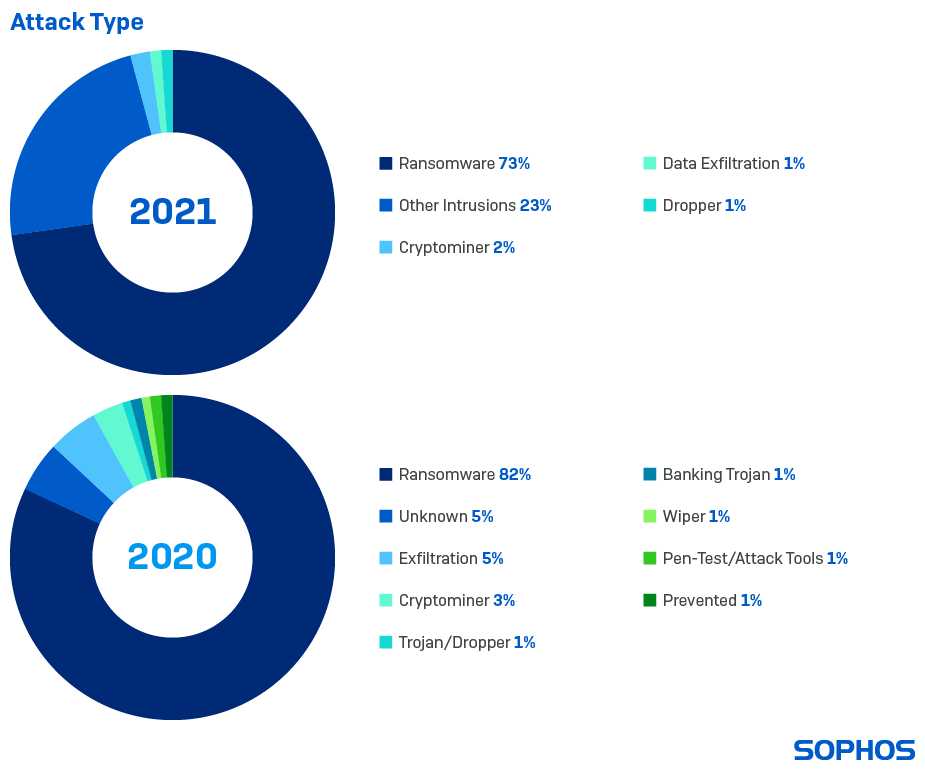

多くの場合、ランサムウェアのリリースは IT セキュリティチームが攻撃を発見するきっかけとなります。したがって、ソフォスが 2021 年に対応したインシデントの 73% がランサムウェアに関連するものだったことは驚くことではありません。また、ランサムウェアは 2020 年に最も蔓延していた攻撃でもあり、82% を占めていました (数字が大きいのはデータセットが小さいことによる誤差だと考えられます)。インシデントの 1% を占めるデータ窃取も、おそらくはランサムウェア攻撃に発展していたものの、早期に捕捉されたために無効化されたものだと考えられます。

インシデント対応調査で発見された攻撃のうち、2 番目に多かったのは「その他の侵入」という広いカテゴリであり、インシデント全体の 23% を占めました。「その他の侵入」とは、本レポートにおいてはランサムウェアやその他の分類可能な攻撃に至らなかった侵入のことを意味します。

侵入はしばしば、パッチが未適用の ProxyLogon や ProxyShell などの脆弱性が悪用されることで起こります。しかし、それだけではなく、リモートアクセスサービスや安全でない VPN の悪用、アカウント認証情報の盗難、セキュリティ上の注意不足 (インターネットへの接続口を開放したまま放置など) などもその一因となり得ます。

重要なのは、主要な悪意のあるペイロードが標的に配信される前に侵入が検知され、無力化されたことです。これらの侵入のうち、少なくとも一部は IAB の「余剰在庫」、つまりまだ他の攻撃者には売られていない、「ストック」されたアクセスだったと考えられます。もし侵入が検知されていなければ、かなりの数がランサムウェア攻撃に発展していた可能性があります。

調査されたインシデントのうち 2% では、クリプトマイナーが主に攻撃に用いられていました。悪意のあるクリプトマイナーは、しばしばシステムのパフォーマンスに影響を与えているのを検出されます。不正な暗号通貨のマイニングによってコンピューターの処理能力が低下するためです。クリプトマイナーは一見あまり重要でなく、面倒なだけなので、無視しても良いように思えます。しかし、ネットワーク内に不正なクリプトマイナーが存在するということは、どこかに脆弱な侵入口があるということでもあります。そのため、深刻な攻撃が今後発生する前兆ともなり得ます。

ドロッパーやマルウェア配信システム全般も同様で、標的システムに他の悪意のあるペイロードを配信、ロード、インストールするように設計されています。悪意のあるペイロードは、バックドアやランサムウェアなど、悪意のあるモジュールを追加するためのプラットフォームを提供し、攻撃を展開するための足がかりとなります。そのため、Trickbot や Emotet などのドロッパーやマルウェア配信システムに対しても、大規模なランサムウェアグループに対するのと同等の対応を取る必要があります。上記の通り、より大規模な攻撃の前兆であることが多いためです。

共存する脅威

それぞれの攻撃は、相互に排他的ではありません。前述したように、IAB、ランサムウェアグループ、クリプトマイナーなど、ある標的ネットワークに複数の攻撃者が同時に出現することがあります。

たとえば、インシデント対応事例のうち、クリプトマイナーが主な攻撃手段だったのはわずか 2% なのに対し、ランサムウェアインシデント全体の 7% にクリプトマイナーが存在しています。クリプトマイナーは、感染したネットワーク内の他のマイナーをスキャンして削除することが多いですが、ランサムウェアなどの他の脅威とは問題なく共存できます。

2021 年には、Atom Silo ランサムウェアと 2 つのクリプトマイナーが共存していた攻撃や、Netwalker と Revil が同時に関与するデュアルランサムウェア攻撃など、同時攻撃インシデントをソフォスは複数回記事にしています。この傾向は、2022 年になっても続いています。

攻撃者が用いるツール

リモートデスクトップ (RDP) サービスは深刻な内部の脅威

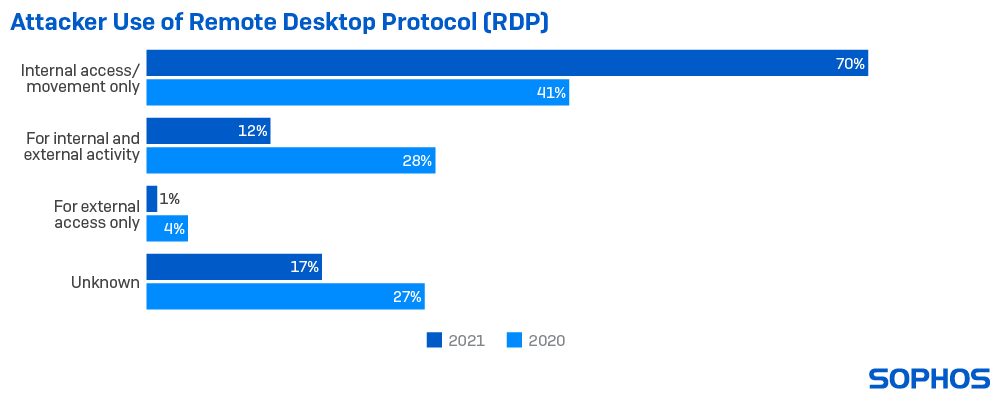

RDP は少なくとも 83% の攻撃に関係しており、2020 年 (73% の攻撃に関係) から増加しています。内部アクセスにより発生したインシデントが 82%、外部アクセスにより発生したのが 13% となっています。2020 年においては、それぞれ内部アクセスによるものが 69%、外部アクセスによるものが 32% でした。

しかしながら、攻撃者が RDP を利用する方法は注目に値します。RDP が関係するインシデントの 4 分の 3 以下 (70%) では、ツールが内部アクセスとラテラルムーブメント (水平移動) にのみ使用されていました。この数字は 2020 年の 41% から大幅に増加しています。

RDP が外部アクセスにのみ使用された事例はわずか 1% で、2020 年の 4% から減少しています。攻撃者が外部アクセスと内部移動の両方に RDP を使用した攻撃はわずか 12% で、2020 年 (28%) の半分以下の割合となりました。

RDP による外部アクセスの減少には、不要なサービスを無効化するなどの、セキュリティ体制の強化が反映されていると考えられます。しかし、RDP は依然としてネットワーク内部で広くアクセス可能であり、このアクセスを制限するのは、セキュリティチームにとって重要な焦点となるはずです。

2021 年に生じた攻撃のツールセット

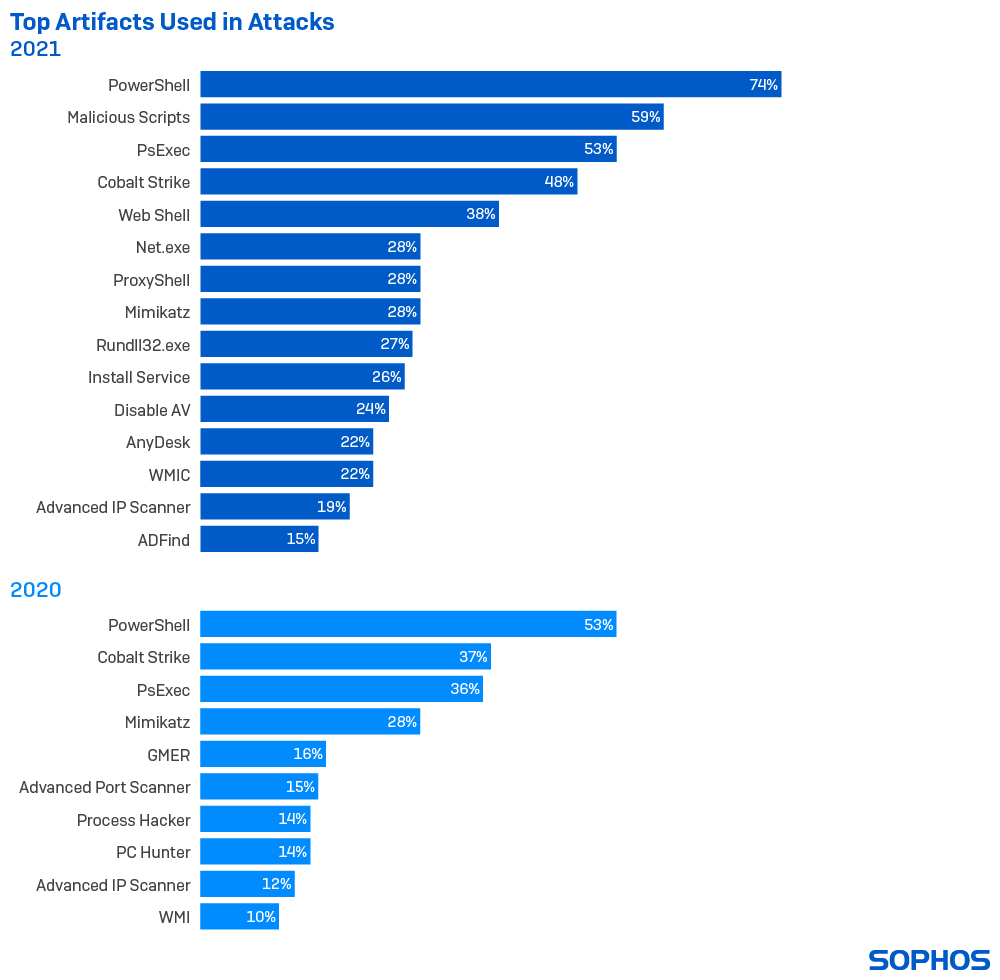

下図は、2021 年に攻撃者のツールセットに最も多く含まれていたツール、テクニック、サービスなどの「アーティファクト」を示しています。これらの多くは、IT 専門家が正当な目的で使用することもあります。これらの「アーティファクト」が攻撃者に人気なのは、無害な日常の IT 活動に紛れ込みながら、認証情報の窃取、探索、ラテラルムーブメント、マルウェアの実行などの活動を行えるためです。

上記のようなアーティファクトの数と性質は、ネットワーク上の悪意ある活動と正当な活動を区別する上で、防御側が直面する課題を浮き彫りにしています。

攻撃によく使われるアーティファクトを詳細に分析すると、2021 年のサイバー攻撃の典型的な手法が見えてきます。

ツールセットを構成するアーティファクト

今回のインシデント対応調査で特定されたアーティファクトは、正規のツールやハッキングツール、Microsoft のバイナリ、その他のアーティファクト (スクリプト、テクニック、サービスなど) の 3 つのカテゴリに分類できます。

インシデント対応調査では、全体で 525 種類のアーティファクトが発見されました。この数は 2020 年の 132 種類から大幅に増加しています (ただし、調査したインシデントの数も増加しています)。525 種類のうち、209 種類が正規のツールおよびハッキングツール、107 種類が Microsoft のバイナリ、209 種類がその他のアーティファクトでした。

正規のツールおよびハッキングツール

攻撃を支援するために使用されるソフトウェアもこのカテゴリに含まれます。Cobalt Strike (48%) と Mimikatz (28%) が昨年に続いて上位 2 件を占めており、以下 AnyDesk (22%)、Advanced IP Scanner (19%)、ADFind (15%) と続いています。2020 年と比較すると、Cobalt Strike がシェアを伸ばし (37% から増加)、Mimikatz は横ばい (28%) であり、新たに 3 つのツールが上位 5 位にランクインしています。

Cobalt Strike は、セキュリティチームがさまざまな攻撃シナリオを再現できるように設計された、市販のエクスプロイトツールセットです。攻撃者は、感染したマシンに Cobalt Strike の「ビーコン」バックドアを設置しようとします。ビーコンは、コマンドの実行、追加ソフトウェアのダウンロードと実行、標的ネットワークに設置された他のビーコンへのコマンドのリレー、Cobalt Strike サーバーへの通信などを行うように設定できます。ネットワーク上で Cobalt Strike が検出された場合は、ただちに調査する必要があります。

2 番目に多く発見された Mimikatz も、もともとは攻撃を再現するセキュリティツールとして設計されたもので、パスワードやその他のアカウント認証情報を盗んで攻撃に活用できます。

Advanced Port Scanner や IP Scanner は、正規のネットワークスキャナです。これらのツールは、IP とデバイス名のリストを生成し攻撃者が標的にとって最も重要なコンピューティングマシンやインフラストラクチャに狙いを定めるのに悪用されています。

AnyDesk は正規の IT 管理ツールです。マウス/キーボードの操作や画面の閲覧など、攻撃者が標的のコンピューターを直接操作できることから、悪用が増加しています。TeamViewer、Screen Connect、Atera RMM、Splashtop といった正規のリモートアクセスサービスも、2021 年に悪用されたツールの上位に名を連ねています。

Process Hacker、PCHunter、GMER はいずれもカーネルドライバを含む正規のツールです。多くの場合、攻撃者にとって適切なカーネルドライバーがインストールされれば、セキュリティ製品を無効にできます。

Microsoft のバイナリ

Microsoft のツールと一般的なツールを別々に分類することで、攻撃者がいかに Windows システムを悪用しているかが理解しやすくなります。このカテゴリで挙げられているツールは、いずれも Microsoft によってデジタル署名されたものです。PowerShell (74%) がトップを占めているのには驚きはないでしょう。以下、PsExec (53%)、「net.exe」(28%)、「rundll32.exe」(27%)、WMI コマンドライン (WMIC) ツール (22%) と続きます。2021 年は 2020 年に比べ、PowerShell、PsExec、WMIC の利用がいずれも増加しました。

「net.exe」は攻撃の多くの局面で使用されており、最も一般的な用途は発見ツールとしてでした。「rundll32.exe」は攻撃の実行と防御回避に幅広く使用されました。

ネットワークに潜む攻撃者に利用される可能性のある他の Microsoft ツールとして、「whoami.exe」、タスクスケジューラー (常駐を可能にします) 、「schtasks.exe」(悪意のあるコードを実行します) なども挙げられます。このようなツールの活動は、厳密に監視する必要があります。

その他のアーティファクト

このカテゴリには、ツールとテクニックの両方が含まれています。たとえば、保護機能を無効化しようとする行為、ProxyShell などの脆弱性、Mega.io などのクラウドサービスの利用、追加で発見されたマルウェア、二次感染、侵入に使用されたトランスポートプロトコルなどです。

調査したインシデントの 59% で悪意のあるスクリプト (PowerShell を除く) が確認されました。「悪意のあるスクリプト」とは、悪意のある活動を可能にするソフトウェアコードを意味します。攻撃者に悪用されるスクリプトの例としては、DOS/CMD バッチおよびコマンドラインスクリプト、Python スクリプト (コマンドをファイルにまとめてプログラムのように実行するもの)、VBScript (Windows や Windows Explorer で実行可能な Visual Basic スクリプト) などが挙げられます。

Web シェルは、2 番目に多く発見された脅威 (インシデント全体の 38%) です。ProxyShell (28%) および ProxyLogon (11%) が主なものとなっています。その他、サービスのインストール、保護機能の無効化、LSASS のダンプ、不正なアカウントの作成、レジストリの変更、ログの消去などが上位 10 位を占めています。

データの窃取

2021 年には、Rclone がデータ窃取に使用されたアーティファクト一覧の上位にランクインしました。Rclone は、Mega などさまざまなクラウドストレージプロバイダーに接続するコマンドラインツールで、2021 年にデータ窃取に最も多く使用されたツールです。2021 年には、他に Dropbox、DropMeFiles、M247、pCloud、Sendspace などのクラウドストレージプロバイダーも利用されました。

Rclone の他に、Megasync、FileZilla、Handy Backup、StealBit、WinSCP、Ngrok などのツールがデータ窃取の支援に用いられているのがインシデント対応調査で発見されています。

2021 年に悪用されたツールリストの上位にデータ窃取ツールが登場したことは、調査したインシデントの 38% がデータ窃取を伴うものであり、2020 年の 27% から増加していることを考えると、驚くことではありません。その他のインシデント (全体の 8%) の多くでは、データを収集した後、削除しようとした痕跡が見られました。また、データの抜き取りが発生した場合、46% の割合で盗まれた情報が外部にリークしていると考えられます。

攻撃者は通常、ランサムウェアを展開する前の最終段階として、データを削除します。ソフォスのインシデント分析によると、2021 年のインシデントにおいて、データ窃取が発生してからランサムウェアが展開されるまでのタイムラグの中央値は約 44 時間でした。この値は 2 日弱 (1.84 日) に相当するのに対し、平均値は 4 日強 (4.28 日) でした。

いずれにせよ重要なのは、データが抜き取られた後であっても、防御側が攻撃の最終的かつ最も有害な段階の展開を防止するための潜在的な機会は残されているということです。したがって、データの窃取にしばしば使用されているツールが検出された場合、優先的に調査する必要があります。

ツールの組み合わせ

インシデント対応調査により、どのツールの組み合わせが標的ネットワークで利用されているかが明らかになりました。この調査結果は、IT セキュリティチームにとって強力な警告となります (以下、一部の例では 2020 年のデータと比較しています)。

- 2021 年には、64% の割合で PowerShell と、PowerShell 以外の悪意のあるスクリプトが同時に発見されました。

- 全体の 56% で PowerShell と Cobalt Strike が同時に発見されました。2020 年の同割合は 58% でした。

- 全体の 51% でPowerShell と PsExec が同時に発見されました。2020 年の同割合は 49% でした。

- 全体の 42% で PowerShell、悪意のあるスクリプト、および Cobalt Strike が同時に発見されました。

- 全体の 38% で PowerShell、悪意のあるスクリプト、および PsExec が同時に発見されました。

- 全体の 33% で PowerShell、Cobalt Strike、および PsExec が同時に発見されました。2020 年の同割合は 12% でした。

- 全体の 16% で Cobalt Strike と Mimikatz が同時に発見されました。

このような相関関係を検出することは、昨年同様に重要です。相関関係を持つ複数のツールの検出は、差し迫った攻撃の早期警告として、あるいは活発な攻撃の存在を示すものとして役立つからです。

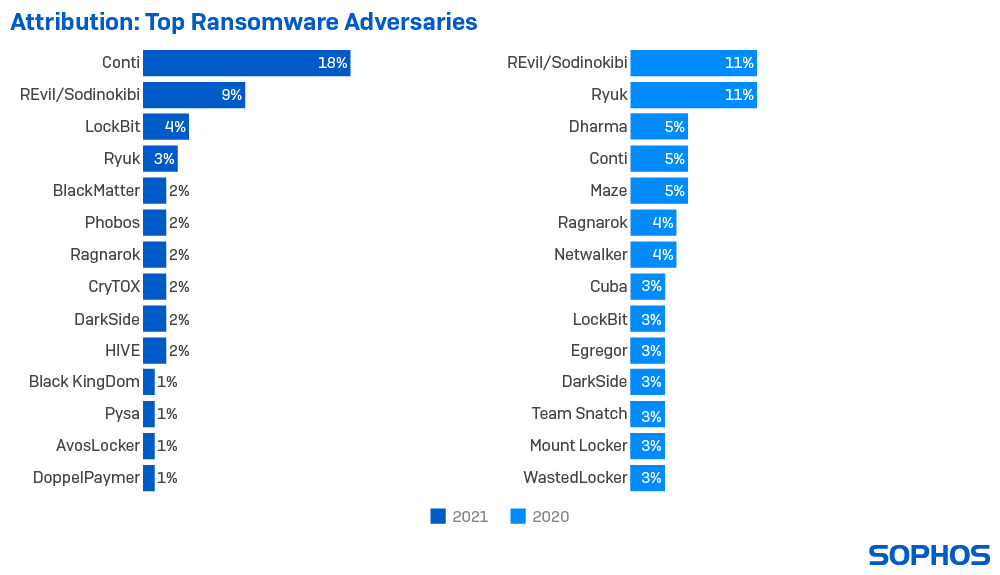

2021 年に攻撃に用いられた主なランサムウェア

分析対象となった 144 件のインシデントにおいて、41 種類のランサムウェアグループが確認されました。このうち、約 3 分の 2 (28種類) は、2021 年に初めて報告された、新しいランサムウェアグループです。2020 年のインシデントで見られた 18 のランサムウェアグループは、2021 年にはリストから消えてしまいました。この事実は、サイバー脅威環境にいかに多くの攻撃者が存在し、動的で複雑であるか、そしてこの環境がいかに防御を困難にしているかを明確に示しています。

2021 年は「Conti の年」でした。Conti は活発な RaaS オペレーターであり、ソフォスが調査したインシデントの 5 件に 1 件弱 (18%) に関係していました。REvil ランサムウェアが、2021 年 7 月に活動を停止したにもかかわらず (その後、2021 年 9 月と 2022 年に短期的に出現)、全体の 10 件に 1 件を占めていることは注目に値します。

その他、2021 年に流行したランサムウェアファミリとして、米国の Colonial Pipeline に悪名高い攻撃を行った RaaS である DarkSide や、ProxyLogon 脆弱性をきっかけとして 2021 年 3 月に登場した「新しい」ランサムウェアファミリの一つである Black KingDom (リンク先: 英語) などが挙げられます。

2021 年には約 4 分の 1 (24%)、2020 年には 25% のインシデントがその他のランサムウェアグループに関連するものでした。残りのインシデントは既知のグループに関連するものだとは断言できませんでした。

2021 年には約 4 分の 1 (24%)、2020 年には 25% のインシデントがその他のランサムウェアグループに関連するものでした。残りのインシデントは既知のグループに関連するものだとは断言できませんでした。

ソフォスは Conti ランサムウェアについて、幾度か詳しく記事にしています。Conti や、LockBit、Ryuk などの活発なランサムウェアファミリに関する記事の包括的なリストは、ソフォスのランサムウェア脅威インテリジェンスセンターに記載されています。

結論

あらゆる組織は、どこかで攻撃者の標的になっており、攻撃が複数同時に発生する事例も増加しています。フィッシングや金融詐欺からボットネットビルダー、マルウェア配信プラットフォーム、クリプトマイナー、IAB、データ窃取、産業スパイ、ランサムウェアに至るまで、ネットワークへの脆弱な侵入口は攻撃者に特定され、悪用される可能性があります。

侵入口を閉鎖し、攻撃者がアクセスを確立/維持するために行った可能性のある動作をすべて根絶するまでは、誰でも同じ手順で侵入することができます。したがって、複数の攻撃者に侵入されるのも稀ではありません。

セキュリティチームは、不審な活動を監視・調査することで、組織を守ることができます。無害な活動と悪意のある活動を見極めるのは必ずしも容易ではありません。サイバー環境においても物理環境においても、テクノロジーは非常に有効ですが、それだけでは十分ではありません。セキュリティソリューションには、生身の人間の経験とスキル、および対応力が欠かせません。

2021 年のインシデント対応から得られる大きな教訓は、簡単に利用できる有名な脆弱性は、短期間かつ広範囲に攻撃者に利用され、侵入の長期化と攻撃者の増加を招くということです。防御側にとって、これらの教訓は、攻撃の兆候を示す既知の攻撃者のツールセットとテクニックを検知、調査し、攻撃に対応することがこれまで以上に重要であることを意味します。

補足: データテーブル

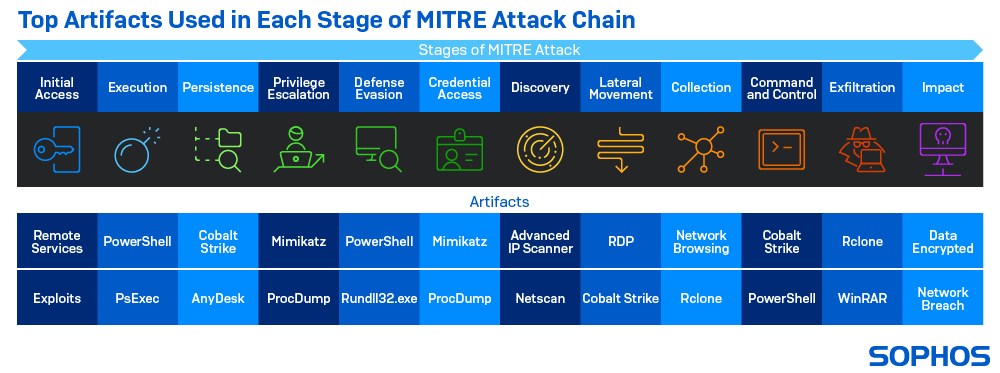

MITRE 攻撃チェーンにマッピングされたインシデントのアーティファクト

以下の図は、インシデント対応調査で確認されたツール、テクニック、その他のアーティファクトを、MITRE ATT&CK フレームワークと対照してマッピングしたものです。詳細については、ソフォスニュースの関連記事で紹介する予定です。

2021 年インシデント対応調査対象者

Sophos Rapid Response は、アクティブな脅威に直面している組織によるインシデントの封じ込め、無力化、調査を支援します。緊急の支援が必要な場合は、Sophos Rapid Response に連絡して、 24 時間 365 日のサポートを受けることができます。